ER5200 如何设置黑名单,防范外网攻击?

- 1关注

- 1收藏,2622浏览

问题描述:

ER5200 如何设置黑名单,防范外网攻击?不是访问外网!!!是阻止外网攻击内网。入站通信策略就是个摆设。。。。

组网及组网描述:

- 2021-02-06提问

- 举报

-

(0)

最佳答案

您好,请知:

可以参考下安全防范,配置安全防范:

6.4 设置防攻击

在复杂网络环境中,常常由于主机异常或中毒,导致其不断地发送一些攻击报文,造成路由器资源和网络带宽不必要的消耗。防攻击主要的目的就是发现并丢弃非法的报文,以保证整体网络的稳定性。

6.4.1 防攻击方式

路由器为您提供了以下三种防攻击方式:

· IDS防范

IDS防范主要用于发现一些常见的攻击类型报文对路由器的扫描和一些常见的DOS攻击,并丢弃相应的报文。在一定程度上,可以有效地保护路由器的正常运行。

· 报文源认证

攻击类型的报文多种多样,除了ARP欺骗外,最主要的是伪装IP地址的报文和伪装MAC地址的报文。您通过设置路由器的静态路由表和ARP表项,可以在很大程度上认证内网发送的报文的合法性。比如:当报文的源IP地址属于不可达网段,报文的源IP地址/源MAC地址和静态ARP表项存在冲突等,则路由器会认为该报文是非法伪装的报文,会直接将其丢弃。

· 异常流量防护

在网络实际应用中,往往会由于单台主机中毒或异常,导致这台主机大量发送数据包。而这些报文并不能被路由器的报文源认证功能确定为非法的报文,此时会大量地消耗路由器的资源。开启该功能后,路由器会对各台主机的流量进行检查,并根据您所选择的防护等级(包括:高、中、低三种)进行相应的处理,以确保路由器受到此类异常流量攻击时仍可正常工作。

6.4.2 设置IDS防范

页面向导:安全专区→防攻击→IDS防范

本页面为您提供如下主要功能:

· 开启指定攻击类型报文的IDS防范(选中您需要防范的攻击类型,单击<应用>按钮生效) |

|

![]()

· 本页面中的各攻击类型的介绍可直接参见路由器的在线联机帮助。

· 仅当您选择了“丢弃攻击报文,并记入日志”选项,路由器才会对攻击事件以日志的形式记录。日志信息的查看,可参见“11.2.1 查看日志信息”。

· 设置完成后,您可以通过查看运行状态页面中的“IDS防范功能”来验证功能是否已启用。

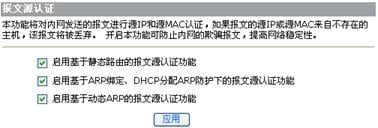

6.4.3 设置报文源认证

页面向导:安全专区→防攻击→报文源认证

本页面为您提供如下主要功能:

· 选择基于哪个表项(静态路由表、静态ARP表、动态ARP表)来对报文进行源认证(选中相应的功能项,单击<应用>按钮生效) |

|

页面中关键项的含义如下表所示。

表6-4 页面关键项描述

页面关键项 | 描述 |

启用基于静态路由的报文源认证功能 | 开启该功能后,路由器将根据静态路由表对所有报文的源IP地址进行检查。如果静态路由表中存在到该源IP地址的表项,则转发该报文;否则丢弃该报文 比如:路由器LAN口下挂的设备接口地址为192.168.1.5/24,内网为192.200.200.0/24网段。同时,您设置静态路由目的地址为192.200.200.0/24,下一跳为192.168.1.5,出接口为LAN口。此时,路由器允许从192.200.200.0/24网段转发过来的报文通过 |

启用基于ARP绑定、DHCP分配ARP防护下的报文源认证功能 | 开启该功能后,路由器将根据静态ARP表的绑定关系及DHCP分配列表中的对应关系,来认证内网的报文。如果报文的源IP地址/MAC地址与静态ARP表中的IP地址/MAC地址对应关系存在冲突,则路由器将其直接丢弃 比如:您设置了一条ARP静态绑定项(将源IP地址:192.168.1.100与源MAC地址:08:00:12:00:00:01绑定)。当路由器LAN侧收到一个报文,其源IP地址为192.168.1.100,但源MAC地址为08:00:12:00:00:02,路由器会将该报文丢弃 |

启用基于动态ARP的报文源认证功能 | 开启该功能,路由器将会根据动态ARP表的对应关系,来认证内网的报文。如果报文的源IP地址/MAC地址与已确认合法的动态ARP表的IP地址/MAC地址对应关系存在冲突,则路由器将其直接丢弃 比如:路由器动态学习到一条ARP表项(源IP地址:192.168.1.100,源MAC地址:08:00:12:00:00:01),当路由器LAN侧在该ARP表项老化之前收到一个报文,其源IP地址为192.168.1.100,但源MAC地址为08:00:12:00:00:02,路由器会将该报文丢弃 |

![]()

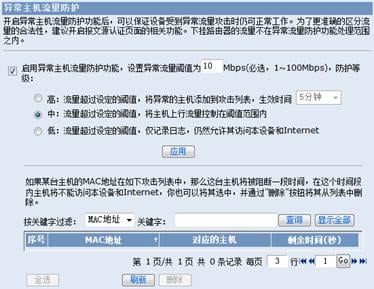

6.4.4 设置异常流量防护

页面向导:安全专区→防攻击→异常流量防护

本页面为您提供如下主要功能:

· 选择防护等级来对异常主机流量进行防护(选中“启用异常主机流量防护功能”复选框,并设置异常流量阈值和选择相应的防护等级,单击<应用>按钮生效) |

|

页面中关键项的含义如下表所示。

表6-5 页面关键项描述

页面关键项 | 描述 |

启用异常主机流量防护功能 | 通过该选项,您可以开启或关闭异常主机流量防护功能。下挂路由器的流量不在异常流量防护功能处理范围之内 |

高 | 启用该项,防护等级最高,设备会进行异常主机流量检查,并且自动把检查到的攻击主机添加到攻击列表中,在指定的生效时间范围内,禁止其访问本设备和Internet,以尽量减少这台异常主机对网络造成的影响 |

中 | 启用该项,防护等级居中,设备会把内网主机上行流量分别限制在异常流量阈值范围内,超过阈值的流量将被设备所丢弃 |

低 | 启用该项,防护等级低,设备仅对超过异常流量阈值的事件记入日志,仍然允许对应的主机访问设备和Internet |

MAC地址 | 被加入攻击列表主机的AMC地址 |

对应主机 | 被加入攻击列表主机可能对应的IP地址 |

剩余时间 | 该主机将被阻断时间的倒计时 |

- 2021-02-06回答

- 评论(0)

- 举报

-

(0)

防火墙打开了吗?仅当防火墙功能开启后,定制的防火墙出站和入站通信策略才能生效

或者设置防攻击,安全专区→防攻击→IDS防范

- 2021-02-06回答

- 评论(5)

- 举报

-

(0)

没办法了,直接换华为(HUAWEI)企业级安全防火墙(交流电源,含SSL VPN 100用户)-USG6305E-AC。哈哈哈

开启了防火墙,就是没有黑名单的功能

ER5200没有黑名单功能,只能设置策略,放通固定ip访问内网,禁止其他IP访问

默认禁止,可以新增允许

没办法了,直接换华为(HUAWEI)企业级安全防火墙(交流电源,含SSL VPN 100用户)-USG6305E-AC。哈哈哈

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明