问题描述:

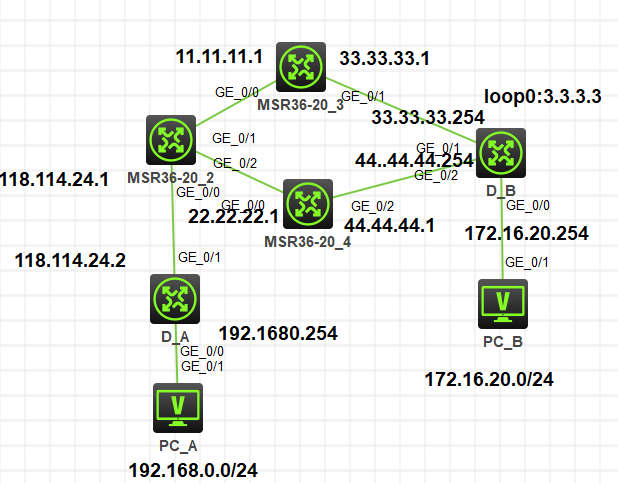

组网及组网描述:

msr36_20_2/3/4模拟的是运营商,属于外网环境,D_A/D_B为入口网关设备

- 2021-08-16提问

- 举报

-

(0)

最佳答案

我一个个猜:

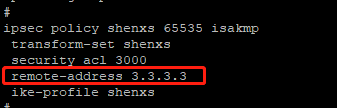

1.如果保持D_A设备上图的remote-address,由A发起会话的话,就会提示对端没响应。

猜测:可能路由没写全,比如MSR36-20_3和MSR36-20_4上没有写去3.3.3.3的路由。

2.如果由B发起会话的话,就会提示与对方POLICY地址不匹配。

猜测:因为B上配的都是remote,没有用local指定3.3.3.3,所以在协商过程中使用了出接口的地址而非3.3.3.3,导致和对端配置的remote address不匹配。

- 2021-08-16回答

- 评论(4)

- 举报

-

(0)

1、msr36_20 /2/3/4模拟的是外网,是营运商设备,不可能加私网路由。2ipsec policy shenxs local-address LoopBack0:如果没指定local dress则默认取LoopBack0地址,即使指定了local address,在A仍有相同提示

IPSEC VPN故障排查:

1、检查公网地址的连通性

2、检查ipsec acl是否配置正确(两端ACL以互为镜像的方式配置)

3、检查ike keychain/ike profile 协商参数配置是否正确(工作模式、keychain、identity、本端/对端隧道地址或隧道名称、NAT穿越功能v7自适应)

4、检查ipsec proposal(v5平台) /ipsec transform-set(v7平台)参数两端是否一致(封装模式、安全协议、验证算法、加密算法)

5、检查设备是否创建ipsec策略,并加载协商参数(acl、ike profile 、ipsec transform-set、对端隧道IP)

6、检查ipsec策略是否应用在正确的接口上

IPSEC排查命令:

1、disp ipsec policy

2、disp acl

3、dis cu conf ike-profile

4、dis cu conf ike-keychain

5、display ike proposal

6、display ipsec transform-set

7、disp ike sa (verbose)

8、disp ipsec sa

9、reset ipsec sa

10、reset ike sa

- 2021-08-16回答

- 评论(1)

- 举报

-

(0)

在A端将remote address改为对方外网出口地址时,是可建立IPSEC 通道的。用对端loopbak 3.3.3.3地址就不行

在A端将remote address改为对方外网出口地址时,是可建立IPSEC 通道的。用对端loopbak 3.3.3.3地址就不行

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

loop0 3.3.3.3相当于私地址,公网设备不可能加私网路由的.