V5版本路由器替换成V7版本 OSPF接口认证问题

- 0关注

- 1收藏,1908浏览

问题描述:

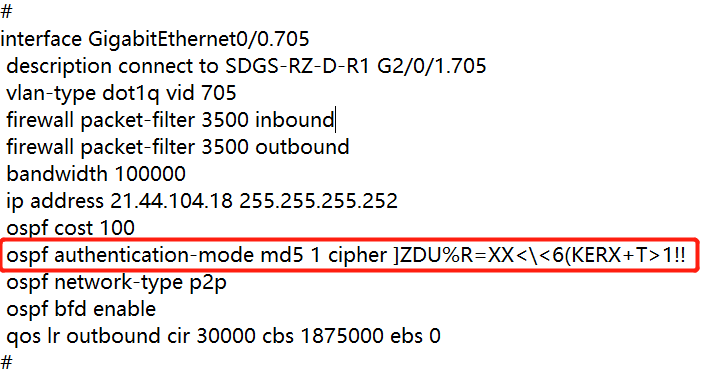

V5版本路由器:配置如下,可以看到使用了加密

然后V7版本 :配置

相应的加密:

ospf authentication-mode md5 1 plain sdg*****

后,无法建立邻居关系(确认两端秘钥相同)

#

然后把验证删除后,竟然可以建立邻居关系,路由正常,然而对端v5设备还是有验证的

这个是怎么回事,这样使用是否稳定,

组网及组网描述:

- 2021-12-12提问

- 举报

-

(0)

最佳答案

1.1.69 ospf authentication-mode

ospf authentication-mode命令用来设置接口对OSPF报文进行验证的验证模式及验证字。

undo ospf authentication-mode命令用来删除接口下指定的验证模式。

【命令】

MD5/HMAC-MD5验证模式:

ospf authentication-mode { hmac-md5 | hmac-sha-256 | md5 } key-id { cipher | plain } string

undo ospf authentication-mode { hmac-md5 | hmac-sha-256 | md5 } key-id

简单验证模式:

ospf authentication-mode simple { cipher | plain } string

undo ospf authentication-mode simple

keychain验证模式:

ospf authentication-mode keychain keychain-name

undo ospf authentication-mode keychain

【缺省情况】

接口不对OSPF报文进行验证。

【视图】

接口视图

【缺省用户角色】

network-admin

【参数】

hmac-md5:HMAC-MD5验证模式。

hmac-sha-256:HMAC-SHA-256验证模式。

md5:MD5验证模式。

simple:简单验证模式。

key-id:验证字标识符,取值范围为1~255。

cipher:以密文方式设置密钥。

plain:以明文方式设置密钥,该密钥将以密文形式存储。

string:密钥字符串,区分大小写。简单验证模式下,明文密钥为1~8个字符的字符串;密文密钥为33~41个字符的字符串。MD5/HMAC-MD5/HMAC-SHA-256验证模式下,明文密钥为1~255个字符的字符串;密文密钥为33~373个字符的字符串。

keychain:使用keychain验证方式。

keychain-name:keychain名称,为1~63个字符的字符串,区分大小写。

【使用指导】

同一网段的接口的验证字口令必须相同,可指定使用MD5/HMAC-MD5/HMAC-SHA-256验证或简单验证两种方式,但不能同时指定;使用MD5/HMAC-MD5/HMAC-SHA-256验证方式时,可配置多条MD5/HMAC-MD5/HMAC-SHA-256验证命令,但key-id是唯一的,同一key-id只能配置一个验证字。

修改接口的OSPF MD5/HMAC-MD5/HMAC-SHA-256验证字的步骤如下:

· 首先在该接口配置新的MD5/HMAC-MD5/HMAC-SHA-256验证字;此时若邻居设备尚未配置新的MD5/HMAC-MD5/HMAC-SHA-256验证字,便会触发MD5/HMAC-MD5/HMAC-SHA-256验证平滑迁移过程。在这个过程中,OSPF会发送分别携带各个MD5/HMAC-MD5/HMAC-SHA-256验证字的多份报文,使得已配置新验证字的邻居设备和尚未配置新验证字的邻居设备都能通过验证,保持邻居关系。

· 然后在各个邻居设备上也都配置相同的新MD5/HMAC-MD5/HMAC-SHA-256验证字;当设备上收到所有邻居的携带新验证字的报文后,便会退出MD5/HMAC-MD5/HMAC-SHA-256验证平滑迁移过程。

· 最后在本设备和所有邻居上都删除旧的MD5/HMAC-MD5/HMAC-SHA-256验证字;建议接口下不要保留多个MD5/HMAC-MD5/HMAC-SHA-256验证字,每次MD5/HMAC-MD5/HMAC-SHA-256验证字修改完毕后,应当及时删除旧的验证字,这样可以防止与持有旧验证字的系统继续通信、减少被攻击的可能,还可以减少验证迁移过程对系统、带宽的消耗。

在使能了OSPF的接口下使用keychain验证方式时,报文的收、发过程如下:

· OSPF在发送报文前,会先从keychain获取当前的有效发送key,根据该key的标识符、认证算法和认证密钥进行报文验证。如果当前不存在有效发送key,或者该key的标识符大于255,OSPF不会发送报文。

· OSPF在收到报文后,会根据报文携带的key的标识符从本地keychain中查找具有相同标识符的key,找到且该key为有效key,则根据该key的认证算法和认证密钥对报文进行校验,校验成功后再对报文进行下一步处理。如果报文校验失败,或者根据报文中携带的key的标识符无法从keychain中获取到有效接收key,则该报文将被丢弃。

对于keychain认证算法和key的标识符的范围,OSPF的支持情况如下:

· OSPF仅支持MD5、HMAC-SM3、HMAC-MD5和HMAC-SHA-256认证算法。

· OSPF仅支持keychain中key-id的范围在0~255内的key。

【举例】

# 配置接口GigabitEthernet1/0/1采用MD5明文验证模式,验证字标识符为15,验证密钥为123456。

<Sysname> system-view

[Sysname] interface gigabitethernet 1/0/1

[Sysname-GigabitEthernet1/0/1] ospf authentication-mode md5 15 plain 123456

# 配置接口GigabitEthernet1/0/1采用简单明文验证模式,验证密钥为123456。

<Sysname> system-view

[Sysname] interface gigabitethernet 1/0/1

[Sysname-GigabitEthernet1/0/1] ospf authentication-mode simple plain 123456

【相关命令】

· authentication-mode

- 2021-12-12回答

- 评论(4)

- 举报

-

(0)

我这两端秘钥都是一样

有点不明白这个平滑迁移

https://www.h3c.com/cn/d_202112/1502497_30005_0.htm手册可以看下

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

https://www.h3c.com/cn/d_202112/1502497_30005_0.htm手册可以看下