F1000-AI-25支持dns snooping吗?

- 0关注

- 0收藏,1741浏览

问题描述:

F1000-AI-25支持DNS snooping吗?

组网及组网描述:

- 2022-10-04提问

- 举报

-

(0)

配置DNS Snooping功能

1. 功能简介

网络环境中,DNS proxy设备收到请求报文后,需要查询自己是否记录了请求域名对应的地址,如果存在,则直接应答需求;如果不存在,则需要向DNS服务器转发请求。如果网络中存在攻击源或有大量客户端同一时间发送大量DNS请求,则会增加网络负载并影响DNS proxy设备或DNS服务器的性能。

可以在DNS客户端和DNS proxy或DNS服务器之间的设备配置DNS Snooping功能,配置本功能后,DNS收到一个请求和对应的应答报文后会进行记录,并生成日志发给快速日志模块。管理员通过查询日志信息确认并解决问题。关于快速日志模块的详细介绍,请参见“网络管理和监控配置指导”中的“快速日志输出”。

开启DNS Snooping的报文限速功能后,当接口上收到的DNS报文速率超过用户设定的限速值时,丢弃超过速率限制的DNS报文。

2. 配置步骤

(1) 进入系统视图。

system-view

(2) 开启DNS Snooping的日志功能。

dns snooping log enable

缺省情况下,DNS Snooping的日志功能处于关闭状态。

(3) 开启DNS Snooping的报文限速功能,并指定限速速率。

dns snooping rate-limit rate

缺省情况下,DNS Snooping的报文限速功能处于关闭状态。

1.7 配置DNS源地址透明代理

1. 功能简介

在DNS客户端和DNS proxy或DHCP服务器之间的设备上开启DNS Snooping功能后,该设备将可以监听过路的DNS报文,但是在一些负载均衡场景中,对应的DNS应答报文可能不会返回此监听设备,将会导致监听失败。在开启DNS Snooping功能的设备上开启DNS源地址透明代理功能后,可以解决上述问题,工作机制如下:

(1) DNS Snooping设备监听所有过路DNS报文,当收到DNS请求报文时,设备根据一定的规则从能够到达DNS服务器的本地IP地址选取一个,并将其作为修改后的DNS请求报文的源IP地址,以便DNS应答报文能够返回本设备。

(2) DNS Snooping设备收到DNS服务器的应答报文后,记录域名解析的结果,并将报文转发给DNS客户端。DNS客户端利用域名解析的结果进行相应的处理。

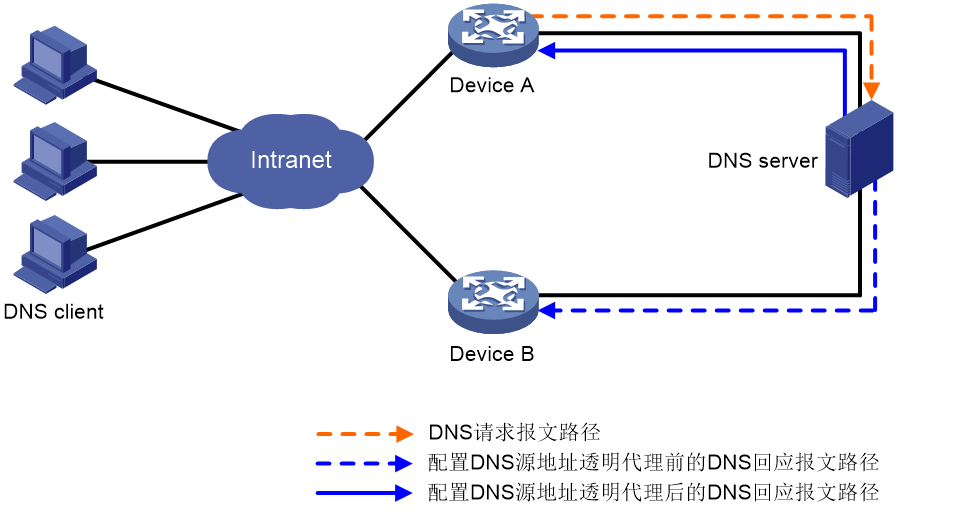

如图1-4所示,Device A和Device B上开启了DNS Snooping功能,用于监听过路DNS报文。以Device A为例,为了保证Device A监听成功,需要在Device A上开启DNS源地址透明代理功能。Device A收到一个请求和对应的应答报文后,记录域名和IP地址的关系,并将报文转发给DNS客户端。

图1-4 DNS源地址透明代理原理图

2. 配置步骤

(1) 进入系统视图。

system-view

(2) 开启DNS源地址透明代理功能。

dns transparent-proxy enable

缺省情况下,DNS源地址透明代理功能处于关闭状态。

1.8 配置DNS报文的源接口

1. 功能简介

缺省情况下,设备根据域名服务器的地址,通过路由表查找请求报文的出接口,并将该出接口的主IP地址作为发送到该服务器的DNS请求报文的源地址。根据域名服务器的地址不同,发送报文的源地址可能会发生变化。在某些特殊的组网环境中,域名服务器只应答来自特定源地址的DNS请求报文。这种情况下,必须指定DNS报文的源接口。如果为设备配置了DNS报文的源接口,则设备在发送DNS报文时,将固定使用该接口的主IP地址作为报文的源地址。

2. 配置限制和指导

发送IPv4 DNS报文时,将使用源接口的主IPv4地址作为DNS报文的源地址。发送IPv6 DNS报文时,将根据RFC 3484中定义的规则从源接口上选择IPv6地址作为DNS报文的源地址。如果源接口上未配置对应的地址,则将导致报文发送失败。

公网或单个VPN实例内只能配置1个源接口。重复配置时,新的配置会覆盖原有配置。可同时在公网和VPN实例内配置源接口。

无论配置的源接口是否属于指定的VPN,该配置都会生效。不建议为某个VPN配置一个不属于该VPN的源接口。否则,设备会使用不属于该VPN的地址作为DNS报文源地址,导致无法收到DNS应答。

3. 配置步骤

(1) 进入系统视图。

system-view

(2) 指定DNS报文的源接口。

dns source-interface interface-type interface-number [ vpn-instance vpn-instance-name ]

缺省情况下,未指定DNS报文的源接口。

- 2022-10-04回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论