MSR810路由器

- 0关注

- 0收藏,1125浏览

最佳答案

默认就应该是开启的,如果没开启

直接复制下面的命令后,在浏览器地址栏https://192.168.0.1 就可以登陆了

#

password-control length 4

#

undo password-control composition enable

#

undo password-control complexity same-character check

#

undo password-control complexity user-name check

#

password-control composition type-number 1 type-length 1

#

ip http enable

ip https enable

#

interface vlan-interface 1

ip address 192.168.0.1 255.255.255.0

#

local-user admin

password simple admin

service-type terminal telnet ssh https

authorization-attribute user-role network-admin

undo authorization-attribute user-role network-operator

quit

#

- 2023-10-25回答

- 评论(0)

- 举报

-

(0)

您好,请知:

这个是WEB开启的配置案例,请参考:

4.13 通过Web登录设备典型配置举例

4.13.1 使用HTTP方式登录设备典型配置举例

1. 组网需求

PC与设备通过IP网络相连且路由可达,PC和设备Vlan-interface1的IP地址分别为192.168.101.99/24和192.168.100.99/24。

2. 组网图

图4-1 配置HTTP方式登录组网图

3. 配置步骤

# 配置Web用户名为admin,认证密码为hello12345,服务类型为http,用户角色为network-admin。

<Sysname> system-view

[Sysname] local-user admin

[Sysname-luser-manage-admin] service-type http

[Sysname-luser-manage-admin] authorization-attribute user-role network-admin

[Sysname-luser-manage-admin] password simple hello12345

[Sysname-luser-manage-admin] quit

# 配置开启HTTP服务。

[Sysname] ip http enable

4. 验证配置

在PC的浏览器地址栏内输入设备的IP地址并回车,浏览器将显示Web登录页面。

在“Web用户登录”对话框中输入用户名、密码及验证码,点击<登录>按钮后即可登录,显示Web初始页面。成功登录后,用户可以在配置区对设备进行相关配置。

4.13.2 使用HTTPS方式登录设备典型配置举例

1. 组网需求

用户可以通过Web页面访问和控制设备。为了防止非法用户访问和控制设备,提高设备管理的安全性,设备要求用户以HTTPS的方式登录Web页面,利用SSL协议实现用户身份验证,并保证传输的数据不被窃听和篡改。

为了满足上述需求,需要进行如下配置:

· 配置Device作为HTTPS服务器,并为Device申请证书。

· 为HTTPS客户端Host申请证书,以便Device验证其身份。

其中,负责为Device和Host颁发证书的CA(Certificate Authority,证书颁发机构)名称为new-ca。

· 本配置举例中,采用Windows Server作为CA。在CA上需要安装SCEP(Simple Certificate Enrollment Protocol,简单证书注册协议)插件。

· 进行下面的配置之前,需要确保Device、Host、CA之间路由可达。

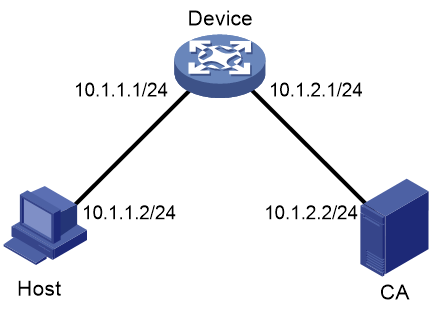

2. 组网图

图4-2 HTTPS配置组网图

3. 配置步骤

(1) 配置HTTPS服务器Device

# 配置PKI实体en,指定实体的通用名为http-server1、FQDN为ssl.security.com。

<Device> system-view

[Device] pki entity en

[Device-pki-entity-en] common-name http-server1

[Device-pki-entity-en] fqdn ssl.security.com

[Device-pki-entity-en] quit

# 配置PKI域1,指定信任的CA名称为new-ca、注册服务器的URL为http://10.1.2.2/certsrv/mscep/mscep.dll、证书申请的注册受理机构为RA、实体名称为en。

[Device] pki domain 1

[Device-pki-domain-1] ca identifier new-ca

[Device-pki-domain-1] certificate request url http://10.1.2.2/certsrv/mscep/mscep.dll

[Device-pki-domain-1] certificate request from ra

[Device-pki-domain-1] certificate request entity en

# 指定证书申请使用的RSA密钥对名称为“hostkey”,用途为“通用”,密钥对长度为1024比特。

[Device-pki-domain-1] public-key rsa general name hostkey length 1024

[Device-pki-domain-1] quit

# 生成本地的RSA密钥对。

[Device] public-key local create rsa

# 获取CA的证书。

[Device] pki retrieve-certificate domain 1 ca

# 为Device申请证书。

[Device] pki request-certificate domain 1

# 创建SSL服务器端策略myssl,指定该策略使用PKI域1,并配置服务器端需要验证客户端身份。

[Device] ssl server-policy myssl

[Device-ssl-server-policy-myssl] pki-domain 1

[Device-ssl-server-policy-myssl] client-verify enable

[Device-ssl-server-policy-myssl] quit

# 创建证书属性组mygroup1,并配置证书属性规则,该规则规定证书颁发者的DN(Distinguished Name,识别名)中包含new-ca。

[Device] pki certificate attribute-group mygroup1

[Device-pki-cert-attribute-group-mygroup1] attribute 1 issuer-name dn ctn new-ca

[Device-pki-cert-attribute-group-mygroup1] quit

# 创建证书访问控制策略myacp,并建立控制规则,该规则规定只有由new-ca颁发的证书可以通过证书访问控制策略的检测。

[Device] pki certificate access-control-policy myacp

[Device-pki-cert-acp-myacp] rule 1 permit mygroup1

[Device-pki-cert-acp-myacp] quit

# 配置HTTPS服务与SSL服务器端策略myssl关联。

[Device] ip https ssl-server-policy myssl

# 配置HTTPS服务与证书属性访问控制策略myacp关联,确保只有从new-ca获取证书的HTTPS客户端可以访问HTTPS服务器。

[Device] ip https certificate access-control-policy myacp

# 开启HTTPS服务。

[Device] ip https enable

# 创建本地用户usera,密码为hello12345,服务类型为https,用户角色为network-admin。

[Device] local-user usera

[Device-luser-usera] password simple hello12345

[Device-luser-usera] service-type https

[Device-luser-usera] authorization-attribute user-role network-admin

(2) 配置HTTPS客户端Host

在Host上打开IE浏览器,输入网址http://10.1.2.2/certsrv,根据提示为Host申请证书。

4. 验证配置

在Host上打开IE浏览器,输入网址https://10.1.1.1,选择new-ca为Host颁发的证书,即可打开Device的Web登录页面。在登录页面,输入用户名usera,密码hello12345,则可进入Device的Web配置页面,实现对Device的访问和控制。

· HTTPS服务器的URL地址以“https://”开始,HTTP服务器的URL地址以“http://”开始。

· PKI配置命令的详细介绍请参见“安全命令参考”中的“PKI”;

· public-key local create rsa命令的详细介绍请参见“安全命令参考”中的“公钥管理”;

· SSL配置命令的详细介绍请参见“安全命令参考”中的“SSL”。

- 2023-10-25回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论