M9000如何配置虚墙,有案例吗

- 0关注

- 0收藏,1781浏览

最佳答案

您好,请知:

以下是虚墙的配置案例,请参考:

1.16 Context典型配置举例

1.16.1 Context基本组网配置举例(独立运行模式)

1. 组网需求

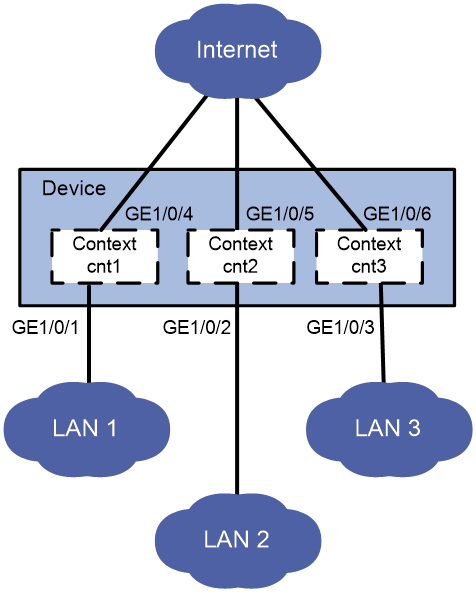

将设备Device虚拟成三台独立的Device:Context cnt1、Context cnt2、Context cnt3,并分给三个不同的用户网络进行安全防护。要求在用户侧看来,各自的接入设备是独享的。

· LAN 1、LAN 2、LAN 3分别属于公司A、公司B、公司C,现各公司的网络均需要进行安全防护。公司A使用的网段为192.168.1.0/24,公司B使用的网段为192.168.2.0/24,公司C使用的网段为192.168.3.0/24。

· 公司A的用户多,业务需求复杂,因此需要给Context cnt1提供较大的磁盘/内存空间使用上限,以便保存配置文件、启动文件和系统信息等;对公司B使用系统缺省的磁盘空间即可;公司C人员规模小,上网流量比较少,对接入Device的配置及性能要求较低,因此对Context cnt3提供较低的CPU权重。

· GigabitEthernet1/0/1和GigabitEthernet1/0/4分配给Context cnt1、GigabitEthernet1/0/2和GigabitEthernet1/0/5分配给Context cnt2、GigabitEthernet1/0/3和GigabitEthernet1/0/6分配给Context cnt3。

2. 组网图

图1-3 Context基本组网配置组网图

3. 配置步骤

(1) 配置安全引擎组test

# 创建安全引擎组test,并将3号槽位cpu号为1的安全引擎加入该安全引擎组。

<Device> system-view

[Device] blade-controller-team test

[Device-blade-controller-team-2-test] location blade-controller slot 3 cpu 1

This operation will also reboot the blade controller. Continue? [Y/N]:y

[Device-blade-controller-team-2-test] quit

(2) 创建并配置Context cnt1,供公司A使用

# 创建Context cnt1,进驻安全引擎组,配置其磁盘和内存使用的上限均为60%、CPU权重为8,具体配置步骤如下。

[Device] context cnt1

[Device-context-2-cnt1] description context-1

[Device-context-2-cnt1] location blade-controller-team 2

[Device-context-2-cnt1] limit-resource disk slot 3 cpu 1 ratio 60

[Device-context-2-cnt1] limit-resource memory slot 3 cpu 1 ratio 60

[Device-context-2-cnt1] limit-resource cpu weight 8

# 将接口GigabitEthernet1/0/1和GigabitEthernet1/0/4分配给Context cnt1。

[Device-context-2-cnt1] allocate interface gigabitethernet 1/0/1 gigabitethernet 1/0/4

# 启动Context cnt1。

[Device-context-2-cnt1] context start

It will take some time to start the context...

Context started successfully.

[Device-context-2-cnt1] quit

# 切换到Context cnt1。

[Device] switchto context cnt1

******************************************************************************

* Copyright (c) 2004-2021 New H3C Technologies Co., Ltd. All rights reserved.*

* Without the owner's prior written consent, *

* no decompiling or reverse-engineering shall be allowed. *

******************************************************************************

<H3C> system-view

# 配置Telnet功能,保证管理用户可以正常登录设备,具体配置步骤请参考“基础配置指导”中的“登录设备”。

# 将Context cnt1的名称修改为cnt1,以便和其它Context区别。

[H3C] sysname cnt1

# 配置接口GigabitEthernet1/0/1的IP地址为192.168.1.251,供公司A的管理用户远程登录。

[cnt1] interface gigabitethernet 1/0/1

[cnt1-GigabitEthernet1/0/1] ip address 192.168.1.251 24

# 从自定义Context cnt1返回缺省Context。

[cnt1-GigabitEthernet1/0/1] return

<cnt1> quit

[Device]

(3) 创建并配置Context cnt2,供公司B使用

# 创建Context cnt2,设置描述信息

[Device] context cnt2

[Device-context-3-cnt2] description context-2

# 设置cnt2进驻安全引擎组test(编号为2)。

[Device-context-3-cnt2] location blade-controller-team 2

# 将接口GigabitEthernet1/0/2和GigabitEthernet1/0/5分配给Context cnt2。

[Device-context-3-cnt2] allocate interface gigabitethernet 1/0/2 gigabitethernet 1/0/5

# 启动Context cnt2。

[Device-context-3-cnt2] context start

It will take some time to start the context...

Context started successfully.

[Device-context-3-cnt2] quit

# 切换到Context cnt2。

[Device] switchto context cnt2

******************************************************************************

* Copyright (c) 2004-2021 New H3C Technologies Co., Ltd. All rights reserved.*

* Without the owner's prior written consent, *

* no decompiling or reverse-engineering shall be allowed. *

******************************************************************************

<H3C> system-view

# 配置Telnet功能,保证管理用户可以正常登录设备,具体配置步骤请参考“基础配置指导”中的“登录设备”。

# 将Context cnt2的名称修改为cnt2,以便和其它Context区别。

[H3C] sysname cnt2

# 配置接口GigabitEthernet1/0/2的IP地址为192.168.2.251,供公司B的管理用户远程登录。

[cnt2] interface gigabitethernet 1/0/2

[cnt2-GigabitEthernet1/0/2] ip address 192.168.2.251 24

# 从自定义Context cnt2返回缺省Context。

[cnt2-GigabitEthernet1/0/2] return

<cnt2> quit

[Device]

(4) 创建并配置Context cnt3,供公司C使用

# 创建Context cnt3,设置描述信息

[Device] context cnt3

[Device-context-4-cnt3] description context-3

# 设置cnt3进驻安全引擎组test(编号为2)。

[Device-context-4-cnt3] location blade-controller-team 2

# 配置Context cnt3的CPU权重为2。

[Device-context-4-cnt3] limit-resource cpu weight 2

# 将接口GigabitEthernet1/0/3和GigabitEthernet1/0/6分配给Context cnt3。

[Device-context-4-cnt3] allocate interface gigabitethernet 1/0/3 gigabitethernet 1/0/6

# 启动Context cnt3。

[Device-context-4-cnt3] context start

It will take some time to start the context...

Context started successfully.

[Device-context-4-cnt3] quit

# 切换到Context cnt3。

[Device] switchto context cnt3

******************************************************************************

* Copyright (c) 2004-2021 New H3C Technologies Co., Ltd. All rights reserved.*

* Without the owner's prior written consent, *

* no decompiling or reverse-engineering shall be allowed. *

******************************************************************************

<H3C> system-view

# 配置Telnet功能,保证管理用户可以正常登录设备,具体配置步骤请参考“基础配置指导”中的“登录设备”。

# 将Context cnt3的名称修改为cnt3,以便和其它Context区别。

[H3C] sysname cnt3

# 配置接口GigabitEthernet1/0/3的IP地址为192.168.3.251,供公司C的管理用户远程登录。

[cnt3] interface gigabitethernet 1/0/3

[cnt3-GigabitEthernet1/0/3] ip address 192.168.3.251 24

# 从自定义Context cnt3返回缺省Context。

[cnt3-GigabitEthernet1/0/3] return

<cnt3> quit

[Device]

4. 验证配置

(1) 查看Context是否存在并且运转正常。(此时,Device上应该有四台处于正常工作active状态的Context)

[Device] display context

ID Name Status Description

1 Admin active DefaultContext

2 cnt1 active context-1

3 cnt2 active context-2

4 cnt3 active context-3

(2) 模拟公司A的管理用户登录到Context cnt1,可以查看本设备的当前配置。

C:\> telnet 192.168.1.251

******************************************************************************

* Copyright (c) 2004-2021 New H3C Technologies Co., Ltd. All rights reserved.*

* Without the owner's prior written consent, *

* no decompiling or reverse-engineering shall be allowed. *

******************************************************************************

<cnt1> display current-configuration

……

1.16.2 Context支持跨VPC流量互通典型配置举例(独立运行模式)

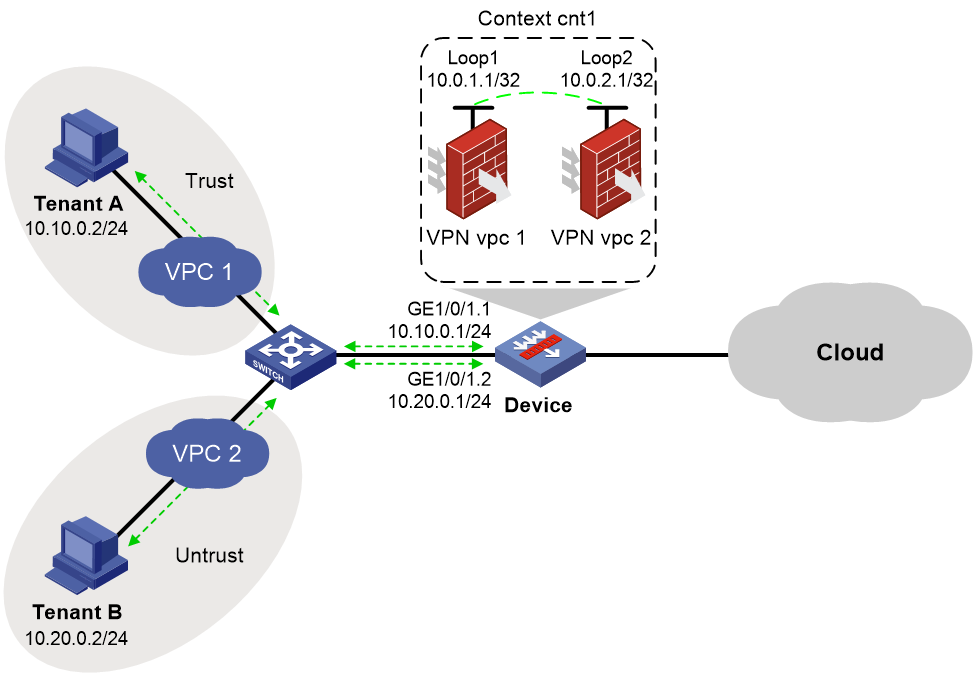

1. 组网需求

设备上的非缺省Context在对VPC租户访问公有云的流量进行安全防护的同时,也可以使不同VPC之间的流量安全互通。

2. 组网图

图1-4 Context支持跨VPC流量互通配置组网图

3. 配置步骤

(1) 创建并配置Context cnt1,供VPC1和VPC2使用。

创建名称为cnt1的Context,并为其分配CPU、内存、磁盘和接口资源,其具体配置步骤请参见“1.16.1 Context支持跨VPC流量互通典型配置举例(独立运行模式)”中的相关内容,本举例不再赘述。

(2) 切换到Context cnt1。

<Device> system-view

[Device] switchto context cnt1

******************************************************************************

* Copyright (c) 2004-2021 New H3C Technologies Co., Ltd. All rights reserved.*

* Without the owner's prior written consent, *

* no decompiling or reverse-engineering shall be allowed. *

******************************************************************************

<H3C> system-view

# 配置Telnet功能,保证管理用户可以正常登录设备,具体配置步骤请参考“基础配置指导”中的“登录设备”。

# 将Context cnt1的名称修改为cnt1,以便和其它Context区别。

[H3C] sysname cnt1

(3) 创建VPN实例,并将接口关联VPN实例。

# 请根据组网中规划的信息,创建VPN实例、LoopBack接口和以太网子接口,在以太网子接口上终结最外层VLAN ID,具体配置步骤如下。

[cnt1] ip vpn-instance vpc1

[cnt1-vpn-instance-vpc1] quit

[cnt1] ip vpn-instance vpc2

[cnt1-vpn-instance-vpc2] quit

[cnt1] interface loopback 1

[cnt1-LoopBack1] ip binding vpn-instance vpc1

[cnt1-LoopBack1] ip address 10.0.1.1 255.255.255.255

[cnt1-LoopBack1] quit

[cnt1] interface loopback 2

[cnt1-LoopBack2] ip binding vpn-instance vpc2

[cnt1-LoopBack2] ip address 10.0.2.1 255.255.255.255

[cnt1-LoopBack2] quit

[cnt1] interface gigabitethernet 1/0/1.1

[cnt1-GigabitEthernet1/0/1.1] ip binding vpn-instance vpc1

[cnt1-GigabitEthernet1/0/1.1] ip address 10.10.0.1 255.255.255.0

[cnt1-GigabitEthernet1/0/1.1] vlan-type dot1q vid 10

[cnt1-GigabitEthernet1/0/1.1] quit

[cnt1] interface gigabitethernet 1/0/1.2

[cnt1-GigabitEthernet1/0/1.2] ip binding vpn-instance vpc2

[cnt1-GigabitEthernet1/0/1.2] ip address 10.20.0.1 255.255.255.0

[cnt1-GigabitEthernet1/0/1.2] vlan-type dot1q vid 20

[cnt1-GigabitEthernet1/0/1.2] quit

(4) 配置静态路由,保证路由可达

本举例仅以静态路由方式配置路由信息。实际组网中,请根据具体情况选择相应的路由配置方式。

# 请根据组网图中规划的信息,配置静态路由使VPC 1和VPC 2之间路由可达,具体配置步骤如下。

[cnt1] ip route-static vpn-instance vpc1 10.20.0.0 24 loopback1 10.0.2.1

[cnt1] ip route-static vpn-instance vpc2 10.10.0.0 24 loopback2 10.0.1.1

(5) 开启跨VPC的硬件快速转发功能。

# 开启跨VPC的硬件快速转发功能提高报文转发速度。

[cnt1] hardware fast-forwarding vpc enable

(6) 配置安全域。

# 将LoopBack接口和以太网子接口加入安全域。

[cnt1] security-zone name trust

[cnt1-security-zone-Trust] import interface loopback1

[cnt1-security-zone-Trust] import interface gigabitethernet 1/0/1.1

[cnt1-security-zone-Trust] quit

[cnt1] security-zone name untrust

[cnt1-security-zone-Untrust] import interface loopback2

[cnt1-security-zone-Untrust] import interface gigabitethernet 1/0/1.2

[cnt1-security-zone-Untrust] quit

(7) 配置安全策略保证VPC之间的流量互通。

[cnt1] security-policy ip

[cnt1-security-policy-ip] rule name vpc1

[cnt1-security-policy-ip-0-vpc1] action pass

[cnt1-security-policy-ip-0-vpc1] vrf vpc1

[cnt1-security-policy-ip-0-vpc1] source-zone trust

[cnt1-security-policy-ip-0-vpc1] destination-zone untrust

[cnt1-security-policy-ip-0-vpc1] quit

[cnt1-security-policy-ip] rule name vpc2

[cnt1-security-policy-ip-1-vpc2] action pass

[cnt1-security-policy-ip-1-vpc2] vrf vpc2

[cnt1-security-policy-ip-1-vpc2] source-zone untrust

[cnt1-security-policy-ip-1-vpc2] destination-zone trust

[cnt1-security-policy-ip-1-vpc2] quit

[cnt1-security-policy-ip] quit

4. 验证配置

# 在租户A上可以Ping通租户B。

C:\> ping 10.20.0.2

Pinging 10.20.0.2 with 32 bytes of data:

Reply from 10.20.0.2: bytes=32 time=19ms TTL=254

Reply from 10.20.0.2: bytes=32 time<1ms TTL=254

Reply from 10.20.0.2: bytes=32 time<1ms TTL=254

Reply from 10.20.0.2: bytes=32 time<1ms TTL=254

Ping statistics for 10.20.0.2:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 19ms, Average = 4ms

- 2023-10-30回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论