ipv6 ping 100个包 ipv6 dns 丢两个正常吗

- 0关注

- 0收藏,1749浏览

问题描述:

防火墙ipv6 ping ipv6 dns 100个丢两个正常吗,基本上每次ping100个就会丢一两个,去掉防火墙,电脑直接接运营商光猫,电脑ping ipv6 dns不丢包。这是啥问题

- 2023-11-30提问

- 举报

-

(0)

最佳答案

可以在防火墙入接口和出接口做流量统计,来定位是不是防火墙问题丢包。

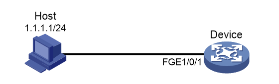

2. 组网图

图13-1 流量统计基本组网图

3. 配置步骤

缺省情况下,本设备的接口处于ADM(Administratively Down)状态,请根据实际需要在对应接口视图下使用undo shutdown命令开启接口。

# 定义基本ACL 2000,对源IP地址为1.1.1.1的报文进行分类。

<Device> system-view

[Device] acl basic 2000

[Device-acl-ipv4-basic-2000] rule permit source 1.1.1.1 0

[Device-acl-ipv4-basic-2000] quit

# 定义类classifier_1,匹配基本ACL 2000。

[Device] traffic classifier classifier_1

[Device-classifier-classifier_1] if-match acl 2000

[Device-classifier-classifier_1] quit

# 定义流行为behavior_1,动作为流量统计。

[Device] traffic behavior behavior_1

[Device-behavior-behavior_1] accounting packet

[Device-behavior-behavior_1] quit

# 定义策略policy,为类classifier_1指定流行为behavior_1。

[Device] qos policy policy

[Device-qospolicy-policy] classifier classifier_1 behavior behavior_1

[Device-qospolicy-policy] quit

# 将策略policy应用到端口FortyGigE1/0/1的入方向上。

[Device] interface fortygige 1/0/1

[Device-FortyGigE1/0/1] qos apply policy policy inbound

[Device-FortyGigE1/0/1] quit

出方向端口也要调用一下,然后查看两个端口匹配数是否一致

然后ping测,待丢包后查看端口统计信息

# 查看配置后流量统计的情况。(如果多次测试要在查看前要清除一下端口统计计数信息,确保都一致,后在统计。)

<Device>reset counters interface

[Device] display qos policy interface fortygige 1/0/1

Interface: FortyGigE1/0/1

Direction: Inbound

Policy: policy

Classifier: classifier_1

Operator: AND

Rule(s) :

If-match acl 2000

Behavior: behavior_1

Accounting enable:

28529 (Packets)

- 2023-11-30回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论