交换机V5版本portal认证案例

- 0关注

- 0收藏,2874浏览

您好,请知:

以下是配置案例,请参考:

1.16 Portal典型配置举例

1.16.1 Portal直接认证配置举例

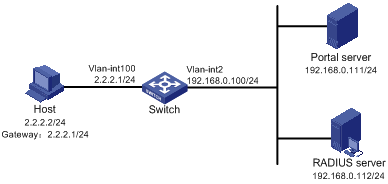

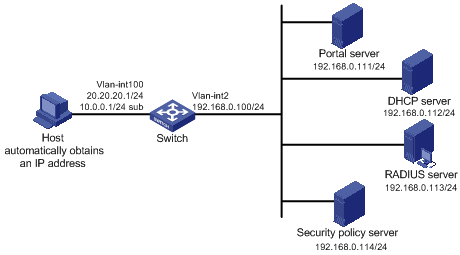

1. 组网需求

· 用户主机与接入设备Switch直接相连,采用直接方式的Portal认证。用户通过手工配置或DHCP获取的一个公网IP地址进行认证,在通过Portal认证前,只能访问Portal服务器;在通过Portal认证后,可以使用此IP地址访问非受限互联网资源。

· 采用RADIUS服务器作为认证/计费服务器。

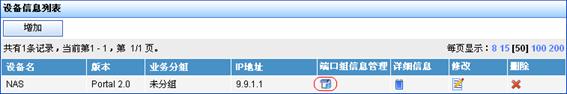

2. 组网图

图1-10 配置Portal直接认证组网图

3. 配置步骤

![]()

· 按照组网图配置设备各接口的IP地址,保证启动Portal之前各主机、服务器和设备之间的路由可达。

· 完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行。

(1) 配置Portal server(iMC PLAT 5.0)

![]()

下面以iMC为例(使用iMC版本为:iMC PLAT 5.0(E0101)、iMC UAM 5.0(E0101)),说明Portal server的基本配置。

# 配置Portal服务器。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[Portal服务器管理/服务器配置]菜单项,进入服务器配置页面。

· 根据实际组网情况调整以下参数,本例中使用缺省配置。

图1-11 Portal服务器配置页面

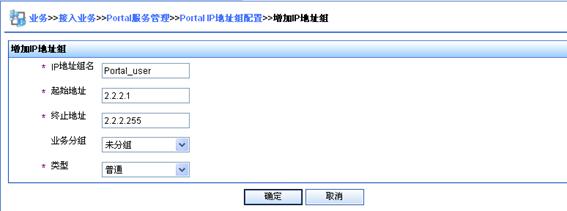

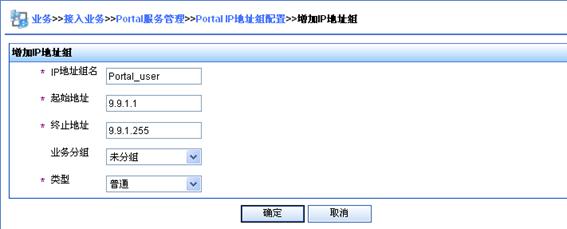

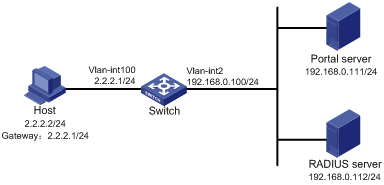

# 配置IP地址组。

单击导航树中的[Portal服务器管理/IP地址组配置]菜单项,进入Portal IP地址组配置页面,在该页面中单击<增加>按钮,进入增加IP地址组配置页面。

· 填写IP地址组名;

· 输入起始地址和终止地址。用户主机IP地址必须包含在该IP地址组范围内;

· 选择业务分组,本例中使用缺省的“未分组”;

· 选择IP地址组的类型为“普通”。

图1-12 增加IP地址组配置页面

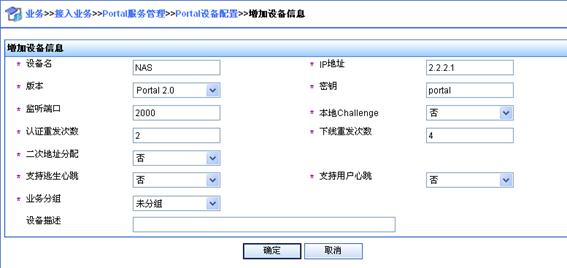

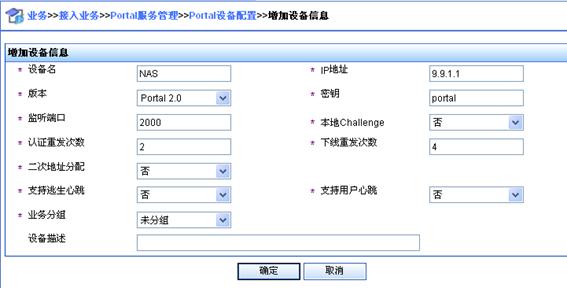

# 增加Portal设备。

单击导航树中的[Portal服务器管理/设备配置]菜单项,进入Portal设备配置页面,在该页面中单击<增加>按钮,进入增加设备信息配置页面。

· 填写设备名;

· 指定IP地址为与接入用户相连的设备接口IP;

· 输入密钥,与接入设备Switch上的配置保持一致;

· 选择是否进行二次地址分配,本例中为直接认证,因此为否;

· 选择是否支持逃生心跳功能和用户心跳功能,本例中不支持。

图1-13 增加设备信息配置页面

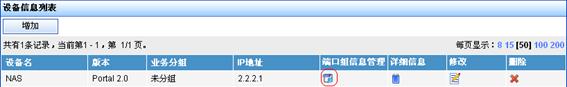

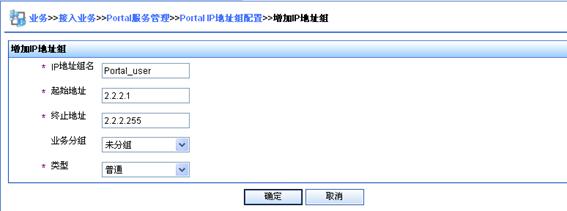

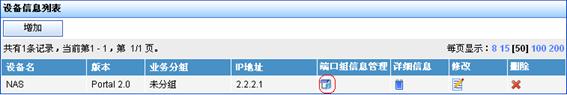

# Portal设备关联IP地址组

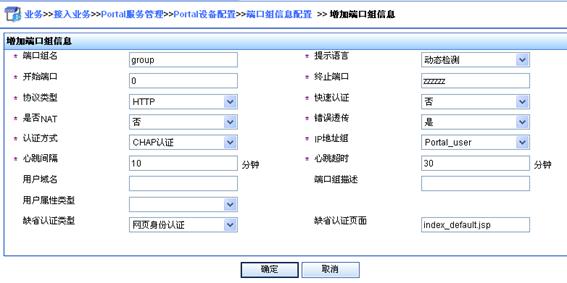

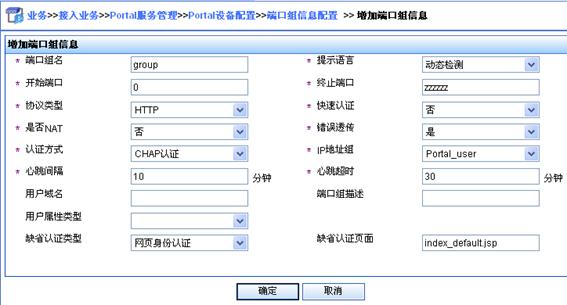

在Portal设备配置页面中的设备信息列表中,点击NAS设备的<端口组信息管理>链接,进入端口组信息配置页面。

图1-14 设备信息列表

在端口组信息配置页面中点击<增加>按钮,进入增加端口组信息配置页面。

· 填写端口组名;

· 选择IP地址组,用户接入网络时使用的IP地址必须属于所选的IP地址组;

· 其它参数采用缺省值。

图1-15 增加端口组信息配置页面

# 最后单击导航树中的[业务参数配置/系统配置手工生效]菜单项,使以上Portal服务器配置生效。

(2) 配置Switch

· 配置RADIUS方案

# 创建名字为rs1的RADIUS方案并进入该方案视图。

<Switch> system-view

[Switch] radius scheme rs1

# 配置RADIUS方案的服务器类型。使用CAMS/iMC服务器时,RADIUS服务器类型应选择extended。

[Switch-radius-rs1] server-type extended

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Switch-radius-rs1] primary authentication 192.168.0.112

[Switch-radius-rs1] primary accounting 192.168.0.112

[Switch-radius-rs1] key authentication simple radius

[Switch-radius-rs1] key accounting simple radius

# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[Switch-radius-rs1] user-name-format without-domain

[Switch-radius-rs1] quit

· 配置认证域

# 创建并进入名字为dm1的ISP域。

[Switch] domain dm1

# 配置ISP域的AAA方法。

[Switch-isp-dm1] authentication portal radius-scheme rs1

[Switch-isp-dm1] authorization portal radius-scheme rs1

[Switch-isp-dm1] accounting portal radius-scheme rs1

[Switch-isp-dm1] quit

# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方法。若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方法。

[Switch] domain default enable dm1

· 配置Portal认证

# 配置Portal服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,端口为50100,URL为http://192.168.0.111:8080/portal。(Portal服务器的URL请与实际环境中的Portal服务器配置保持一致,此处仅为示例)

[Switch] portal server newpt ip 192.168.0.111 key simple portal port 50100 url http://192.168.0.111:8080/portal

# 在与用户Host相连的接口上使能Portal认证。

[Switch] interface vlan-interface 100

[Switch–Vlan-interface100] portal server newpt method direct

[Switch] quit

1.16.2 Portal二次地址分配认证配置举例

1. 组网需求

· 用户主机与接入设备Switch直接相连,采用二次地址分配方式的Portal认证。用户通过DHCP服务器获取IP地址,Portal认证前使用分配的一个私网地址;通过Portal认证后,用户申请到一个公网地址,才可以访问非受限互联网资源。

· 采用RADIUS服务器作为认证/计费服务器。

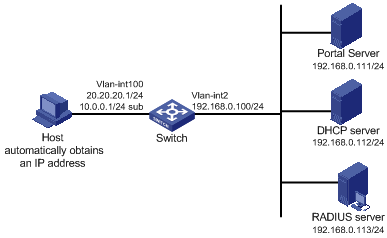

2. 组网图

图1-16 配置Portal二次地址分配认证组网图

3. 配置步骤

![]()

· Portal二次地址分配认证方式应用中,DHCP服务器上需创建公网地址池(20.20.20.0/24)及私网地址池(10.0.0.0/24),具体配置略。

· Portal二次地址分配认证方式应用中,接入设备需要配置DHCP中继来配合Portal认证,且启动Portal的接口需要配置主IP地址(公网IP)及从IP地址(私网IP)。关于DHCP中继的详细配置请参见“三层技术-IP业务配置指导”中的“DHCP中继”。

· 请保证在Portal服务器上添加的Portal设备的IP地址为与用户相连的接口的公网IP地址(20.20.20.1),且与该Portal设备关联的IP地址组中的转换前地址为用户所在的私网网段(10.0.0.0/24)、转换后地址为公网网段(20.20.20.0/24)。

· 按照组网图配置设备各接口的IP地址,保证启动Portal之前各主机、服务器和设备之间的路由可达。

· 完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行。

在Switch上进行以下配置。

(1) 配置RADIUS方案

# 创建名字为rs1的RADIUS方案并进入该方案视图。

<Switch> system-view

[Switch] radius scheme rs1

# 配置RADIUS方案的服务器类型。使用CAMS/iMC服务器时,RADIUS服务器类型应选择extended。

[Switch-radius-rs1] server-type extended

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Switch-radius-rs1] primary authentication 192.168.0.113

[Switch-radius-rs1] primary accounting 192.168.0.113

[Switch-radius-rs1] key authentication simple radius

[Switch-radius-rs1] key accounting simple radius

# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[Switch-radius-rs1] user-name-format without-domain

[Switch-radius-rs1] quit

(2) 配置认证域

# 创建并进入名字为dm1的ISP域。

[Switch] domain dm1

# 配置ISP域的AAA方法。

[Switch-isp-dm1] authentication portal radius-scheme rs1

[Switch-isp-dm1] authorization portal radius-scheme rs1

[Switch-isp-dm1] accounting portal radius-scheme rs1

[Switch-isp-dm1] quit

# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方法。若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方法。

[Switch] domain default enable dm1

(3) 配置Portal认证

# 配置Portal服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,端口为50100,URL为http://192.168.0.111:8080/portal(请根据Portal服务器的实际情况配置,此处仅为示例)。

[Switch] portal server newpt ip 192.168.0.111 key simple portal port 50100 url http://192.168.0.111:8080/portal

# 配置DHCP中继,并启动DHCP中继的安全地址匹配检查功能。

[Switch] dhcp enable

[Switch] dhcp relay server-group 0 ip 192.168.0.112

[Switch] interface vlan-interface 100

[Switch–Vlan-interface100] ip address 20.20.20.1 255.255.255.0

[Switch–Vlan-interface100] ip address 10.0.0.1 255.255.255.0 sub

[Switch-Vlan-interface100] dhcp select relay

[Switch-Vlan-interface100] dhcp relay server-select 0

[Switch-Vlan-interface100] dhcp relay address-check enable

# 在与用户Host相连的接口上使能Portal认证。

[Switch–Vlan-interface100] portal server newpt method redhcp

[Switch–Vlan-interface100] quit

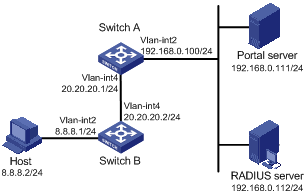

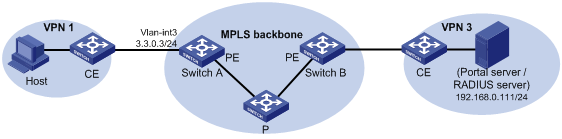

1.16.3 可跨三层Portal认证配置举例

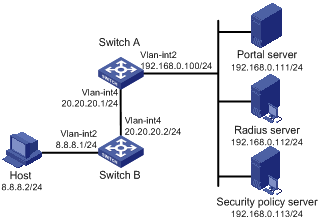

1. 组网需求

Switch A支持Portal认证功能。用户Host通过Switch B接入到Switch A。

· 配置Switch A采用可跨三层Portal认证。用户在未通过Portal认证前,只能访问Portal服务器;用户通过Portal认证后,可以访问非受限互联网资源。

· 采用RADIUS服务器作为认证/计费服务器。

2. 组网图

图1-17 配置可跨三层Portal认证组网图

3. 配置步骤

![]()

· 请保证在Portal服务器上添加的Portal设备的IP地址为与用户相连的接口IP地址(20.20.20.1),且与该Portal设备关联的IP地址组为用户所在网段(8.8.8.0/24)。

· 按照组网图配置设备各接口的IP地址,保证启动Portal之前各主机、服务器和设备之间的路由可达。

· 完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行。

在Switch A上进行以下配置。

(1) 配置RADIUS方案

# 创建名字为rs1的RADIUS方案并进入该方案视图。

<SwitchA> system-view

[SwitchA] radius scheme rs1

# 配置RADIUS方案的服务器类型。使用CAMS/iMC服务器时,RADIUS服务器类型应选择extended。

[SwitchA-radius-rs1] server-type extended

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[SwitchA-radius-rs1] primary authentication 192.168.0.112

[SwitchA-radius-rs1] primary accounting 192.168.0.112

[SwitchA-radius-rs1] key authentication simple radius

[SwitchA-radius-rs1] key accounting simple radius

# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[SwitchA-radius-rs1] user-name-format without-domain

[SwitchA-radius-rs1] quit

(2) 配置认证域

# 创建并进入名字为dm1的ISP域。

[SwitchA] domain dm1

# 配置ISP域的AAA方法。

[SwitchA-isp-dm1] authentication portal radius-scheme rs1

[SwitchA-isp-dm1] authorization portal radius-scheme rs1

[SwitchA-isp-dm1] accounting portal radius-scheme rs1

[SwitchA-isp-dm1] quit

# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方法。若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方法。

[SwitchA] domain default enable dm1

(3) 配置Portal认证

# 配置Portal服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,端口为50100,URL为http://192.168.0.111:8080/portal(请根据Portal服务器的实际情况配置,此处仅为示例)。

[SwitchA] portal server newpt ip 192.168.0.111 key simple portal port 50100 url http://192.168.0.111:8080/portal

# 在与Switch B相连的接口上使能Portal认证。

[SwitchA] interface vlan-interface 4

[SwitchA–Vlan-interface4] portal server newpt method layer3

[SwitchA–Vlan-interface4] quit

Switch B上需要配置到192.168.0.0/24网段的缺省路由,下一跳为20.20.20.1,具体配置略。

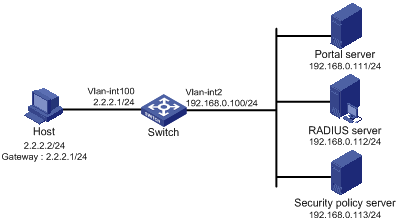

1.16.4 Portal直接认证扩展功能配置举例

1. 组网需求

· 用户主机与接入设备Switch直接相连,采用直接方式的Portal认证。用户通过手工配置或DHCP获取的一个公网IP地址进行认证,在通过身份认证而没有通过安全认证时可以访问192.168.0.0/24网段;在通过安全认证后,可以访问非受限互联网资源。

· 采用RADIUS服务器作为认证/计费服务器。

2. 组网图

图1-18 配置Portal直接认证扩展功能组网图

3. 配置步骤

![]()

· 按照组网图配置设备各接口的IP地址,保证启动Portal之前各主机、服务器和设备之间的路由可达。

· 完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行。

在Swtich上进行以下配置。

(1) 配置RADIUS方案

# 创建名字为rs1的RADIUS方案并进入该方案视图。

<Switch> system-view

[Switch] radius scheme rs1

# 配置RADIUS方案的服务器类型。使用CAMS/iMC服务器时,RADIUS服务器类型应选择extended。

[Switch-radius-rs1] server-type extended

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Switch-radius-rs1] primary authentication 192.168.0.112

[Switch-radius-rs1] primary accounting 192.168.0.112

[Switch-radius-rs1] key accounting simple radius

[Switch-radius-rs1] key authentication simple radius

[Switch-radius-rs1] user-name-format without-domain

# 配置RADIUS方案的安全策略服务器。

[Switch-radius-rs1] security-policy-server 192.168.0.113

[Switch-radius-rs1] quit

(2) 配置认证域

# 创建并进入名字为dm1的ISP域。

[Switch] domain dm1

# 配置ISP域的AAA方法。

[Switch-isp-dm1] authentication portal radius-scheme rs1

[Switch-isp-dm1] authorization portal radius-scheme rs1

[Switch-isp-dm1] accounting portal radius-scheme rs1

[Switch-isp-dm1] quit

# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方法。若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方法。

[Switch] domain default enable dm1

(3) 配置受限资源对应的ACL为3000,非受限资源对应的ACL为3001

![]()

安全策略服务器上需要将ACL 3000和ACL 3001分别指定为隔离ACL和安全ACL。

[Switch] acl number 3000

[Switch-acl-adv-3000] rule permit ip destination 192.168.0.0 0.0.0.255

[Switch-acl-adv-3000] rule deny ip

[Switch-acl-adv-3000] quit

[Switch] acl number 3001

[Switch-acl-adv-3001] rule permit ip

[Switch-acl-adv-3001] quit

(4) 配置Portal认证

# 配置Portal服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,端口为50100,URL为http://192.168.0.111:8080/portal(请根据Portal服务器的实际情况配置,此处仅为示例)。

[Switch] portal server newpt ip 192.168.0.111 key simple portal port 50100 url http://192.168.0.111:8080/portal

# 在与用户Host相连的接口上使能Portal认证。

[Switch] interface vlan-interface 100

[Switch–Vlan-interface100] portal server newpt method direct

[Switch] quit

1.16.5 Portal二次地址分配认证扩展功能配置举例

1. 组网需求

· 用户主机与接入设备Switch直接相连,采用二次地址分配方式的Portal认证。用户通过DHCP服务器获取IP地址,Portal认证前使用分配的一个私网地址;通过Portal认证后,用户申请到一个公网地址。

· 用户在通过身份认证而没有通过安全认证时可以访问192.168.0.0/24网段;用户通过安全认证后,可以访问非受限互联网资源。

· 采用RADIUS服务器作为认证/计费服务器。

2. 组网图

图1-19 配置Portal二次地址分配认证扩展功能组网图

3. 配置步骤

![]()

· Portal二次地址分配认证方式应用中,DHCP服务器上需创建公网地址池(20.20.20.0/24)及私网地址池(10.0.0.0/24),具体配置略。

· Portal二次地址分配认证方式应用中,接入设备需要配置DHCP中继来配合Portal认证,且启动Portal的接口需要配置主IP地址(公网IP)及从IP地址(私网IP)。关于DHCP中继的详细配置请参见“三层技术-IP业务配置指导”中的“DHCP中继”。

· 请保证在Portal服务器上添加的Portal设备的IP地址为与用户相连的接口的公网IP地址(20.20.20.1),且与该Portal设备关联的IP地址组中的转换前地址为用户所在的私网网段(10.0.0.0/24)、转换后地址为公网网段(20.20.20.0/24)。

· 按照组网图配置设备各接口的IP地址,保证启动Portal之前各主机、服务器和设备之间的路由可达。

· 完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行。

在Switch上进行以下配置。

(1) 配置RADIUS方案

# 创建名字为rs1的RADIUS方案并进入该方案视图。

<Switch> system-view

[Switch] radius scheme rs1

# 配置RADIUS方案的服务器类型。使用CAMS/iMC服务器时,RADIUS服务器类型应选择extended。

[Switch-radius-rs1] server-type extended

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Switch-radius-rs1] primary authentication 192.168.0.113

[Switch-radius-rs1] primary accounting 192.168.0.113

[Switch-radius-rs1] key accounting simple radius

[Switch-radius-rs1] key authentication simple radius

[Switch-radius-rs1] user-name-format without-domain

# 配置RADIUS方案的安全策略服务器。

[Switch-radius-rs1] security-policy-server 192.168.0.114

[Switch-radius-rs1] quit

(2) 配置认证域

# 创建并进入名字为dm1的ISP域。

[Switch] domain dm1

# 配置ISP域的AAA方法。

[Switch-isp-dm1] authentication portal radius-scheme rs1

[Switch-isp-dm1] authorization portal radius-scheme rs1

[Switch-isp-dm1] accounting portal radius-scheme rs1

[Switch-isp-dm1] quit

# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方法。若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方法。

[Switch] domain default enable dm1

(3) 配置受限资源对应的ACL为3000,非受限资源对应的ACL为3001

![]()

安全策略服务器上需要将ACL 3000和ACL 3001分别指定为隔离ACL和安全ACL。

[Switch] acl number 3000

[Switch-acl-adv-3000] rule permit ip destination 192.168.0.0 0.0.0.255

[Switch-acl-adv-3000] rule deny ip

[Switch-acl-adv-3000] quit

[Switch] acl number 3001

[Switch-acl-adv-3001] rule permit ip

[Switch-acl-adv-3001] quit

(4) 配置Portal认证

# 配置Portal服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,端口为50100,URL为http://192.168.0.111:8080/portal(请根据Portal服务器的实际情况配置,此处仅为示例)。

[Switch] portal server newpt ip 192.168.0.111 key simple portal port 50100

url http://192.168.0.111:8080/portal

# 配置DHCP中继,并启动DHCP中继的安全地址匹配检查功能。

[Switch] dhcp enable

[Switch] dhcp relay server-group 0 ip 192.168.0.112

[Switch] interface vlan-interface 100

[Switch–Vlan-interface100] ip address 20.20.20.1 255.255.255.0

[Switch–Vlan-interface100] ip address 10.0.0.1 255.255.255.0 sub

[Switch-Vlan-interface100] dhcp select relay

[Switch-Vlan-interface100] dhcp relay server-select 0

[Switch-Vlan-interface100] dhcp relay address-check enable

# 在与用户Host相连的接口上使能Portal认证。

[Switch–Vlan-interface100] portal server newpt method redhcp

[Switch–Vlan-interface100] quit

1.16.6 可跨三层Portal认证方式扩展功能配置举例

1. 组网需求

Switch A支持Portal认证功能。用户Host通过Switch B接入到Switch A。

· 配置Switch A采用可跨三层Portal认证。用户在通过身份认证而没有通过安全认证时可以访问192.168.0.0/24网段;在通过安全认证后,可以访问非受限互联网资源。

· 采用RADIUS服务器作为认证/计费服务器。

2. 组网图

图1-20 配置可跨三层Portal认证扩展功能组网图

3. 配置步骤

![]()

· 请保证在Portal服务器上添加的Portal设备的IP地址为与用户相连的接口IP地址(20.20.20.1),且与该Portal设备关联的IP地址组为用户所在网段(8.8.8.0/24)。

· 按照组网图配置设备各接口的IP地址,保证启动Portal之前各主机、服务器和设备之间的路由可达。

· 完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行。

在Switch A上进行以下配置。

(1) 配置RADIUS方案

# 创建名字为rs1的RADIUS方案并进入该方案视图。

<SwitchA> system-view

[SwitchA] radius scheme rs1

# 配置RADIUS方案的服务器类型。使用CAMS/iMC服务器时,RADIUS服务器类型应选择extended。

[Switch-radius-rs1] server-type extended

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[SwitchA-radius-rs1] primary authentication 192.168.0.112

[SwitchA-radius-rs1] primary accounting 192.168.0.112

[SwitchA-radius-rs1] key accounting simple radius

[SwitchA-radius-rs1] key authentication simple radius

[SwitchA-radius-rs1] user-name-format without-domain

# 配置RADIUS方案的安全策略服务器。

[SwitchA-radius-rs1] security-policy-server 192.168.0.113

[SwitchA-radius-rs1] quit

(2) 配置认证域

# 创建并进入名字为dm1的ISP域。

[SwitchA] domain dm1

# 配置ISP域的AAA方法。

[SwitchA-isp-dm1] authentication portal radius-scheme rs1

[SwitchA-isp-dm1] authorization portal radius-scheme rs1

[SwitchA-isp-dm1] accounting portal radius-scheme rs1

[SwitchA-isp-dm1] quit

# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方法。若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方法。

[SwitchA] domain default enable dm1

(3) 配置受限资源对应的ACL为3000,非受限资源对应的ACL为3001

![]()

安全策略服务器上需要将ACL 3000和ACL 3001分别指定为隔离ACL和安全ACL。

[SwitchA] acl number 3000

[SwitchA-acl-adv-3000] rule permit ip destination 192.168.0.0 0.0.0.255

[SwitchA-acl-adv-3000] rule deny ip

[SwitchA-acl-adv-3000] quit

[SwitchA] acl number 3001

[SwitchA-acl-adv-3001] rule permit ip

[SwitchA-acl-adv-3001] quit

(4) 配置Portal认证

# 配置Portal服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,端口为50100,URL为http://192.168.0.111:8080/portal(请根据Portal服务器的实际情况配置,此处仅为示例)。

[SwitchA] portal server newpt ip 192.168.0.111 key simple portal port 50100 url http://192.168.0.111:8080/portal

# 在与Switch B相连的接口上使能Portal认证。

[SwitchA] interface vlan-interface 4

[SwitchA–Vlan-interface4] portal server newpt method layer3

[SwitchA–Vlan-interface4] quit

Switch B上需要配置到192.168.0.0/24网段的缺省路由,下一跳为20.20.20.1,具体配置略。

1.16.7 Portal支持双机热备配置举例

1. 组网需求

接入设备Switch A和Switch B之间存在备份链路,使用VRRP协议实现双机热备的流量切换,且两台设备均支持Portal认证功能。现要求Switch A和Switch B支持双机热备运行情况下的Portal用户数据备份,具体为:

· Switch A正常工作的情况下,Host通过Switch A进行Portal认证接入到外网。Switch A发生故障的情况下,Host通过Switch B接入到外网,并且在VRRP监视上行链路接口功能的配合下,保证业务流量切换不被中断。

· 采用RADIUS服务器作为认证/计费服务器。(本例中Portal服务器和RADIUS服务器的功能均由Server实现)

· Switch A和Switch B之间通过单独的链路传输双机热备报文,且指定专用于双机热备的VLAN为VLAN 8。

2. 组网图

图1-21 配置Portal支持双机热备组网图

3. 配置步骤

![]()

· 按照组网图配置设备各接口的IP地址,保证启动Portal之前各主机、服务器和设备之间的路由可达。

· 保证启动Portal之前主机可以分别通过Switch A和Switch B访问认证服务器。

· 配置VRRP备份组1和VRRP备份组2分别实现下行、上行链路的备份。VRRP配置的相关介绍请参见“可靠性配置指导”中的“VRRP”。

· 双机热备配置的相关介绍请参见“可靠性配置指导”中的“双机热备”。

(1) 配置Portal服务器(iMC PLAT 5.0)

![]()

下面以iMC为例(使用iMC版本为:iMC PLAT 5.0(E0101)、iMC UAM 5.0(E0101)),说明Portal server的基本配置。

# 配置Portal服务器。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[Portal服务器管理/服务器配置]菜单项,进入服务器配置页面。

· 根据实际组网情况调整以下参数,本例中使用缺省配置。

图1-22 Portal服务器配置页面

# 配置IP地址组。

单击导航树中的[Portal服务器管理/IP地址组配置]菜单项,进入Portal IP地址组配置页面,在该页面中单击<增加>按钮,进入增加IP地址组配置页面。

· 填写IP地址组名;

· 输入起始地址和终止地址。用户主机IP地址必须包含在该IP地址组范围内;

· 选择业务分组,本例中使用缺省的“未分组”;

· 选择IP地址组的类型为“普通”。

图1-23 增加IP地址组配置页面

# 增加Portal设备。

单击导航树中的[Portal服务器管理/设备配置]菜单项,进入Portal设备配置页面,在该页面中单击<增加>按钮,进入增加设备信息配置页面。

· 填写设备名;

· 指定主机IP地址为使能Portal的接口所在的VRRP组的虚拟IP地址;

· 输入密钥,与接入设备Switch上的配置保持一致;

· 选择是否进行二次地址分配,本例中为直接认证,因此为否;

· 选择是否支持逃生心跳功能和用户心跳功能,本例中不支持。

图1-24 增加设备信息配置页面

# Portal设备关联IP地址组

在Portal设备配置页面中的设备信息列表中,点击NAS设备的<端口组信息管理>链接,进入端口组信息配置页面。

图1-25 设备信息列表

在端口组信息配置页面中点击<增加>按钮,进入增加端口组信息配置页面。

· 填写端口组名;

· 选择IP地址组,用户接入网络时使用的IP地址必须属于所选的IP地址组;

· 其它参数采用缺省值。

图1-26 增加端口组信息配置页面

# 最后单击导航树中的[业务参数配置/系统配置手工生效]菜单项,使以上Portal服务器配置生效。

(2) 配置Switch A

· 配置VRRP

# 创建VRRP备份组1,并配置VRRP备份组1的虚拟IP地址为9.9.1.1。

<SwitchA> system-view

[SwitchA] interface vlan-interface 10

[SwitchA–Vlan-interface10] vrrp vrid 1 virtual-ip 9.9.1.1

# 配置VLAN接口10在VRRP备份组1中的优先级为200。

[SwitchA–Vlan-interface10] vrrp vrid 1 priority 200

# 在VLAN接口10上配置监视VLAN接口20,当VLAN接口20状态为Down或Removed时,VLAN接口10在备份组1中的优先级降低150。

[SwitchA–Vlan-interface10] vrrp vrid 1 track interface vlan-interface20 reduced 150

[SwitchA–Vlan-interface10] quit

# 创建VRRP备份组2,并配置VRRP备份组2的虚拟IP地址为192.168.0.1。

[SwitchA] interface vlan-interface 20

[SwitchA–Vlan-interface20] vrrp vrid 2 virtual-ip 192.168.0.1

# 配置VLAN接口20在VRRP备份组2中的优先级为200。

[SwitchA–Vlan-interface20] vrrp vrid 2 priority 200

# 在VLAN接口20上配置监视VLAN接口10,当VLAN接口10状态为Down或Removed时,VLAN接口20在备份组2中的优先级降低150。

[SwitchA–Vlan-interface20] vrrp vrid 2 track interface vlan-interface10 reduced 150

[SwitchA–Vlan-interface20] quit

· 配置RADIUS方案

# 创建名字为rs1的RADIUS方案并进入该方案视图。

[SwitchA] radius scheme rs1

# 配置RADIUS方案的服务器类型。使用iMC服务器时,RADIUS服务器类型应选择extended。

[SwitchA-radius-rs1] server-type extended

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[SwitchA-radius-rs1] primary authentication 192.168.0.111

[SwitchA-radius-rs1] primary accounting 192.168.0.111

[SwitchA-radius-rs1] key authentication simple expert

[SwitchA-radius-rs1] key accounting simple expert

# 配置发送给RADIUS服务器的用户名不携带ISP域名。(可选,请根据实际应用需求调整)

[SwitchA-radius-rs1] user-name-format without-domain

[SwitchA-radius-rs1] quit

· 配置认证域

# 创建并进入名字为dm1的ISP域。

[SwitchA] domain dm1

# 配置ISP域的AAA方法。

[SwitchA-isp-dm1] authentication portal radius-scheme rs1

[SwitchA-isp-dm1] authorization portal radius-scheme rs1

[SwitchA-isp-dm1] accounting portal radius-scheme rs1

[SwitchA-isp-dm1] quit

# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方法。若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方法。

[SwitchA] domain default enable dm1

· 配置接口使能Portal

# 配置Portal服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,端口为50100,URL为http://192.168.0.111:8080/portal。(Portal服务器的URL请与实际环境中的Portal服务器配置保持一致,此处仅为示例)

[SwitchA] portal server newpt ip 192.168.0.111 key simple portal port 50100 url http://192.168.0.111:8080/portal

# 在与用户Host相连的接口上使能Portal认证。

[SwitchA] interface vlan-interface 10

[SwitchA–Vlan-interface10] portal server newpt method layer3

# 指定发送Portal报文的源IP地址为VRRP组1的虚拟IP地址9.9.1.1。

[SwitchA–Vlan-interface10] portal nas-ip 9.9.1.1

· 配置Portal支持双机热备

# 配置VLAN接口10属于Portal备份组1。

[SwitchA–Vlan-interface10] portal backup-group 1

[SwitchA–Vlan-interface10] quit

# 配置双机热备模式下的设备ID为1。

[SwitchA] nas device-id 1

# 配置发送RADIUS报文的源IP地址为VRRP组2的虚拟IP地址192.168.0.1。

[SwitchA] radius nas-ip 192.168.0.1

![]()

请保证RADIUS服务器上成功添加了IP地址为192.168.0.1的接入设备。

· 配置双机热备

# 配置备份VLAN为VLAN 8。

[SwitchA] dhbk vlan 8

# 使能双机热备功能,且支持对称路径。

[SwitchA] dhbk enable backup-type symmetric-path

(3) 配置Switch B

· 配置VRRP

# 创建VRRP备份组1,并配置VRRP备份组1的虚拟IP地址为9.9.1.1。

<SwitchB> system-view

[SwitchB] interface vlan-interface 10

[SwitchB–Vlan-interface10] vrrp vrid 1 virtual-ip 9.9.1.1

# 配置VLAN接口10在VRRP备份组1中的优先级为150。

[SwitchB–Vlan-interface10] vrrp vrid 1 priority 150

[SwitchB–Vlan-interface10] quit

# 创建VRRP备份组2,并配置VRRP备份组2的虚拟IP地址为192.168.0.1。

[SwitchB] interface vlan-interface 20

[SwitchB–Vlan-interface20] vrrp vrid 2 virtual-ip 192.168.0.1

# 配置VLAN接口20在VRRP备份组2中的优先级为150。

[SwitchB–Vlan-interface20] vrrp vrid 2 priority 150

[SwitchB–Vlan-interface20] quit

· 配置RADIUS方案

# 创建名字为rs1的RADIUS方案并进入该方案视图。

[SwitchA] radius scheme rs1

# 配置RADIUS方案的服务器类型。使用iMC服务器时,RADIUS服务器类型应选择extended。

[SwitchB-radius-rs1] server-type extended

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[SwitchB-radius-rs1] primary authentication 192.168.0.111

[SwitchB-radius-rs1] primary accounting 192.168.0.111

[SwitchB-radius-rs1] key authentication simple expert

[SwitchB-radius-rs1] key accounting simple expert

# 配置发送给RADIUS服务器的用户名不携带ISP域名。(可选,请根据实际应用需求调整)

[SwitchB-radius-rs1] user-name-format without-domain

[SwitchB-radius-rs1] quit

· 配置认证域

# 创建并进入名字为dm1的ISP域。

[SwitchB] domain dm1

# 配置ISP域的AAA方法。

[SwitchB-isp-dm1] authentication portal radius-scheme rs1

[SwitchB-isp-dm1] authorization portal radius-scheme rs1

[SwitchB-isp-dm1] accounting portal radius-scheme rs1

[SwitchB-isp-dm1] quit

# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方法。若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方法。

[SwitchB] domain default enable dm1

· 配置接口使能Portal

# 配置Portal服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,端口为50100,URL为http://192.168.0.111:8080/portal。(Portal服务器的URL请与实际环境中的Portal服务器配置保持一致,此处仅为示例)

[SwitchB] portal server newpt ip 192.168.0.111 key simple portal port 50100 url http://192.168.0.111:8080/portal

# 在与用户Host相连的接口上使能Portal认证。

[SwitchB] interface vlan-interface 10

[SwitchB–Vlan-interface10] portal server newpt method layer3

# 指定发送Portal报文的源IP地址为VRRP组1的虚拟IP地址9.9.1.1。

[SwitchA–Vlan-interface10] portal nas-ip 9.9.1.1

· 配置Portal支持双机热备

# 配置VLAN接口10属于Portal备份组1。

[SwitchB–Vlan-interface10] portal backup-group 1

[SwitchB–Vlan-interface10] quit

# 配置双机热备模式下的设备ID为2。

[SwitchB] nas device-id 2

# 配置发送RADIUS报文的源IP地址为VRRP组2的虚拟IP地址192.168.0.1。

[SwitchB] radius nas-ip 192.168.0.1

![]()

请保证RADIUS服务器上成功添加了IP地址为192.168.0.1的接入设备。

· 配置双机热备

# 配置备份VLAN为VLAN 8。

[SwitchB] dhbk vlan 8

# 使能双机热备功能。

[SwitchB] dhbk enable backup-type symmetric-path

4. 验证配置结果

# 用户Host从Switch A成功上线后,在Switch A和Switch B上均可以通过命令display portal user查看该用户的认证情况。

[SwitchA] display portal user all

Index:3

State:ONLINE

SubState:NONE

ACL:NONE

Work-mode: primary

VPN instance:NONE

MAC IP Vlan Interface

---------------------------------------------------------------------

000d-88f8-0eac 9.9.1.2 10 Vlan-interface10

Total 1 user(s) matched, 1 listed.

[SwitchB] display portal user all

Index:2

State:ONLINE

SubState:NONE

ACL:NONE

Work-mode: secondary

VPN instance:NONE

MAC IP Vlan Interface

---------------------------------------------------------------------

000d-88f8-0eac 9.9.1.2 10 Vlan-interface10

Total 1 user(s) matched, 1 listed.

通过以上显示信息可以看到,Switch A和Switch B上均有Portal用户Host的信息,且Switch A上的用户模式为primary,Switch B上的用户模式为secondary,表示该用户是由Switch A上线并被同步到Switch B上的。

1.16.8 Portal服务器探测和用户同步功能配置举例

1. 组网需求

用户主机与接入设备Switch直接相连,通过Portal认证接入网络,并采用RADIUS服务器作为认证/计费服务器。

具体要求如下:

· 用户通过手工配置或DHCP获取的一个公网IP地址进行认证,在通过Portal认证前,只能访问Portal服务器;在通过Portal认证后,可以使用此IP地址访问非受限的互联网资源。

· 接入设备能够探测到Portal服务器是否可达,并输出可达状态变化的Trap信息,在服务器不可达时(例如,网络连接中断、网络设备故障或服务器无法正常提供服务等情况),取消Portal认证,使得用户仍然可以正常访问网络。

· 接入设备能够与服务器定期进行用户信息的同步。

2. 组网图

图1-27 Portal服务器探测和用户同步功能配置组网图

3. 配置思路

(1) 配置Portal服务器,并启动逃生心跳功能和用户心跳功能;

(2) 配置RADIUS服务器,实现正常的认证及计费功能;

(3) 接入设备通过接口Vlan-int100与用户主机直接相连,在该接口上配置直接方式的Portal认证;

(4) 接入设备上配置Portal服务器探测功能,在与Portal服务器的逃生心跳功能的配合下,对Portal服务器的可达状态进行探测;

(5) 接入设备上配置Portal用户同步功能,在与Portal服务器的用户心跳功能的配合下,与Portal服务器上的用户信息进行同步。

4. 配置步骤

![]()

· 按照组网图配置设备各接口的IP地址,保证启动Portal之前各主机、服务器和设备之间的路由可达。

· 完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行。

(1) 配置Portal服务器(iMC PLAT 5.0)

![]()

下面以iMC为例(使用iMC版本为:iMC PLAT 5.0(E0101)、iMC UAM 5.0(E0101)),说明Portal server的基本配置。

# 配置Portal服务器。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[Portal服务器管理/服务器配置]菜单项,进入服务器配置页面。

· 配置逃生心跳间隔时长及用户心跳间隔时长;

· 其它参数使用缺省配置。

图1-28 Portal服务器配置页面

# 配置IP地址组。

单击导航树中的[Portal服务器管理/IP地址组配置]菜单项,进入Portal IP地址组配置页面,在该页面中单击<增加>按钮,进入增加IP地址组配置页面。

· 填写IP地址组名;

· 输入起始地址和终止地址。用户主机IP地址必须包含在该IP地址组范围内;

· 选择业务分组,本例中使用缺省的“未分组”;

· 选择IP地址组的类型为“普通”。

图1-29 增加IP地址组配置页面

# 增加Portal设备。

单击导航树中的[Portal服务器管理/设备配置]菜单项,进入Portal设备配置页面,在该页面中单击<增加>按钮,进入增加设备信息配置页面。

· 填写设备名;

· 指定IP地址为与接入用户相连的设备接口IP;

· 输入密钥,与接入设备Switch上的配置保持一致;

· 选择是否进行二次地址分配,本例中为直接认证,因此为否;

· 选择支持逃生心跳功能和用户心跳功能。

图1-30 增加设备信息配置页面

# Portal设备关联IP地址组

在Portal设备配置页面中的设备信息列表中,点击NAS设备的<端口组信息管理>链接,进入端口组信息配置页面。

图1-31 设备信息列表

在端口组信息配置页面中点击<增加>按钮,进入增加端口组信息配置页面。

· 填写端口组名;

· 选择IP地址组,用户接入网络时使用的IP地址必须属于所选的IP地址组;

· 其它参数采用缺省值。

图1-32 增加端口组信息配置页面

# 最后单击导航树中的[业务参数配置/系统配置手工生效]菜单项,使以上Portal服务器配置生效。

(2) 配置Switch

· 配置RADIUS方案

# 创建名字为rs1的RADIUS方案并进入该方案视图。

<Switch> system-view

[Switch] radius scheme rs1

# 配置RADIUS方案的服务器类型。使用iMC服务器时,RADIUS服务器类型应选择extended。

[Switch-radius-rs1] server-type extended

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Switch-radius-rs1] primary authentication 192.168.0.112

[Switch-radius-rs1] primary accounting 192.168.0.112

[Switch-radius-rs1] key authentication simple radius

[Switch-radius-rs1] key accounting simple radius

# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[Switch-radius-rs1] user-name-format without-domain

[Switch-radius-rs1] quit

· 配置认证域

# 创建并进入名字为dm1的ISP域。

[Switch] domain dm1

# 配置ISP域的AAA方法。

[Switch-isp-dm1] authentication portal radius-scheme rs1

[Switch-isp-dm1] authorization portal radius-scheme rs1

[Switch-isp-dm1] accounting portal radius-scheme rs1

[Switch-isp-dm1] quit

# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方法。若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方法。

[Switch] domain default enable dm1

· 使能Portal认证

# 配置Portal服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,端口为50100,URL为http://192.168.0.111:8080/portal。(Portal服务器的URL请与实际环境中的Portal服务器配置保持一致,此处仅为示例)

[Switch] portal server newpt ip 192.168.0.111 key simple portal port 50100 url http://192.168.0.111:8080/portal

# 在与用户Host相连的接口上使能Portal认证。

[Switch] interface vlan-interface 100

[Switch–Vlan-interface100] portal server newpt method direct

[Switch–Vlan-interface100] quit

· 配置Portal服务器探测功能

# 配置对Portal服务器newpt的探测功能:探测方式为探测Portal心跳报文,每次探测间隔时间为40秒,若连续二次探测均失败,则发送服务器不可达的Trap信息,并打开网络限制,允许未认证用户访问网络。

[Switch] portal server newpt server-detect method portal-heartbeat action trap permit-all interval 40 retry 2

![]()

此处interval与retry的乘积应该大于等于Portal服务器的逃生心跳间隔时长,且推荐interval取值大于Portal服务器的逃生心跳间隔时长。

· 配置Portal用户信息同步功能

# 配置对Portal服务器newpt的Portal用户同步功能,检测用户同步报文的时间间隔为600秒,如果设备中的某用户信息在连续两个探测周期内都未在该Portal服务器发送的同步报文中出现,设备将强制该用户下线。

[Switch] portal server newpt user-sync interval 600 retry 2

![]()

此处interval与retry的乘积应该大于等于Portal服务器上的用户心跳间隔时长,且推荐interval取值大于Portal服务器的用户心跳间隔时长。

5. 验证配置结果

以上配置完成后,可以通过执行以下命令查看到Portal服务器的状态为Up,说明当前Portal服务器可达。

<Switch> display portal server newpt

Portal server:

1)newpt:

IP : 192.168.0.111

Key : ******

Port : 50100

URL : http://192.168.0.111:8080/portal

Status : Up

之后,若接入设备探测到Portal服务器不可达了,可通过以上显示命令查看到Portal服务器的状态为Down,同时,设备会输出表示服务器不可达的Trap信息“portal server newpt lost”,并取消对该接口接入的用户的Portal认证,使得用户可以直接访问外部网络。

1.16.9 可跨三层Portal认证支持多实例配置举例

1. 组网需求

连接客户端的PE设备Switch A对私网VPN 1中的用户Host进行Portal接入认证,RADIUS服务器和Portal服务器位于私网VPN 3中。

· 配置Switch A采用可跨三层Portal认证。用户在通过身份认证后,可以访问非受限网络资源。

· RADIUS服务器和Portal服务器由同一台服务器承担。

2. 组网图

图1-33 配置三层Portal认证支持多实例组网图

3. 配置步骤

![]()

· 启动Portal之前,需要首先配置MPLS L3VPN功能,通过为VPN 1和VPN 3指定匹配的VPN Target,确保VPN 1和VPN 3可以互通。本例仅介绍客户端PE上接入认证的相关配置,其它配置请参考“MPLS配置指导”中的“MPLS L3VPN”。

· 完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行。

在Switch A上进行以下配置。

(1) 配置RADIUS方案

# 创建名字为rs1的RADIUS方案并进入该方案视图。

<SwitchA> system-view

[SwitchA] radius scheme rs1

# 配置RADIUS方案所属的VPN实例为vpn3。

[SwitchA-radius-rs1] vpn-instance vpn3

# 配置RADIUS方案的服务器类型。使用CAMS/iMC服务器时,RADIUS服务器类型应选择extended。

[Switch-radius-rs1] server-type extended

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[SwitchA-radius-rs1] primary authentication 192.168.0.111

[SwitchA-radius-rs1] primary accounting 192.168.0.111

[SwitchA-radius-rs1] key accounting simple radius

[SwitchA-radius-rs1] key authentication simple radius

# 配置向RADIUS服务器发送的用户名不携带域名。

[SwitchA-radius-rs1] user-name-format without-domain

# 配置发送RADIUS报文使用的源地址为3.3.0.3。

[SwitchA-radius-rs1] nas-ip 3.3.0.3

[SwitchA-radius-rs1] quit

![]()

建议通过命令nas-ip指定设备发送RADIUS报文的源地址,并与服务器上指定的接入设备IP保持一致,避免未指定源地址的情况下,设备选择的源地址与服务器上指定的接入设备IP不一致,而造成认证失败。

(2) 配置认证域

# 创建并进入名字为dm1的ISP域。

[SwitchA] domain dm1

# 配置ISP域的AAA方法。

[SwitchA-isp-dm1] authentication portal radius-scheme rs1

[SwitchA-isp-dm1] authorization portal radius-scheme rs1

[SwitchA-isp-dm1] accounting portal radius-scheme rs1

[SwitchA-isp-dm1] quit

# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方法。若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方法。

[SwitchA] domain default enable dm1

(3) 配置Portal认证

# 配置Portal服务器:名称为newpt,IP地址为192.168.0.111,所属的VPN为vpn3,密钥为明文portal,端口为50100,URL为http://192.168.0.111:8080/portal。

[SwitchA] portal server newpt ip 192.168.0.111 vpn-instance vpn3 key simple portal port 50100 url http://192.168.0.111:8080/portal

# 在与客户端相连的接口上使能Portal认证。

[SwitchA] interface vlan-interface 3

[SwitchA–Vlan-interface3] portal server newpt method layer3

[SwitchA–Vlan-interface3] quit

4. 验证配置结果

以上配置完成后,通过执行命令display portal interface可查看Portal配置是否生效。用户认证通过后,通过执行命令display portal user查看Switch A上生成的Portal在线用户信息。

[SwitchA] display portal user all

Index:2

State:ONLINE

SubState:NONE

ACL:NONE

Work-mode:stand-alone

VPN instance:vpn1

MAC IP Vlan Interface

----------------------------------------------------------------------------

000d-88f7-c268 3.3.0.1 3 Vlan-interface3

Total 1 user(s) matched, 1 listed.

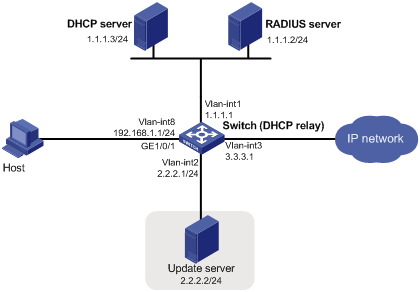

1.16.10 配置二层Portal认证

1. 组网需求

用户主机与接入设备Switch直接相连,接入设备在端口GigabitEthernet1/0/1上对用户进行二层Portal认证。具体要求如下:

· 使用远程RADIUS服务器进行认证、授权和计费;

· 使用远程DHCP服务器为用户分配IP地址;

· 本地Portal认证服务器的监听IP地址为4.4.4.4,设备向Portal用户推出自定义的认证页面,并使用HTTPS传输认证数据;

· 认证成功的用户可被授权加入VLAN 3;

· 认证失败的用户将被加入VLAN 2,允许访问其中的Update服务器资源;

· Host通过DHCP动态获取IP地址,认证前使用192.168.1.0/24网段的IP地址,认证成功后使用3.3.3.0/24网段的IP地址,认证失败后使用2.2.2.0/24网段的IP地址。

2. 组网图

图1-34 配置二层Portal认证组网图

3. 配置步骤

![]()

· 保证启动Portal之前各主机、服务器和设备之间的路由可达。

· 完成RADIUS服务器的配置,保证用户的认证/授权/计费功能正常运行。本例中,RADIUS服务器上需要配置一个Portal用户(帐户名为userpt),并配置授权VLAN。

· 完成DHCP服务器的配置,主要包括:指定为Portal客户端分配的IP地址范围(192.168.1.0/24、3.3.3.0/24、2.2.2.0/24);指定客户端的默认网关地址(192.168.1.1、3.3.3.1、2.2.2.1),并将Update server地址(2.2.2.2)排除在可分配的IP地址范围外;确定分配给客户端的IP地址的租约期限(建议尽量取较小的值,以缩短认证状态变化后IP地址更新的时间);保证DHCP server上具有到达客户端主机的路由。

· 由于DHCP服务器与DHCP客户端不在同一个网段,因此需要在客户端所在的网段设置DHCP中继。关于DHCP中继的详细介绍请参见“三层技术-IP业务配置指导”中的“DHCP中继”。

(1) 配置Portal认证

# 配置各以太网端口加入VLAN及对应VLAN接口的IP地址(略)。

# 完成PKI域pkidm的配置,并成功申请本地证书和CA证书,具体配置请参见“安全配置指导”中的“PKI”。

# 完成自定义缺省认证页面文件的编辑,并将其以defaultfile为名称压缩为一个Zip文件之后保存在设备根目录下。

# 配置SSL服务器端策略sslsvr,指定使用的PKI域为pkidm。

<Switch> system-view

[Switch] ssl server-policy sslsvr

[Switch-ssl-server-policy-sslsvr] pki pkidm

[Switch-ssl-server-policy-sslsvr] quit

# 配置本地Portal服务器支持HTTPS协议,并引用SSL服务器端策略sslsvr。

[Switch] portal local-server https server-policy sslsvr

# 配置Loopback接口12的IP地址为4.4.4.4。

[Switch] interface loopback 12

[Switch-LoopBack12] ip address 4.4.4.4 32

[Switch-LoopBack12] quit

# 指定二层Portal认证的本地Portal服务器监听IP地址为4.4.4.4。

[Switch] portal local-server ip 4.4.4.4

# 在端口GigabitEthernet1/0/1上使能Portal认证,并配置认证失败的VLAN为VLAN 2。

[Switch] interface gigabitethernet 1/0/1

[Switch–GigabitEthernet1/0/1] port link-type hybrid

[Switch–GigabitEthernet1/0/1] mac-vlan enable

[Switch–GigabitEthernet1/0/1] portal local-server enable

[Switch–GigabitEthernet1/0/1] portal auth-fail vlan 2

[Switch–GigabitEthernet1/0/1] quit

(2) 配置RADIUS方案

# 创建名字为rs1的RADIUS方案并进入该方案视图。

[Switch] radius scheme rs1

# 配置RADIUS方案的服务器类型。使用CAMS/iMC服务器时,RADIUS服务器类型应选择extended。

[Switch-radius-rs1] server-type extended

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Switch-radius-rs1] primary authentication 1.1.1.2

[Switch-radius-rs1] primary accounting 1.1.1.2

[Switch-radius-rs1] key accounting simple radius

[Switch-radius-rs1] key authentication simple radius

[Switch-radius-rs1] quit

(3) 配置认证域

# 创建并进入名字为triple的ISP域。

[Switch] domain triple

# 配置ISP域的AAA方法。

[Switch-isp-triple] authentication portal radius-scheme rs1

[Switch-isp-triple] authorization portal radius-scheme rs1

[Switch-isp-triple] accounting portal radius-scheme rs1

[Switch-isp-triple] quit

# 配置系统缺省的ISP域triple,所有接入用户共用此缺省域的认证和计费方法。若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方法。

[Switch] domain default enable triple

(4) 配置DHCP中继

# 使能DHCP服务。

[Switch] dhcp enable

# 配置DHCP服务器的地址。

[Switch] dhcp relay server-group 1 ip 1.1.1.3

# 配置VLAN接口8工作在DHCP中继模式。

[Switch] interface vlan-interface 8

[Switch-Vlan-interface8] dhcp select relay

# 配置VLAN接口8对应DHCP服务器组1。

[Switch-Vlan-interface8] dhcp relay server-select 1

[Switch-Vlan-interface8] quit

# 配置VLAN接口2工作在DHCP中继模式。

[Switch] interface vlan-interface 2

[Switch-Vlan-interface2] dhcp select relay

# 配置VLAN接口2对应DHCP服务器组1。

[Switch-Vlan-interface2] dhcp relay server-select 1

[Switch-Vlan-interface2] quit

# 配置VLAN接口3工作在DHCP中继模式。

[Switch] interface vlan-interface 3

[Switch-Vlan-interface3] dhcp select relay

# 配置VLAN接口3对应DHCP服务器组1。

[Switch-Vlan-interface3] dhcp relay server-select 1

[Switch-Vlan-interface3] quit

4. 验证配置结果

用户userpt未进行Web访问之前,位于初始VLAN(VLAN 8)中,并被分配192.168.1.0/24网段中的IP地址。当用户通过Web浏览器访问外部网络时,其Web请求均被重定向到认证页面https://4.4.4.4/portal/logon.htm。用户根据网页提示输入正确的用户名和密码后,能够成功通过Portal认证。通过认证的用户将会离开初始VLAN(VLAN 8),并加入授权VLAN(VLAN 3)。可通过display connection ucibindex命令查看已在线用户的详细信息。

<Switch> display connection ucibindex 30

Slot: 1

Index=30 , Username=userpt@triple

MAC=0015-e9a6-7cfe

IP=192.168.1.2

IPv6=N/A

Access=PORTAL ,AuthMethod=PAP

Port Type=Ethernet,Port Name= GigabitEthernet1/0/1

Initial VLAN=8, Authorization VLAN=3

ACL Group=Disable

User Profile=N/A

CAR=Disable

Priority=Disable

Start=2009-11-26 17:40:02 ,Current=2009-11-26 17:48:21 ,Online=00h08m19s

Total 1 connection matched.

可以通过display mac-vlan all命令查看到认证成功用户的MAC VLAN表项,该表项中记录了加入授权VLAN的MAC地址与端口上生成的基于MAC的VLAN之间的对应关系。

[Switch] display mac-vlan all

The following MAC VLAN addresses exist:

S:Static D:Dynamic

MAC ADDR MASK VLAN ID PRIO STATE

--------------------------------------------------------

0015-e9a6-7cfe ffff-ffff-ffff 3 0 D

Total MAC VLAN address count:1

若用户认证失败,将被加入VLAN 2中,端口上生成的MAC VLAN表项及IP地址分配情况的查看方式同上,此处略。

1.17 常见配置错误举例

1.17.1 接入设备和Portal服务器上的密钥不一致

1. 故障现象

用户被强制去访问Portal服务器时没有弹出Portal认证页面,也没有错误提示,登录的Portal认证服务器Web页面为空白。

2. 故障分析

接入设备上配置的Portal密钥和Portal服务器上配置的密钥不一致,导致Portal服务器报文验证出错,Portal服务器拒绝弹出认证页面。

3. 处理过程

使用display portal server命令查看接入设备上配置的Portal服务器密钥,并在系统视图中使用portal server命令修改密钥,或者在Portal服务器上查看对应接入设备的密钥并修改密钥,直至两者的密钥设置一致。

1.17.2 接入设备上服务器端口配置错误

1. 故障现象

用户通过Portal认证后,在接入设备上使用portal delete-user命令强制用户下线失败,但是使用客户端的“断开”属性可以正常下线。

2. 故障分析

在Portal上使用portal delete-user命令强制用户下线时,由接入设备主动发送下线请求报文到Portal服务器,Portal服务器默认的报文监听端口为50100,但是因为接入设备上配置的服务器监听端口错误(不是50100),即其发送的下线请求报文的目的端口和Portal服务器真正的监听端口不一致,故Portal服务器无法收到下线请求报文,Portal服务器上的用户无法下线。

当使用客户端的“断开”属性让用户下线时,由Portal服务器主动向接入设备发送下线请求,其源端口为50100,接入设备的下线应答报文的目的端口使用请求报文的源端口,避免了其配置上的错误,使得Portal服务器可以收到下线应答报文,从而Portal服务器上的用户成功下线。

3. 处理过程

使用display portal server命令查看接入设备对应服务器的端口,并在系统视图中使用portal server命令修改服务器的端口,使其和Portal服务器上的监听端口一致。

- 2024-01-16回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论