问题描述:

由器内网pc通过公网ip访问映射的内网

2台设备均为同一个内网下面

组网及组网描述:

由器内网pc通过公网ip访问映射的内网

两台内网同均在同一个内网下面。这个防火墙需要怎么配置呢?

- 2024-01-23提问

- 举报

-

(0)

您好,请知:

内部终端使用外部地址访问映射出去的服务器,以下是部署要点,请参考:

1、在内网口开启Nat hairpin功能,以下是参考命令:

int gi 1/0/1

nat hairpin enable

quit

2、如果不使用nat hairpin功能,可以使用双向NAT来实现。

3、防火墙注意放通双向的安全策略。

以下是配置案例,请参考:

- NAT hairpin简介

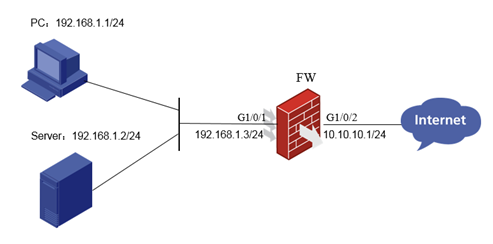

通过在内网侧接口上开启NAT hairpin功能,可以实现内网用户使用NAT地址访问内网服务器或内网其它用户。NAT hairpin功能需要与内部服务器(NAT server)、出方向动态地址转换(NAT outbound)或出方向静态地址转换(NAT static outbound)配合工作。 - 组网图

实验组网如图所示,客户端PC和服务器Server接在二层交换机SW上与防火墙FW的内网口G1/0/1相连,防火墙外网口G1/0/2与公网相连。

实验组网如图所示,客户端PC和服务器Server接在二层交换机SW上与防火墙FW的内网口G1/0/1相连,防火墙外网口G1/0/2与公网相连。

本实验通过在防火墙上内网口配置NAT hairpin功能,公网口配置NAT outbound和NAT server,加深对NAT hairpin功能的理解。

配置步骤

- 接口配置

[FW]interface GigabitEthernet 1/0/1

[FW-GigabitEthernet1/0/1]port link-mode route

[FW-GigabitEthernet1/0/1]ip address 192.168.1.3 24

[FW-GigabitEthernet1/0/1]quit

[FW]interface GigabitEthernet 1/0/2

[FW-GigabitEthernet1/0/2]port link-mode route

[FW-GigabitEthernet1/0/2]ip address 10.10.10.1 24

[FW-GigabitEthernet1/0/2]quit

[FW]interface GigabitEthernet 1/0/1

[FW-GigabitEthernet1/0/1]nat hairpin enable

[FW]interface GigabitEthernet 1/0/2

[FW-GigabitEthernet1/0/2]nat outbound 2000

[FW-GigabitEthernet1/0/2]nat server protocol icmp global 10.10.10.2 inside 192.168.1.2

[FW]acl basic 2000

[FW-acl-ipv4-basic-2000]rule 0 permit source 192.168.1.0 0.0.0.255 - 安全策略配置

[FW]security-zone name trust

[FW-security-zone-Trust]import interface GigabitEthernet 1/0/1

[FW]security-zone name untrust

[FW-security-zone-Untrust]import interface GigabitEthernet 1/0/2

[FW]security-policy ip

[FW-security-policy-ip]rule 0 name PC-server

[FW-security-policy-ip-0-PC-server]source-zone trust

[FW-security-policy-ip-0-PC-server]source-zone untrust

[FW-security-policy-ip-0-PC-server]destination-zone trust

[FW-security-policy-ip-0-PC-server]destination-zone untrust

[FW-security-policy-ip-0-PC-server]action pass

实验结果验证

C:\Users\Administrator.SFW0177YM>ping 10.10.10.2

正在 Ping 10.10.10.2 具有 32 字节的数据:

来自 10.10.10.2 的回复: 字节=32 时间<1ms TTL=127

来自 10.10.10.2 的回复: 字节=32 时间<1ms TTL=127

来自 10.10.10.2 的回复: 字节=32 时间<1ms TTL=127

来自 10.10.10.2 的回复: 字节=32 时间<1ms TTL=127

10.10.10.2 的 Ping 统计信息:

数据包: 已发送 = 4,已接收 = 4,丢失 = 0 (0% 丢失),

往返行程的估计时间(以毫秒为单位):

最短 = 0ms,最长 = 0ms,平均 = 0ms

防火墙上收到的内网用户访问公网地址的首包源地址为192.168.1.1访问的目的地址为公网地址10.10.10.2,由回包信息可知,报文的源目地址均发生了变化,源地址由nat outbound转换为公网出接口的地址10.10.10.1,目的地址由nat server的配置转换成了内网服务器的地址192.168.1.2。

查看防火墙上的会话,结果如下所示:

[FW]display session table ipv4 verbose

Slot 1:

Initiator:

Source IP/port: 192.168.1.1/1

Destination IP/port: 10.10.10.2/2048

DS-Lite tunnel peer: -

VPN instance/VLAN ID/Inline ID: -/-/-

Protocol: ICMP(1)

Inbound interface: GigabitEthernet1/0/1

Source security zone: Trust

Responder:

Source IP/port: 192.168.1.2/66

Destination IP/port: 10.10.10.1/0

DS-Lite tunnel peer: -

VPN instance/VLAN ID/Inline ID: -/-/-

Protocol: ICMP(1)

Inbound interface: GigabitEthernet1/0/1

Source security zone: Trust

State: ICMP_REPLY

Application: ICMP

Rule ID: 20

Rule name: trust-trust

Start time: 2018-09-03 15:31:35 TTL: 29s

Initiator->Responder: 2 packets 120 bytes

Responder->Initiator: 2 packets 120 bytes

Total sessions found: 1

查看NAT的转换过程,结果如下:

terminal debugging The current terminal is enabled to display debugging logs.

terminal monitor The current terminal is enabled to display logs.

debug nat packet This command is CPU intensive and might affect ongoing services. Are you sure you want to continue? [Y/N]:y

*Sep 3 15:32:52:005 2018 FW NAT/7/COMMON: -COntext=1; PACKET: (GigabitEthernet1/0/2-out-config) Protocol: ICMP

192.168.1.1: 1 - 10.10.10.2: 2048(VPN: 0) ------>

10.10.10.1: 67 - 10.10.10.2: 2048(VPN: 0)

*Sep 3 15:32:52:005 2018 FW NAT/7/COMMON: -COntext=1;

PACKET: (GigabitEthernet1/0/1-in-config) Protocol: ICMP

10.10.10.1: 67 - 10.10.10.2: 2048(VPN: 0) ------>

10.10.10.1: 67 - 192.168.1.2: 2048(VPN: 0)

*Sep 3 15:32:52:006 2018 FW NAT/7/COMMON: -COntext=1;

PACKET: (GigabitEthernet1/0/1-in-session) Protocol: ICMP

192.168.1.2: 67 - 10.10.10.1: 0(VPN: 0) ------>

10.10.10.2: 1 - 10.10.10.1: 0(VPN: 0)

*Sep 3 15:32:52:006 2018 FW NAT/7/COMMON: -COntext=1;

PACKET: (GigabitEthernet1/0/1-out-session) Protocol: ICMP

10.10.10.2: 1 - 10.10.10.1: 0(VPN: 0) ------>

10.10.10.2: 1 - 192.168.1.1: 0(VPN: 0)

配置关键点

- 内网口配置了NAT hairpin,就会按照接口编号由小到大查询相关的NAT server配置,再寻找对应接口下的NAT outbound配置,在公网口配置了大量NAT的相关配置的情况下一定要注意匹配的是哪个接口下的NAT配置。

- 若内网用户和内网服务器不在同一网段,报文入接口配置了NAT hairpin,在回包的入接口要配置相应的NAT server或者NAT hairpin。

- 2024-01-24回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论