策略路由

- 1关注

- 0收藏,1392浏览

问题描述:

防火墙的策略路由怎么做,这个策略路由应该应用于哪个接口里面

- 2024-02-21提问

- 举报

-

(0)

最佳答案

应用在哪里看具体组网了

案例:

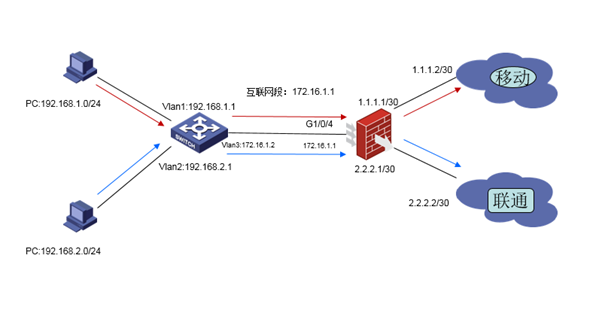

1.2 配置需求及实现的效果

防火墙作为网络出口设备,外网有移动和联通两条线路。内网有192.168.1.0和192.168.2.0两个网段,需要实现192.168.1.0网段走移动线路,192.168.2.0网段走联通线路。当两条线路中的一条线路故障时数据可以通过正常链路转发。

2 组网图

配置步骤

3 配置步骤

3.1 上网配置

防火墙上网配置请参考“2.2.2 防火墙外网使用固定IP地址上网配置方法”进行配置,本文只针对策略路由配置进行介绍。

3.2 新建访问控制列表匹配移动和联通数据

3.2.1 创建ACL匹配需要由移动链路转发的数据

# 创建ACL 3000匹配192.168.1.0网段数据

<H3C>system-view

[H3C]acl advanced 3000

[H3C-acl-ipv4-adv-3000]rule 0 permit ip source 192.168.1.0 0.0.0.255

[H3C-acl-ipv4-adv-3000]quit

3.2.2 创建ACL匹配需要由联通链路转发的数据

# 创建ACL 3001匹配192.168.2.0网段数据

[H3C]acl advanced 3001

[H3C-acl-ipv4-adv-3001]rule 0 permit ip source 192.168.2.0 0.0.0.255

[H3C-acl-ipv4-adv-3001]quit

3.3 创建策略路由

3.3.1 创建移动策略路由节点

# 创建策略路由neiwang节点5匹配192.168.1.0网段的数据由移动线路转发。

[H3C]policy-based-route neiwang node 5

[H3C-pbr-neiwang-5]if-match acl 3000

[H3C-pbr-neiwang-5]apply next-hop 1.1.1.2

[H3C-pbr-neiwang-5]quit

注:next-hop后的地址为移动线路的网关

3.3.2 创建移动策略路由节点

# 创建策略路由neiwang节点10匹配192.168.2.0网段的数据由联通线路转发。

[H3C]policy-based-route neiwang node 10

[H3C-pbr-neiwang-10]if-match acl 3001

[H3C-pbr-neiwang-10]apply next-hop 2.2.2.2

[H3C-pbr-neiwang-10]quit

注:next-hop后的地址为联通线路的网关

3.4 应用策略

# 在防火墙连接内网的接口GigabitEthernet 1/0/4口调用策略路由

[H3C]interface GigabitEthernet 1/0/4

[H3C-GigabitEthernet1/0/4]ip policy-based-route neiwang

[H3C-GigabitEthernet1/0/4]quit

注:策略路由必须调用在内网接口才能生效。

3.5 保存配置

[H3C]save force

- 2024-02-21回答

- 评论(0)

- 举报

-

(0)

您好,防火墙的话也可以考虑通过负载均衡的方式实现策略路由要达到的目标奥;

如下图所示,用户从两个运营商ISP 1和ISP 2处分别租用了链路Link 1和Link 2,这两条链路的路由器跳数、带宽和成本均相同,但Link 1的网络延迟小于Link 2。通过配置链路负载均衡,使Host访问Server时优先选择这两条链路中的最优链路。

图-1 出方向链路负载均衡基本组网配置组网图

配置接口IP地址

# 根据组网图中规划的信息,配置各接口的IP地址,具体配置步骤如下。

<Device> system-view

[Device] interface gigabitethernet 1/0/1

[Device-GigabitEthernet1/0/1] ip address 10.1.1.1 255.255.255.0

[Device-GigabitEthernet1/0/1] quit

请参考以上步骤配置其他接口的IP地址,具体配置步骤略。

配置接口加入安全域。

# 请根据组网图中规划的信息,将接口加入对应的安全域,具体配置步骤如下。

[Device] security-zone name untrust

[Device-security-zone-Untrust] import interface gigabitethernet 1/0/1

[Device-security-zone-Untrust] import interface gigabitethernet 1/0/2

[Device-security-zone-Untrust] quit

[Device] security-zone name trust

[Device-security-zone-Trust] import interface gigabitethernet 1/0/3

[Device-security-zone-Trust] quit

配置安全策略

配置安全策略放行Trust与Untrust安全域、Local与Untrust安全域之间的流量,用于用户访问外网服务器。

# 配置名称为lbrule1的安全策略规则,使用户可以访问外网服务器,具体配置步骤如下。

[Device] security-policy ip

[Device-security-policy-ip] rule name lbrule1

[Device-security-policy-ip-1-lbrule1] source-zone trust

[Device-security-policy-ip-1-lbrule1] destination-zone untrust

[Device-security-policy-ip-1-lbrule1] source-ip-subnet 192.168.1.0 255.255.255.0

[Device-security-policy-ip-1-lbrule1] action pass

[Device-security-policy-ip-1-lbrule1] quit

# 配置名称为lblocalout的安全策略规则,使Device可以向链路下一跳发送健康检测报文,具体配置步骤如下。

[Device-security-policy-ip] rule name lblocalout

[Device-security-policy-ip-2-lblocalout] source-zone local

[Device-security-policy-ip-2-lblocalout] destination-zone untrust

[Device-security-policy-ip-2-lblocalout] destination-ip-subnet 10.1.1.0 255.255.255.0

[Device-security-policy-ip-2-lblocalout] destination-ip-subnet 20.1.1.0 255.255.255.0

[Device-security-policy-ip-2-lblocalout] action pass

[Device-security-policy-ip-2-lblocalout] quit

[Device-security-policy-ip] quit

配置链路组

# 创建ICMP类型的NQA模板t1,并配置每次探测结果发送机制。

[Device] nqa template icmp t1

[Device-nqatplt-icmp-t1] reaction trigger per-probe

[Device-nqatplt-icmp-t1] quit

# 指定缺省就近性探测方法为t1,并配置就近性计算的网络延迟权值为200。

[Device] loadbalance proximity

[Device-lb-proximity] match default probe t1

[Device-lb-proximity] rtt weight 200

[Device-lb-proximity] quit

# 创建链路组lg,开启就近性功能,关闭NAT功能。

[Device] loadbalance link-group lg

[Device-lb-lgroup-lg] proximity enable

[Device-lb-lgroup-lg] transparent enable

[Device-lb-lgroup-lg] quit

配置链路

# 创建链路link1和link2,配置link1的下一跳IPv4地址为10.1.1.2,link2的下一跳IPv4地址为20.1.1.2,并加入链路组lg。

[Device] loadbalance link link1

[Device-lb-link-link1] router ip 10.1.1.2

[Device-lb-link-link1] link-group lg

[Device-lb-link-link1] quit

[Device] loadbalance link link2

[Device-lb-link-link2] router ip 20.1.1.2

[Device-lb-link-link2] link-group lg

[Device-lb-link-link2] quit

配置虚服务器

# 创建LINK-IP类型的虚服务器vs,配置其VSIP为通配0.0.0.0/0,指定其缺省主用链路组为lg,并开启此虚服务器。

[Device] virtual-server vs type link-ip

[Device-vs-link-ip-vs] virtual ip address 0.0.0.0 0

[Device-vs-link-ip-vs] default link-group lg

[Device-vs-link-ip-vs] service enable

[Device-vs-link-ip-vs] quit

- 2024-02-21回答

- 评论(0)

- 举报

-

(0)

暂无评论

1、策略路由配置

https://www.h3c.com/cn/d_201912/1248866_30005_0.htm

2、应用在数据包的入接口

- 2024-02-21回答

- 评论(0)

- 举报

-

(0)

暂无评论

报文的入接口

policy-based-route test permit node 1

if-match acl 3000

apply next-hop 1.1.1.1

#

interface GigabitEthernet1/0/18

port link-mode route

ip policy-based-route test

- 2024-02-26回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

/images/m230712x1z54/x_Img_x_png_4.png)

暂无评论