ER5200G3 DDOS攻击该如何处理?

- 0关注

- 0收藏,1115浏览

这不是显示已经drop了么 ?看下安全专区→防攻击→IDS防范里面的配置

- 2024-10-07回答

- 评论(2)

- 举报

-

(0)

图中的源地址是显示的内网IP,请教一下,这个源地址是真实的吗?IP对应的这台电脑,需不需采取什么处置措施?

11.6.2 攻击防御

1. 注意事项

· 开启日志记录功能将会降低部分系统抗攻击能力,建议不必要的情况下不用开启该功能。

· DDOS攻击防御功能无法从WAN侧防御L2TP隧道封装的流量。

· 对于PPPoE连接的WAN口,无法配置单包攻击防御中的“Smurf攻击防御”。

2. 配置步骤

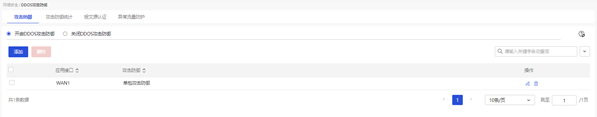

(1) 单击导航树中[网络安全/DDOS攻击防御]菜单项,进入DDOS攻击防御配置页面。

(2) 单击“攻击防御”页签,进入攻击防御配置页面。

(3) 勾选“开启DDOS攻击防御”选项,开启DDOS攻击防御功能。

(4) 点击<添加>按钮,弹出新建攻击防御对话框。

(5) 在“应用接口”配置项处,选择应用该DDOS攻击防御策略的接口。

(6) 在“单包攻击防御”配置项处,选择需要开启防御的单包攻击类型。建议开启全部单包攻击防御。

¡ Fraggle攻击防御:启用该项后,设备可以有效防止Fraggle攻击。该攻击表现为攻击者向子网广播地址发送源地址为受害网络或者受害主机的UDP报文。子网内的每一个主机都会向受害网络或者主机发送响应报文,从而导致网络阻塞或者主机崩溃。

¡ Land攻击防御:启用该项后,设备可以有效防止Land攻击。该攻击表现为攻击者向目标发送带有SYN标志的TCP报文,并且这些报文的源地址和目的地址都设为被攻击目标的IP地址,当被攻击目标机收到这样的报文后,开始重复的进行内部应答风暴,消耗大量的CPU资源。

¡ WinNuke攻击防御:启用该项后,设备可以有效防止WinNuke攻击。该攻击表现为攻击者利用NetBIOS协议中OOB(Out of Band)漏洞对目标进行攻击,可造成部分主机死机或蓝屏。

¡ TCP flag攻击防御:启用该项后,设备可以有效防止TCP flag攻击。该攻击表现为攻击者发送带有非常规TCP标志的报文探测目标主机的操作系统类型,若操作系统对这类报文处理不当,攻击者便可达到使目标主机系统崩溃的目的。

¡ ICMP不可达报文攻击防御:启用该项后,设备可以有效防止ICMP不可达报文攻击。该攻击表现为攻击者向目标发送ICMP不可达报文,达到切断目标主机网络连接的目的。

¡ ICMP重定向报文攻击防御:启用该项后,设备可以有效防止ICMP重定向报文攻击。该攻击表现为攻击者向目标发送ICMP重定向报文,更改目标的路由表,干扰目标正常的IP报文转发。

¡ Smurf攻击防御:启用该项后,设备可以有效防止Smurf攻击。该攻击与Fraggle攻击类似,表现为攻击者向一个网段广播一个ICMP回显请求(ICMP ECHO REQUEST)报文,而源地址为被攻击主机,当网段中的所有主机收到回显请求后,都会向被攻击主机响应ICMP ECHO REPLY报文,造成攻击目标网络阻塞或者系统崩溃。

¡ 带源路由选项的IP攻击防御:启用该项后,设备可以有效防止带源路由选项的IP攻击。该攻击表现为攻击者向目标发送带源路由选项的IP报文,达到探测网络结构的目的。

¡ 带路由记录选项的IP攻击防御:启用该项后,设备可以有效防止带路由记录选项的IP攻击。该攻击表现为攻击者向目标发送带路由记录选项的IP报文,达到探测网络结构的目的。

¡ 超大ICMP攻击防御:启用该项后,设备可以有效防止超大ICMP攻击。该攻击表现为攻击者向目标发送超大ICMP报文,使目标主机崩溃。

¡ 防止IP Spoofing:启用该项后,设备可以有效防止IP Spoofing攻击。该攻击表现为攻击者使用相同的IP地址假冒网络上的合法主机,并访问关键信息。通常会伪装成LAN内的IP。

¡ 防止TearDrop:启用该项后,设备可以有效防止TearDrop攻击,缺省启用该项,无法取消。该攻击表现为攻击者向目标发送相互重叠的分片报文,目标主机处理这种分片时可能导致系统崩溃。

¡ 防止碎片包:启用该项后,设备可以有效防止碎片包攻击,缺省启用该项,无法取消。该攻击表现为攻击者向目标主机发送部分分片报文,而不发送所有的分片报文,这样目标主机会一直等待,直到计时器超时。如果攻击者发送了大量的分片报文,就会耗尽目标主机的资源,导致其不能响应正常的IP报文。

(7) 在“异常流攻击防御”配置项处,选择需要开启防御的异常流攻击类型。

¡ SYN Flood攻击防御:勾选该选项,并设置启用防止SYN Flood攻击的阈值。当流量速率超过该阈值,设备将启用SYN Flood攻击防御。该攻击表现为攻击者向目标发送大量的SYN报文,消耗目标的连接资源,使目标系统无法再接受新连接。

¡ UDP Flood攻击防御:勾选该选项,并设置启用防止UDP Flood攻击的阈值。当流量速率超过该阈值,设备将启用UDP Flood攻击防御。该攻击表现为攻击者向目标发送大量的UDP报文,导致目标主机忙于处理这些UDP报文而无法继续处理正常的报文。

¡ ICMP Flood攻击防御:勾选该选项,并设置启用防止ICMP Flood攻击的阈值。当流量速率超过该阈值,设备将启用ICMP Flood攻击防御。该攻击表现为攻击者向目标发送大量的ICMP报文,导致目标主机忙于处理这些ICMP报文而无法继续处理正常的报文。

(8) 在“扫描攻击防御”区段下,选择需要开启防御的扫描攻击类型。

¡ WAN口ping扫描:启用该项后,设备不回应来自Internet的Ping请求,可以防止Internet上恶意的Ping探测。

¡ UDP扫描:启用该项后,设备可以有效防止UDP扫描攻击。该攻击表现为攻击者向目标端口发送UDP报文,探测端口的开放情况。

¡ TCP SYN扫描:启用该项后,设备可以有效防止TCP SYN扫描攻击。该攻击表现为攻击者像建立正常的TCP连接一样向目标端口发送SYN报文,然后等待目标主机的回应,借此探测端口的开放情况。

¡ TCP NULL扫描:启用该项后,设备可以有效防止TCP NULL扫描。该攻击表现为攻击者向目标端口发送所有标志都不置位的TCP报文,然后等待目标主机的回应,借此探测端口的开放情况。

¡ TCP Stealth FIN扫描:启用该项后,设备可以有效防止TCP Stealth FIN扫描。该攻击表现为攻击者向目标端口发送只有FIN标志置位的TCP报文,然后等待目标主机的回应,借此探测端口的开放情况。

¡ TCP Xmas Tree扫描:启用该项后,设备可以有效防止TCP Xmas Tree扫描。该攻击表现为攻击者向目标端口发送FIN、URG和PUSH标志置位的TCP报文,然后等待目标主机的回应,借此探测端口的开放情况。

(9) 点击<确定>按钮,完成配置。

- 2024-10-07回答

- 评论(0)

- 举报

-

(1)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

ip地址是真实的,可以看下是否是服务器udp本身的流量过大;如果确实是终端有异常 ,可以杀毒看看