防火墙中nat server中的公网地址是属于untrust域还是local域

- 0关注

- 0收藏,1174浏览

问题描述:

请问在公网接口属于untrust域的情况下,使用公网接口同网段非同一IP的IP地址作为nat server的公网地址时,这个公网地址是属于untrust域还是local域?

- 2024-10-23提问

- 举报

-

(0)

最佳答案

nat server场景不需要放untrust到local

已典型场景为例,放untrust到trust即可

- 2024-10-23回答

- 评论(3)

- 举报

-

(0)

请问这个公网地址是属于untrust域还是local域?是其他业务需要做安全策略来限制

看具体组网配置呀,大多数情况下属于untrust

02-安全策略配置-新华三集团-H3C

1.2 安全策略应用场景

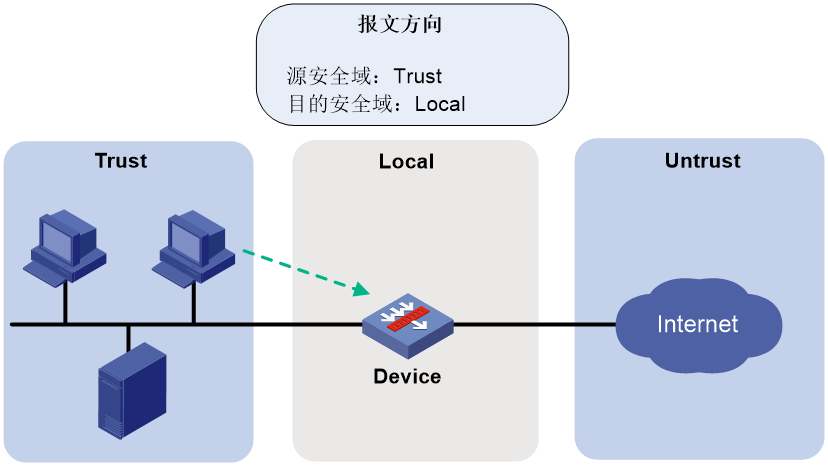

1.2.1 本设备需被其他设备访问

当其他设备与本设备的非管理接口连接,并需要访问该设备(如对本设备进行Ping、Telnet、访问Web页面或FTP服务等),或者由其他设备首先发起连接请求的各类协议报文交互(如动态路由协议、VPN隧道建立等)。则必须配置安全策略,放行访问本设备的相应报文,否则将无法成功建立连接。如图1-2所示。

以位于Trust安全域的PC(10.1.1.10)通过HTTPS协议访问设备(10.1.1.1)的Web管理界面为例,需要配置如下安全策略规则。

表1-1 允许PC访问本设备Web的安全策略规则

规则名称 | 源安全域 | 目的安全域 | 源IP地址 | 目的IP地址 | 服务 | 动作 |

httpslocalin | Trust | Local | 10.1.1.10 | 10.1.1.1 | https | pass |

关于本设备需要配置安全策略放行协议报文的更多介绍,请参见1.4 安全策略放行本机报文。

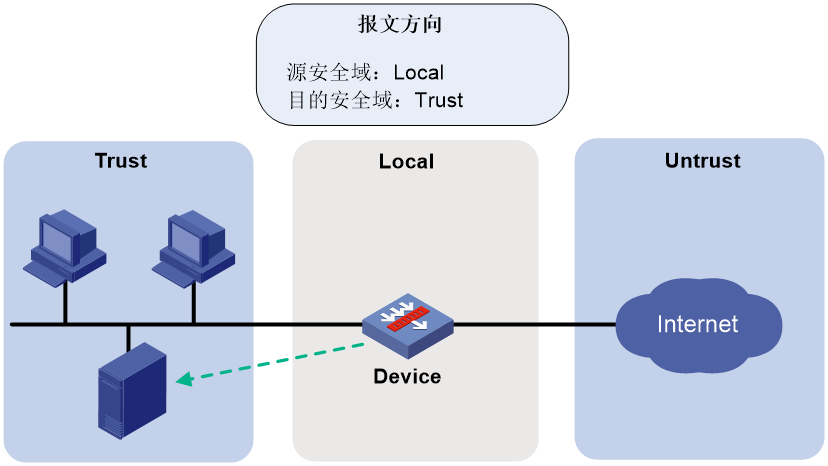

1.2.2 本设备需访问其他设备

当本设备的非管理接口与其他设备连接,并需要主动访问其他设备(如对其他设备进行Ping、Telnet、访问FTP服务等),或者由本设备首先发起连接的各类协议交互(如动态路由协议、VPN隧道建立等)。则必须配置安全策略,放行本设备发出的相应报文,否则将无法成功建立连接。如图1-3所示。

以本设备(10.1.1.1)访问位于Trust安全域的FTP Server(10.1.1.20)的FTP服务为例,需要配置如下安全策略规则。

表1-2 允许本设备访问FTP Server的安全策略规则

规则名称 | 源安全域 | 目的安全域 | 源IP地址 | 目的IP地址 | 服务 | 动作 |

ftplocalout | Local | Trust | 10.1.1.1 | 10.1.1.20 | ftp | pass |

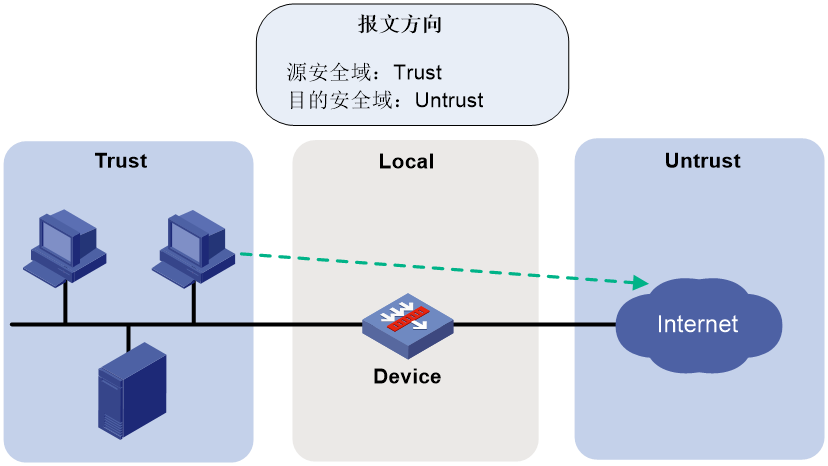

1.2.3 流量由本设备转发

对于仅需要本设备进行转发的流量,即经过本设备报文的源和目的均非设备本身,则必须配置安全策略,放行经过本设备的相应报文,否则将无法成功转发报文。如图1-4所示。

以位于Trust安全域的PC(10.1.1.10)通过HTTP协议访问位于Untrust安全域的外网网站为例,需要配置如下安全策略规则。

表1-3 允许PC访问外网网站的安全策略规则

规则名称 | 源安全域 | 目的安全域 | 源IP地址 | 服务 | 动作 |

trust-untrust | Trust | Untrust | 10.1.1.10 | http | pass |

1.3 安全策略配置原则

为了能配置最优的安全策略方案,建议在配置安全策略时遵守如下原则:

· 配置放行报文的安全策略规则时建议采用最小范围开放原则,即在保证正常业务流量放行的情况下,配置最严谨的匹配条件。

· 配置安全策略规则时,请按照“深度优先”的原则(即控制范围小的、条件细化的在前,范围大的在后)进行配置。

· 若某个安全域既需要作为源安全域又需要作为目的安全域时,建议分别配置两条安全策略规则,以保证严格控制相同安全域内不同接口之间的报文互访。否则,此安全域内不同接口之间的流量可以互通。

· 建议将Local安全域相关的安全策略规则放在最前方,以保证本机业务报文能够正常处理或发送。

1.4 安全策略放行本机报文

当设备接收的报文需要本机处理或本机主动向外部发送报文时,需要配置安全策略放行相应安全域与Local安全域之间的报文互通。需要配置安全策略放行的常见业务(关于这部分业务的支持情况,请以设备实际情况为准)及其方法如表1-4所示。

业务名称 | Local安全域 |

OSPF/IS-IS/RIP/BGP | 作为源安全域和目的安全域分别配置安全策略规则 |

IPsec/SSL/L2TP/MPLS/GRE | 作为源安全域和目的安全域分别配置安全策略规则 |

DNS/DHCP/FTP(客户端) | 仅作为源安全域配置安全策略规则 |

DNS/DHCP/FTP(服务器) | 仅作为目的安全域配置安全策略规则 |

SSH/Telnet/Ping/Tracet(本机发起) | 仅作为源安全域配置安全策略规则 |

SSH/Telnet/SNMP/HTTP/HTTPS(访问本机) | 仅作为目的安全域配置安全策略规则 |

BFD | 作为源安全域和目的安全域分别配置安全策略规则 |

LB | 作为源安全域和目的安全域分别配置安全策略规则 |

- 2024-10-23回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

还是结合组网配置和需求分析下吧