求助华三无线ac

- 0关注

- 1收藏,1190浏览

问题描述:

wx3510H设备web页面没有ladp认证功能 ,怎么样能让公司的ladp和ac进行适配,上网的时候可以进行认证

- 2024-10-24提问

- 举报

-

(0)

最佳答案

1 简介

本文档介绍在无线控制器上配置本地Portal服务器,通过LDAP协议将AC设备解析出的用户名和密码传到LDAP服务器上的对无线用户进行认证的典型配置举例。

2 配置前提

本文档适用于使用Comware 软件版本的无线控制器和接入点产品,不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解AAA、Portal、WLAN特性。

3 配置举例

3.1 组网需求

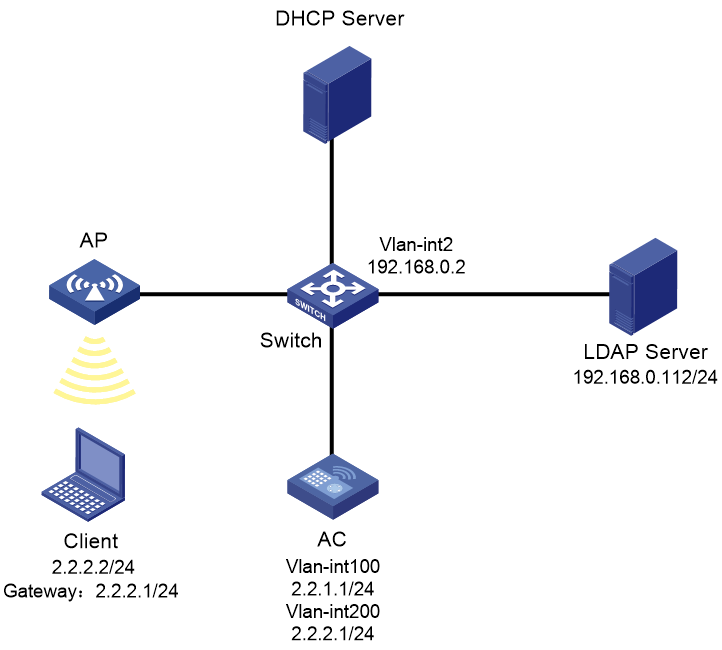

如图1所示组网,AP和Client通过DHCP服务器获取IP地址,要求:配置AC对无线用户进行本地Portal认证,并采用LDAP服务器对用户进行远程AAA认证。

图1 本地Portal服务器与LDAP服务器组合认证组网图

3.2 配置注意事项

· 配置AP的序列号时请确保该序列号与AP唯一对应。

· 如果本地Portal Web服务器提供的缺省认证页面文件需要更新,需要undo default-logon-page后重新配置,否则新页面不会生效。

· 配置路由,保证启动Portal之前各设备之间的路由可达。

· 请提前编辑好认证页面,保存为abc.zip,并上传到AC存储介质的根目录

3.3 配置步骤

3.3.1 配置AC

(1) 配置AC接口

# 创建VLAN 100及其对应的VLAN接口,并为该接口配置IP地址。AP将获取该IP地址与AC建立CAPWAP隧道。

<AC> system-view

[AC] vlan 100

[AC-vlan100] quit

[AC] interface vlan-interface 100

[AC-Vlan-interface100] ip address 2.2.1.1 24

[AC-Vlan-interface100] quit

# 创建VLAN 200及其对应的VLAN接口,并为该接口配置IP地址。Client将使用该VLAN接入无线网络。

[AC] vlan 200

[AC-vlan200] quit

[AC] interface vlan-interface 200

[AC-Vlan-interface200] ip address 2.2.2.1 24

[AC-Vlan-interface200] quit

# 配置AC与Switch相连的GigabitEthernet1/0/1接口的属性为Trunk,允许VLAN 100、VLAN 200通过。

[AC] interface gigabitethernet 1/0/1

[AC-GigabitEthernet1/0/1] port link-type trunk

[AC-GigabitEthernet1/0/1] port trunk permit vlan 100 200

[AC-GigabitEthernet1/0/1] quit

(2) 配置LDAP方案

# 创建LDAP服务器ldap,并进入LDAP服务器视图。

[AC] ldap server ldap

# 配置具有管理员权限的用户DN。

[AC-ldap-server-ldap] login-dn cn=administrator,cn=users,dc=myias,dc=com

# 配置查询用户的起始目录。

[AC-ldap-server-ldap] search-base-dn dc=myias,dc=com

# 配置LDAP认证服务器的IP地址。

[AC-ldap-server-ldap] ip 192.168.0.112

# 配置具有管理员权限的用户密码。

[AC-ldap-server-ldap] login-password simple 123456

[AC-ldap-server-ldap] quit

# 创建LDAP方案ldap,并进入LDAP方案视图。

[AC] ldap scheme ldap

# 配置LDAP认证服务器。

[AC-ldap-ldap] authentication-server ldap

[AC-ldap-ldap] quit

# 创建ISP域ldap,并进入ISP域视图。

[AC] domain ldap

# 为Portal用户配置AAA认证方法为LDAP认证、不授权、不计费。

[AC-isp-ldap]authentication portal ldap-scheme ldap

[AC-isp-ldap] authorization portal none

[AC-isp-ldap] accounting portal none

# 指定ISP域ldap下的用户闲置切断时间为15分钟,闲置切断时间内产生的流量为1024字节。

[AC-isp-ldap] authorization-attribute idle-cut 15 1024

[AC-isp-ldap] quit

(3) 配置Portal认证

# 配置Portal Web服务器的URL为http://2.2.2.1/portal。

[AC] portal web-server newpt

[AC-portal-websvr-newpt] url http://2.2.2.1/portal

[AC-portal-websvr-newpt] quit

# 创建本地Portal Web 服务器,进入本地Portal Web服务器视图,并指定使用HTTP协议和客户端交互认证信息。

[AC] portal local-web-server http

# 配置本地Portal Web服务器提供的缺省认证页面文件为abc.zip(设备的存储介质的根目录下必须已存在该认证页面文件,否则功能不生效)。

[AC–portal-local-websvr-http] default-logon-page abc.zip

[AC–portal-local-websvr-http] quit

# 配置两条基于目的的Portal免认证规则,放行访问DNS服务器的流量。

[AC] portal free-rule 1 destination ip any udp 53

[AC] portal free-rule 2 destination ip any tcp 53

# 开启无线Portal客户端合法性检查功能。

[AC] portal host-check enable

(4) 配置无线服务

# 创建无线服务模板st1,并进入无线服务模板视图。

[AC] wlan service-template st1

# 配置SSID为service。

[AC-wlan-st-st1] ssid service

# 配置无线服务模板VLAN为200。

[AC-wlan-st-st1] vlan 200

# 使能直接方式的Portal认证。

[AC-wlan-st-st1] portal enable method direct

# 配置接入的Portal用户使用认证域为ldap。

[AC-wlan-st-st1] portal domain ldap

# 在服务模板上引用名称为newpt的Portal Web服务器作为用户认证时使用的Web服务器。

[AC-wlan-st-st1] portal apply web-server newpt

# 配置客户端数据报文转发位置为AC。(如果客户端数据报文的缺省转发位置与本配置相同,请跳过此步骤)

[AC–wlan-st-st1] client forwarding-location ac

# 配置身份认证与密钥管理模式为PSK模式,配置PSK密钥为明文字符串12345678。

[AC-wlan-st-st1] akm mode psk

[AC-wlan-st-st1] preshared-key pass-phrase simple 12345678

# 配置加密套件为CCMP,安全信息元素为RSN。

[AC-wlan-st-st1] cipher-suite ccmp

[AC-wlan-st-st1] security-ie rsn

# 使能无线服务模板。

[AC-wlan-st-st1] service-template enable

[AC-wlan-st-st1] quit

(5) 配置AP

在大规模组网时,推荐在AP组内进行配置。

# 创建AP,配置AP名称为ap1,型号名称选择WA6320,并配置其序列号。

[AC] wlan ap ap1 model WA6320

[AC-wlan-ap-ap1] serial-id 219801A28N819CE0002T

# 创建AP组group1,设置AP名称入组规则

[AC] wlan ap-group group1

[AC-wlan-ap-group-group1] ap ap1

# 进入AP组的Radio 2视图,并将无线服务模板绑定到Radio 2上。

[AC-wlan-ap-group-group1] ap-model WA6320

[AC-wlan-ap-group-group1-ap-model-WA6320] radio 2

[AC-wlan-ap-group-group1-ap-model-WA6320-radio-2] service-template st1

# 开启Radio 2的射频功能。

[AC-wlan-ap-group-group1-ap-model-WA6320-radio-2] radio enable

[AC-wlan-ap-group-group1-ap-model-WA6320-radio-2] return

3.3.2 Switch的配置

# 创建VLAN 100,用于转发AC和AP间CAPWAP隧道内的流量。

<Switch> system-view

[Switch] vlan 100

[Switch-vlan100] quit

# 创建VLAN 200,用于转发Client无线报文。

[Switch] vlan 200

[Switch-vlan200] quit

# 创建VLAN 2,用于连接LDAP服务器。

[Switch] vlan 2

[Switch-vlan2] quit

# 配置Switch与LDAP相连的接口加入VLAN 2(此处略)

# 配置VLAN 2接口的IP地址。

[Switch] interface vlan-interface 2

[Switch-Vlan-interface2] ip address 192.168.0.2 255.255.255.0

[Switch-Vlan-interface2] quit

# 配置Switch与AC相连的GigabitEthernet1/0/1接口的属性为Trunk,允许VLAN 100和VLAN 200通过。

[Switch] interface gigabitethernet1/0/1

[Switch-GigabitEthernet1/0/1] port link-type trunk

[Switch-GigabitEthernet1/0/1] port trunk permit vlan 100 200

[Switch-GigabitEthernet1/0/1] quit

# 配置Switch与AP相连的GigabitEthernet1/0/2接口属性为Access,并允许VLAN 100通过。

[Switch] interface gigabitethernet1/0/2

[Switch-GigabitEthernet1/0/2] port link-type access

[Switch-GigabitEthernet1/0/2] port access vlan 100

# 使能PoE功能。

[Switch-GigabitEthernet1/0/2] poe enable

[Switch-GigabitEthernet1/0/2] quit

3.3.3 配置LDAP服务器

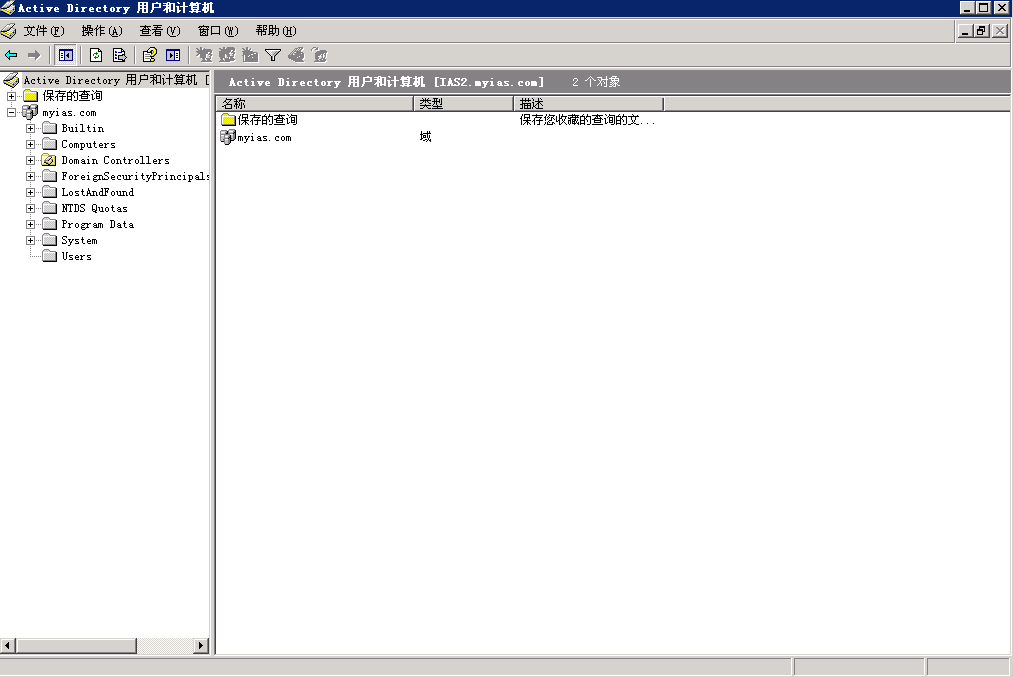

本文以Microsoft Windows 2003 Server的Active Directory为例,说明该例中LDAP服务器的基本配置。

(1) 添加用户aa

# 在LDAP服务器上,选择[开始/管理工具]中的[Active Directory用户和计算机],打开Active Directory用户管理界面。

图2 打开Active Directory用户管理界面

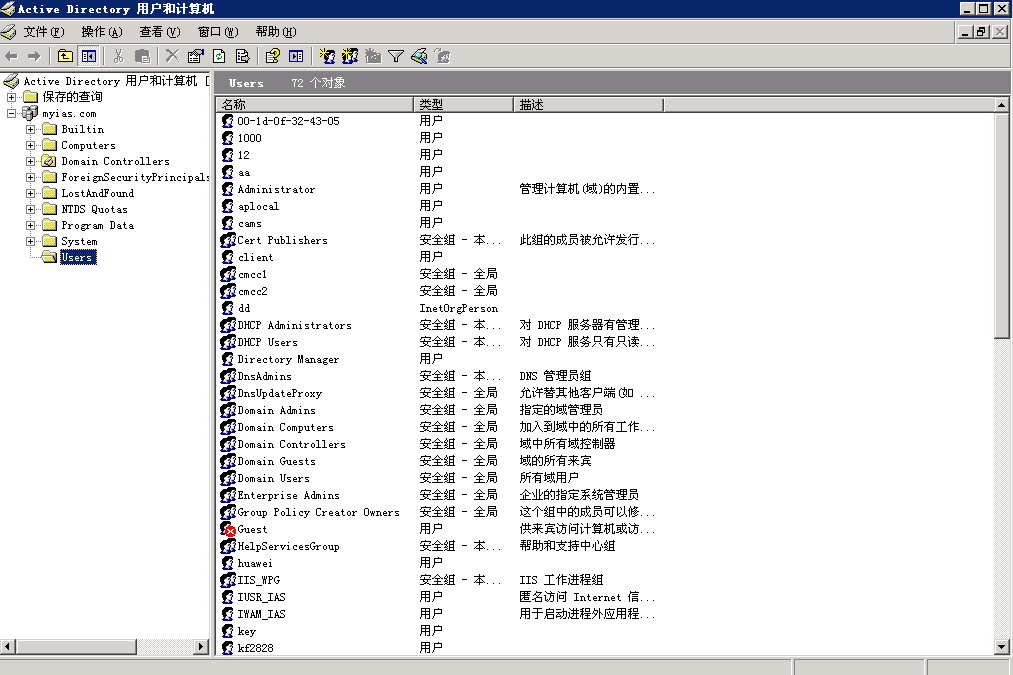

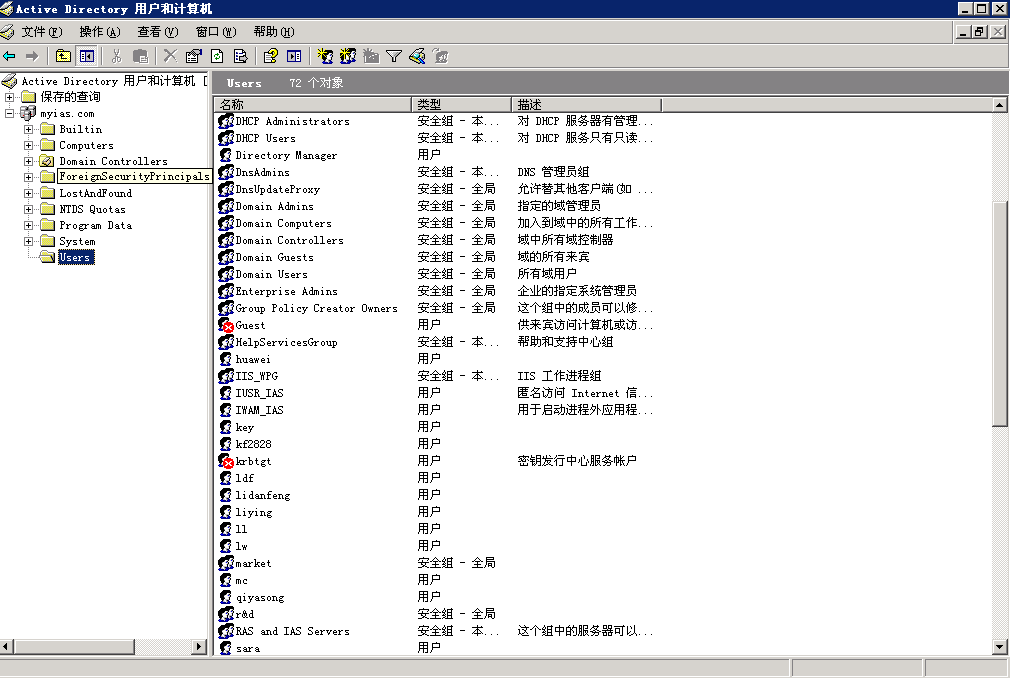

# 在Active Directory用户管理界面的左侧导航树中,点击***.***节点下的<Users>按钮。

图3 添加用户

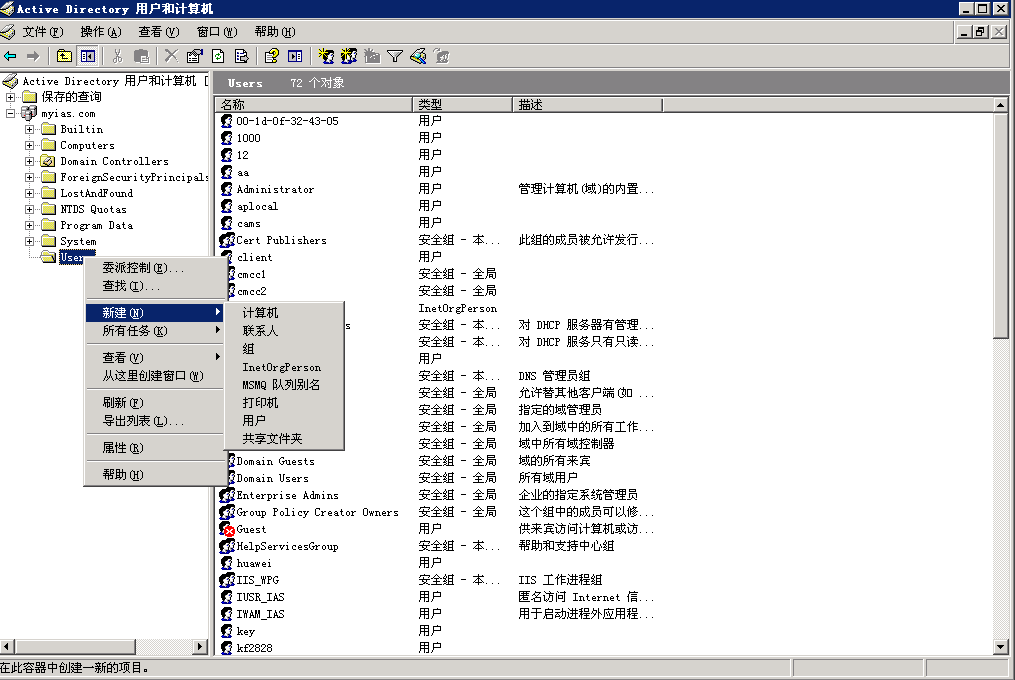

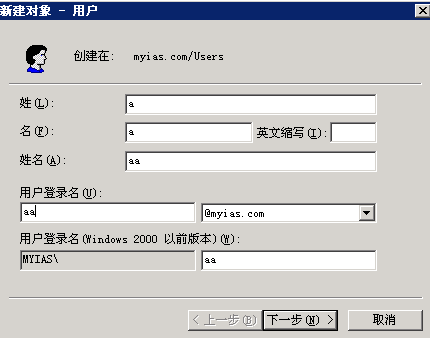

# 右键单击“Users”,选择[新建/用户],打开“新建对象-用户”对话框。

图4 新建用户

# 在对话框中输入用户信息和用户登录名aa,并单击<下一步>按钮。

图5 新建用户aa

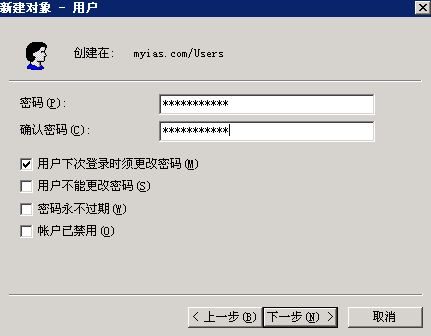

# 在弹出的对话框内输入密码,并确认密码,然后单击<下一步>按钮。

图6 设置用户密码

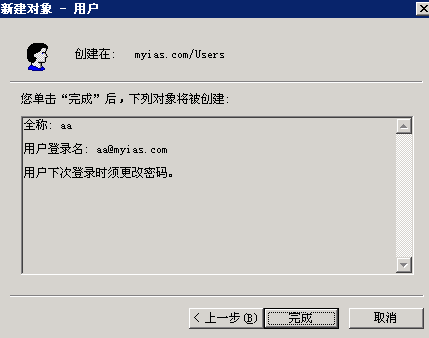

# 完成新建用户。

图7 完成新建用户

(2) 将用户aa加入Users组

# 在Active Directory用户管理界面的左侧导航树中,单击***.***节点下的“Users”按钮。

图8 将用户加入组

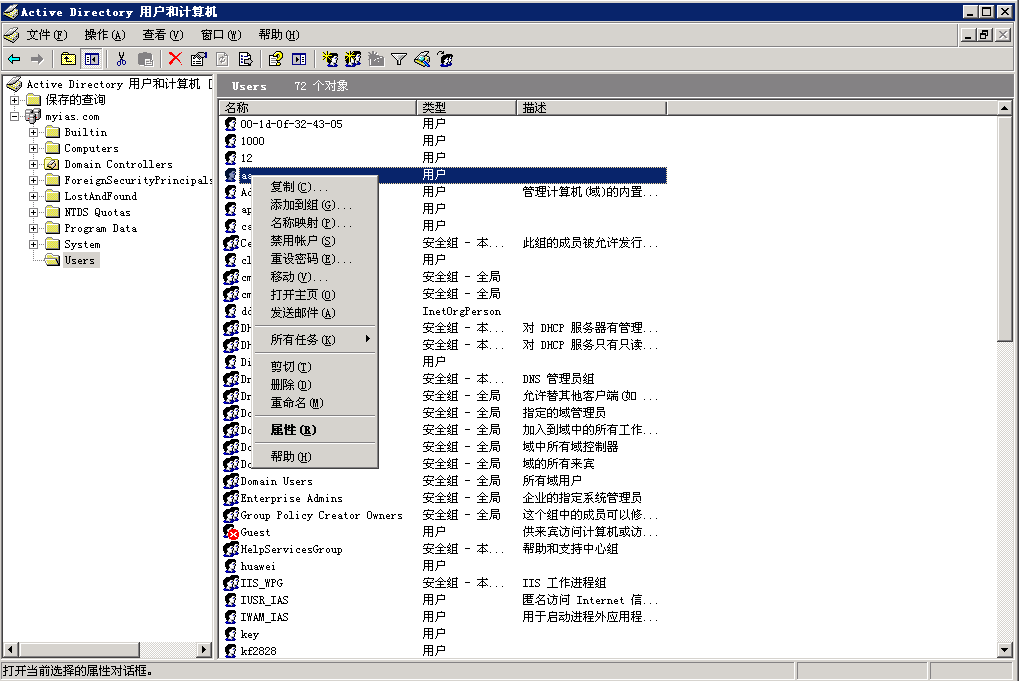

# 在右侧的Users信息框中右键单击用户aa,选择“属性”项。

图9 选择用户

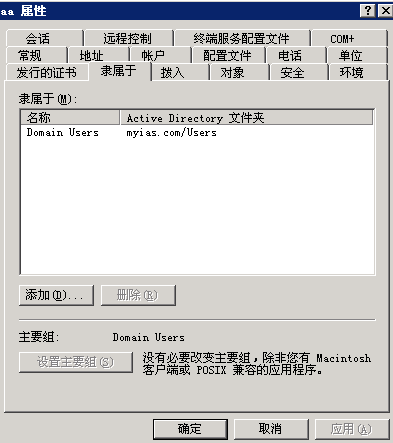

# 选择“隶属于”页签,并单击<添加(D)...>按钮。

图10 修改用户属性

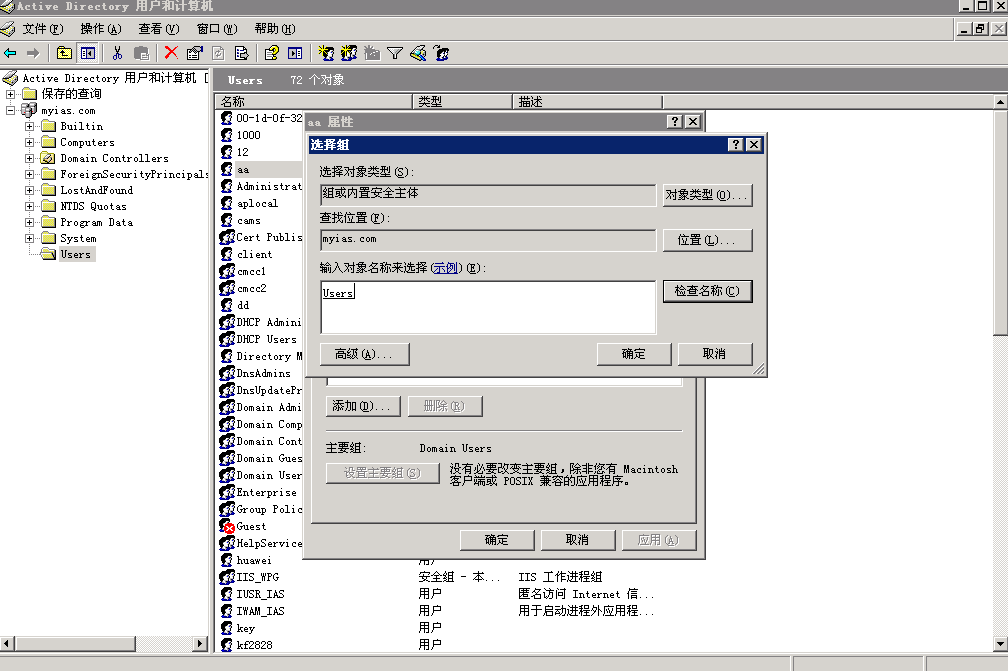

# 在弹出的[选择组]对话框中的可编辑区域框中输入对象名称“Users”,单击<确定>,完成用户aa添加到Users组。

图11 添加用户aa到用户组Users

# 完成用户aa的添加之后,还需要配置管理员用户administrator的密码。

· 在右侧的Users信息框中右键单击管理员用户administrator,选择“设置密码(S)...”项;

· 在弹出的密码添加对话框中设置管理员密码。

3.4 验证配置

# 打开无线客户端上的IE浏览器,输入任意的IP地址,按回车,网页会自动跳转到Portal认证页面,输入用户名:aa,密码:123456,单击logon按钮,认证成功。

# 用户通过认证后,在AC上使用命令display portal user all可以查看到有Portal用户在线。

<AC> display portal user all

Index:17

State:ONLINE

SubState:NONE

ACL:3777

Work-mode:stand-alone

MAC IP Vlan Interface

----------------------------------------------------------------------------

2477-0341-f118 2.2.2.2 200 WLAN-BSS1/0/16

Total 1 user(s) matched, 1 listed.

- 2024-10-24回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论