IMC+EAD (Cisco C2960 配置802.1X认证)

- 0关注

- 0收藏,1630浏览

问题描述:

IMC EAD 与 Cisco C2960 做802.1X认证,C2960接口应该如何配置?

- 2025-01-14提问

- 举报

-

(0)

最佳答案

正常配置1x认证就行

在准入环境中,通过向设备下发ACL功能,可以控制用户认证通过后所能获得的访问权限。本案例介绍了在802.1X环境中如何使用我司iMC向Cisco交换机下发ACL。

1.Cisco交换机配置:

aaa new-model

aaa authentication dot1x default group radius

aaa authorization network default group radius

aaa accounting dot1x default start-stop group radius

aaa accounting network default start-stop group radius

aaa nas port extended

aaa server radius dynamic-author

//启用动态授权功能

client 172.16.1.88 server-key imc

server-key imc

port 3799

auth-type session-key

ignore session-key

ip device tracking probe use-svi

ip device tracking

dot1x system-auth-control

radius-server attribute 44 include-in-access-req

radius-server attribute 6 on-for-login-auth

radius-server attribute 8 include-in-access-req

radius-server attribute 25 access-request include

radius-server attribute 11 default direction in

//开启ACL下发功能

radius-server host 172.16.1.88 auth-port 1812 acct-port 1813 key imc

ip access-list extended test3

//配置下发的ACL必须是name方式,不支持数字

deny ip any host 192.168.1.1

//目的地192.168.1.1不允许访问

permit ip any any

//其余都放行

interface FastEthernet0/1

switchport mode access

authentication host-mode multi-auth

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast

2.iMC UAM配置:

iMC UAM按照正常配置即可,但以下两处需要特别注意:

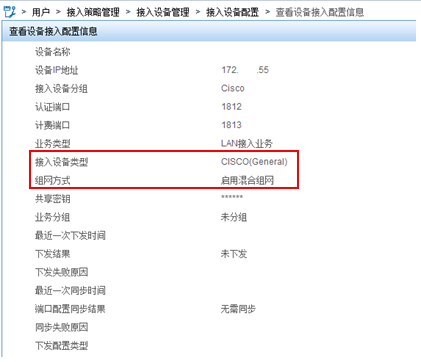

1).添加接入设备时要选择“Cisco(General)”和“启用混合组网”;

2).添加接入策略时下发ACL处不能写数字,只能写acl名字。

3.最终结果:

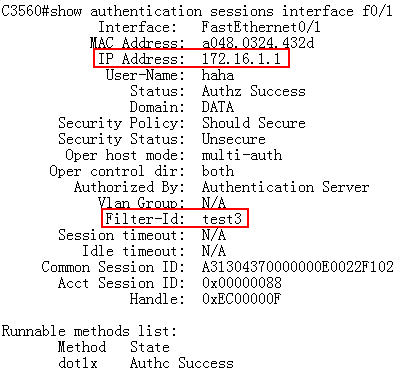

用户认证通过后,Cisco交换机下使用命令:show authentication interface F0/1即可看到该设备的认证情况,若Filter-ID字段有下发的ACL名字,则证明ACL下发成功。

1. iMC向Cisco交换机下发ACL只支持name方式,不支持数字ID形式;

2. 接入设备处,Cisco交换机必须勾选“启用混合组网”和“Cisco(General)”;

3. Cisco交换机必须开启Radius属性11,以允许ACL下发;

4. ACL的源IP必须是any。

- 2025-01-14回答

- 评论(3)

- 举报

-

(0)

我要實現的是Cisco switch結合IMC EAD做802.1X+Cert+病毒庫檢查認證。 我的cisco配置如下: aaa new-model aaa group server radius H3Cradius server 192.168.100.1 auth-port 1812 acct-port 1813 aaa authentication dot1x default group H3Cradius aaa authorization network default local group radius group H3Cradius aaa accounting update periodic 1 aaa accounting exec TEK start-stop group radius aaa accounting network default start-stop group radius group H3Cradius aaa accounting connection TEK start-stop group radius authentication mac-move permit dot1x system-auth-control dot1x guest-vlan supplicant identity profile dot1x interface GigabitEthernet1/0/1 switchport access vlan 4 switchport mode access ip access-group denyinACL in authentication open authentication port-control auto authentication periodic authentication timer reauthenticate 36000 dot1x pae authenticator dot1x timeout quiet-period 300 dot1x timeout server-timeout 3600 spanning-tree portfast radius-server attribute 6 on-for-login-auth radius-server attribute 8 include-in-access-req radius-server attribute 25 access-request include radius-server attribute 11 default direction in radius-server attribute nas-port format c radius-server host 192.168.100.1 auth-port 1812 acct-port 1813 key admin radius-server retransmit 1 radius-server timeout 3 snmp-server community admin RW snmp-server host 192.168.100.1 version 2c admin snmp ifmib ifindex persist

請問接口下authentication host-mode multi-auth是什麽意思?另外ACL Deny 192.168.1.1是指什麽意思?我用H3C Switch在沒有進行802.1x認證前網絡是不通的,認證成功后網絡才能通

目前我的網絡架構是cisco switch結合IMC EAD做802.1x+TLS+病毒庫檢查認證,我cisco switch port authentication應該是什麽?目前我配置的是authentication open,發現認不認證網絡都是通的。

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

目前我的網絡架構是cisco switch結合IMC EAD做802.1x+TLS+病毒庫檢查認證,我cisco switch port authentication應該是什麽?目前我配置的是authentication open,發現認不認證網絡都是通的。