问题描述:

两个楼宇共用一个防火墙接入网络,分别使用两家不同的运营商,应该怎么配置?求助,谢谢!

组网及组网描述:

运营商光猫-防火墙-核心交换机

- 2025-03-13提问

- 举报

-

(0)

最佳答案

可以的,看具体需求了。

可以同时跑流量,也可以做主备

也可以负载均衡,参考下案例:

1.18.1 出方向链路负载均衡基本组网配置举例

1. 组网需求

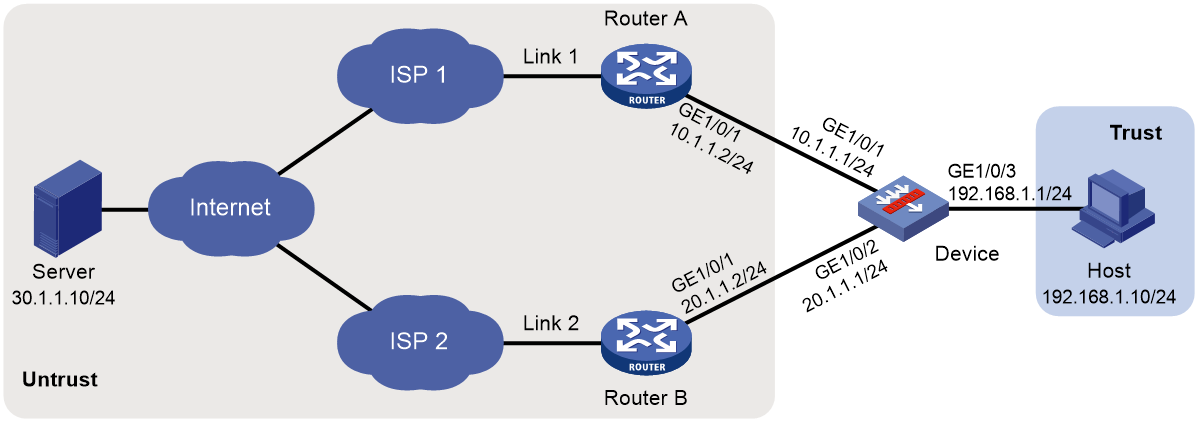

用户从两个运营商ISP 1和ISP 2处分别租用了链路Link 1和Link 2,这两条链路的路由器跳数、带宽和成本均相同,但Link 1的网络延迟小于Link 2。通过配置链路负载均衡,使Host访问Server时优先选择这两条链路中的最优链路。

2. 组网图

图1-4 出方向链路负载均衡基本组网配置组网图

3. 配置步骤

(3) 配置接口IP地址

# 根据组网图中规划的信息,配置各接口的IP地址,具体配置步骤如下。

<Device> system-view

[Device] interface gigabitethernet 1/0/1

[Device-GigabitEthernet1/0/1] ip address 10.1.1.1 255.255.255.0

[Device-GigabitEthernet1/0/1] quit

请参考以上步骤配置其他接口的IP地址,具体配置步骤略。

(4) 配置接口加入安全域。

# 请根据组网图中规划的信息,将接口加入对应的安全域,具体配置步骤如下。

[Device] security-zone name untrust

[Device-security-zone-Untrust] import interface gigabitethernet 1/0/1

[Device-security-zone-Untrust] import interface gigabitethernet 1/0/2

[Device-security-zone-Untrust] quit

[Device] security-zone name trust

[Device-security-zone-Trust] import interface gigabitethernet 1/0/3

[Device-security-zone-Trust] quit

(5) 配置安全策略

配置安全策略放行Trust与Untrust安全域、Local与Untrust安全域之间的流量,用于用户访问外网服务器。

# 配置名称为lbrule1的安全策略规则,使用户可以访问外网服务器,具体配置步骤如下。

[Device] security-policy ip

[Device-security-policy-ip] rule name lbrule1

[Device-security-policy-ip-1-lbrule1] source-zone trust

[Device-security-policy-ip-1-lbrule1] destination-zone untrust

[Device-security-policy-ip-1-lbrule1] source-ip-subnet 192.168.1.0 255.255.255.0

[Device-security-policy-ip-1-lbrule1] action pass

[Device-security-policy-ip-1-lbrule1] quit

# 配置名称为lblocalout的安全策略规则,使Device可以向链路下一跳发送健康检测报文,具体配置步骤如下。

[Device-security-policy-ip] rule name lblocalout

[Device-security-policy-ip-2-lblocalout] source-zone local

[Device-security-policy-ip-2-lblocalout] destination-zone untrust

[Device-security-policy-ip-2-lblocalout] destination-ip-subnet 10.1.1.0 255.255.255.0

[Device-security-policy-ip-2-lblocalout] destination-ip-subnet 20.1.1.0 255.255.255.0

[Device-security-policy-ip-2-lblocalout] action pass

[Device-security-policy-ip-2-lblocalout] quit

[Device-security-policy-ip] quit

(6) 配置链路组

# 创建ICMP类型的NQA模板t1,并配置每次探测结果发送机制。

[Device] nqa template icmp t1

[Device-nqatplt-icmp-t1] reaction trigger per-probe

[Device-nqatplt-icmp-t1] quit

# 指定缺省就近性探测方法为t1,并配置就近性计算的网络延迟权值为200。

[Device] loadbalance proximity

[Device-lb-proximity] match default probe t1

[Device-lb-proximity] rtt weight 200

[Device-lb-proximity] quit

# 创建链路组lg,开启就近性功能,关闭NAT功能。

[Device] loadbalance link-group lg

[Device-lb-lgroup-lg] proximity enable

[Device-lb-lgroup-lg] transparent enable

[Device-lb-lgroup-lg] quit

(7) 配置链路

# 创建链路link1和link2,配置link1的下一跳IPv4地址为10.1.1.2,link2的下一跳IPv4地址为20.1.1.2,加入链路组lg。

[Device] loadbalance link link1

[Device-lb-link-link1] router ip 10.1.1.2

[Device-lb-link-link1] link-group lg

[Device-lb-link-link1] quit

[Device] loadbalance link link2

[Device-lb-link-link2] router ip 20.1.1.2

[Device-lb-link-link2] link-group lg

[Device-lb-link-link2] quit

(8) 配置虚服务器

# 创建LINK-IP类型的虚服务器vs,配置其VSIP为通配0.0.0.0/0,指定其缺省主用链路组为lg,并开启此虚服务器。

[Device] virtual-server vs type link-ip

[Device-vs-link-ip-vs] virtual ip address 0.0.0.0 0

[Device-vs-link-ip-vs] default link-group lg

[Device-vs-link-ip-vs] service enable

[Device-vs-link-ip-vs] quit

- 2025-03-13回答

- 评论(0)

- 举报

-

(0)

对于两个楼宇共用一个防火墙接入网络,分别使用两家不同运营商的情况,可以按照以下步骤进行配置:

1. **防火墙主备配置**:使用RBM(Redundant Border Module)技术配置两台防火墙,确保在一台防火墙出现故障时,另一台可以立即接管,实现高可用性。

2. **ISP链路配置**:每个ISP提供一个公网IP,防火墙的上行接口可以配置为同网段的私网IP地址,将VRRP虚拟地址设置为ISP提供的公网IP地址。确保配置虚拟IP时使用正确的子网掩码。

3. **故障快速感知**:配置防火墙的路由协议,如OSPF或BGP,以便在运营商接入交换机上行链路出现故障时,防火墙能够快速感知并切换到另一条可用的ISP链路。

4. **内网核心交换机配置**:内网核心交换机使用IRF(Intelligent Resilient Framework)技术实现高可靠性,确保数据流的稳定传输。

5. **SNAT配置**:为了使内网vlan 100(172.16.100.0/24)能够访问运营商网络,需要在防火墙上配置SNAT(Source Network Address Translation),确保源地址转换正确。

6. **安全策略配置**:将防火墙各接口加入适当的安全域,并配置安全策略,允许必要的流量通过,例如放行TCP 2222端口用于SSH服务。

7. **接口管理**:根据网络需求配置接口,包括以太网接口、子接口、Loopback接口和Null接口,确保网络的连通性和安全性。

通过以上配置,可以实现两个楼宇共用防火墙接入网络,同时利用两家不同运营商的链路,提高网络的可靠性和性能。

- 2025-03-13回答

- 评论(0)

- 举报

-

(0)

暂无评论

CLI方式:Context基本组网典型配置

使用版本

本举例是在F1090的R8660P33版本上进行配置和验证的。

组网需求

如下图所示,将设备Device虚拟成三台独立的Device:Context cnt1、Context cnt2、Context cnt3,并分给三个不同的用户网络进行安全防护。要求在用户侧看来,各自的接入设备是独享的。

· LAN 1、LAN 2、LAN 3分别属于公司A、公司B、公司C,现各公司的网络均需要进行安全防护。公司A使用的网段为192.168.1.0/24,公司B使用的网段为192.168.2.0/24,公司C使用的网段为192.168.3.0/24。

· 公司A的用户多,业务需求复杂,因此需要给Context cnt1提供较大的内存空间使用上限,以便保存配置文件、启动文件和系统信息等;对公司B使用系统缺省的内存空间即可;公司C人员规模小,上网流量比较少,对接入Device的配置及性能要求较低,因此对Context cnt3提供较低的CPU权重。

· GigabitEthernet1/0/1和GigabitEthernet1/0/4分配给Context cnt1、GigabitEthernet1/0/2和GigabitEthernet1/0/5分配给Context cnt2、GigabitEthernet1/0/3和GigabitEthernet1/0/6分配给Context cnt3。

图-1 Context基本组网配置组网图

配置步骤

创建并配置Context cnt1,供公司A使用

# 创建Context cnt1,设置描述信息。

<Device> system-view

[Device] context cnt1

[Device-context-2-cnt1] description context-1

# 配置Context cnt1的内存使用上限均为60%、CPU权重为8,具体配置步骤如下。

[Device-context-2-cnt1] limit-resource memory slot 1 cpu 0 ratio 60

[Device-context-2-cnt1] limit-resource cpu weight 8

# 将接口GigabitEthernet1/0/1和GigabitEthernet1/0/4分配给Context cnt1。

[Device-context-2-cnt1] allocate interface gigabitethernet 1/0/1 gigabitethernet 1/0/4

Configuration of the interfaces will be lost. Continue? [Y/N]:y

# 启动Context cnt1。

[Device-context-2-cnt1] context start

It will take some time to start the context...

Context started successfully.

[Device-context-2-cnt1] quit

# 切换到Context cnt1。

[Device] switchto context cnt1

******************************************************************************

* Copyright (c) 2004-2021 New H3C Technologies Co., Ltd. All rights reserved.*

* Without the owner's prior written consent, *

* no decompiling or reverse-engineering shall be allowed. *

******************************************************************************

<H3C> system-view

# 配置Telnet功能,保证管理用户可以正常登录设备,具体配置步骤请参考“基础配置指导”中的“登录设备”。

# 将Context cnt1的名称修改为cnt1,以便和其它Context区别。

[H3C] sysname cnt1

# 配置接口GigabitEthernet1/0/1的IP地址为192.168.1.251,供公司A的管理用户远程登录。

[cnt1] interface gigabitethernet 1/0/1

[cnt1-GigabitEthernet1/0/1] ip address 192.168.1.251 24

# 从自定义Context cnt1返回缺省Context。

[cnt1-GigabitEthernet1/0/1] return

<cnt1> quit

[Device]

创建并配置Context cnt2,供公司B使用

# 创建Context cnt2,设置描述信息

[Device] context cnt2

[Device-context-3-cnt2] description context-2

# 将接口GigabitEthernet1/0/2和GigabitEthernet1/0/5分配给Context cnt2。

[Device-context-3-cnt2] allocate interface gigabitethernet 1/0/2 gigabitethernet 1/0/5

Configuration of the interfaces will be lost. Continue? [Y/N]:y

# 启动Context cnt2。

[Device-context-3-cnt2] context start

It will take some time to start the context...

Context started successfully.

[Device-context-3-cnt2] quit

# 切换到Context cnt2。

[Device] switchto context cnt2

******************************************************************************

* Copyright (c) 2004-2021 New H3C Technologies Co., Ltd. All rights reserved.*

* Without the owner's prior written consent, *

* no decompiling or reverse-engineering shall be allowed. *

******************************************************************************

<H3C> system-view

# 配置Telnet功能,保证管理用户可以正常登录设备,具体配置步骤请参考“基础配置指导”中的“登录设备”。

# 将Context cnt2的名称修改为cnt2,以便和其它Context区别。

[H3C] sysname cnt2

# 配置接口GigabitEthernet1/0/2的IP地址为192.168.2.251,供公司B的管理用户远程登录。

[cnt2] interface gigabitethernet 1/0/2

[cnt2-GigabitEthernet1/0/2] ip address 192.168.2.251 24

# 从自定义Context cnt2返回缺省Context。

[cnt2-GigabitEthernet1/0/2] return

<cnt2> quit

[Device]

创建并配置Context cnt3,供公司C使用

# 创建Context cnt3,设置描述信息

[Device] context cnt3

[Device-context-4-cnt3] description context-3

#配置Context cnt3的CPU权重为2。

[Device-context-4-cnt3] limit-resource cpu weight 2

# 将接口GigabitEthernet1/0/3和GigabitEthernet1/0/6分配给Context cnt3。

[Device-context-4-cnt3] allocate interface gigabitethernet 1/0/3 gigabitethernet 1/0/6

Configuration of the interfaces will be lost. Continue? [Y/N]:y

# 启动Context cnt3。

[Device-context-4-cnt3] context start

It will take some time to start the context...

Context started successfully.

[Device-context-4-cnt3] quit

# 切换到Context cnt3。

[Device] switchto context cnt3

******************************************************************************

* Copyright (c) 2004-2021 New H3C Technologies Co., Ltd. All rights reserved.*

* Without the owner's prior written consent, *

* no decompiling or reverse-engineering shall be allowed. *

******************************************************************************

<H3C> system-view

# 配置Telnet功能,保证管理用户可以正常登录设备,具体配置步骤请参考“基础配置指导”中的“登录设备”。

# 将Context cnt3的名称修改为cnt3,以便和其它Context区别。

[H3C] sysname cnt3

# 配置接口GigabitEthernet1/0/3的IP地址为192.168.3.251,供公司C的管理用户远程登录。

[cnt3] interface gigabitethernet 1/0/3

[cnt3-GigabitEthernet1/0/3] ip address 192.168.3.251 24

# 从自定义Context cnt3返回缺省Context。

[cnt3-GigabitEthernet1/0/3] return

<cnt3> quit

[Device]

验证配置

查看Context是否存在并且运转正常。(此时,Device上应该有四台处于正常工作active状态的Context)

[Device] display context

ID Name Status Description

1 Admin active DefaultContext

2 cnt1 active context-1

3 cnt2 active context-2

4 cnt3 active context-3

模拟公司A的管理用户登录到Context cnt1,可以查看本设备的当前配置。

C:\> telnet 192.168.1.251

******************************************************************************

* Copyright (c) 2004-2021 New H3C Technologies Co., Ltd. All rights reserved.*

* Without the owner's prior written consent, *

* no decompiling or reverse-engineering shall be allowed. *

******************************************************************************

<cnt1> display current-configuration

……

配置文件

#

context cnt1

description context-1

context start

limit-resource memory slot 1 cpu 0 ratio 60

limit-resource cpu weight 8

allocate interface GigabitEthernet1/0/1

allocate interface GigabitEthernet1/0/4

#

context cnt2

description context-2

context start

allocate interface GigabitEthernet1/0/2

allocate interface GigabitEthernet1/0/5

#

context cnt3

description context-3

context start

limit-resource cpu weight 2

allocate interface GigabitEthernet1/0/3

allocate interface GigabitEthernet1/0/6

#

switchto context cnt1

#

sysname cnt1

#

telnet server enable

#

interface GigabitEthernet1/0/1

ip address 192.168.1.251 255.255.255.0

#

line vty 0 63

authentication-mode none

#

switchto context cnt2

#

sysname cnt2

#

telnet server enable

#

interface GigabitEthernet1/0/2

ip address 192.168.2.251 255.255.255.0

#

line vty 0 63

authentication-mode none

#

switchto context cnt3

#

sysname cnt3

#

telnet server enable

#

interface GigabitEthernet1/0/3

ip address 192.168.3.251 255.255.255.0

#

line vty 0 63

authentication-mode none

#

- 2025-03-13回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

/images/m230712x1z12/x_Img_x_png_0.png)

暂无评论