问

求助!L2TP服务端隧道信息有大量未知隧道

2025-06-12提问

- 0关注

- 0收藏,847浏览

问题描述:

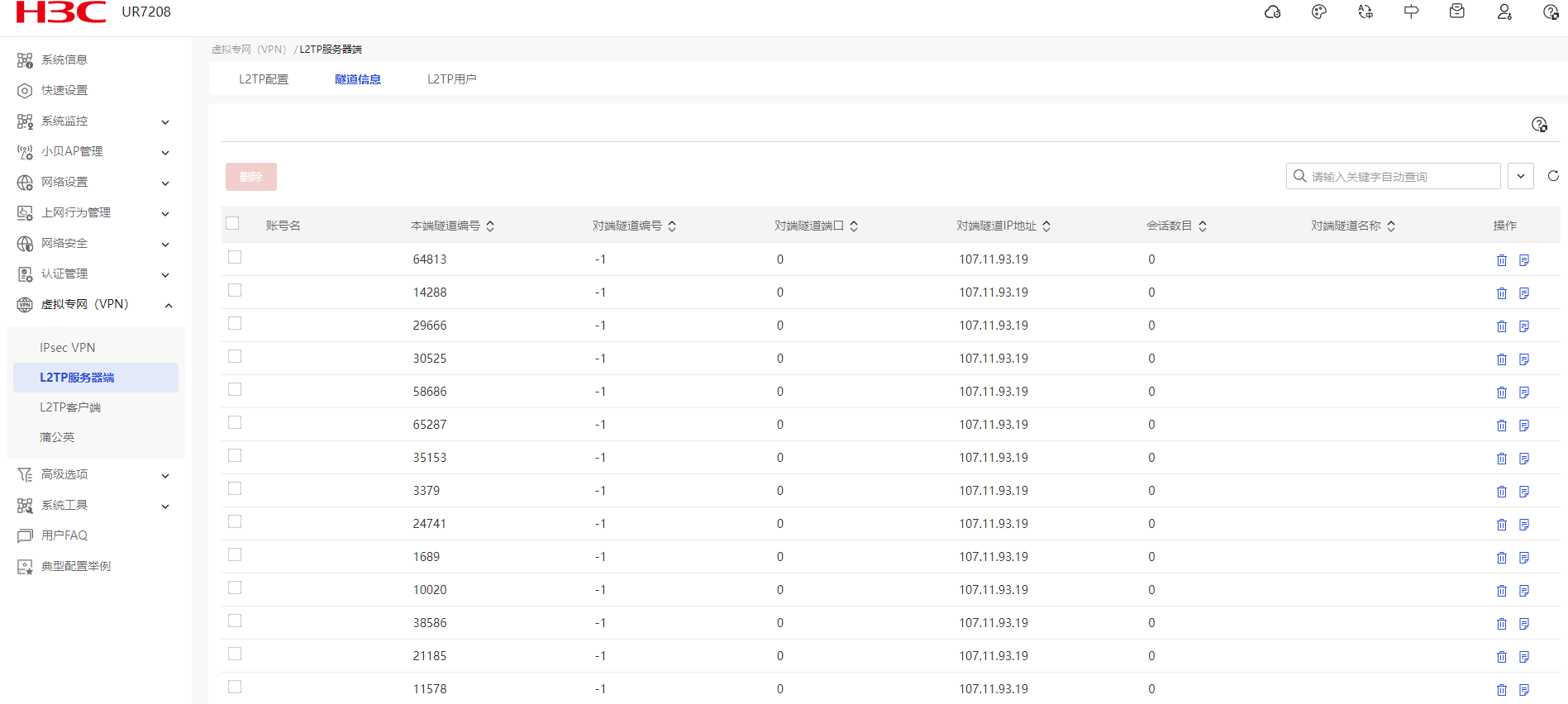

点开L2TP服务器端查看隧道信息,发现有大量未知隧道信息,我关闭L2TP服务端后,再开,隧道信息里面瞬间占满貌似,总共64个隧道信息。是不是被攻击了喔?求助各位大佬

- 2025-06-12提问

- 举报

-

(0)

最佳答案

一、攻击特征分析

| 现象 | 正常场景 | 攻击场景(符合您的描述) |

|---|---|---|

| 隧道建立速度 | 缓慢增加(人工触发) | 瞬间占满(64条隧道快速建立) |

| 隧道用户名/客户端信息 | 可识别公司账号/设备 | 未知用户名/随机字符串 |

| 源IP分布 | 集中在已知办公区域IP | 全球多地IP/同一IP高频尝试 |

| 隧道持续时间 | 持续数小时(正常会话) | 短时建立后立刻断开(试探行为) |

二、攻击原理推测

扫描爆破工具行为

- 攻击者使用自动化工具(如

hydra,ipsecscan)批量扫描公网IP的 L2TP/IPsec端口(UDP 500/4500) - 通过字典爆破弱密码(如默认密码

test123、password)

- 攻击者使用自动化工具(如

资源耗尽型攻击

故意占满隧道数,阻断正常业务访问(拒绝服务攻击)

三、紧急处置步骤

1. 立即阻断攻击源

bash

复制

# 在防火墙上封锁L2TP端口(临时)

ipsec deny udp any any eq 500 # 封锁ISAKMP协商端口

ipsec deny udp any any eq 4500 # 封锁NAT-T穿越端口2. 清理异常隧道

bash

复制

# 强制清除所有L2TP隧道(不同设备命令可能不同)

clear vpn-session db name l2tp all 3. 加固L2TP服务端

bash

复制

# 启用强认证(禁止弱密码)

ipsec policy MY_POLICY

ike-authentication pre-share key **Kj7!sL9@mQz2** # 高强度预共享密钥

xauth authentication local enable # 启用本地认证

# 限制隧道建立速率(防爆破)

ipsec profile MY_PROFILE

tunnel-limit 10 per-ip # 每个IP最多10条隧道

tunnel-rate-limit 5 # 每秒最多新建5条

# 关闭默认组策略(避免空密码)

no vpn-group-policy DEFAULT4. 审计与溯源

bash

复制

# 查看攻击日志(关键!)

show vpn-session db detail | include Failed # 查看失败尝试

show logging | include L2TP.*Failed # 提取攻击源IP- 定位高频攻击IP → 加入防火墙黑名单

四、长期防御方案

| 措施 | 作用 | 配置示例 |

|---|---|---|

| IP白名单 | 仅允许可信IP访问VPN | ipsec permit ip 192.168.1.0/24 any |

| 证书认证 | 替代预共享密钥(更高安全) | crypto ikev2 profile CERT_AUTH |

| 双因子认证 | 短信/令牌二次验证 | 整合RADIUS + Google Authenticator |

| 流量监控 | 实时检测异常会话 | 部署SIEM系统匹配规则:L2TP_session>50/sec |

五、技术验证

- 模拟压力测试

使用工具ike-scan检测服务安全性:bash复制ike-scan -A --id=test 你的公网IP # 观察是否返回PSK漏洞 - 检查日志残留

攻击停止后,确认日志中无持续增长的Tunnel Create Failed记录。

结论:高度可能遭受自动化攻击

立即执行:

✅ 封锁攻击源IP → ✅ 清除异常隧道 → ✅ 启用强认证+限速策略

若仍有问题,建议 暂时关闭公网L2TP映射,改用更安全的 SSL VPN(如HTTPS+DTLS) 替代。

- 2025-06-12回答

- 评论(0)

- 举报

-

(0)

➤

✖

亲~登录后才可以操作哦!

确定

✖

✖

你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

✖

举报

×

侵犯我的权益

>

对根叔社区有害的内容

>

辱骂、歧视、挑衅等(不友善)

侵犯我的权益

×

侵犯了我企业的权益

>

抄袭了我的内容

>

诽谤我

>

辱骂、歧视、挑衅等(不友善)

骚扰我

侵犯了我企业的权益

×

您好,当您发现根叔知了上有关于您企业的造谣与诽谤、商业侵权等内容时,您可以向根叔知了进行举报。 请您把以下内容通过邮件发送到 pub.zhiliao@h3c.com 邮箱,我们会在审核后尽快给您答复。

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

我们认为知名企业应该坦然接受公众讨论,对于答案中不准确的部分,我们欢迎您以正式或非正式身份在根叔知了上进行澄清。

抄袭了我的内容

×

原文链接或出处

诽谤我

×

您好,当您发现根叔知了上有诽谤您的内容时,您可以向根叔知了进行举报。 请您把以下内容通过邮件发送到pub.zhiliao@h3c.com 邮箱,我们会尽快处理。

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

我们认为知名企业应该坦然接受公众讨论,对于答案中不准确的部分,我们欢迎您以正式或非正式身份在根叔知了上进行澄清。

对根叔社区有害的内容

×

垃圾广告信息

色情、暴力、血腥等违反法律法规的内容

政治敏感

不规范转载

>

辱骂、歧视、挑衅等(不友善)

骚扰我

诱导投票

不规范转载

×

举报说明

暂无评论