IPSEC VPN组网 互访问题

- 0关注

- 0收藏,876浏览

问题描述:

现在是这样的 总部有固定IP 比如180.2.2.2 然后公司A 以及B公司通过IPSEC VPN野蛮模式与总部建立了连接 总部内部IP是192.168.0的网段 A公司是1网段 B公司是2网段 现在建立了VPN后 总部可和公司可以互访 (感兴趣流都添加了deny的内网IP) 目前的问题是A公司和B公司不能互访 请教大神 这样要怎么操作才可以

- 2025-07-24提问

- 举报

-

(0)

最佳答案

你的需求是啥、是要实现分支之间互访吗?

实现分支之间通过ipsec隧道互访、流量需要通过总部中转;

总部和分支都要添加对应的感兴趣流;

总部:

在总部路由器上,需在IPSec策略引用的ACL中明确允许分支间网段互访(示例见用户提供配置):

acl advanced 3001

rule 10 deny ip source 172.16.1.0 0.0.0.255 destination 172.16.2.0 0.0.0.255 总部到分支A禁止直连(可选)

rule 15 deny ip source 172.16.1.0 0.0.0.255 destination 172.16.3.0 0.0.0.255 总部到分支B禁止直连(可选)

rule 30 permit ip source 172.16.2.0 0.0.0.255 destination 172.16.3.0 0.0.0.255 关键!允许分支A->分支B

rule 35 permit ip source 172.16.3.0 0.0.0.255 destination 172.16.2.0 0.0.0.255 关键!允许分支B->分支A

接口nat 要排除 感兴趣流的网段;

分支A:

acl advanced 3000

rule 10 permit ip source 172.16.2.0 0.0.0.255 destination 172.16.1.0 0.0.0.255 分支A->总部

rule 15 permit ip source 172.16.2.0 0.0.0.255 destination 172.16.3.0 0.0.0.255 分支A->分支B(实际经总部中转)

接口nat 要排除 感兴趣流的网段;

分支B:

acl advanced 3000

rule 10 permit ip source 172.16.3.0 0.0.0.255 destination 172.16.1.0 0.0.0.255 分支B->总部

rule 15 permit ip source 172.16.3.0 0.0.0.255 destination 172.16.2.0 0.0.0.255 分支B->分支A(实际经总部中转)

接口nat 要排除 感兴趣流的网段;

- 2025-07-24回答

- 评论(8)

- 举报

-

(0)

是的 要实现分支互访 就是总部和公支也好 感兴趣流里 前面deny了到 然后要permit是吧?

你的acl 调用在哪里的指的是、如果接口下的nat outbound 是这样的、先deny掉;感兴趣流的acl 是调用在ipsec policy 里的 ;

不过我也是跟你这样一样写的ACL 但是不通哦

你把配置贴出来 ;

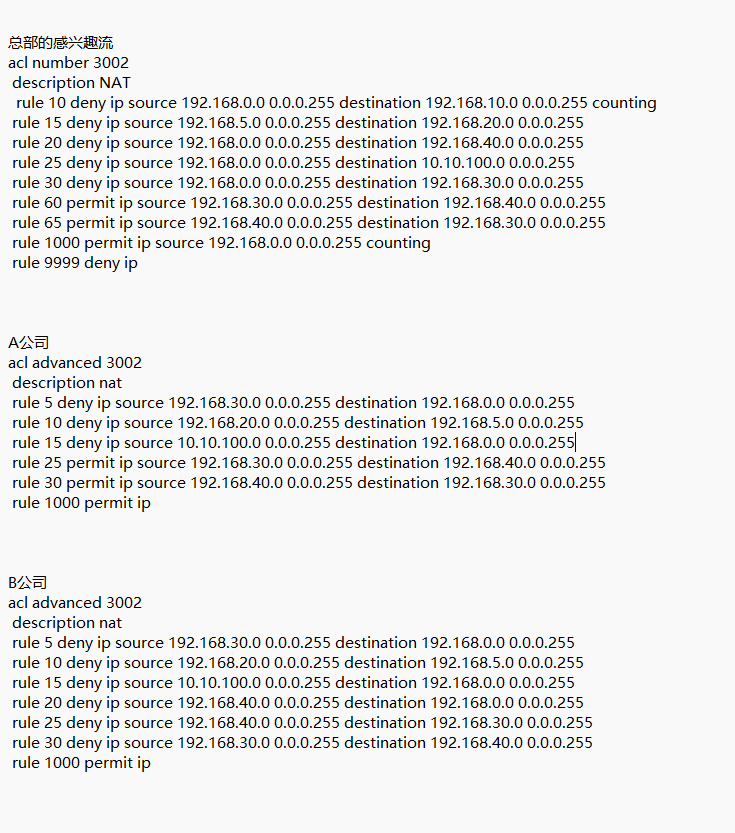

总部的感兴趣流 acl number 3002 description NAT rule 10 deny ip source 192.168.0.0 0.0.0.255 destination 192.168.10.0 0.0.0.255 counting rule 15 deny ip source 192.168.5.0 0.0.0.255 destination 192.168.20.0 0.0.0.255 rule 20 deny ip source 192.168.0.0 0.0.0.255 destination 192.168.40.0 0.0.0.255 rule 25 deny ip source 192.168.0.0 0.0.0.255 destination 10.10.100.0 0.0.0.255 rule 30 deny ip source 192.168.0.0 0.0.0.255 destination 192.168.30.0 0.0.0.255 rule 60 permit ip source 192.168.30.0 0.0.0.255 destination 192.168.40.0 0.0.0.255 rule 65 permit ip source 192.168.40.0 0.0.0.255 destination 192.168.30.0 0.0.0.255 rule 1000 permit ip source 192.168.0.0 0.0.0.255 counting rule 9999 deny ip A公司 acl advanced 3002 description nat rule 5 deny ip source 192.168.30.0 0.0.0.255 destination 192.168.0.0 0.0.0.255 rule 10 deny ip source 192.168.20.0 0.0.0.255 destination 192.168.5.0 0.0.0.255 rule 15 deny ip source 10.10.100.0 0.0.0.255 destination 192.168.0.0 0.0.0.255 rule 25 permit ip source 192.168.30.0 0.0.0.255 destination 192.168.40.0 0.0.0.255 rule 30 permit ip source 192.168.40.0 0.0.0.255 destination 192.168.30.0 0.0.0.255 rule 1000 permit ip B公司 acl advanced 3002 description nat rule 5 deny ip source 192.168.30.0 0.0.0.255 destination 192.168.0.0 0.0.0.255 rule 10 deny ip source 192.168.20.0 0.0.0.255 destination 192.168.5.0 0.0.0.255 rule 15 deny ip source 10.10.100.0 0.0.0.255 destination 192.168.0.0 0.0.0.255 rule 20 deny ip source 192.168.40.0 0.0.0.255 destination 192.168.0.0 0.0.0.255 rule 25 deny ip source 192.168.40.0 0.0.0.255 destination 192.168.30.0 0.0.0.255 rule 30 deny ip source 192.168.30.0 0.0.0.255 destination 192.168.40.0 0.0.0.255 rule 1000 permit ip

总部的感兴趣流 acl number 3002 description NAT rule 10 deny ip source 192.168.0.0 0.0.0.255 destination 192.168.10.0 0.0.0.255 counting rule 15 deny ip source 192.168.5.0 0.0.0.255 destination 192.168.20.0 0.0.0.255 rule 20 deny ip source 192.168.0.0 0.0.0.255 destination 192.168.40.0 0.0.0.255 rule 25 deny ip source 192.168.0.0 0.0.0.255 destination 10.10.100.0 0.0.0.255 rule 30 deny ip source 192.168.0.0 0.0.0.255 destination 192.168.30.0 0.0.0.255 rule 60 permit ip source 192.168.30.0 0.0.0.255 destination 192.168.40.0 0.0.0.255 rule 65 permit ip source 192.168.40.0 0.0.0.255 destination 192.168.30.0 0.0.0.255 rule 1000 permit ip source 192.168.0.0 0.0.0.255 counting rule 9999 deny ip

A公司 acl advanced 3002 description nat rule 5 deny ip source 192.168.30.0 0.0.0.255 destination 192.168.0.0 0.0.0.255 rule 10 deny ip source 192.168.20.0 0.0.0.255 destination 192.168.5.0 0.0.0.255 rule 15 deny ip source 10.10.100.0 0.0.0.255 destination 192.168.0.0 0.0.0.255 rule 25 permit ip source 192.168.30.0 0.0.0.255 destination 192.168.40.0 0.0.0.255 rule 30 permit ip source 192.168.40.0 0.0.0.255 destination 192.168.30.0 0.0.0.255 rule 1000 permit ip

B公司 acl advanced 3002 description nat rule 5 deny ip source 192.168.30.0 0.0.0.255 destination 192.168.0.0 0.0.0.255 rule 10 deny ip source 192.168.20.0 0.0.0.255 destination 192.168.5.0 0.0.0.255 rule 15 deny ip source 10.10.100.0 0.0.0.255 destination 192.168.0.0 0.0.0.255 rule 20 deny ip source 192.168.40.0 0.0.0.255 destination 192.168.0.0 0.0.0.255 rule 25 deny ip source 192.168.40.0 0.0.0.255 destination 192.168.30.0 0.0.0.255 rule 30 deny ip source 192.168.30.0 0.0.0.255 destination 192.168.40.0 0.0.0.255 rule 1000 permit ip

感兴趣流为什么要deny,

NAT才要deny,可以再公网接口ipsec no-nat-process enable实现相同效果

- 2025-07-24回答

- 评论(2)

- 举报

-

(0)

是啊 是NAT了才deny 使它走VPN隧道 我这个是MSR的路由器的 总部可以和分公司互访 现在就是想A公司和B公司互访 这个思路没解决

ipsec是点对点建立vpn隧道的,你分部和总部建立,但是两个分部间应该没有建立隧道吧

- 2025-07-24回答

- 评论(1)

- 举报

-

(0)

是啊 这样可以加什么配置实现吗

是啊 这样可以加什么配置实现吗

是这样的

- 2025-07-24回答

- 评论(1)

- 举报

-

(0)

这个是你写的呀、你是不是没理解 、你的接口nat outboud 下调用的acl 和 ipsec policy 下 security acl 是同一个吗 ?你多去看看 案例、

这个是你写的呀、你是不是没理解 、你的接口nat outboud 下调用的acl 和 ipsec policy 下 security acl 是同一个吗 ?你多去看看 案例、

搞那么复杂做什么,所有站点都下面这样配置

感兴趣流这样配置:

acl advanced 3001

rule 10 permit ip source 192.168.0.0 0.0.255.255 destination 192.168.0.0 0.0.255.255

rule 15 permit ip source 192.168.0.0 0.0.255.255 destination 10.0.0.0 0.255.255.255

rule 20 permit ip source 10.0.0.0 0.255.255.255 destination 192.168.0.0 0.0.255.255

NATACL这样配置:

acl advanced 3002

rule 10 deny ip source 192.168.0.0 0.0.255.255 destination 192.168.0.0 0.0.255.255

rule 15 deny ip source 192.168.0.0 0.0.255.255 destination 10.0.0.0 0.255.255.255

rule 20 deny ip source 10.0.0.0 0.255.255.255 destination 192.168.0.0 0.0.255.255

rule 1000 permit ip

- 2025-07-25回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

B公司 acl advanced 3002 description nat rule 5 deny ip source 192.168.30.0 0.0.0.255 destination 192.168.0.0 0.0.0.255 rule 10 deny ip source 192.168.20.0 0.0.0.255 destination 192.168.5.0 0.0.0.255 rule 15 deny ip source 10.10.100.0 0.0.0.255 destination 192.168.0.0 0.0.0.255 rule 20 deny ip source 192.168.40.0 0.0.0.255 destination 192.168.0.0 0.0.0.255 rule 25 deny ip source 192.168.40.0 0.0.0.255 destination 192.168.30.0 0.0.0.255 rule 30 deny ip source 192.168.30.0 0.0.0.255 destination 192.168.40.0 0.0.0.255 rule 1000 permit ip