最佳答案

证书卸载?

缺省情况下,设备仅对HTTP流量进行URL过滤,如果需要对HTTPS流量进行URL过滤,则可以选择如下方式:

①:使用SSL解密功能:先对HTTPS流量进行解密,然后再进行URL过滤。有关SSL解密功能的详细介绍,请参见“DPI深度安全配置指导”中的“代理策略”。

②:开启HTTPS流量过滤功能:不对HTTPS流量进行解密,直接对客户端发送的HTTPS的Client HELLO报文中的SNI(Sever Name Indication extension)字段进行检测,从中获取用户访问的服务器域名,使用获取到的域名与URL过滤策略进行匹配。

由于SSL解密功能涉及大量的加解密操作,会对设备的转发性能会产生较大的影响,建议在仅需要对HTTPS流量进行URL过滤业务处理的场景下开启HTTPS流量过滤功能。

本案例介绍使用SSL解密方式,测试PC在trust域,运营商出口在untrust域

配置步骤

一、生成CA证书

具体可以参考我的另一个案例:https://zhiliao.h3c.com/theme/details/140116

需要注意的是,导入到防火墙的CA证书需要包含密钥对,且要配置密码

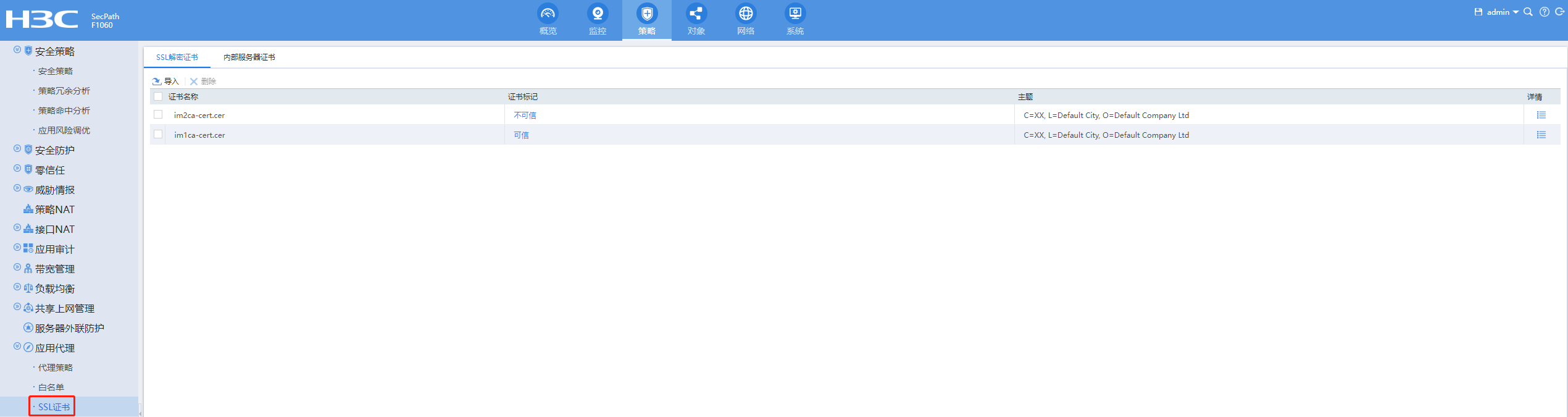

二、防火墙导入SSL解密证书

策略---应用代理---SSL证书---SSL解密证书

三、配置代理策略

策略---应用代理---代理策略

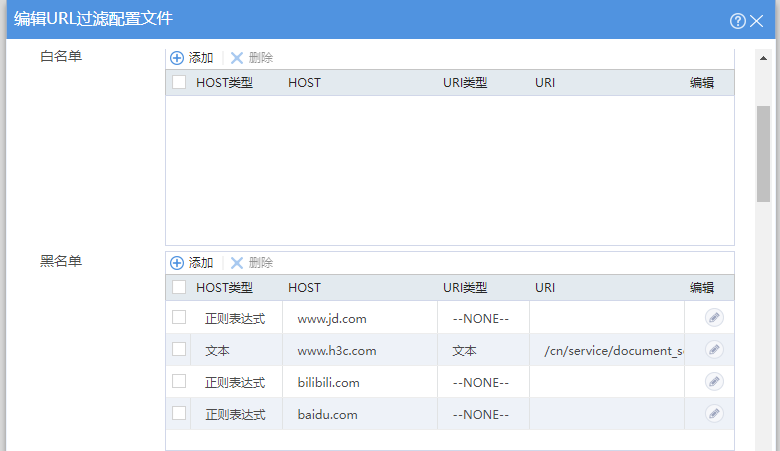

四、配置URL过滤配置文件

对象---应用安全---URL过滤---配置文件

五、安全策略调用URL过滤配置文件

策略---安全策略

六、激活DPI配置

对象---应用安全---高级---配置激活

七、PC安装前面的可信证书到“信任的根证书颁发机构”

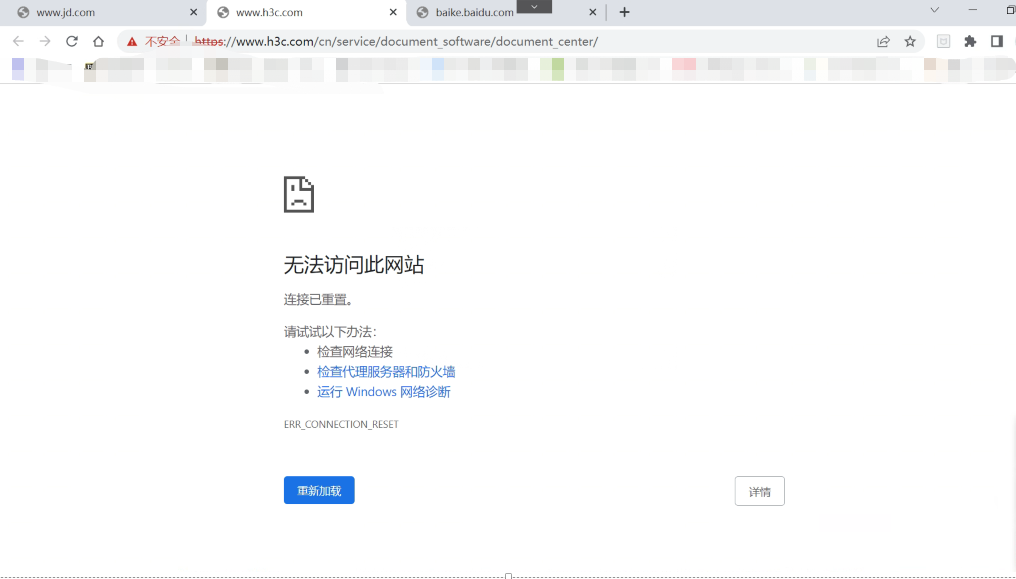

八、验证

配置关键点

1、导入到防火墙的CA证书需要包含密钥对,且要配置密码

2、SSL解密功能涉及大量的加解密操作,会对设备的转发性能会产生较大的影响,建议在仅需要对HTTPS流量进行URL过滤业务处理的场景下开启HTTPS流量过滤功能

- 2025-07-29回答

- 评论(2)

- 举报

-

(0)

或者说是ssl解密

使用版本

本举例是在M9000-X06的E9671版本上进行配置和验证的。

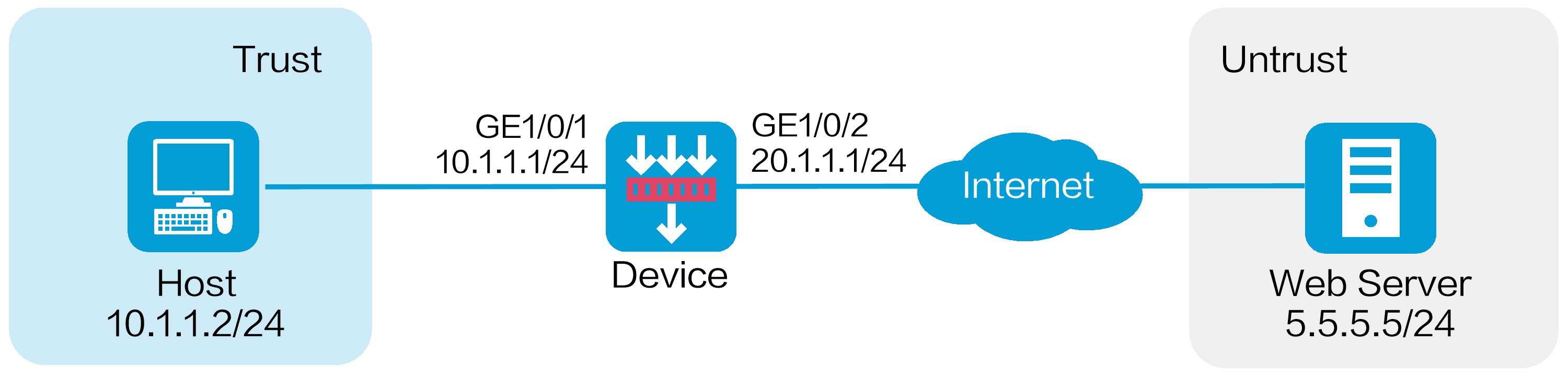

组网需求

如下图所示,Device作为安全网关部署在内网边界。由于设备无法对HTTPS流量进行深度安全检测,导致部分攻击无法识别。现需要配置SSL解密功能,对HTTPS流量进行SSL解密,再进行入侵防御业务检测,保护企业内网用户安全。

图-1 SSL解密功能配置组网图

注意事项

配置SSL解密功能时,需要在安全策略中允许源安全域、目的安全域分别和Local域互通。

配置SSL解密功能后,入侵防御业务的捕获动作将失效。

SSL解密功能目前支持对HTTPS、SMTPS、IMAPS和POP3S协议报文进行解密。

配置步骤

配置接口IP地址

# 选择“网络 > 接口 > 接口”,进入接口配置页面。

# 单击接口GE1/0/1右侧的<编辑>按钮,配置如下。

安全域:Trust

选择“IPv4地址”页签,配置IP地址/掩码长度:10.1.1.1/24

· 其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

# 按照同样的步骤配置接口GE1/0/2,配置如下。

安全域:Untrust

IP地址/掩码:20.1.1.1/24

· 其他配置项使用缺省值

配置路由

本举例仅以静态路由为例,若实际组网中需采用动态路由,请配置对应的动态路由协议。

请根据组网图中规划的信息,配置静态路由,本举例假设到达外网Web Server的下一跳IP地址为20.1.1.2,实际使用中请以具体组网情况为准,具体配置步骤如下。

# 选择“网络 > 路由 > 静态路由 > IPv4静态路由”,单击<新建>按钮,进入新建IPv4静态路由页面。

# 新建IPv4静态路由,并进行如下配置:

目的IP地址:5.5.5.0

掩码长度:24

下一跳IP地址:20.1.1.2

其他配置项使用缺省值

# 单击<确定>按钮,完成静态路由的配置。

导入SSL解密证书

# 选择“策略 > 应用代理 > SSL解密证书”,进入SSL解密证书页面。单击<导入>按钮,导入可信的SSL解密证书,配置内容如下:

· 选择文件:trust.pem

· 密码:输入该文件的密码

· 证书标记:可信

# 单击<确定>按钮,完成可信SSL解密证书的配置。

图-2 导入可信的SSL解密证书

# 按照同样的步骤,导入不可信的SSL解密证书。配置内容如下:

· 选择文件:untrust.pem

· 密码:输入该文件的密码

· 证书标记:不可信

# 单击<确定>按钮,完成不可信SSL解密证书的配置。

图-3 导入不可信的SSL解密证书

在内网用户浏览器上安装并信任标记为可信的SSL解密证书。(具体配置步骤略)

配置代理策略

# 选择“策略 > 应用代理 > 代理策略”,单击<新建>按钮,进入新建代理策略界面。配置如下:

· 策略名称:policy1

· 源安全域:trust、untrust

· 目的安全域:trust、untrust

· 服务:https

· 动作:SSL解密

· 启用策略:开启

· 解密业务类型:保护内网客户端

图-4 新建代理策略

# 单击<确定>按钮,完成代理策略的配置,设备可对匹配代理策略的HTTPS流量进行解密。

配置入侵防御功能(具体配置步骤请参见“入侵防御典型配置举例”)

配置安全策略

# 选择“策略 > 安全策略 > 安全策略”,单击<新建>按钮,选择新建策略,进入新建安全策略页面。

# 新建安全策略,对企业内网与外网的交互流量进行入侵防御检测,并进行如下配置:

· 名称:trust-untrust

· 源安全域:trust

· 目的安全域:untrust

· 类型:IPv4

· 动作:允许

· 源IP地址:10.1.1.0/24

· 内容安全中引用入侵防御配置文件:ips

· 其他配置项使用缺省值

# 单击<确定>按钮,完成安全策略的配置。

# 按照同样的步骤,配置安全策略untrust-trust,配置如下:

· 名称:untrust-trust

· 源安全域:untrust

· 目的安全域:trust

· 类型:IPv4

· 动作:允许

· 目的IP地址:10.1.1.0/24

· 内容安全中引用入侵防御配置文件:ips

· 其他配置项使用缺省值

# 按照同样的步骤,配置安全策略trust-local,保证设备可作为代理服务器,对客户端向服务器发起的访问流量进行代理,并进行如下配置:

· 名称:trust-local

· 源安全域:trust、local

· 目的安全域:local、trust

· 类型:IPv4

· 动作:允许

· 其他配置项使用缺省值

# 按照同样的步骤,配置安全策略untrust-local,保证设备可作为代理客户端,对服务器发往客户端的流量进行代理,并进行如下配置:

· 名称:untrust-local

· 源安全域:untrust、local

· 目的安全域:local、untrust

· 类型:IPv4

· 动作:允许

· 其他配置项使用缺省值

激活配置

# 完成安全策略配置后,需要在安全策略页面单击<立即加速>按钮,激活安全策略加速。

验证配置

以上配置完成后,设备将对HTTPS流量进行SSL解密,解密后再进行入侵防御业务的检测。

- 2025-07-31回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

看答案