问题描述:

我在论坛里面搜索只有零星的碎片资料,

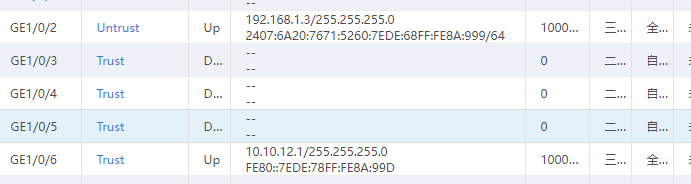

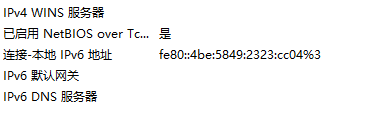

想在这里请教一下 ipv6如图下自动获取运营商的ipv6 电口2 自动获取运营商的 但是内网获取是FE80

还有对应的DNS都没有呢

这个是客户端电脑获取的

组网及组网描述:

简单的主网 运营商光猫到F1000防火墙

- 2025-08-01提问

- 举报

-

(0)

最佳答案

给你找下文档

LI方式:IPv6内网用户通过转换后的地址前缀访问外网典型配置(多宿主)

使用版本

本举例是在F5000-AI-55-G的E9900版本上进行配置和验证的。

组网需求

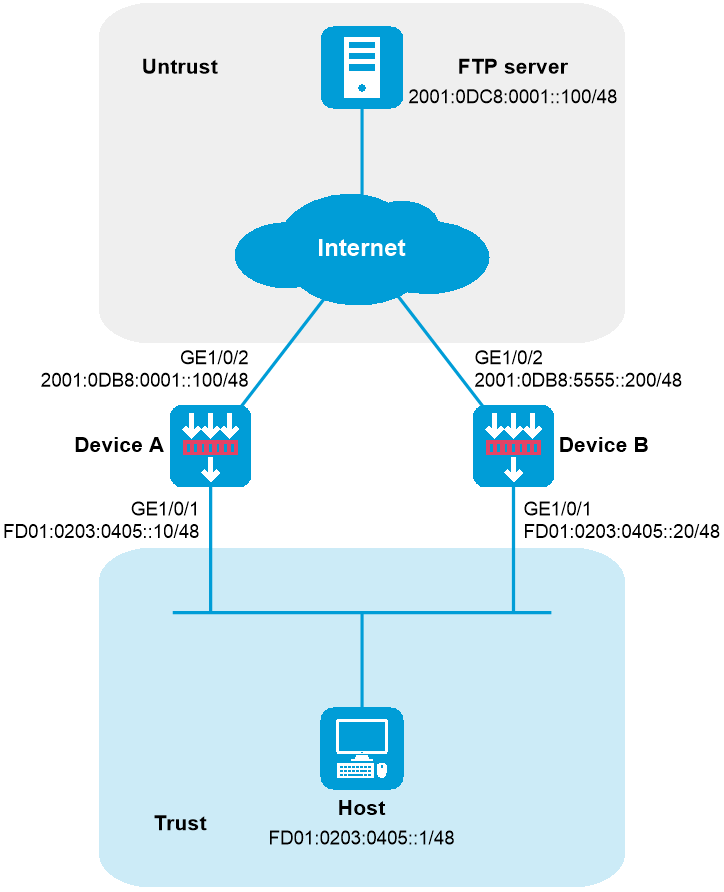

如下图所示,某公司为了隐藏内部网络,为用户分配的IPv6地址的前缀为FD01:0203:0405::/48,使用该地址前缀的IPv6地址为唯一本地地址,不可在互联网上路由。

两台NAT66设备连接同一个内部网络,同时连接到不同的外部网络。分别在两台NAT66设备的外网侧接口上配置地址转换,将同一个内网地址转换成不同的外网地址,实现同一个内部地址到多个外部地址的映射。

图-1 IPv6内网用户通过转换后的地址前缀访问外网配置组网图(多宿主)

配置步骤

配置Device A

配置接口IPv6地址

# 根据组网图中规划的信息,配置各接口的IPv6地址,具体配置步骤如下。

<DeviceA> system-view

[DeviceA] interface gigabitethernet 1/0/1

[DeviceA-GigabitEthernet1/0/1] ipv6 address FD01:0203:0405::10 48

[DeviceA-GigabitEthernet1/0/1] quit

请参考以上步骤配置其他接口的IP地址,具体配置步骤略。

配置路由

本举例仅以静态路由方式配置路由信息。实际组网中,请根据具体情况选择相应的路由配置方式。

# 请根据组网图中规划的信息,配置静态路由,本举例假设到达FTP服务器所在网络的下一跳IP地址为2001:0DB8:0001::11,实际使用中请以具体组网情况为准,具体配置步骤如下。

[DeviceA] ipv6 route-static 2001:0DC8:0001:: 48 2001:0DB8:0001::11

将接口加入安全域

# 请根据组网图中规划的信息,将接口加入对应的安全域,具体配置步骤如下。

[DeviceA] security-zone name trust

[DeviceA-security-zone-Trust] import interface gigabitethernet 1/0/1

[DeviceA-security-zone-Trust] quit

[DeviceA] security-zone name untrust

[DeviceA-security-zone-Untrust] import interface gigabitethernet 1/0/2

[DeviceA-security-zone-Untrust] quit

配置安全策略

# 配置名称为trust-untrust的安全策略,保证Trust安全域内的Host 可以访问Internet中的FTP Server,具体配置步骤如下。

[DeviceA] security-policy ipv6

[DeviceA-security-policy-ipv6] rule name trust-untrust

[DeviceA-security-policy-ipv6-1-trust-untrust] source-zone trust

[DeviceA-security-policy-ipv6-1-trust-untrust] destination-zone untrust

[DeviceA-security-policy-ipv6-1-trust-untrust] source-ip-host FD01:0203:0405::1

[DeviceA-security-policy-ipv6-1-trust-untrust] destination-ip-host 2001:0DC8:0001::100

[DeviceA-security-policy-ipv6-1-trust-untrust] action pass

[DeviceA-security-policy-ipv6-1-trust-untrust] quit

[DeviceA-security-policy-ipv6] quit

配置NAT66前缀转换功能

# 配置IPv6源地址转换的前缀映射关系,将IPv6地址前缀FD01:0203:0405::/48转换为2001:0DF8:0001::/48。

[DeviceA] interface gigabitethernet 1/0/2

[DeviceA-GigabitEthernet1/0/2] nat66 prefix source fd01:0203:0405:: 48 2001:0df8:0001:: 48

[DeviceA-GigabitEthernet1/0/2] quit

配置Device B

配置接口IPv6地址

# 根据组网图中规划的信息,配置各接口的IPv6地址,具体配置步骤如下。

<DeviceB> system-view

[DeviceB] interface gigabitethernet 1/0/1

[DeviceB-GigabitEthernet1/0/1] ipv6 address FD01:0203:0405::20 48

[DeviceB-GigabitEthernet1/0/1] quit

请参考以上步骤配置其他接口的IP地址,具体配置步骤略。

配置静态路由

本举例仅以静态路由方式配置路由信息。实际组网中,请根据具体情况选择相应的路由配置方式。

# 请根据组网图中规划的信息,配置静态路由,本举例假设到达FTP服务器所在网络的下一跳IP地址为2001:0DB8:5555::11,实际使用中请以具体组网情况为准,具体配置步骤如下。

[DeviceB] ipv6 route-static 2001:0DC8:0001:: 48 2001:0DB8:5555::11

将接口加入安全域

# 请根据组网图中规划的信息,将接口加入对应的安全域,具体配置步骤如下。

[DeviceB] security-zone name trust

[DeviceB-security-zone-Trust] import interface gigabitethernet 1/0/1

[DeviceB-security-zone-Trust] quit

[DeviceB] security-zone name untrust

[DeviceB-security-zone-Untrust] import interface gigabitethernet 1/0/2

[DeviceB-security-zone-Untrust] quit

配置安全策略

# 配置名称为trust-untrust的安全策略,保证Trust安全域内的Host 可以访问Internet中的FTP Server,具体配置步骤如下。

[DeviceB] security-policy ipv6

[DeviceB-security-policy-ipv6] rule name trust-untrust

[DeviceB-security-policy-ipv6-1-trust-untrust] source-zone trust

[DeviceB-security-policy-ipv6-1-trust-untrust] destination-zone untrust

[DeviceB-security-policy-ipv6-1-trust-untrust] source-ip-host FD01:0203:0405::1

[DeviceB-security-policy-ipv6-1-trust-untrust] destination-ip-host 2001:0DC8:0001::100

[DeviceB-security-policy-ipv6-1-trust-untrust] action pass

[DeviceB-security-policy-ipv6-1-trust-untrust] quit

[DeviceB-security-policy-ipv6] quit

配置NAT66前缀转换功能

# 配置IPv6源地址转换的前缀映射关系,将IPv6地址前缀FD01:0203:0405::/48转换为2001:0DE8:0001::/48。

[DeviceB] interface gigabitethernet 1/0/2

[DeviceB-GigabitEthernet1/0/2] nat66 prefix source fd01:0203:0405:: 48 2001:0de8:0001:: 48

[DeviceB-GigabitEthernet1/0/2] quit

验证配置

以上配置完成后,内网主机能够通过Device A或Device B访问FTP server。对于内网主机经由不同的NAT66设备到达FTP服务器的报文,映射后的结果不同。同时,从FTP服务器经由不同的NAT66设备到达内网主机的报文,均会被NAT66设备映射为相同的IPv6地址,该地址即为内网主机的唯一本地地址。

# 在Device A上通过查看如下显示信息,可以验证以上配置成功。

[DeviceA] display nat66 all

NAT66 source information:

Totally 1 source rules.

Interface(outbound): GigabitEthernet1/0/2

Original prefix/prefix-length: FD01:203:405::/48

Translated prefix/prefix-length: 2001:DF8:1::/48

# 在Device B上通过查看如下显示信息,可以验证以上配置成功。

[DeviceB] display nat66 all

NAT66 source information:

Totally 1 source rules.

Interface(outbound): GigabitEthernet1/0/2

Original prefix/prefix-length: FD01:203:405::/48

Translated prefix/prefix-length: 2001:DE8:1::/48

# 在Device A上查看内部主机访问外部FTP server时生成NAT66会话信息。

[DeviceA] display nat66 session verbose

Slot 1:

Initiator:

Source IP/port: FD01:203:405::1/35990

Destination IP/port: 2001:DC8:1::100/21

VPN instance/VLAN ID/Inline ID: -/-/-

Protocol: TCP(6)

Inbound interface: GigabitEthernet1/0/1

Source security zone: Trust

Responder:

Source IP/port: 2001:DC8:1::100/21

Destination IP/port: 2001:DF8:1:D50F::1/35990

VPN instance/VLAN ID/Inline ID: -/-/-

Protocol: TCP(6)

Inbound interface: GigabitEthernet1/0/2

Source security zone: Trust

State: TCP_ESTABLISHED

Application: FTP

Rule ID: 0

Rule name: aaa

Start time: 2021-10-31 14:47:44 TTL: 3584s

Initiator->Responder: 0 packets 0 bytes

Responder->Initiator: 0 packets 0 bytes

Total sessions found: 1

# 在Device B上查看内部主机访问外部FTP server时生成NAT66会话信息。

[DeviceB] display nat66 session verbose

Slot 1:

Initiator:

Source IP/port: FD01:203:405::1/35992

Destination IP/port: 2001:DC8:1::100/21

VPN instance/VLAN ID/Inline ID: -/-/-

Protocol: TCP(6)

Inbound interface: GigabitEthernet1/0/1

Source security zone: Trust

Responder:

Source IP/port: 2001:DC8:1::100/21

Destination IP/port: 2001:DE8:1:D51F::1/35992

VPN instance/VLAN ID/Inline ID: -/-/-

Protocol: TCP(6)

Inbound interface: GigabitEthernet1/0/2

Source security zone: Trust

State: TCP_ESTABLISHED

Application: FTP

Rule ID: 0

Rule name: aaa

Start time: 2021-10-31 14:50:03 TTL: 3594s

Initiator->Responder: 0 packets 0 bytes

Responder->Initiator: 0 packets 0 bytes

Total sessions found: 1

配置文件

Device A

#

interface GigabitEthernet1/0/1

ipv6 address FD01:203:405::10/48

#

interface GigabitEthernet1/0/2

nat66 prefix source FD01:203:405:: 48 2001:DF8:1:: 48

ipv6 address 2001:DB8:1::100/48

#

security-zone name Trust

import interface GigabitEthernet1/0/1

#

security-zone name Untrust

import interface GigabitEthernet1/0/2

#

ipv6 route-static 2001:DC8:1:: 48 2001:DB8:1::11

#

security-policy ipv6

rule 0 name trust-untrust

action pass

source-zone trust

destination-zone untrust

source-ip-host FD01:203:405::1

destination-ip-host 2001:DC8:1::100

#

Device B

#

interface GigabitEthernet1/0/1

ipv6 address FD01:203:405::20/48

#

interface GigabitEthernet1/0/2

nat66 prefix source FD01:203:405:: 48 2001:DE8:1:: 48

ipv6 address 2001:DB8:5555::200/48

#

security-zone name Trust

import interface GigabitEthernet1/0/1

#

security-zone name Untrust

import interface GigabitEthernet1/0/2

#

ipv6 route-static 2001:DC8:1:: 48 2001:DB8:5555::11

#

security-policy ipv6

rule 0 name trust-untrust

action pass

source-zone trust

destination-zone untrust

source-ip-host FD01:203:405::1

destination-ip-host 2001:DC8:1::100

- 2025-08-01回答

- 评论(1)

- 举报

-

(0)

我试下看看

- 2025-08-01回答

- 评论(1)

- 举报

-

(1)

谢谢,我也看看这个文档看看

谢谢,我也看看这个文档看看

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

我试下看看