电脑自动获取IP4地址。

- 0关注

- 0收藏,1215浏览

问题描述:

电脑经常自动获取IP4个地址 如何在Tuppy中设置其他设备禁止获取此IP地址

- 2025-08-19提问

- 举报

-

(0)

步骤 1:在 Tolly/iMC 中绑定合法设备(核心配置)

# 进入DHCP服务器配置(以S6850交换机为例)

dhcp enable

dhcp server ip-pool Office_Network

static-bind ip-address 192.168.10.100 hardware-address 000f-e212-3456 # 绑定正确MAC

forbidden-ip 192.168.10.101 to 192.168.10.104 # 封禁问题IP段步骤 2:在 Tolly 界面操作(图形化)

- 1.

登录 Tolly/iMC 平台 > 资源管理 > DHCP服务

- 2.

找到对应IP地址池 > 高级配置 > 添加保留项:

- •

绑定类型:

静态绑定 - •

IP地址:设备使用的合法IP(如192.168.10.100)

- •

MAC地址:输入合法设备MAC

- •

掩码:

255.255.255.0

- •

- 3.

进入 封禁列表 > 添加问题IP范围:

起始IP: 192.168.10.101 结束IP: 192.168.10.104 描述: "自动获取冲突IP"

步骤 3:启用交换机ARP防护(关键防御)

# 全局开启DAI(动态ARP检测)

arp detection enable

# 端口下开启信任模式(仅允许DHCP绑定设备)

interface GigabitEthernet1/0/1

arp detection trust # 只信任上行口

arp filter source-ip 192.168.10.101 255.255.255.255 # 封禁问题IP步骤 4:限制DHCP分配数量(防滥用)

dhcp server ip-pool Office_Network

max-lease-time 3600 # 租期缩短至1小时

dhcp server max-conflict 3 # 单个地址冲突超3次后停止分配自动封禁脚本(高级防护)

在 iMC 中部署 智能策略:

# 创建自动封禁规则(iMC V7版本)

1. 进入 [业务] > [业务策略] > [策略规则]

2. 新建规则:

- 条件: "IP地址在范围 192.168.10.101-104"

- 动作: "添加至黑名单" + "关闭对应端口"

3. 设置生效时间: 永久效果验证命令

# 查看DHCP绑定状态

display dhcp server static all

# 检查封禁IP是否生效

display dhcp server forbidden-ip

# 监控ARP防护日志

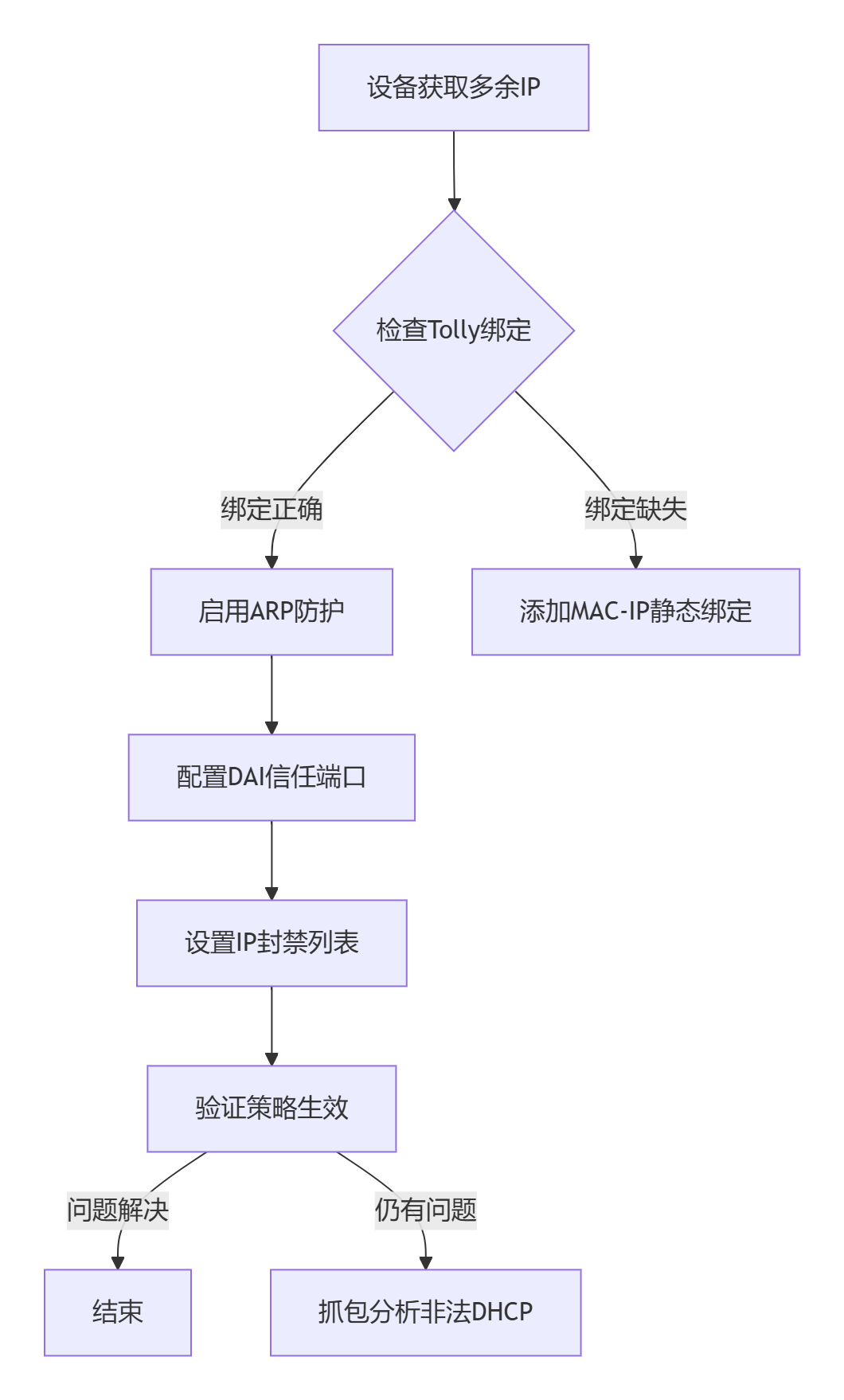

display arp detection interface GigabitEthernet1/0/1排错流程图

常见问题处理

现象 | 解决方案 |

|---|---|

封禁IP后设备无法上网 | 检查是否误封合法IP |

Tolly绑定不生效 | 确认DHCP服务运行在交换机非防火墙 |

仍有设备获取到封禁IP | 排查私接路由器伪装DHCP服务器 |

ARP防护导致合法流量中断 | 确认上行口已配置 |

⚠️ 终极防护建议:

在交换机全局启用 DHCP Snooping + IP Source Guard,彻底阻断非法IP分配:

dhcp snooping enable ip source guard enable

通过以上组合配置,可确保只有授权设备能获取指定IP,其他设备尝试获取被封禁IP时将直接被交换机丢弃请求。每次网络变更后,需在 Tolly/iMC 中同步更新绑定信息。

- 2025-08-19回答

- 评论(0)

- 举报

-

(1)

应该是你当前局域网内有其他的DHCP服务器,这边你需要在电脑终端上接交换机中做个dhcp snooping来指定信任的DHCP服务器这样就可以规避

DHCP Snooping典型配置举例

5.14.1 全局开启DHCP Snooping配置举例

1. 组网需求

Switch B通过以太网端口GigabitEthernet1/0/1连接到合法DHCP服务器,通过以太网端口GigabitEthernet1/0/3连接到非法DHCP服务器,通过GigabitEthernet1/0/2连接到DHCP客户端。要求:

· 与合法DHCP服务器相连的端口可以转发DHCP服务器的响应报文,而其他端口不转发DHCP服务器的响应报文。

· 记录DHCP-REQUEST报文和信任端口收到的DHCP-ACK报文中DHCP客户端IP地址及MAC地址的绑定信息。

2. 组网图

图5-3 DHCP Snooping组网示意图

3. 配置步骤

# 全局开启DHCP Snooping功能。

<SwitchB> system-view

[SwitchB] dhcp snooping enable

# 设置GigabitEthernet1/0/1端口为信任端口。

[SwitchB] interface gigabitethernet 1/0/1

[SwitchB-GigabitEthernet1/0/1] dhcp snooping trust

[SwitchB-GigabitEthernet1/0/1] quit

# 在GigabitEthernet1/0/2上开启DHCP Snooping表项功能。

[SwitchB] interface gigabitethernet 1/0/2

[SwitchB-GigabitEthernet1/0/2] dhcp snooping binding record

[SwitchB-GigabitEthernet1/0/2] quit

4. 验证配置

配置完成后,DHCP客户端只能从合法DHCP服务器获取IP地址和其它配置信息,非法DHCP服务器无法为DHCP客户端分配IP地址和其他配置信息。且使用display dhcp snooping binding可查询到获取到的DHCP Snooping表项。

- 2025-08-19回答

- 评论(0)

- 举报

-

(1)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论