华三三层交换机 S5500

- 0关注

- 1收藏,1971浏览

问题描述:

已经配置ACL number 3003 deny ip source 10.86.12.0 0.0.0.255 destination 10.86.10.0 0.0.0.255。但是在10.86.12.0段的主机还是可以PING 或者远程(共享) 10.86.10.0段的主机。 还需要什么配置才能让10.86.12.0/24完全不能访问10.86.10.0/24

- 附件下载: ACL.jpg

- 2020-05-26提问

- 举报

-

(0)

需要将acl下发到10.86.12.0 vlan接口入方向,进入vlan接口下packet-filter 3003 inbound

- 2020-05-26回答

- 评论(3)

- 举报

-

(0)

在接口下 packet-filter 3003 inbound可行!谢谢

进入vlan接口了 输入命令 packet-filter 3003 inbound ,提示unrecognized command found at '^'position

在接口下 packet-filter 3003 inbound可行!谢谢

设备上是通过什么策略应用的这个acl?包过滤还是qos?

http://www.h3c.com/cn/d_201503/858710_30005_0.htm

1.5.2 应用IPv4 ACL进行报文过滤配置举例

1. 组网需求

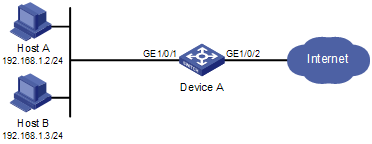

要求通过在Device A的端口GigabitEthernet1/0/1上配置IPv4报文过滤功能,实现在每天的8点到18点期间只允许Host A访问互联网,并以10分钟为周期记录IPv4报文过滤的日志信息并输出至控制台。

2. 组网图

图1-2 应用IPv4 ACL进行报文过滤配置组网图

3. 配置步骤

# 创建名为study的时间段,其时间范围为每天的8点到18点。

<DeviceA> system-view

[DeviceA] time-range study 8:0 to 18:0 daily

# 创建IPv4基本ACL 2009,并制订如下规则:在名为study的时间段内只允许来自Host A的报文通过、禁止来自其它IP地址的报文通过,且在这些规则中对允许通过的报文记录日志信息。

[DeviceA] acl number 2009

[DeviceA-acl-basic-2009] rule permit source 192.168.1.2 0 time-range study logging

[DeviceA-acl-basic-2009] rule deny source any time-range study

[DeviceA-acl-basic-2009] quit

# 配置IPv4报文过滤日志的生成与发送周期为10分钟。

[DeviceA] acl logging frequence 10

# 配置系统信息的输出规则,将级别为informational的日志信息输出至控制台。

[DeviceA] info-center source default channel 0 log level informational

# 应用IPv4基本ACL 2009对端口GigabitEthernet1/0/1入方向上的报文进行过滤。

[DeviceA] interface gigabitethernet 1/0/1

[DeviceA-GigabitEthernet1/0/1] packet-filter 2009 inbound

[DeviceA-GigabitEthernet1/0/1] quit

- 2020-05-26回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明