S7506E交换机arp 欺骗攻击怎么解决 V5版本

- 0关注

- 1收藏,2006浏览

最佳答案

重要主机可以先配置上静态arp。然后依照具体攻击情况,配置防攻击配置。

配置源MAC地址固定的ARP攻击检测功能

配置步骤 | 命令 | 说明 |

进入系统视图 | system-view | - |

使能源MAC地址固定的ARP攻击检测功能,并选择检查模式 | arp anti-attack source-mac { filter | monitor } | 必选 缺省情况下,源MAC地址固定的ARP攻击检测功能处于关闭状态 |

配置源MAC地址固定的ARP报文攻击检测的阈值 | arp anti-attack source-mac threshold threshold-value | 可选 缺省情况下,源MAC固定ARP报文攻击检测阈值为50 |

配置源MAC地址固定的ARP防攻击检测表项的老化时间 | arp anti-attack source-mac aging-time time | 可选 缺省情况下,源MAC地址固定的ARP防攻击检测表项的老化时间为300秒,即5分钟 |

配置保护MAC地址 | arp anti-attack source-mac exclude-mac mac-address&<1-10> | 可选 缺省情况下,没有配置任何保护MAC地址 |

表1-10 配置用户合法性检查功能

操作 | 命令 | 说明 |

进入系统视图 | system-view | - |

进入VLAN视图 | vlan vlan-id | - |

使能ARP Detection功能 | arp detection enable | 必选 缺省情况下,关闭ARP Detection功能。即不进行用户合法性检查 |

退回系统视图 | quit | - |

进入以太网端口/二层聚合接口视图 | interface interface-type interface-number | - |

将不需要进行用户合法性检查的端口配置为ARP信任端口 | arp detection trust | 可选 缺省情况下,端口为ARP非信任端口 |

- 2020-07-24回答

- 评论(0)

- 举报

-

(0)

暂无评论

您好,请知:

1.3.4 ARP防止IP报文攻击配置举例

1. 组网需求

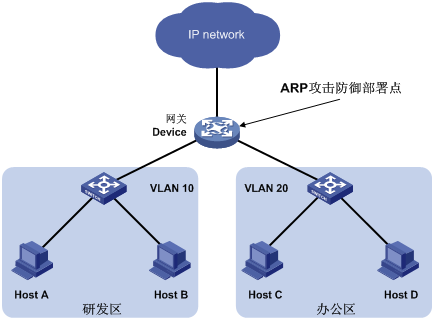

某局域网内存在两个区域:研发区和办公区,分别属于VLAN 10和VLAN 20,通过接入交换机连接到网关Device,如图1-1所示。

网络管理员在监控网络时发现办公区存在大量ARP请求报文,通过分析认为存在IP泛洪攻击,为避免这种IP报文攻击所带来的危害,可采用ARP源抑制功能和ARP黑洞路由功能。

2. 组网图

图1-1 ARP防止IP报文攻击配置组网图

3. 配置思路

对攻击报文进行分析:

(1) 如果发送攻击报文的源地址是固定的,采用ARP源抑制功能。在Device上做如下配置:

· 使能ARP源抑制功能;

· 配置ARP源抑制的阈值为100,即当每5秒内的ARP请求报文的数量超过100后,对于由此IP地址发出的IP报文,设备不允许其触发ARP请求,直至5秒后再处理。

(2) 如果发送攻击报文的源地址是不固定的,则采用ARP黑洞路由功能,在Device上配置ARP黑洞路由功能。

4. 配置步骤

(1) 配置ARP源抑制功能

# 使能ARP源抑制功能,并配置ARP源抑制的阈值为100。

<Device> system-view

[Device] arp source-suppression enable

[Device] arp source-suppression limit 100

(2) 配置ARP黑洞路由功能

# 使能ARP黑洞路由功能。

<Device> system-view

[Device] arp resolving-route enable

- 2020-07-24回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论