V7防火墙,透明模式,管理地址怎么配?

- 0关注

- 1收藏,3100浏览

问题描述:

现有v7防火墙一台,物理接口GE1/0/1接路由器,划入untrust域,物理接口GE1/0/2接核心交换机,划入trust域,希望做透明模式,通过vlan-interface的方式配置管理地址,请问这个vlan-interface应该放在哪个区域,具体的域间策略应该怎么放通呢?

组网及组网描述:

- 2020-08-21提问

- 举报

-

(0)

最佳答案

您好,请知:

具体要看上层设备的int vlan管理VLAN在哪个端口互联到本设备的端口。跟本端端口在同一个域就可以了。

以下是域间策略的放通脚本,请参考:

[FW1]acl basic 2001

[FW1-acl-ipv4-basic-2001]rule 0 permit source any

[FW1-acl-ipv4-basic-2001]quit

[FW1]

[FW1]zone-pair security source trust destination untrust

[FW1-zone-pair-security-Trust-Untrust]packet-filter 2001

[FW1-zone-pair-security-Trust-Untrust]quit

[FW1]

[FW1]zone-pair security source untrust destination trust

[FW1-zone-pair-security-Untrust-Trust]packet-filter 2001

[FW1-zone-pair-security-Untrust-Trust]quit

[FW1]

[FW1]zone-pair security source trust destination local

[FW1-zone-pair-security-Trust-Local]packet-filter 2001

[FW1-zone-pair-security-Trust-Local]quit

[FW1]

[FW1]zone-pair security source local destination trust

[FW1-zone-pair-security-Local-Trust]packet-filter 2001

[FW1-zone-pair-security-Local-Trust]quit

[FW1]

[FW1]zone-pair security source untrust destination local

[FW1-zone-pair-security-Untrust-Local]packet-filter 2001

[FW1-zone-pair-security-Untrust-Local]quit

[FW1]

[FW1]zone-pair security source local destination untrust

[FW1-zone-pair-security-Local-Untrust]packet-filter 2001

[FW1-zone-pair-security-Local-Untrust]quit

- 2020-08-21回答

- 评论(0)

- 举报

-

(0)

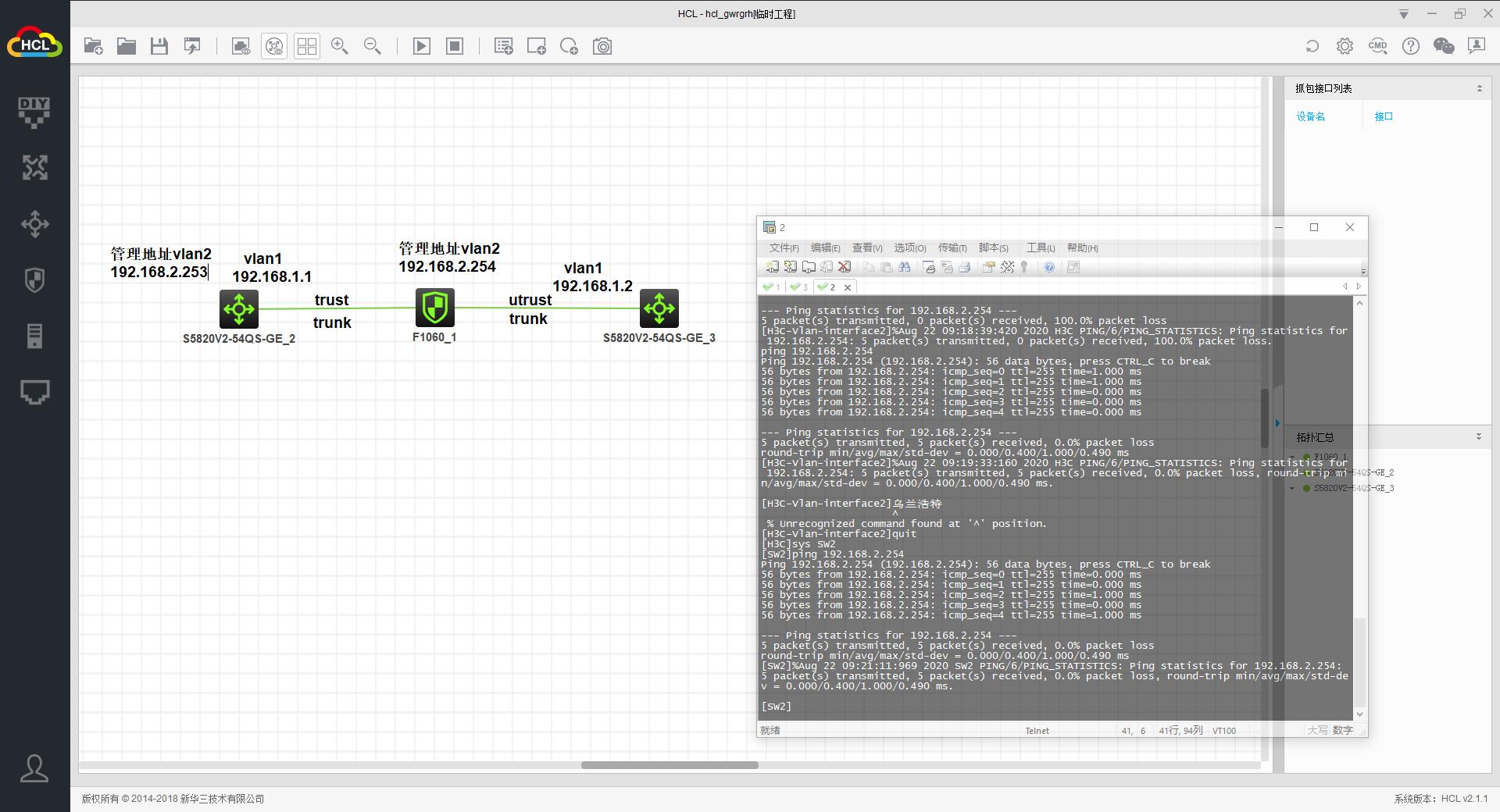

我刚刚用模拟器做了一个实验,放通的策略如下:

业务vlan是vlan1

管理vlan是vlan2

防火墙上联和下联口设置的trunk口,不然管理vlan地址up不起来。

将vlan2逻辑接口放入到trust zone,内部zone策略是permit,SW2去ping防火墙的管理地址不通,打开debug信息如下:

<H3C>*Aug 22 09:18:27:150 2020 H3C FILTER/7/PACKET: -COntext=1; The packet is denied. Src-ZOne=Trust, Dst-ZOne=Local;If-In=Vlan-interface2(1286), If-Out=InLoopBack0(1284); Packet Info:Src-IP=192.168.2.253, Dst-IP=192.168.2.254, VPN-Instance=,Src-Port=8, Dst-Port=0, Protocol=ICMP(1), Application=ICMP(22742), ACL=none, Rule-ID=none.

发现vlan if 地址是属于local zone,放通策略就通了

放通相应zone到防火墙local zone的策略就可以

- 2020-08-22回答

- 评论(1)

- 举报

-

(0)

那也就是说,int vlan 2不用放在某个区域?直接放行trust到local就可以了?

那也就是说,int vlan 2不用放在某个区域?直接放行trust到local就可以了?

可以配置VLAN,也可以直接配置带外管理,用VRF隔离

可以这样配置,G1/0/0和G1/0/1默认是管理口,所以避开。

物理接口GE1/0/2接路由器,划入untrust域,物理接口GE1/0/3接核心交换机,划入trust域

interface rang GigabitEthernet 1/0/2 to GigabitEthernet 1/0/3

port link-mode bridge

security-zone name untrust

import interface GigabitEthernet 1/0/2 vlan 1 to 4094

security-zone name trust

import interface GigabitEthernet 1/0/3 vlan 1 to 4094

security-policy ip

rule 0 name 0

action pass

至此透明部署已完成

ip vpn-instance Management

interface GigabitEthernet 1/0/10

ip binding vpn-instance Management

ip address 192.168.10.10 24

ip route-static vpn-instance Management 0.0.0.0 0 192.168.10.254

然后将10号口接核心,并且划入管理网段。这样可以隔离路由表,做单独的管理,不影响转发。

- 2020-08-21回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明