问题描述:

下午好,咨询一下各大神:wx3010E 无线服务-接入服务不能设置wifi密码,在新建接入服务的时候,发现有几个位置是灰色的:

1、“PTK生存时间”为“灰色”( 不能选择或填写 );

2、“GTK更新方法”为“灰色”( 不能选择或填写 );

3、“安全设置”的“加密类型”也是为“灰色(不能选择或填写)”,安全“IE”就更不能选择;

4、“端口设置”的“端口模式”也是为“灰色(不能选择或填写)”;

谢谢你的协助~

组网及组网描述:

- 2020-09-09提问

- 举报

-

(0)

最佳答案

应该是类型选错了

配置接入服务

接入服务配置的推荐步骤如下表所示。

步骤 | 配置任务 | 说明 |

1 | 新建无线服务 | 必选 |

2 | 配置clear类型的无线服务 | 两者必选其一 按实际需求完成接入服务页面的安全设置部分 |

3 | 配置crypto类型的无线服务 | |

4 | 开启无线服务 | 必选 |

5 | 绑定AP的射频 | 必选 |

6 | 开启射频 | 必选 |

7 | 查看无线服务的详细信息 | 可选 |

1.2.1 新建无线服务

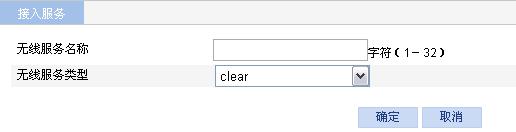

(1) 在界面左侧的导航栏中选择“无线服务 > 接入服务”,进入如下图所示接入服务配置页面。

(2) 单击<新建>按钮,进入如下图所示无线服务新建页面。

(3) 配置无线服务,详细配置如下表所示。

(4) 单击<确定>按钮完成操作。

配置项 | 说明 |

无线服务名称 | 设置SSID(Service Set Identifier,服务集识别码),无线服务名称可以为1~32个字符的字符串,可以包含字母、数字及下划线,区分大小写,可以包含空格 SSID的名称应该尽量具有唯一性。从安全方面考虑不应该体现公司名称,也不推荐使用长随机数序列作为SSID,因为长随机数序列只是增加了头域负载,对无线安全没有改进 |

无线服务类型 | 选择无线服务类型: · clear:使用明文发送无线服务 · crypto:使用密文发送无线服务 |

1.2.2 配置clear类型无线服务

1. clear类型无线服务基本配置

(1) 在界面左侧的导航栏中选择“无线服务 > 接入服务”。

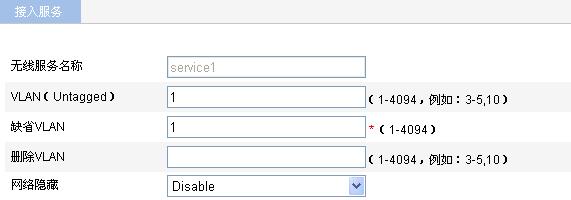

(2) 在列表中找到要进行配置的clear类型无线服务,单击对应的![]() 图标,进入如下图所示的配置页面。

图标,进入如下图所示的配置页面。

![]()

在配置clear类型的无线服务时,需要先将其服务状态改为关闭,单击对应的![]() 图标,才能对该无线服务进行配置。

图标,才能对该无线服务进行配置。

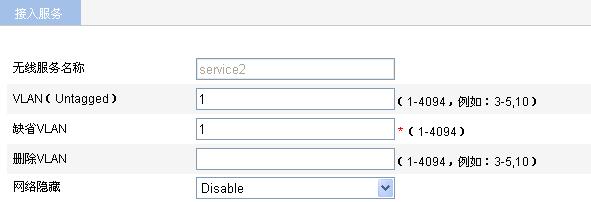

图1-11 clear类型无线服务基本配置页面

(3) 配置clear类型无线服务基本信息,详细配置如下表所示。

(4) 单击<确定>按钮完成操作。

表1-3 clear类型无线服务基本配置的详细配置

配置项 | 说明 |

无线服务名称 | 显示选择的SSID |

VLAN(Untagged) | 添加Untagged的VLAN ID,VLAN(Untagged)表示端口成员发送该VLAN报文时不带Tag标签 |

缺省VLAN | 设置端口的缺省VLAN 在缺省情况下,所有端口的缺省VLAN均为VLAN 1,设置新的缺省VLAN后,VLAN 1为Untagged的VLAN ID |

删除VLAN | 删除已有Tagged和Untagged的VLAN ID |

网络隐藏 | · Enable:禁止在信标帧中通告SSID · Disable:在信标帧中通告SSID 缺省情况下,信标帧通告SSID

· SSID隐藏后,AP发送的信标帧里面不包含SSID信息,接入客户端必须在无线网卡上手动配置该SSID标识才能接入AP · 隐藏SSID对无线安全意义不大,允许广播SSID可以使客户端更容易发现AP |

2. clear类型无线服务高级配置

(1) 在界面左侧的导航栏中选择“无线服务 > 接入服务”。

(2) 在列表中找到要进行配置的clear类型无线服务,单击对应的![]() 图标,进入如下图所示clear类型无线服务高级配置页面。

图标,进入如下图所示clear类型无线服务高级配置页面。

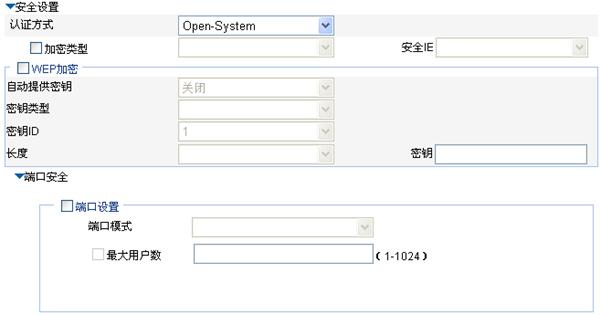

图1-12 clear类型无线服务高级配置页面

(3) 配置clear类型无线服务高级信息,详细配置如下表所示。

(4) 单击<确定>按钮完成操作。

表1-4 clear类型无线服务高级配置的详细配置

配置项 | 说明 |

本地转发 | 本地转发是一种在AP上完成客户端之间数据交互的转发模式。在集中式WLAN 架构中,AP会将客户端的数据报文透传给AC,由AC集中处理。随着客户端速率的不断提高,AC的转发压力也随之增大。采用本地转发后,AP直接转发客户端的数据,AC不再参与数据转发,大大减轻了AC的负担 · Enable:开启本地转发功能。打开本地转发功能后,由AP进行数据帧的转发 · Disable:关闭本地转发功能。关闭本地转发功能后,数据帧由AC转发 |

本地转发VLAN | 同一个SSID下的客户端有可能属于不同的VLAN,在配置本地转发策略的时候需要考虑VLAN因素时,可以设置本地转发VLAN |

关联最大用户数 | 在一个射频下,某个SSID下的关联客户端的最大个数

当某个SSID下关联的客户端达到最大个数时,该SSID会自动隐藏 |

管理权限 | 上线的客户端对设备WEB界面的管理权限 · Disable:表示上线的客户端对设备WEB界面没有管理权限 · Enable: 表示上线的客户端对设备WEB界面有管理权限 |

MAC VLAN功能 | · Enable:表示在指定无线服务下开启MAC VLAN功能 · Disable:表示在指定无线服务下关闭MAC VLAN功能

开启MAC VLAN是配置基于AP区分接入VLAN功能时,绑定VLAN ID操作前的一个必要的前提条件 |

快速关联功能 | · 开启:开启快速关联功能 · 关闭:关闭快速关联功能 缺省情况下,快速关联功能处于关闭状态 开启此功能后,设备不会对关联到此无线服务的客户端进行频谱导航和负载均衡计算 |

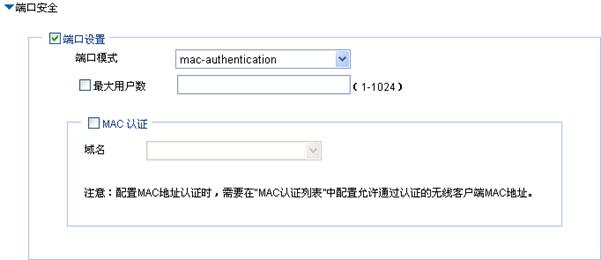

3. clear类型无线服务安全配置

(1) 在界面左侧的导航栏中选择“无线服务 > 接入服务”。

(2) 在列表中找到要进行配置的clear类型无线服务,单击对应的![]() 图标,进入clear类型无线服务安全配置页面。

图标,进入clear类型无线服务安全配置页面。

图1-13 clear类型无线服务安全配置页面

(3) 配置clear类型无线服务安全信息,详细配置如下表所示。

(4) 单击<确定>按钮完成操作。

表1-5 clear类型无线服务安全配置的详细配置

配置项 | 说明 |

认证方式 | clear类型只能选择Open-System方式 |

端口安全 | · mac-authentication:对接入用户采用MAC地址认证 · mac-else-userlogin-secure:端口同时处于mac-authentication模式和userlogin-secure模式,但MAC地址认证优先级大于802.1X认证;对于非802.1X报文直接进行MAC地址认证。对于802.1X报文先进行MAC地址认证,如果MAC地址认证失败进行802.1X认证 · mac-else-userlogin-secure-ext:与mac-else-userlogin-secure类似,但允许端口下有多个802.1X和MAC地址认证用户 · userlogin-secure:对接入用户采用基于MAC的802.1X认证,此模式下,端口允许多个802.1X认证用户接入,但只有一个用户在线 · userlogin-secure-or-mac:端口同时处于userlogin-secure模式和mac-authentication模式,但802.1X认证优先级大于MAC地址认证;在用户接入方式为无线的情况下,报文首先进行802.1X认证,如果802.1X认证失败再进行MAC地址认证 · userlogin-secure-or-mac-ext:与userlogin-secure-or-mac类似,但允许端口下有多个802.1X和MAC地址认证用户 · userlogin-secure-ext:对接入用户采用基于MAC的802.1X认证,且允许端口下有多个802.1X用户

由于安全模式种类较多,为便于记忆,部分端口安全模式名称的构成可按如下规则理解: · “userLogin”表示基于端口的802.1X认证 · “mac”表示MAC地址认证 · “Else”之前的认证方式先被采用,失败后根据请求认证的报文协议类型决定是否转为“Else”之后的认证方式 · “Or”连接的两种认证方式无固定生效顺序,设备根据请求认证的报文协议类型决定认证方式,但无线接入的用户先采用802.1X认证方式 · 携带“Secure”的userLogin表示基于MAC地址的802.1X认证 · 携带“Ext”表示可允许多个802.1X用户认证成功,不携带则表示仅允许一个802.1X用户认证成功 |

最大用户数 | 控制能够通过某端口接入网络的最大用户数 |

当选择mac-authentication时,需要配置如下选项。

图1-14 mac-authentication端口安全配置页面

表1-6 mac-authentication端口安全配置的详细配置

配置项 | 说明 |

端口模式 | mac-authentication:对接入用户采用MAC地址认证 在导航栏中选择“无线服务 > 接入服务”,单击<MAC认证列表>按钮,输入客户端的MAC地址 |

最大用户数 | 控制能够通过某端口接入网络的最大用户数 |

MAC认证 | 选中“MAC认证”前的复选框 |

域名 | 在下拉框中选择已存在的域 设备的缺省域为“system”。在界面左侧的导航栏中选择“认证 > AAA”,选择“域设置”页签,在域名下拉输入框中可以新建域 需要注意的是: · 在该选项中选择的域名仅对此无线服务生效,并且从该无线服务接入的客户端将被强制使用该认证域来进行认证、授权和计费 · 请不要删除使用中的域,否则会导致使用此无线服务的客户端下线 |

当选择userlogin-secure/userlogin-secure-ext时,需要配置如下选项。

图1-15 userlogin-secure/userlogin-secure-ext端口安全配置页面(以userlogin-secure为例)

表1-7 userlogin-secure/userlogin-secure-ext端口安全配置的详细配置

配置项 | 说明 |

端口模式 | · userlogin-secure:对接入用户采用基于MAC的802.1X认证,此模式下,端口允许多个802.1X认证用户接入,但只有一个用户在线 · userlogin-secure-ext:对接入用户采用基于MAC的802.1X认证,且允许端口下有多个802.1X用户 |

最大用户数 | 控制能够通过某端口接入网络的最大用户数 |

域名 | 在下拉框中选择已存在的域 设备的缺省域为“system”。在界面左侧的导航栏中选择“认证 > AAA”,选择“域设置”页签,在域名下拉输入框中可以新建域 需要注意的是: · 在该选项中选择的域名仅对此无线服务生效,并且从该无线服务接入的客户端将被强制使用该认证域来进行认证、授权和计费 · 请不要删除使用中的域名,否则会导致正在使用此无线服务的客户端下线 |

认证方法 | · EAP:采用EAP认证方式。采用EAP认证方式意味着设备直接把802.1X用户的认证信息以EAP报文直接封装到RADIUS报文的属性字段中,发送给RADIUS服务器完成认证,而无须将EAP报文转换成标准的RADIUS报文后再发给RADIUS服务器来完成认证 · CHAP:采用CHAP认证方式。缺省情况下,采用CHAP认证方式。表示在网络上以明文方式传输用户名,以密文方式传输口令。相比之下,CHAP认证保密性较好,更为安全可靠 · PAP:采用PAP认证方式。PAP采用明文方式传送口令 |

用户握手 | · Enable:开启在线用户握手功能,通过设备端定期向客户端发送握手报文来探测用户是否在线。缺省情况下,在线用户握手功能处于开启状态 · Disable:关闭在线用户握手功能 |

多播触发 | · Enable:开启802.1X的组播触发功能,即周期性地向客户端发送组播触发报文。缺省情况下,802.1X的组播触发功能处于开启状态 · Disable:关闭802.1X的组播触发功能

对于无线局域网来说,可以由客户端主动发起认证,或由无线模块发现用户并触发认证,而不必端口定期发送802.1X的组播报文来触发。同时,组播触发报文会占用无线的通信带宽,因此建议无线局域网中的接入设备关闭该功能 |

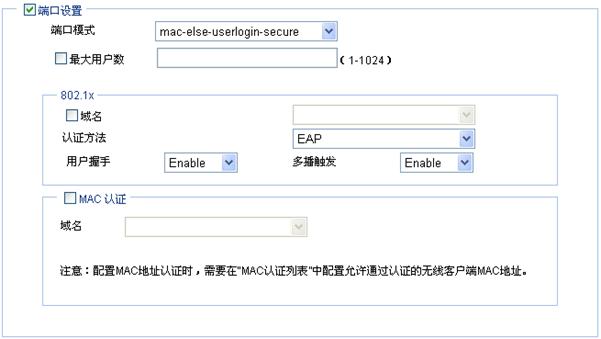

当选择其他四种端口安全时,需要配置如下选项。

图1-16 四种端口安全配置页面(以mac-else-userlogin-secure为例)

表1-8 其它四种端口安全配置的详细配置

配置项 | 说明 |

端口模式 | · mac-else-userlogin-secure:端口同时处于mac-authentication模式和userlogin-secure模式,但MAC地址认证优先级大于802.1X认证;对于非802.1X报文直接进行MAC地址认证。对于802.1X报文先进行MAC地址认证,如果MAC地址认证失败进行802.1X认证 · mac-else-userlogin-secure-ext:与mac-else-userlogin-secure类似,但允许端口下有多个802.1X和MAC地址认证用户 · userlogin-secure-or-mac:端口同时处于userlogin-secure模式和mac-authentication模式,但802.1X认证优先级大于MAC地址认证;在用户接入方式为无线的情况下,报文首先进行802.1X认证,如果802.1X认证失败再进行MAC地址认证 · userlogin-secure-or-mac-ext:与userlogin-secure-or-mac类似,但允许端口下有多个802.1X和MAC地址认证用户 在导航栏中选择“无线服务 > 接入服务”,单击<MAC认证列表>按钮,输入客户端的MAC地址 |

最大用户数 | 控制能够通过某端口接入网络的最大用户数 |

域名 | 在下拉框中选择已存在的域,配置了强制认证域后,所有从该端口接入的802.1X用户将被强制使用该认证域来进行认证、授权和计费 设备的缺省域为“system”。在界面左侧的导航栏中选择“认证 > AAA”,选择“域设置”页签,在域名下拉输入框中可以新建域 |

认证方法 | · EAP:采用EAP认证方式。采用EAP认证方式意味着设备直接把802.1X用户的认证信息以EAP报文直接封装到RADIUS报文的属性字段中,发送给RADIUS服务器完成认证,而无须将EAP报文转换成标准的RADIUS报文后再发给RADIUS服务器来完成认证 · CHAP:采用CHAP认证方式。缺省情况下,采用CHAP认证方式。表示在网络上以明文方式传输用户名,以密文方式传输口令。相比之下,CHAP认证保密性较好,更为安全可靠 · PAP:采用PAP认证方式。PAP采用明文方式传送口令 |

用户握手 | · Enable:开启在线用户握手功能,通过设备端定期向客户端发送握手报文来探测用户是否在线。缺省情况下,在线用户握手功能处于开启状态 · Disable:关闭在线用户握手功能 |

多播触发 | · Enable:开启802.1X的组播触发功能,即周期性地向客户端发送组播触发报文。缺省情况下,802.1X的组播触发功能处于开启状态 · Disable:关闭802.1X的组播触发功能

对于无线局域网来说,可以由客户端主动发起认证,或由无线模块发现用户并触发认证,而不必端口定期发送802.1X的组播报文来触发。同时,组播触发报文会占用无线的通信带宽,因此建议无线局域网中的接入设备关闭该功能 |

MAC认证 | 选中“MAC认证”前的复选框 |

域名 | 在下拉框中选择已存在的域 设备的缺省域为“system”。在界面左侧的导航栏中选择“认证 > AAA”,选择“域设置”页签,在域名下拉输入框中可以新建域 需要注意的是: · 在该选项中选择的域名仅对此无线服务生效,并且从该无线服务接入的客户端将被强制使用该认证域来进行认证、授权和计费 · 请不要删除使用中的域名,否则会导致正在使用此无线服务的客户端下线 |

1.2.3 配置crypto类型无线服务

1. crypto类型无线服务基本配置

(1) 在界面左侧的导航栏中选择“无线服务 > 接入服务”。

(2) 在列表中找到要进行配置的crypto类型无线服务,单击对应的![]() 图标,进入如下图所示页面。

图标,进入如下图所示页面。

图1-17 crypto类型无线服务基本配置页面

(3) 配置crypto类型无线服务基本配置,详细配置请参见表1-3。

(4) 单击<确定>按钮完成操作。

2. crypto类型无线服务高级配置

(1) 在界面左侧的导航栏中选择“无线服务 > 接入服务”。

(2) 在列表中找到要进行配置的crypto类型无线服务,单击对应的![]() 图标,进入如下图所示页面。

图标,进入如下图所示页面。

图1-18 crypto类型无线服务高级配置页面

(3) 配置crypto类型无线服务高级信息,详细配置如下表所示。

(4) 单击<确定>按钮完成操作。

表1-9 crypto类型无线服务高级配置的详细配置

配置项 | 说明 |

本地转发 | 本地转发是一种在AP上完成客户端之间数据交互的转发模式。在集中式WLAN 架构中,AP会将客户端的数据报文透传给AC,由AC集中处理。随着客户端速率的不断提高,AC的转发压力也随之增大。采用本地转发后,AP直接转发客户端的数据,AC不再参与数据转发,大大减轻了AC的负担 · Enable:开启本地转发功能。打开本地转发功能后,由AP进行数据帧的转发 · Disable:关闭本地转发功能。关闭本地转发功能后,数据帧由AC转发 |

本地转发VLAN | 同一个SSID下的客户端有可能属于不同的VLAN,在配置本地转发策略的时候需要考虑VLAN因素时,可以设置本地转发VLAN |

关联最大用户数 | 在一个射频下,某个SSID下关联客户端的最大个数

当某个SSID下关联的客户端达到最大个数时,该SSID会自动隐藏 |

PTK生存时间 | 设置PTK的生存时间,PTK通过四次握手方式生成 |

TKIP反制策略实施时间 | 设置反制策略实施时间 缺省情况下,TKIP反制策略实施的时间为0秒,即不启动反制策略 MIC(Message Integrity Check,信息完整性校验)是为了防止黑客的篡改而定制的,它采用Michael算法,具有很高的安全特性。当MIC发生错误的时候,数据很可能已经被篡改,系统很可能正在受到攻击。启动反制策略后,如果在一定时间内发生了两次MIC错误,则会解除所有关联到该无线服务的客户端,并且只有在TKIP反制策略实施的时间后,才允许客户端重新建立关联 |

管理权限 | 上线的客户端对设备WEB界面的管理权限 · Disable:表示上线的客户端对设备WEB界面没有管理权限 · Enable:表示上线的客户端对设备WEB界面有管理权限 |

MAC VLAN功能 | · Enable:表示在指定无线服务下开启MAC VLAN功能 · Disable:表示在指定无线服务下关闭MAC VLAN功能

开启MAC VLAN是配置基于AP区分接入VLAN功能时,绑定VLAN ID操作前的一个必要的前提条件 |

快速关联功能 | · 开启:开启快速关联功能 · 关闭:关闭快速关联功能 缺省情况下,快速关联功能处于关闭状态 开启此功能后,设备不会对关联到此无线服务的客户端进行频谱导航和负载均衡计算 |

GTK更新方法 | GTK由AC生成,在AP和客户端认证处理的过程中通过组密钥握手和4次握手的方式发送到客户端。客户端使用GTK来解密组播和广播报文 · 选用基于时间更新的方法,需要指定GTK密钥更新的周期时间间隔 · 选用基于数据包更新的方法,需要指定传输的数据包的数目,在传送指定数目的数据包后更新GTK 缺省情况下,GTK密钥更新采用基于时间的方法,缺省的时间间隔是86400秒 |

客户端离线更新GTK | 启动当客户端离线时更新GTK的功能 缺省情况下,客户端离线更新GTK的功能处于关闭状态 |

3. crypto类型无线服务安全配置

(1) 在界面左侧的导航栏中选择“无线服务 > 接入服务”。

(2) 在列表中找到要进行配置的crypto类型无线服务,单击对应的![]() 图标,进入如下图所示页面。

图标,进入如下图所示页面。

图1-19 crypto类型无线服务安全配置页面

(3) 配置crypto类型无线服务安全信息,详细配置如下表所示。

(4) 单击<确定>按钮完成操作。

表1-10 crypto类型无线服务安全配置的详细配置

配置项 | 说明 |

认证方式 | · Open-System:即不认证,如果认证类型设置为开放系统认证,则所有请求认证的客户端都会通过认证 · Shared-Key:共享密钥认证需要客户端和设备端配置相同的共享密钥;只有在使用WEP加密时才可选用shared-key认证机制 · Open-System and Shared-Key:可以同时选择使用Open-System和Shared-Key认证

WEP加密方式可以分别和Open system、Shared key链路认证方式使用。 · 采用Open system authentication方式:此时WEP密钥只做加密,即使密钥配置不一致,用户也可以成功建立无线链路,但所有的数据都会因为密钥不一致被接收端丢弃 · 采用Shared key authentication方式:此时WEP密钥同时作为认证密钥和加密密钥,如果密钥配置不一致,客户端就不能通过链路认证,也就无法接入无线网络 |

加密类型 | 无线服务支持加密机制: · AES-CCMP:一种基于AES加密算法的加密机制 · TKIP:一种基于RC4算法和动态密钥管理的加密机制 · AES-CCMP and TKIP:可以同时选择使用CCMP和TKIP加密 |

安全IE | 无线服务类型(Beacon或者Probe response报文中携带对应的IE信息): · WPA:在802.11i协议之前,Wi-Fi Protected Access定义的安全机制 · WPA2:802.11i定义的安全机制,也就是RSN(Robust Security Network,健壮安全网络)安全机制,提供比WEP和WPA更强的安全性 · WPA and WPA2:同时选择使用WPA和WPA2 |

WEP加密 | |

自动提供密钥 | 使用自动提供WEP密钥方式 · 开启:使用自动提供WEP密钥方式 · 关闭:使用静态WEP密钥方式 缺省情况下,使用静态WEP密钥方式 选择自动提供WEP密钥方式后,“密钥类型”选项会自动使用WEP 104加密方式

· 自动提供WEP密钥必须和802.1X认证方式一起使用 · 配置动态WEP加密后,用来加密单播数据帧的WEP密钥由客户端和服务器协商产生。如果配置动态WEP加密的同时配置了WEP密钥,则该WEP密钥作为组播密钥,用来加密组播数据帧。如果不配置WEP密钥,则由设备随机生成组播密钥 |

密钥类型 | · WEP 40:选择WEP 40进行加密 · WEP 104:选择WEP104进行加密 · WEP 128:选择WEP 128进行加密 |

密钥ID | 1:选择密钥索引为1 2:选择密钥索引为2 3:选择密钥索引为3 4:选择密钥索引为4 在WEP中有四个静态的密钥。其密钥索引分别是1、2、3和4。指定的密钥索引所对应的密钥将被用来进行帧的加密和解密 |

长度 | 选择WEP密钥长度 · 当密钥类型选择WEP40时,可选的密钥长度5个字符(5 Alphanumeric Chars)或者10位16进制数(10 Hexadecimal Chars) · 当密钥类型选择WEP104时,可选的密钥长度13个字符(13 Alphanumeric Chars)或者26位16进制数(26 Hexadecimal Chars) · 当密钥类型选择WEP 128时,可选的密钥长度16个字符(16 Alphanumeric Chars)或者32位16进制数(32 Hexadecimal Chars) |

密钥 | 配置WEP密钥 |

端口安全 | 请参见表1-5 “认证方式”、“加密类型”等参数直接决定了端口模式的可选范围,具体请参见表1-13 在选则“加密类型”后,增加以下四种端口安全模式: · mac and psk:接入用户必须先进行MAC地址认证,通过认证后使用预先配置的预共享密钥与设备协商,协商成功后可访问端口 · psk:接入用户必须使用设备上预先配置的静态密钥,即PSK(Pre-Shared Key,预共享密钥)与设备进行协商,协商成功后可访问端口 · userlogin-secure-ext:对接入用户采用基于MAC的802.1X认证,且允许端口下有多个802.1X用户 |

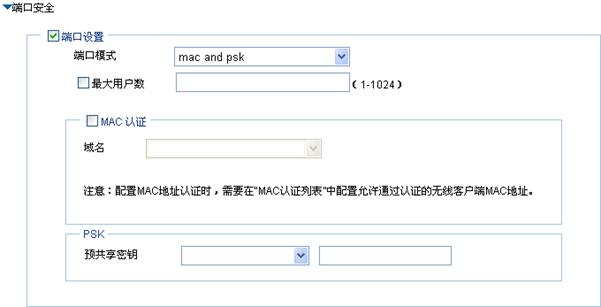

当选择mac and psk时,需要配置如下选项。

图1-20 mac and psk端口安全配置页面

表1-11 mac and psk端口安全配置的详细配置

配置项 | 说明 |

端口模式 | mac and psk:接入用户必须先进行MAC地址认证,通过认证后使用预先配置的预共享密钥与设备协商,协商成功后可访问端口 在导航栏中选择“无线服务 > 接入服务”,单击<MAC认证列表>按钮,输入客户端的MAC地址 |

最大用户数 | 控制能够通过某端口接入网络的最大用户数 |

MAC认证 | 选中“MAC认证”前的复选框 |

域名 | 在下拉框中选择已存在的域 设备的缺省域为“system”。在界面左侧的导航栏中选择“认证 > AAA”,选择“域设置”页签,在域名下拉输入框中可以新建域 需要注意的是: 在该选项中选择的域名仅对此无线服务生效 · 在该选项中选择的域名仅对此无线服务生效,并且从该无线服务接入的客户端将被强制使用该认证域来进行认证、授权和计费 · 请不要删除使用中的域名,否则会导致正在使用此无线服务的客户端下线 |

域共享密钥 | · pass-phrase:以字符串方式输入预共享密钥,输入8~63个字符的可显示字符串。 · raw-key:以十六进制数方式输入预共享密钥,输入长度是64位的合法十六进制数。 |

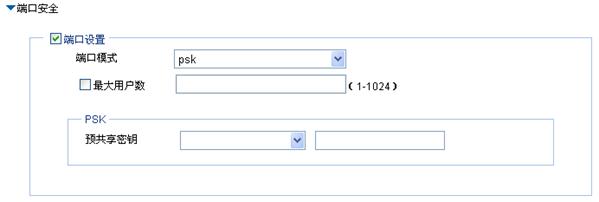

当选择psk时,需要配置如下选项。

图1-21 psk端口安全配置页面

表1-12 psk端口安全配置的详细配置

配置项 | 说明 |

端口模式 | psk:接入用户必须使用设备上预先配置的静态密钥,即PSK(Pre-Shared Key,预共享密钥)与设备进行协商,协商成功后可访问端口 |

最大用户数 | 控制能够通过某端口接入网络的最大用户数 |

域共享密钥 | · pass-phrase:以字符串方式输入预共享密钥,输入8~63个字符的可显示字符串。 · raw-key:以十六进制数方式输入预共享密钥,输入长度是64位的合法十六进制数。 |

当选择userlogin-secure-ext时,需要配置的选项如表1-7所示。

1.2.4 安全参数关系表

clear类型和crypto类型无线服务类型下,各参数之间的关系:

服务类型 | 认证方式 | 加密类型 | 安全IE | WEP加密/密钥ID | 端口模式 |

clear | Open-System | 不可选 | 不可选 | 不可选 | mac-authentication mac-else-userlogin-secure mac-else-userlogin-secure-ext userlogin-secure userlogin-secure-ext userlogin-secure-or-mac userlogin-secure-or-mac-ext |

crypto | Open-System | 选择 | 必选 | WEP加密可选/密钥ID可选234 | mac and psk psk userlogin-secure-ext |

不选择 | 不可选 | WEP加密必选/密钥ID可选123 | mac-authentication userlogin-secure userlogin-secure-ext | ||

Shared-Key | 不可选 | 不可选 | WEP加密必选/密钥ID可选1234 | mac-authentication | |

Open-System and Shared-Key | 选择 | 必选 | WEP加密必选/密钥ID可选1234 | mac and psk psk userlogin-secure-ext | |

不选择 | 不可选 | WEP加密必选/密钥ID可选1234 | mac-authentication userlogin-secure userlogin-secure-ext |

1.2.5 开启无线服务

(1) 在导航栏中选择“无线服务 > 接入服务”,进入如下图所示页面。

图1-22 开启无线服务

(2) 选中需要开启的无线服务前的复选框。

(3) 单击<开启>按钮完成操作。

1.2.6 绑定AP的射频

1. 绑定AP的射频

(1) 在导航栏中选择“无线服务 > 接入服务”。

(2) 在列表里查找到需要绑定的无线服务,单击对应的![]() 图标,进入下图所示页面。

图标,进入下图所示页面。

图1-23 绑定AP的射频

(3) 选中需要绑定的AP射频前的复选框。

(4) 单击<关闭>按钮完成操作。

2. 绑定VLAN

通过不同的SSID区分不同服务的业务流。而通过AP来区分不同的地点,地点不同用户所能接入的服务不同。当客户端在不同的AP间漫游时,可以通过区分接入的AP来享受不同的服务。具体要求为:

· 同属于一个SSID的用户在不同AP接入时可以根据配置情况决定所属的VLAN;

· 用户在漫游时,接入所属的VLAN一直保持不变;

· 在AC间漫游时,如果本AC没有该VLAN出口,则要求能够在漫游组内找到HA,将报文通过HA送出,保证报文不间断。

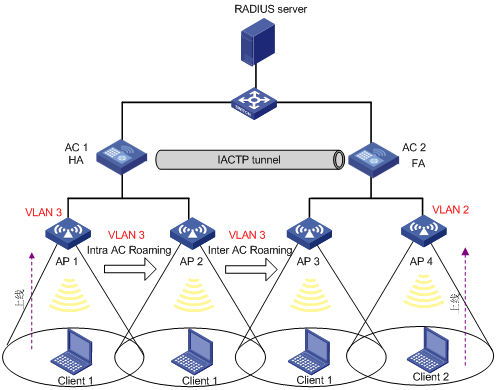

图1-24 基于AP区分接入VLAN示意图

上图中,Client 1在AP 1处上线,所属的VLAN为VLAN3。漫游期间(包括AC内的漫游,AC间的漫游),Client 1的VLAN一直保持不变。AC间漫游时,如果FA(即AC 2)有该VLAN的出口,则在该AC送出报文,如果FA没有该VLAN的出口,报文通过DATA TUNNEL送到HA(即AC 1)后送出。

Client 2在AP 4上线,所属的VLAN为VLAN 2,表示在不同的AP上线后分配的VLAN不同。

(1) 在导航栏中选择“无线服务 > 接入服务”。

(2) 在列表里查找到需要绑定的无线服务,单击对应的![]() 图标,进入图1-23所示绑定AP的射频页面。

图标,进入图1-23所示绑定AP的射频页面。

(3) 选择需要绑定的AP射频模式,选中前面的复选框。

(4) 在绑定VLAN输入框中输入需要绑定的VLAN。

(5) 单击<确定>按钮完成操作。

1.2.7 开启射频

(1) 在界面左侧的导航栏中选择“射频 > 射频设置”,进入如下图所示射频设置页面。

(2) 选中需要开启的射频模式前的复选框。

(3) 单击<开启>按钮,弹出配置过程对话框。

(4) 单击<关闭>按钮,完成操作。

1.2.8 显示无线服务的详细信息

1. clear类型无线服务的详细信息

(1) 在界面左侧的导航栏中选择“无线服务 > 接入服务”,进入接入服务配置页面。

(2) 点击指定的clear类型无线服务后,如下图所示,可以查看相关的详细信息。

图1-26 clear类型无线服务的详细信息

表1-14 clear类型无线服务显示信息描述表

配置项 | 说明 |

Service Template Number | 当前无线服务号 |

SSID | Service Set Identifier,表示设置的服务集识别码 |

Binding Interface | 同服务模板绑定的WLAN-ESS接口 |

Service Template Type | 服务模版类型 |

Authentication Method | 使用的认证类型,clear类型的无线服务只能使用Open System(开放系统认证)方式 |

SSID-hide | · Disable:启用SSID通告 · Enable:禁用SSID通告。SSID隐藏后,AP发送的信标帧里面不包含SSID信息 |

Bridge Mode | 转发方式: · Local Forwarding:使用本地转发转发方式 · Remote Forwarding:使用AC远端转发方式 |

Service Template Status | 服务模板状态: · Enable:无线服务处于开启状态 · Disable:无线服务处于关闭状态 |

Maximum clients per BSS | 一个BSS中能够连接的最大客户端数 |

2. crypto类型无线服务的详细信息

(1) 在界面左侧的导航栏中选择“无线服务 > 接入服务”,进入接入服务配置页面。

(2) 点击指定的crypto类型无线服务后,如下图所示,可以查看相关的详细信息。

图1-27 crypto类型无线服务的详细信息

表1-15 crypto类型无线服务显示信息描述表

配置项 | 说明 |

Service Template Number | 当前无线服务号 |

SSID | Service Set Identifier,表示设置的服务集识别码 |

Binding Interface | 同服务模板绑定的WLAN-ESS接口 |

Service Template Type | 服务模版类型 |

Security IE | 安全IE:WPA或WPA2 |

Authentication Method | 使用的认证类型:Open System(开放系统认证)或者Shared Key(共享密钥认证); |

SSID-hide | · Disable:启用SSID通告 · Enable:禁用SSID通告。SSID隐藏后,AP发送的信标帧里面不包含SSID信息 |

Cipher Suite | 加密套件:CCMP、TKIP、WEP40/WEP104/WEP128 |

WEP Key Index | 加密或解密帧的密钥索引 |

WEP Key Mode | WEP密钥模式: · HEX:WEP密钥为16进制数的形式 · ASCII:WEP密钥为字符串的形式 |

WEP Key | WEP密钥 |

TKIP Countermeasure Time(s) | TKIP反制策略时间,单位为秒 |

PTK Life Time(s) | PTK生存时间,单位为秒 |

GTK Rekey | GTK密钥更新配置 |

GTK Rekey Method | GTK密钥更新方法:基于包或基于时间 |

GTK Rekey Time(s) | 当选择基于时间的GTK密钥更新方法时,显示GTK密钥更新时间,单位为秒 当选择基于包的GTK密钥更新方法时,显示数据包的数目 |

Bridge Mode | 转发方式: · Local Forwarding:使用本地转发转发方式 · Remote Forwarding:使用AC远端转发方式 |

Service Template Status | 服务模板状态: · Enable:无线服务处于开启状态 · Disable:无线服务处于关闭状态 |

Maximum clients per BSS | 一个BSS中能够连接的最大客户端数 |

1.3 无线接入配置举例

1.3.1 无线服务典型配置举例

1. 组网需求

某部门为了保证工作人员可以随时随地访问部门内部的网络资源,需要通过部署AP实现移动办公。

具体要求如下:

· AP通过二层交换机与AC相连。AP的序列ID为210235A29G007C000020,使用手工输入序列号方式。

· AP提供SSID为service1的明文方式的无线接入服务。

· 采用802.11n(2.4GHz)射频模式。

图1-28 无线服务组网图

2. 配置AC

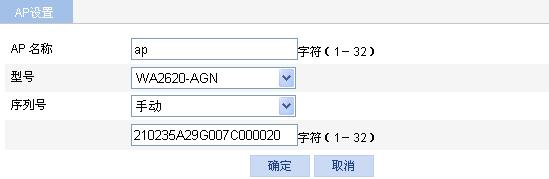

(1) 创建AP。

步骤1:在导航栏中选择“AP > AP设置”。

步骤2:单击<新建>按钮,进入AP新建页面。

步骤3:进行如下配置,如下图所示。

· 设置AP名称为“ap”。

· 选择型号为“WA2620-AGN”。

· 选择序列号方式为“手动”,并输入AP的序列号。

步骤4:单击<确定>按钮完成操作。

图1-29 创建AP

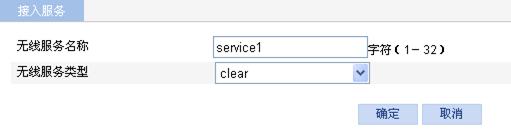

(2) 配置无线服务

步骤1:在导航栏中选择“无线服务 > 接入服务”。

步骤2:单击<新建>按钮,进入无线服务新建页面。

步骤3:进行如下配置,如下图所示。

· 设置无线服务名称为“service1”。

· 选择无线服务类型为“clear”。

步骤4:单击<确定>按钮完成操作。

图1-30 创建无线服务

步骤5:开启无线服务。在导航栏中选择“无线服务 > 接入服务”,进入如下图所示页面。

· 选中“service1”前的复选框。

· 单击<开启>按钮完成操作。

图1-31 开启无线服务

(3) 绑定AP的射频

步骤1:在导航栏中选择“无线服务 > 接入服务”。

步骤2:单击无线服务“service1”对应的![]() 图标,进入如下图所示页面。

图标,进入如下图所示页面。

步骤3:选中“ap 802.11n(2.4GHz)”前的复选框。

步骤4:单击<绑定>按钮完成操作。

图1-32 绑定AP的射频

(4) 开启802.11n(2.4GHz)射频

步骤1:在导航栏中选择“射频 > 射频设置”,进入下图所示射频设置页面。

步骤2:在列表里找到需要开启的AP名称及相应的射频模式,选中“ap 802.11n(2.4GHz)”前的复选框。

步骤3:单击<开启>按钮完成操作。

图1-33 开启802.11n(2.4GHz)射频

3. 验证配置结果

(1) 客户端可以成功关联AP,并且可以访问无线网络。

(2) 在导航栏中选择“概览 > 客户端”,进入如下图所示页面,可以查看到成功上线的客户端。

4. 配置注意事项

配置无线服务前需要选择正确的区域码。

- 2020-09-09回答

- 评论(1)

- 举报

-

(0)

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

兄弟你太强了~