漏洞相关信息

漏洞描述

当服务器SSL/TLS的瞬时Diffie-Hellman公共密钥小于等于1024位时,存在可以恢复纯文本信息的风险

漏洞解决方案

1,配置SSL服务器端策略需要引用PKI域,首先新建PKI域。

如下图所示,在防火墙Web界面【对象/PKI/证书】菜单栏中点击【新建PKI域】按钮,新建一个名称为“test”的PKI域。

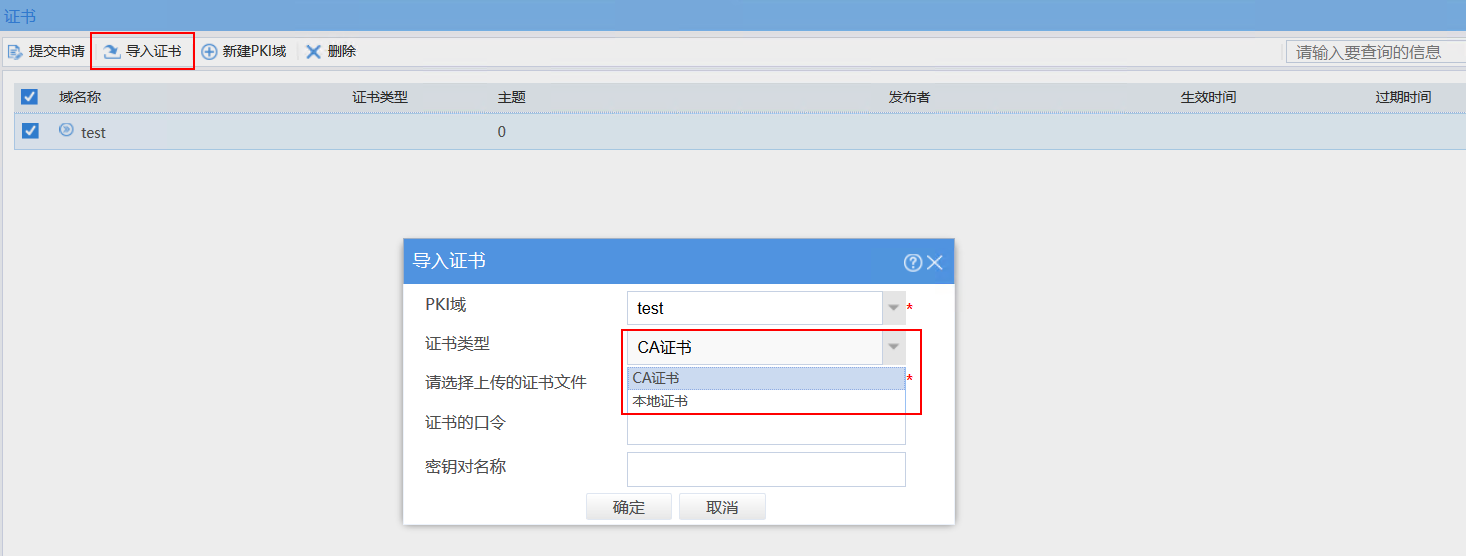

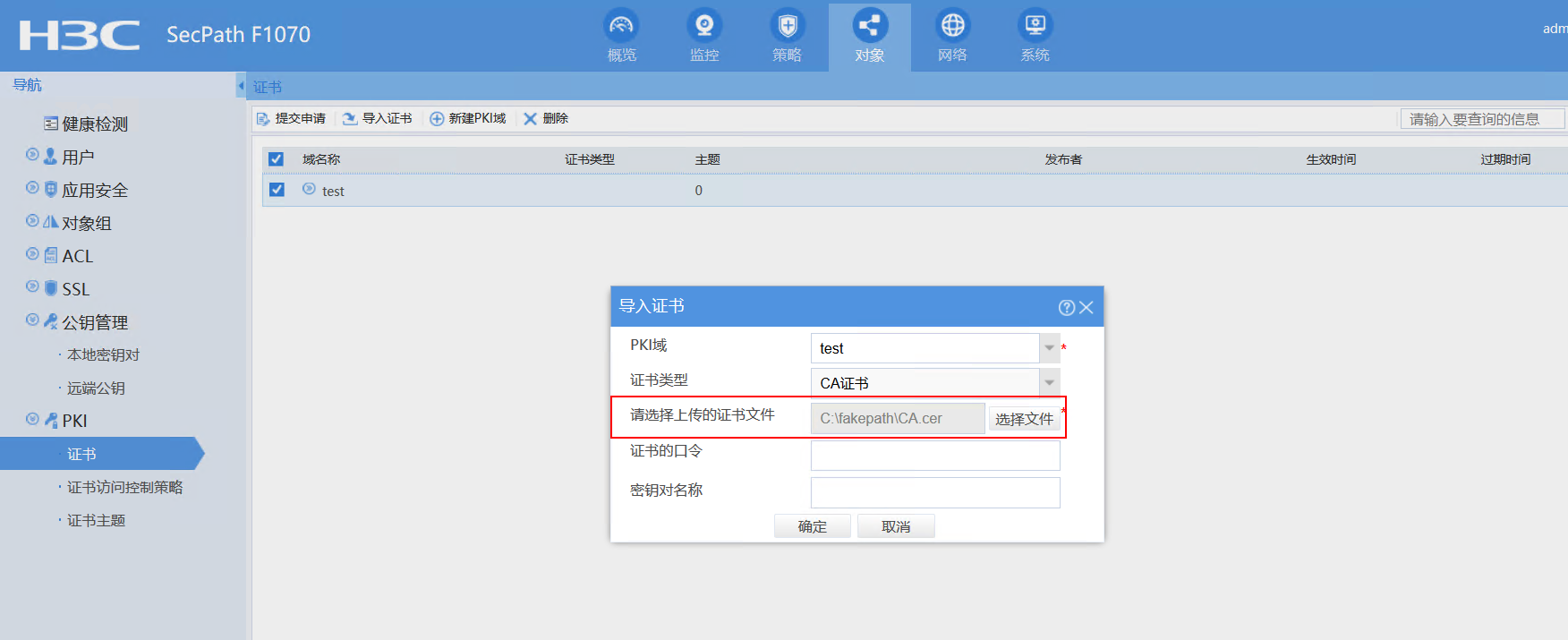

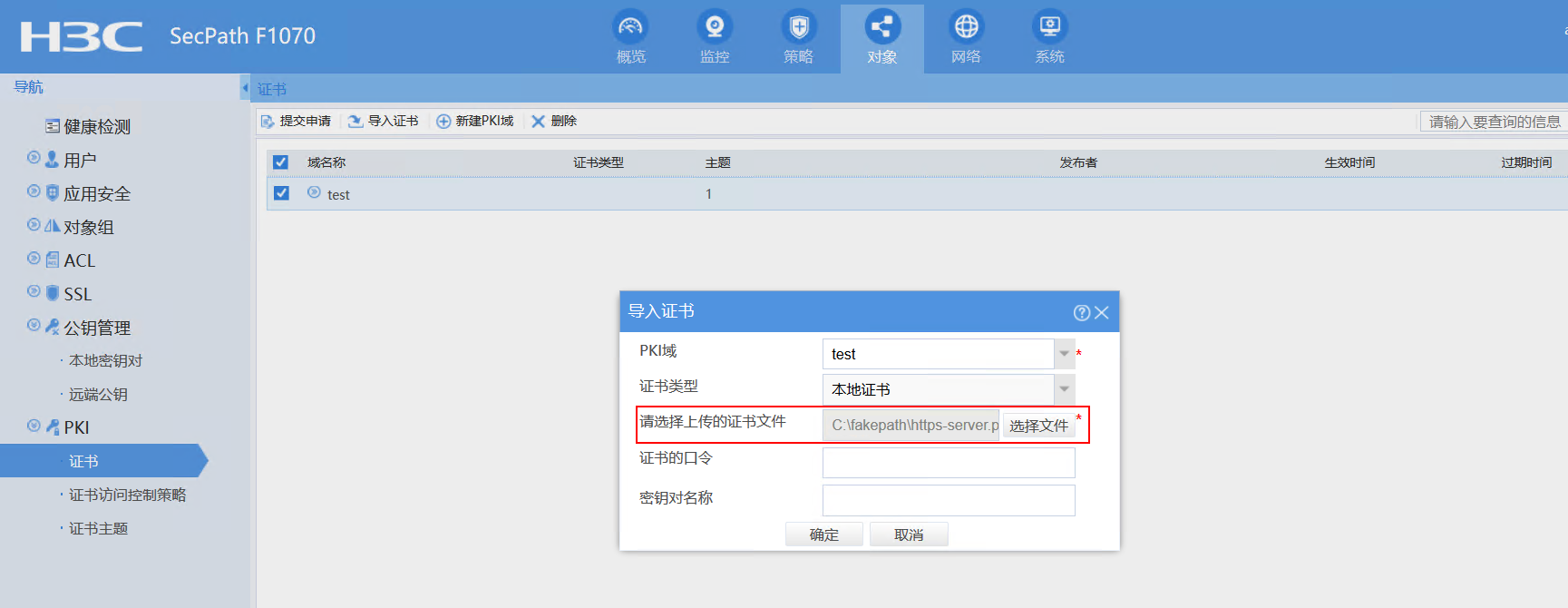

2,然后为新建的PKI域导入CA证书和本地证书

3,证书可以通过 Microsoft Active Directory 证书服务 或者 Linux OpenSSL 来进行获取。如果需要权威CA证书,则需要向权威CA机构付费获取。防火墙flash包含一个自签名证书,https和sslvpn默认使用的就是这个自签名证书,可以将这个证书导出将公钥和私钥分离后分别作为CA证书和本地证书导入创建的PKI域,操作如下:

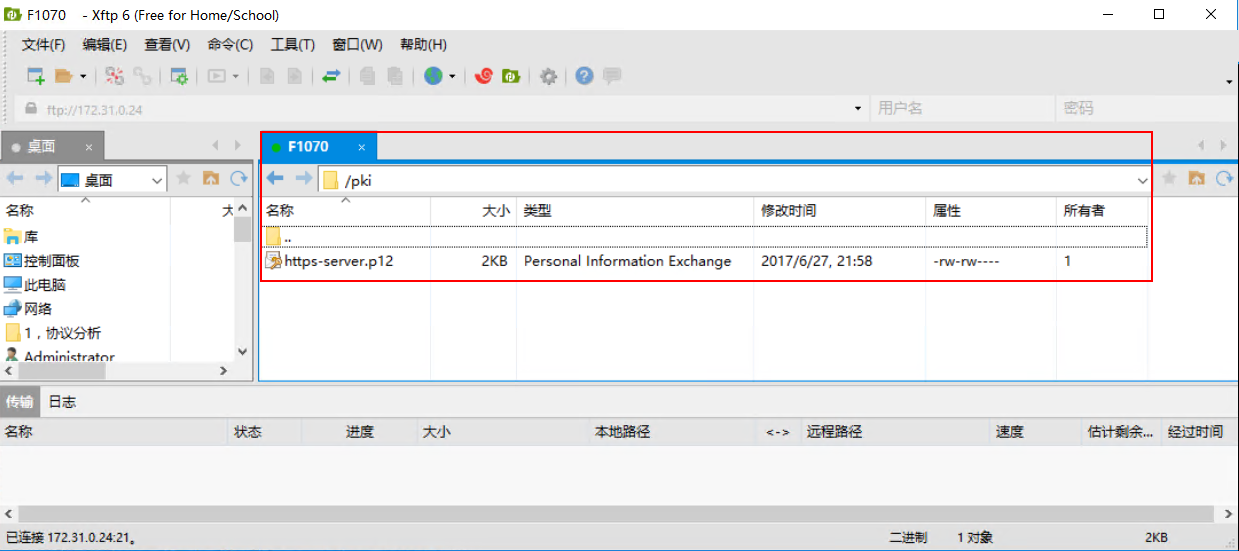

3.1,使用FTP或者SFTP的方式从防火墙的/pki/文件夹下获取对应的https-server.p12证书文件放置桌面。

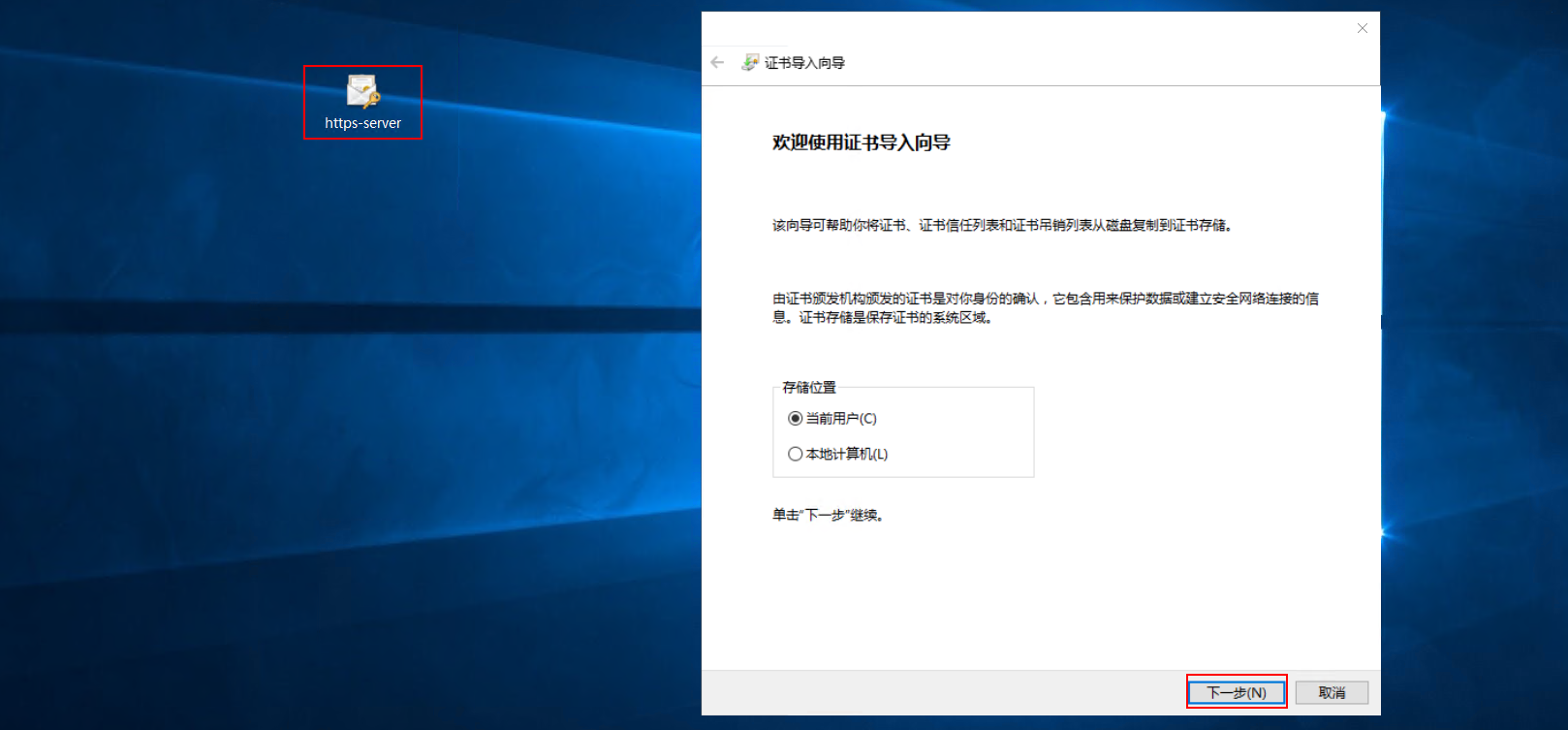

3.2,双击证书文件,将导出的证书再导入到本地PC中,用来分离出不含私钥的CA证书。

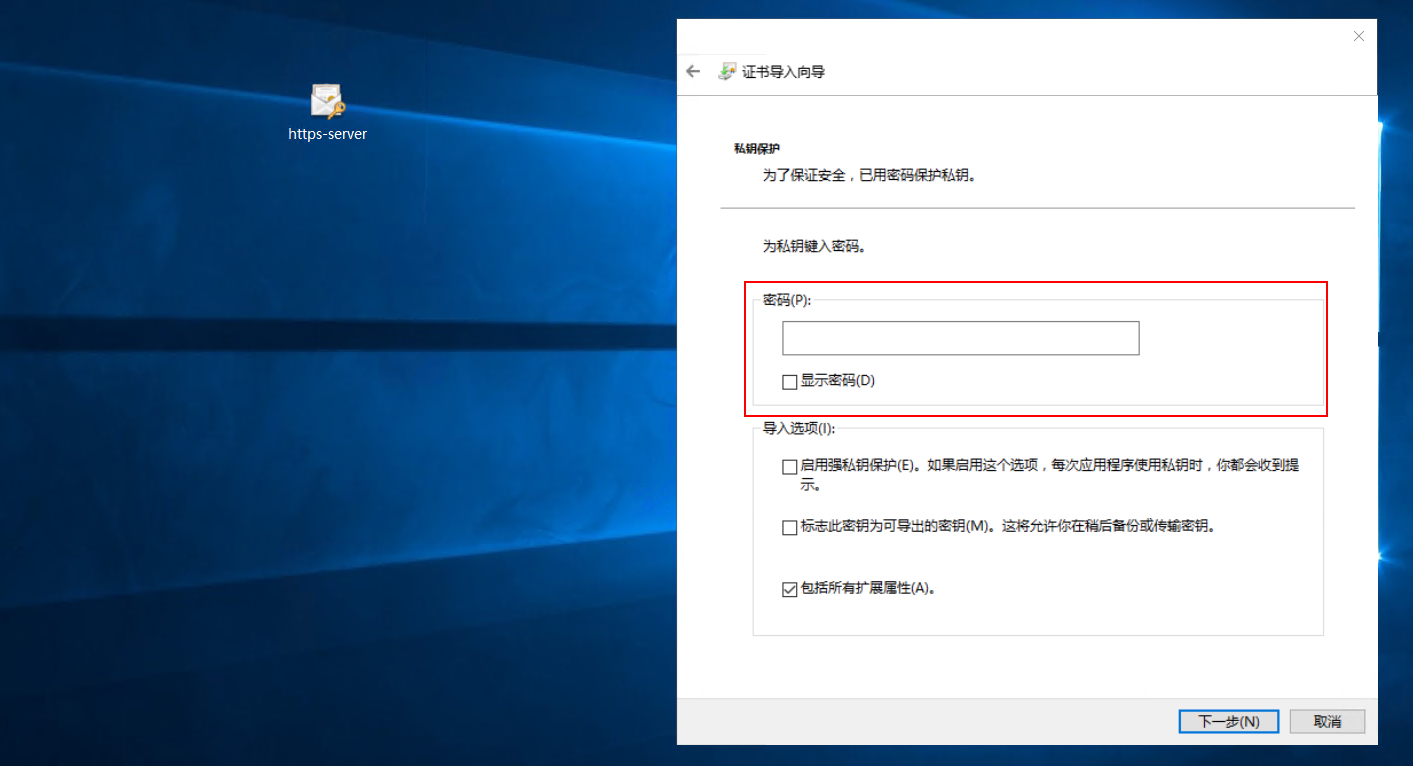

3.3,由于防火墙自带的自签名证书没有对私钥进行口令保护,所以这里无须输入密码,直接点击“下一步”。

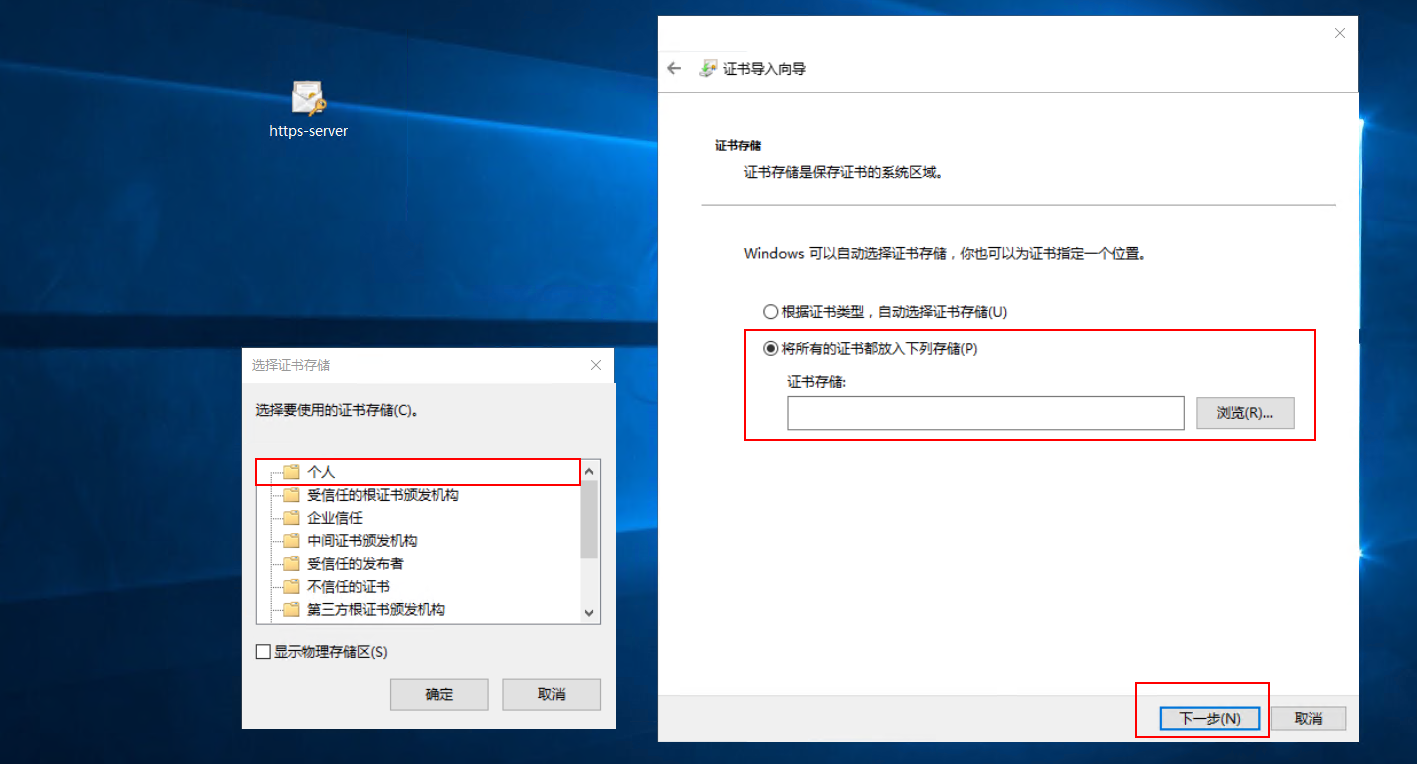

3.4,将证书存储在【个人】目录下,继续点击“下一步”并“完成”。

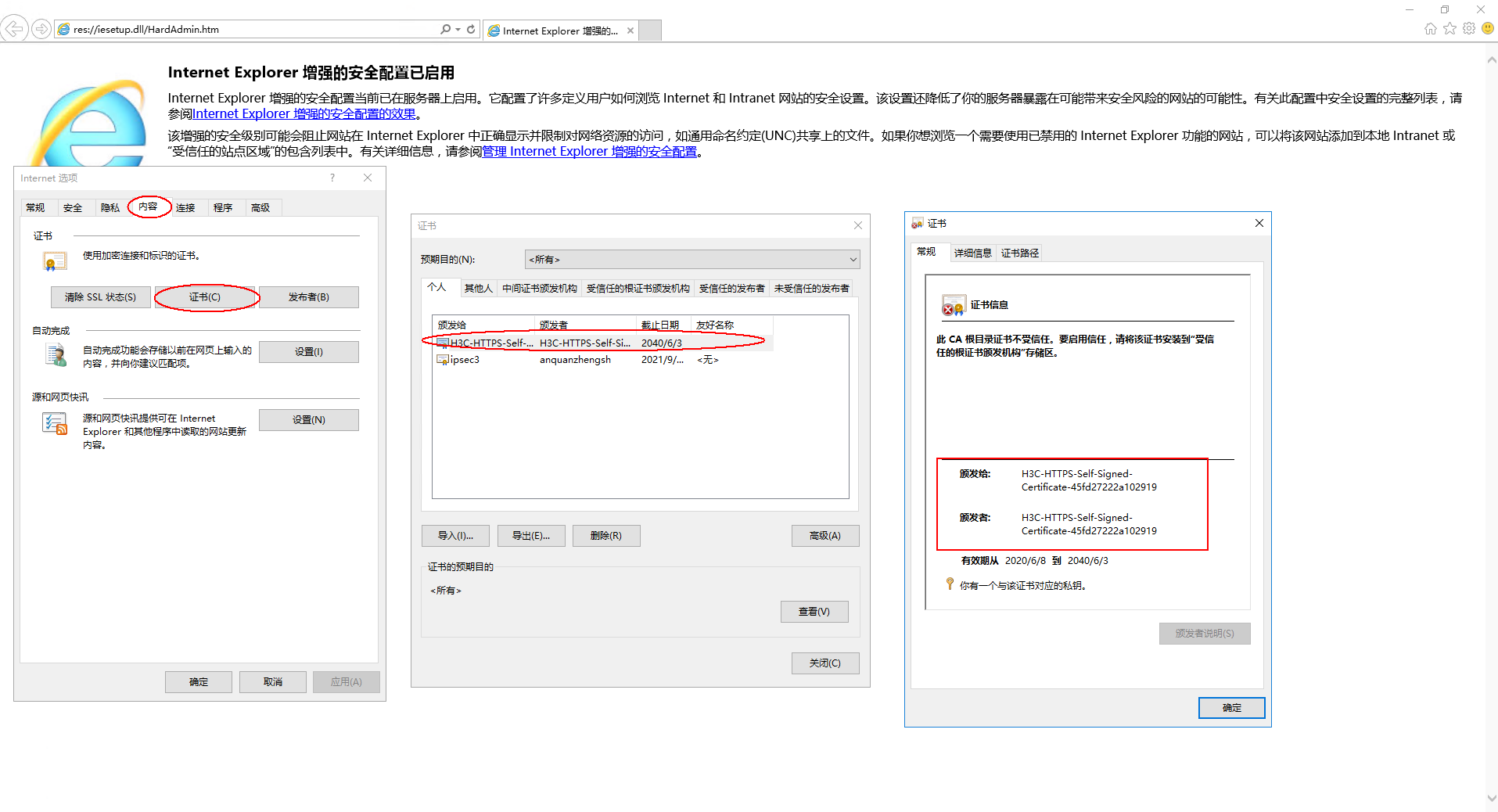

3.5,导入到设备的证书可以再IE浏览器中查看,选中IE浏览器的【Internet选项/内容/证书/个人】菜单,即可看到导入的H3C自签名证书。

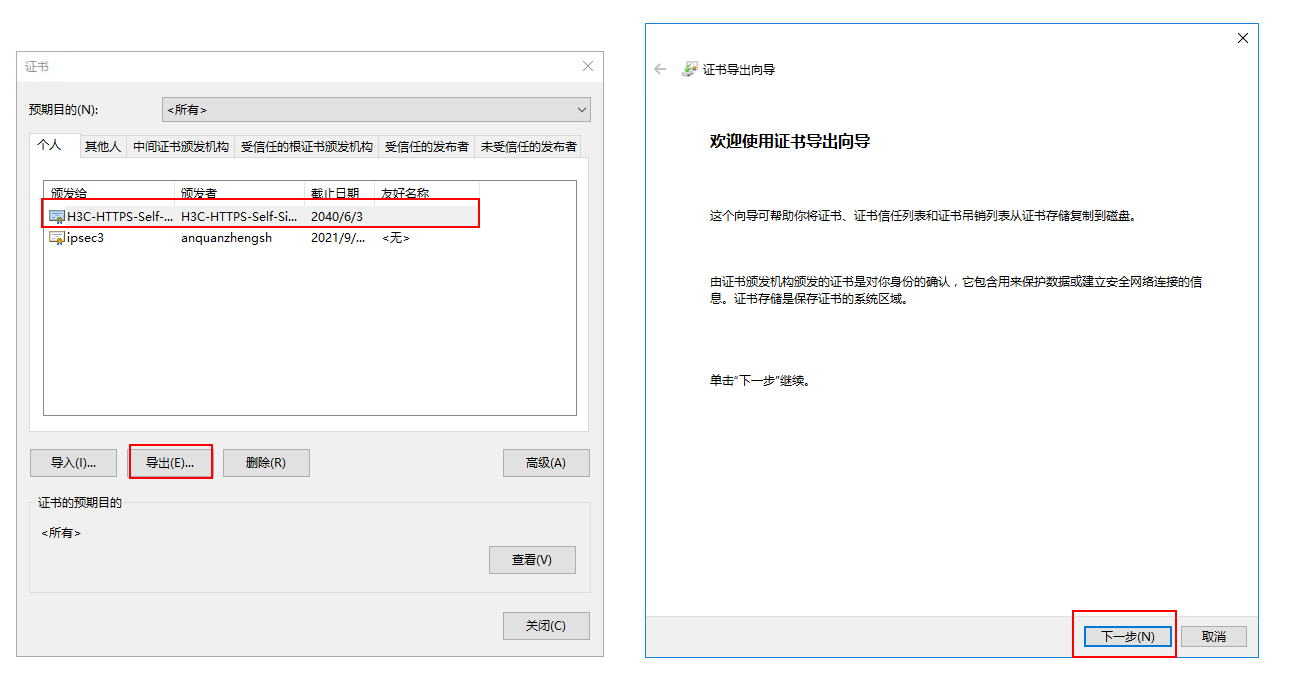

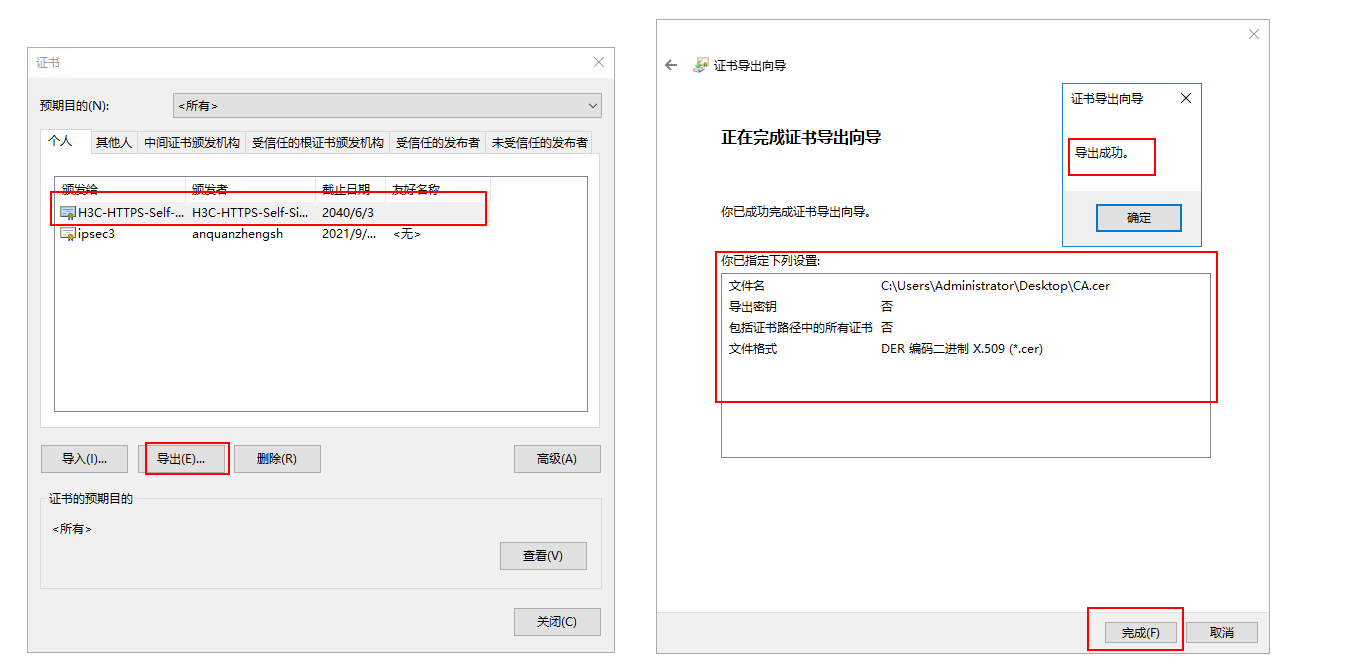

3.6,将导入到设备的证书进行导出,即可生成不含私钥的CA证书。

3.7,这样1分2,经过IE浏览器操作产生的证书即可以作为PKI域的CA证书,从设备导出的原始证书作为PKI域的本地证书,再次导入设备。

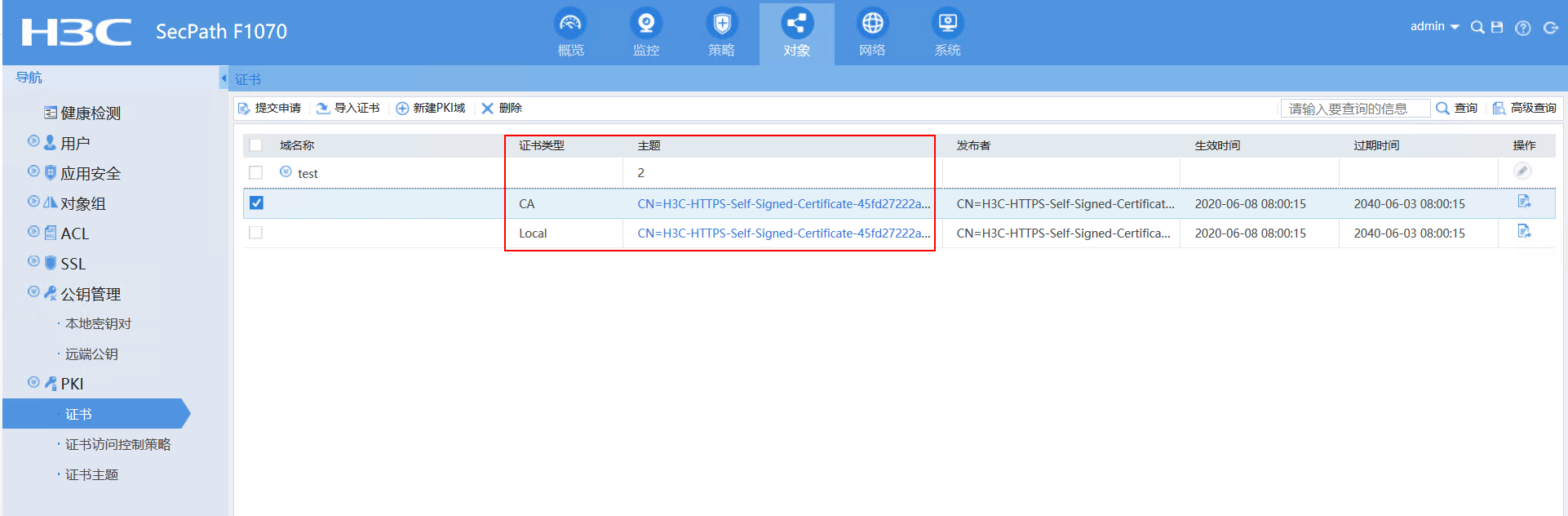

3.8,经过上述一系列操作,PKI域配置完成,如下:

4,新建一个SSL服务器端策略“test"并引用创建好的PKI域“test",同时将【加密套件】已选的包含DHE的算法剔除,并点击【确定】。

5,HTTPS使能SSL服务器端策略

禁用当前对外提供的https/http服务

[H3C] undo ip https enable

[H3C] undo ip http enable

配置SSL服务如HTTPS服务引用前面自定义的SSL Server端策略:

[H3C] ip https ssl-server-policy test

重新使能https/http服务[H3C] ip https enable

[H3C] ip http enable

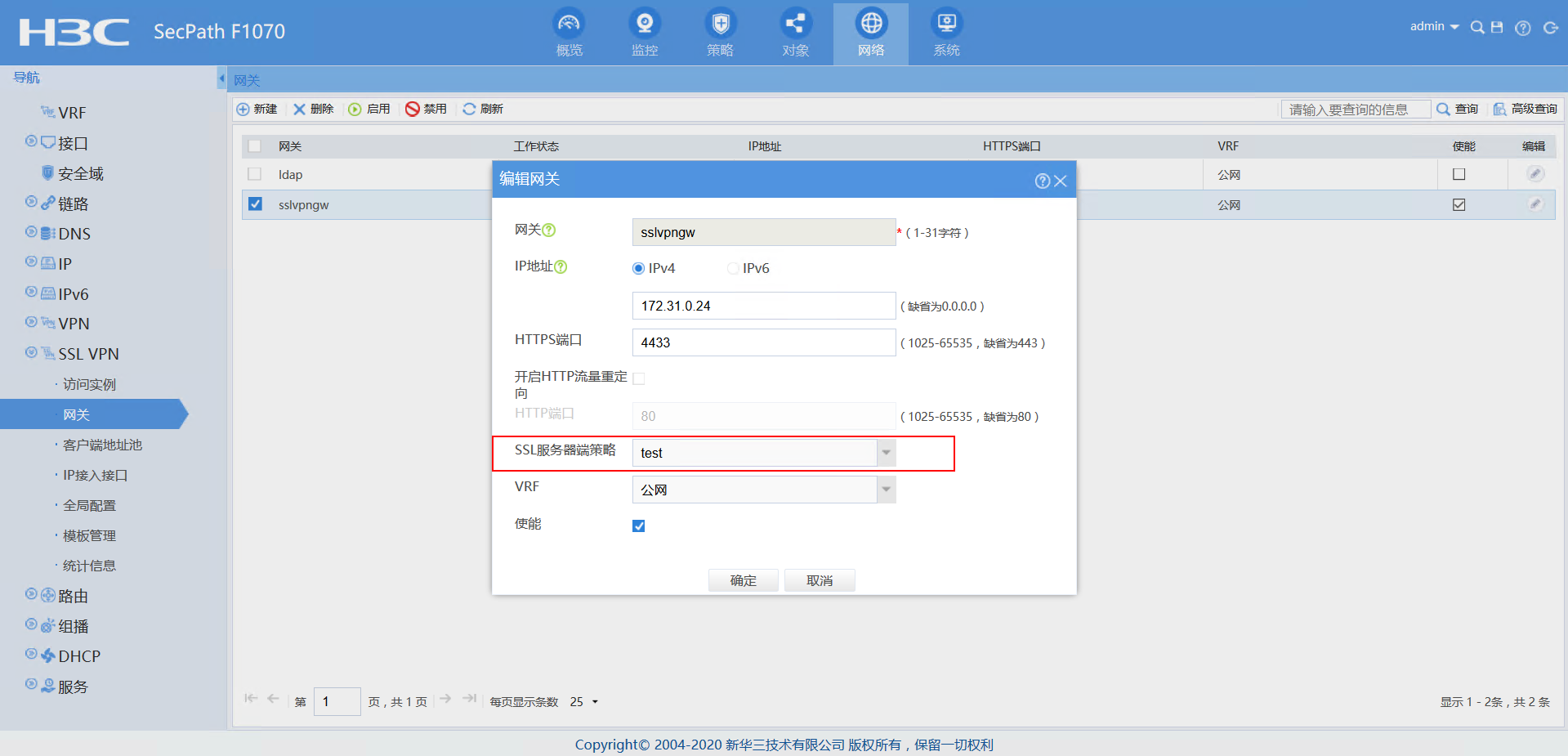

6,如果有SSL VPN业务,且漏洞报告中对应漏洞的端口号为设备SSL VPN网关的端口,则需要在SSL VPN网关下应用SSL服务器端策略,并重新使能网关服务。

同时重新使能HTTPS /HTTP 服务

[H3C] undo ip https enable

[H3C] undo ip http enable

[H3C] ip https enable

[H3C] ip http enable

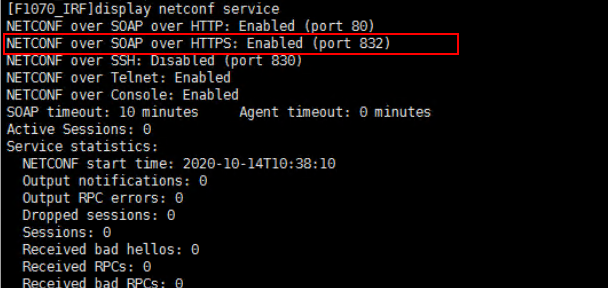

7, 如果设备开启了基于 HTTP/HTTPS的SOAP功能,如果漏洞报告中出现TCP 832端口扫描出对应漏洞, 则防火墙设备需要对netconf功能进行修复。使用以下命令,D045SP分支版本支持。

netconf soap https ssl-server-policy test.

3.2,双击证书文件,将导出的证书再导入到本地PC中,用来分离出不含私钥的CA证书。

----这一步,下载了证书后,本地双击打开证书,提示:“无效的公钥安全对象文件”,请问这个怎么解决。

- 2022-03-17回答

- 评论(3)

- 举报

-

(0)

1.4.3 建立NETCONF over SOAP会话

1. 功能简介

NETCONF支持封装成SOAP报文后通过HTTP或HTTPS协议传输,即NETCONF over SOAP over HTTP和NETCONF over SOAP over HTTPS,使用该功能后,用户可以通过配置工具给设备下发NETCONF指令来实现对设备的访问。

2. 配置限制和指导

用户可以配置在SOAP请求的<UserName>中携带认证域信息,该信息仅对当前请求生效。通过netconf soap domain命令配置强制认证域后,SOAP请求中携带的认证域不生效。

3. 配置步骤

(1) 进入系统视图。

system-view

(2) (可选)配置基于HTTPS的NETCONF over SOAP功能与SSL服务器端策略关联。

netconf soap https ssl-server-policy policy-name

缺省情况下,基于HTTPS的NETCONF over SOAP功能未与SSL服务器端策略关联。

配置该功能后,设备将使用SSL服务器端策略指定的加密套件等SSL参数建立NETCONF连接,以加强基于HTTPS的NETCONF over SOAP功能的安全性。有关SSL服务器端策略的配置,请参见“安全配置指导”中的“SSL”。

如果修改了关联的SSL服务器端策略,NETCONF客户端和设备新建立的HTTPS连接将会引用新的策略,已建立的HTTPS连接不会受到影响,依然引用旧的策略。

(3) 开启NETCONF over SOAP功能。

netconf soap { http | https } enable

缺省情况下,NETCONF over SOAP处于关闭状态。

(4) 配置基于HTTP的NETCONF over SOAP功能使用的端口号。

netconf soap http port port-number

缺省情况下,基于HTTP的NETCONF over SOAP功能使用的端口号为80。

(5) 配置NETCONF over SOAP关联ACL,只有ACL允许通过的客户端可以与设备建立NETCONF over SOAP会话。

netconf soap { http | https } [ ipv6 ] acl { acl-number | name acl-name }

缺省情况下,未配置NETCONF over SOAP关联ACL。

仅当指定http参数时,支持关联IPv6 ACL。

netconf soap domain domain-name

缺省情况下,未配置NETCONF用户的强制认证域。

配置该功能后,所有用户都会使用强制认证域进行认证。关于认证域的详细介绍请参见“安全配置指导”中的“AAA”。

(7) 通过配置工具与设备建立NETCONF over SOAP会话。关于配置工具的使用方法,具体参见配置工具的配置指导。

- 2023-07-07回答

- 评论(0)

- 举报

-

(0)

undo netconf soap https enable

netconf soap https ssl-server-policy policy-name

netconf soap https enable

- 2023-07-07回答

- 评论(0)

- 举报

-

(0)

编辑评论

✖

案例意见反馈

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

需要web下载出来,不然都是无效的

大佬,我也遇到这个问题,web下载下来是啥意思

大佬有空看看