使用iMC TAM组件对设备登陆用户进行认证授权审计的典型配置

- 1关注

- 2收藏 1757浏览

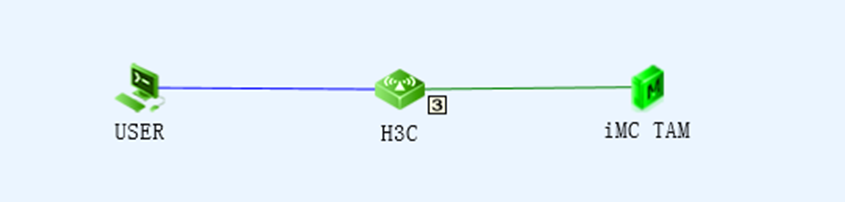

组网及说明

某局点网络比较复杂,在网设备较多,网管人员均通过telnet方式来管理设备。在整个管理过程中,有诸如账号管理、配置操作审计以及权限管理等方面的问题。鉴于此,客户有如下需求:

1)所有telnet/ssh账号保存在服务器,进行统一管理。

2)所有账号在现有账号权限级别的基础上,限制某些危险操作,如reset命令。

3)所有账号登陆设备的操作都有迹可循,以便在出现问题之后便于回溯。

设备上保留一全权限账号,该账号仅有相关维护组主管可知,其他账号不可以在设备上新建远程账号。

下图中,iMC TAM代表AAA服务器,H3C为网络中设备,USER为网管人员登录终端。

配置步骤

整个配置涉及到设备侧的配置和TAM服务器侧的配置。

1 TAM服务器侧配置

1)

snmp-agent

snmp-agent community read public

snmp-agent community write private

snmp-agent sys-info version all

snmp-agent target-host trap address udp-domain 192.168.3.130 params securityname public v2c

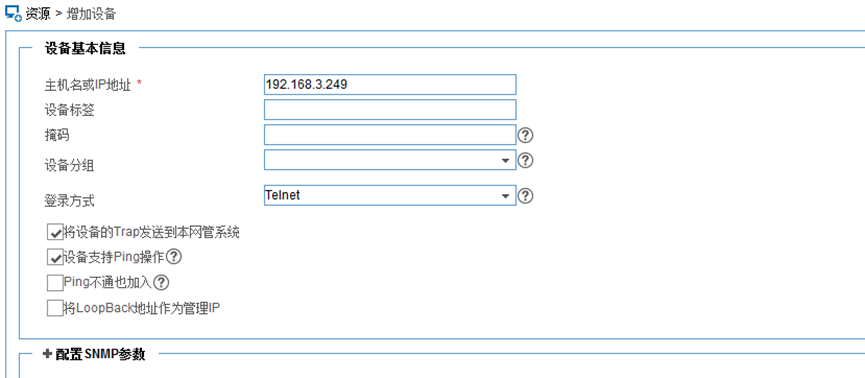

在iMC首页点击【资源】>【增加设备】,输入设备的管理IP地址以及SNMP参数之后,便可将设备成功添加到iMC平台中去,见下图:

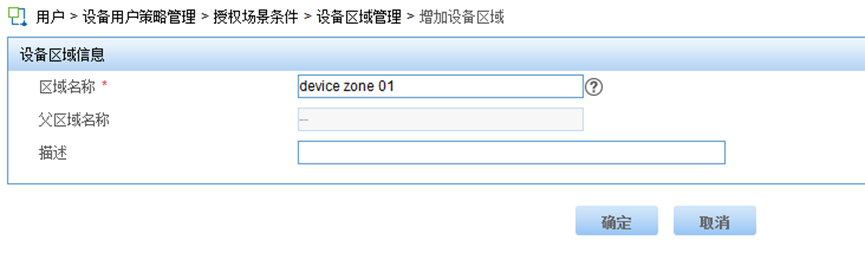

2) 配置设备区域,操作员可以基于多种维度来划分设备区域,例如按照设备所处的层次地位划分、按照地理位置划分等。依次点击【用户】>【设备用户策略管理】>【授权场景条件】>【设备区域管理】>【增加设备区域】便可添加一设备区域,本例中以device zone 01为例,见下图:

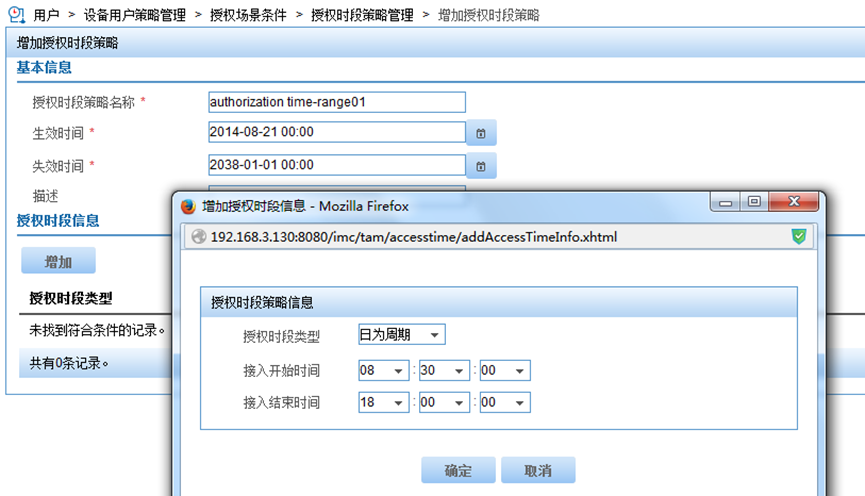

3)

4) 增加用户shell profile,shell profile将来会被授权策略调用。主要用来限定调用该授权策略的管理员用户的权限级别。依次点击【用户】>【设备用户策略管理】>【授权命令配置】>【shell profile配置】>【增加shell profile】,便可增加一shell profile。本文中以增加shell profile名称shell profile 1为例,规定其授权级别为3。见下图:

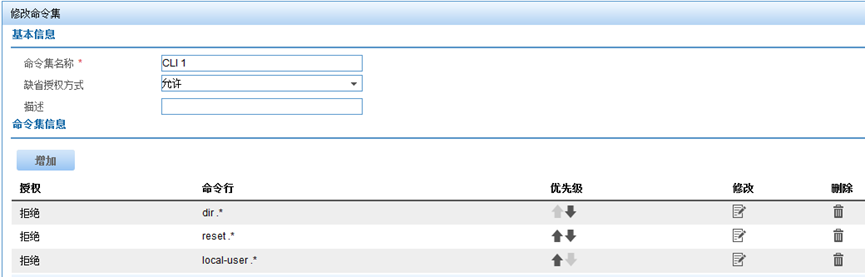

5) 增加授权命令集,授权命令集将来会被授权策略调用。主要为用来限制在用户shell profile所规定的权限范围内某些命令的执行权限。如针对H3C设备,当用户shell profile中规定的授权权限级别为3时,理论上该用户可以在H3C设备执行所有命令,通过授权命令集,可以规定其在该权限级别内可以执行哪些命令,不可以执行哪些命令。依次点击【用户】>【设备用户策略管理】>【授权命令配置】>【命令集配置】>【增加命令集】,便可增加一个授权命令集。本例中,限制登陆用户执行dir、reset、local-user等受限命令,其他命令不受限制。见下图:

6) 配置授权策略,授权策略为设备区域、设备类型、授权时段、shell profile以及授权命令集的组合,从该5个维度规定了网络管理员用户的功能权限集。依次点击【用户】>【设备用户策略管理】>【授权策略管理】>【增加授权策略】,便可增加一授权策略,授权策略中可以包个组合的授权信息,授权信息之间的优先级可以调整,见下图:

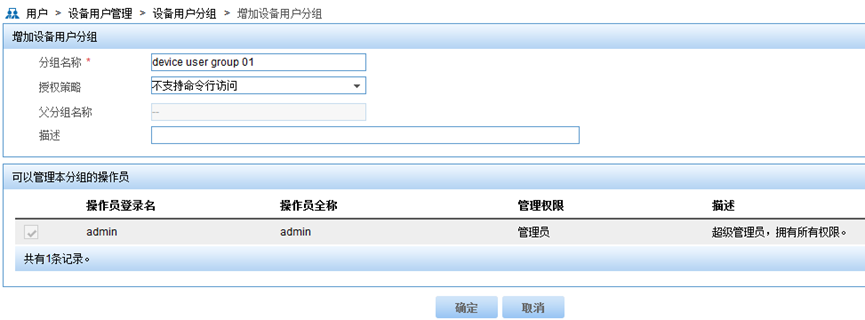

7) 配置设备用户分组,设备用户分组为一个管理逻辑层面的概念,在客户局点层面可以应用为行政分组。 依次点击【用户】>【设备用户管理】>【设备用户分组】>【增加】即可增加一个设备用户分组,本例中以device user group 01为例,见下图:

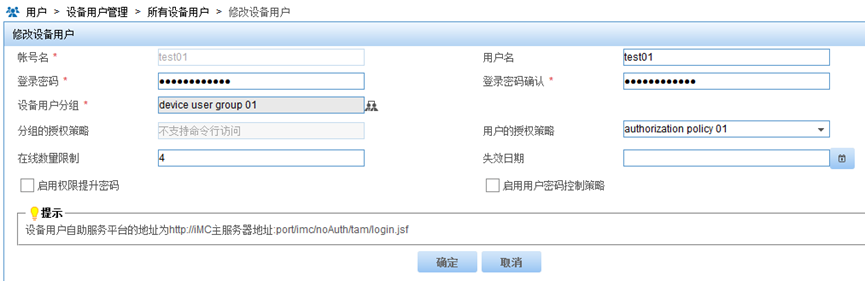

8) 增加设备用户,设备用户为最终网络管理员telnet/ssh到网络设备时需要用到的用户名。依次点击【用户】>【设备用户管理】>【所有设备用户】>【增加设备用户】,按照要求填写用户密码以及授权策略等信息之后,便可成功创建一个设备用户。见下图:

2 设备侧telnet访问相关配置

1)

hwtacacs scheme test

primary authentication 192.168.3.130

secondary authentication 127.0.0.1

primary authorization 192.168.3.130

secondary authorization 127.0.0.1

primary accounting 192.168.3.130

secondary accounting 127.0.0.1

nas-ip 192.168.3.249

key authentication 123456

key authorization 123456

key accounting 123456

192.168.3.130为TAM服务器的IP地址,其中设备用户的认证、授权以及计费配置均指向该服务器。127.0.0.1为备选本地认证服务器,主要为防止TAM服务器宕机导致设备用户无法登陆的情况出现。

2)

domain tam

authentication login hwtacacs-scheme test

authorization login hwtacacs-scheme test

accounting login hwtacacs-scheme test

authorization command hwtacacs-scheme test

accounting command hwtacacs-scheme test

access-limit disable

state active

idle-cut disable

self-service-url disable

该domain 认证、授权以及计费策略调用的scheme为test, authorization command主要用来配置命令行授权所调用的scheme,accounting command用来配置命令行审计所调用的scheme。

3)

user-interface aux 0

user-interface vty 0 4

authentication-mode scheme

command authorization

command accounting

该配置指定设备用户登陆时调用scheme模式。command authorization为启用设备将命令行上送至TAM以便授权功能,对应TAM配置中的授权命令集,如果该处未配置该命令,则TAM上授权命令集配置无效。command accounting

为启用设备将命令行上送至TAM以便审计,如果未配置该命令,则在TAM上无法看到设备用户的操作细节。

4)

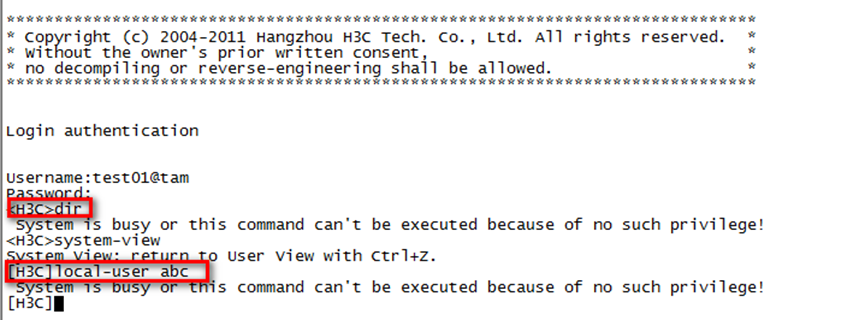

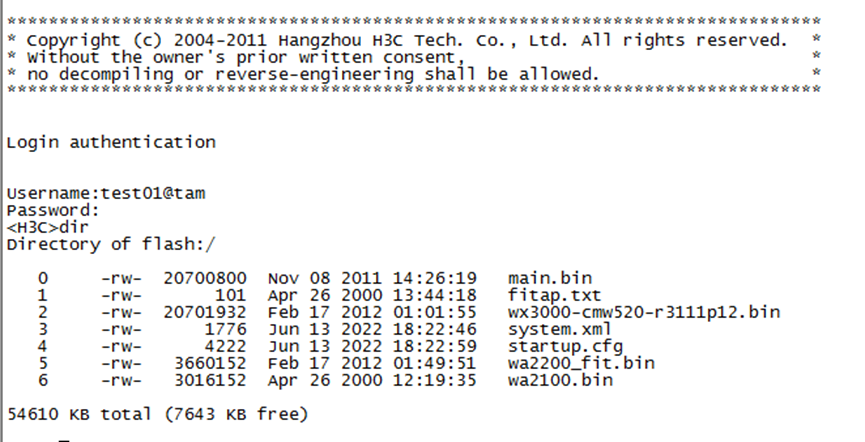

3设备用户登陆验证

1)

可以在TAM服务器上看到相关详细的授权日志信息,表明该命令行已经被拒绝执行。见下图:

2)

3)

配置关键点

在整个操作过程中,需要保证设备和iMC TAM之间hwtacacs可达,如果有防火墙,请放通相关端口。

TAM侧认证、授权以及计费key必须与设备侧配置一致。

✖

案例意见反馈

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作