漏洞相关信息

漏洞描述

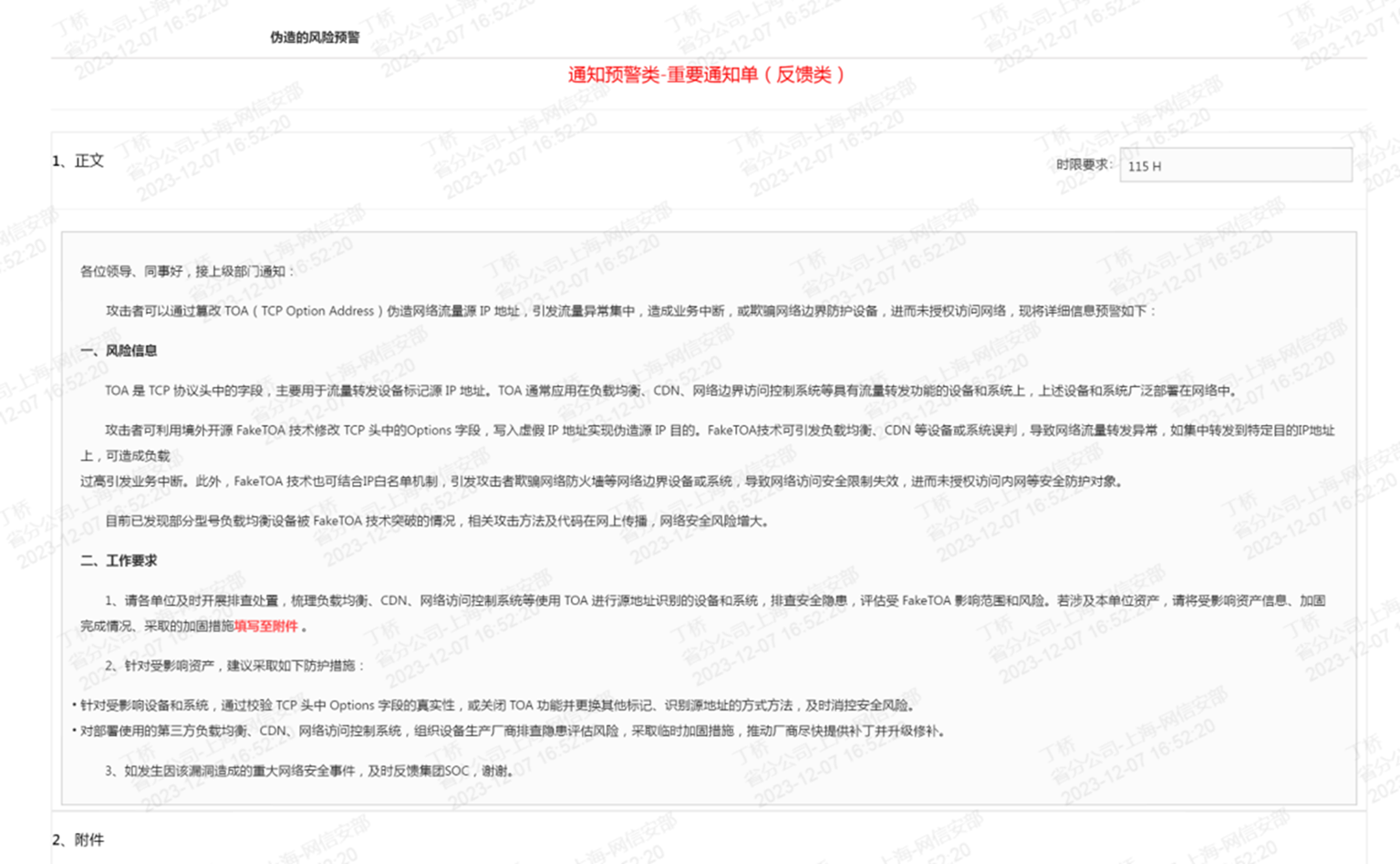

关于开展TOA风险排查的紧急通知

一、基本情况

12月1日,名为BeichenDream的用户在Github上发布一个项目,包含利用TOA(Tcp Option Address)伪造IP地址,继而突破安全访问控制的一个测试工具。

经测试,利用该工具,攻击者可以将真实IP伪造成白名单内的IP,重新进行TCP协议的三次握手,插入TCP Option,继而可以访问原本受限的敏感网络资源(如通过安全组隔离的ECS、RDS、存储等)。

TOA(TCP Option Address)是基于四层协议(TCP)获取真实源 IP 的方法,本质是将源 IP 地址插入 TCP 协议的 Options 字段,然后进行网络请求,进而获取客户端的真实IP地址。

二、影响范围及风险分析

网络访问控制机制(ACL)是目前最常见的安全隔离措施, 一旦被突破可能带来严重影响及安全风险。

该问题影响到的平台:xxx平台。

该问题具体的影响:(蓝色是示例)

(1) 云服务商实现网络访问控制措施的产品(如暴露在互联网的网络产品、网络安全产品、依赖在线升级的产品等)是否受影响,如有则说明具体影响及风险。

(2) 云平台安全架构及安全防护体系是否受影响,如有则说明具体影响及风险。

(3) 云服务商人员身份鉴别及远程运维是否受影响,如有则说明具体影响及风险。

(4) 租户身份鉴别及远程运维是否受影响,如有则说明具体影响及风险。

(5) 租户应用系统防护体系、数据安全是否受影响(如面对南北向攻击、东西项攻击),如有则说明具体影响及风险。

(6) 其他影响及风险分析。

三、下一步采取的安全控制措施及工作建议

(1) 临时安全控制措施

(2) 长期安全控制措施

针对该问题的分析及工作建议:

漏洞解决方案

Comware v7只有下面2个业务相关。dpi模块只要不开启inspect real-ip detect-field tcp-option hex hex-vector [ offset offset-value ] [ depth depth-value ] [ ip-offset ip-offset-value ]就行。

LB的默认基于TOA的SNAT是关闭的,不要开该功能不涉及

src-addr-option命令用来配置进行SNAT地址转换的TCP Option。

undo src-addr-option命令用来恢复缺省情况。

【命令】

src-addr-option option-number [ encode { binary | string } ]

undo src-addr-option

【缺省情况】

未配置进行SNAT地址转换的TCP Option。

【视图】

TCP类型的参数模板视图

【缺省用户角色】

network-admin

context-admin

【参数】

option-number:TCP选项的类型编号,取值范围为6、7、9~18、22~254。

encode { binary | string }:TCP Option的编码方式。binary表示TCP Option的编码方式为二进制编码,string表示TCP Option的编码方式为字符串编码。若未配置本参数,则TCP Option的编码方式为二进制编码。

【使用指导】

通过配置本命令,设备可以解析收到的报文中指定编号的TCP Option字段携带的IP地址,并配合snat-mode命令将解析处理后的地址进行源地址转换。

此命令在客户端侧的参数模板下生效。

在同一参数模板视图下,多次执行本命令,最后一次执行的命令生效。

【举例】

# 在TCP类型的参数模板pp3视图下,配置进行SNAT地址转换的TCP Option编号为28,编码方式为二进制编码。

<Sysname> system-view

[Sysname] parameter-profile pp3 type tcp

[Sysname-para-tcp-pp3] src-addr-option 28 encode binary

还有 就是参数模板中要删除TOA OPTION

tcp option remove命令用来清除TCP报文头中的指定选项。

undo tcp option remove命令用来取消对指定TCP选项进行清除的配置。

【命令】

tcp option remove option-number

undo tcp option remove option-number

【缺省情况】

未对TCP报文头中的指定选项进行清除。

【视图】

TCP类型的参数模板视图

【缺省用户角色】

network-admin

context-admin

【参数】

option-number:TCP选项的类型编号,取值范围为3~254。

【使用指导】

本命令用来清除负载均衡设备发送给服务器的TCP报文头中的指定选项。

仅允许通过多次配置本命令清除5个TCP选项。

【举例】

# 在TCP类型的参数模板para2中,清除TCP报文头中类型编号为8的TCP选项。

<Sysname> system-view

[Sysname] parameter-profile para2 type tcp

[Sysname-para-tcp-para2] tcp option remove 8

ACG1000 不涉及

W2040-G2 W2200-G2 W2010-G2 WAF—不涉及

GAP2000-AE 网闸不涉及

ESM/ESM-AV 不涉及

AVG2000-S 防病毒网关不涉及

D2050-G D2015-G 数据库审计系统 --不涉及

AFC2020 AFC2100-D AFC2100 AFC2100-G2 不涉及

✖

案例意见反馈

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作