组网及说明

组网:AC 与Cisco ISE对接实现portal认证

需求:实现portal认证并通过COA下发授权属性

配置步骤

ISE集中式WEB认证

CWA认证流程.

(1) 终端先进行无线MAC地址过滤认证,即MAB

(2) 终端的MAC地址并未提前添加到ISE的"Endpoints"中(在ISE的认证策略中如果ISE上未发现终端MAC地址动作应设置为"continue''),

(3) 由于ISE上未发现终端的MAC地址所以只能匹配Policy Sets中默认的授权策略

(4) 默认授权策略的授权结果应配置为web重定向(以实现终端连接后自动弹出重定向后的登录页面)

(5) 新建一条授权策略,定义终端成功登录后的访问权限

(6) 当终端连接SSID后,自动弹出web重定向后的登录页面用户输入正确的用户名密码。登录后,ISE自动进行COA用户被二次授权获得最终网络访问权限

1.1 设备侧配置

(1)Radius DAE配置

radius dynamic-author server

port 3799 #COA端口,可自定义,需和ISE侧保持一致

client ip 192168.106.191 key simple 12345678 #192168.106.191为ISE 的IP

(2)radius scheme配置

#

radius scheme ise106

primary authentication 192.168.106.191 key simple 123456789

primary accounting 192.168.106.191 key simple 123456789

user-name-format without-domain

nas-ip 192.168.106.75

#

(3)domain配置

#

domain ise106

authentication lan-access radius-scheme ise106

authorization lan-access radius-scheme ise106

accounting lan-access radius-scheme ise106

#

(4)服务模板配置

注意必须开启客户端URL重定向功能

#

wlan service-template ise-cwa

ssid h3c-ise-cwa

vlan 33

client url-redirect enable #开启客户端URL重定向功能

client-security authentication-mode mac

mac-authentication domain ise106

service-template enable

#

(5)AP配置

#服务模板绑定到AP radio下

wlan ap 6330 model WA6330

serial-id 219801A23V820AE0031Q

map-configuration cfa0:/map.txt

vlan 1

radio 1

channel 48

radio enable

service-template ise-cwa

(6)ACL配置

a. CWA 重定向ACL配置

#创建ACL 3006,放行DHCP、DNS、ISE的报文,其余报文全部阻断,用于CWA重定向

acl advanced 3006

rule 13 permit udp destination-port eq bootpc

rule 14 permit udp destination-port eq bootps

rule 15 permit udp destination-port eq dns

rule 16 permit udp source-port eq dns

rule 17 permit tcp destination-port eq dns

rule 18 permit tcp source-port eq dns

rule 20 permit ip source 192.168.106.191 0

rule 21 permit ip destination 192.168.106.191 0

rule 999 deny ip

#

b. CWA 放行ACL配置

创建ACL 3001,放行所有报文,用于CWA认证成功之后下发网络访问的授权

#

acl advanced 3001

rule 1000 permit ip

#

(7)DNS代理配置

若CWA的重定向URL地址采用ISE的域名,则需要终端能够解析ISE服务器的本地域名,故需要配置ISE域名和IP的对应关系,设备本地启用DNS代理,终端上线的DHCP地址池中的DNS指到设备对应接口的IP上。若CWA的重定向URL地址采用的是ISE的IP,则无需进行该配置。

#

dns proxy enable

dns server 114.114.114.114

ip host ***.*** 192.168.106.191

#

dhcp server ip-pool 33

gateway-list 174.33.0.1

network 174.33.0.0 mask 255.255.0.0

dns-list 174.33.0.1

1.2 ISE配置

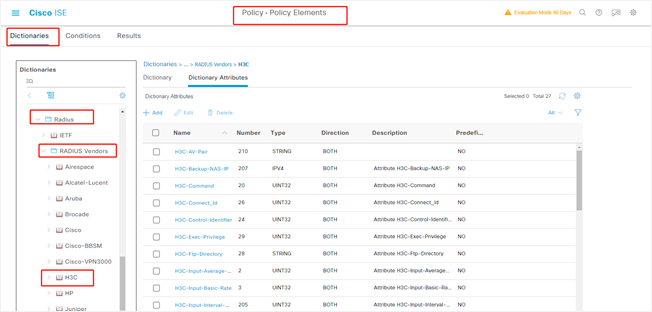

(1)H3C字典属性配置

在Policy > Policy Elements > Dictionaries > System > Radius > RADIUS Vendors > H3C界面下,增加以下字典属性:

l 增加字典属性H3C-AV-Pair,子属性ID为210

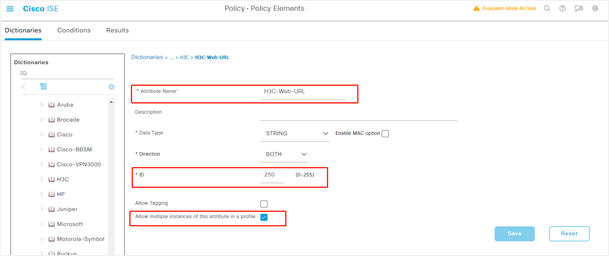

l 增加字典属性H3C-Web-URL,子属性ID为250

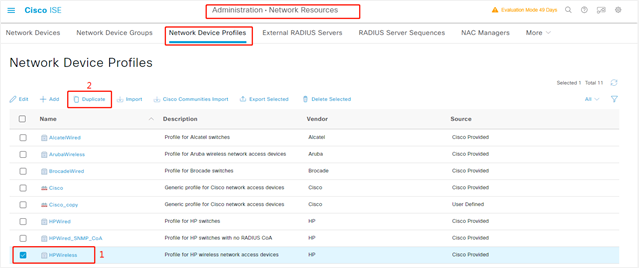

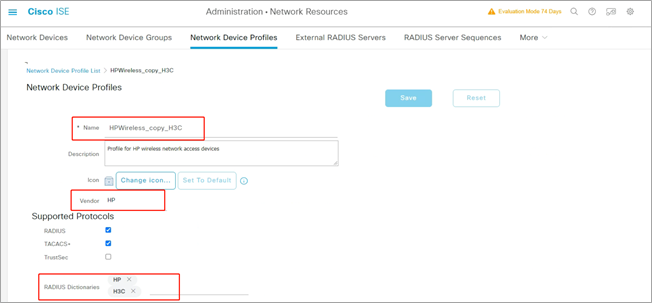

(2)Network Device Profiles配置

Administration > Network Resources > Network Device Profiles下配置Network Device Profiles,选择HPWireless,点击复制,命名为HPWireless_copy_H3C。

Vendor为HP,radius dictionaries包含HP和H3C

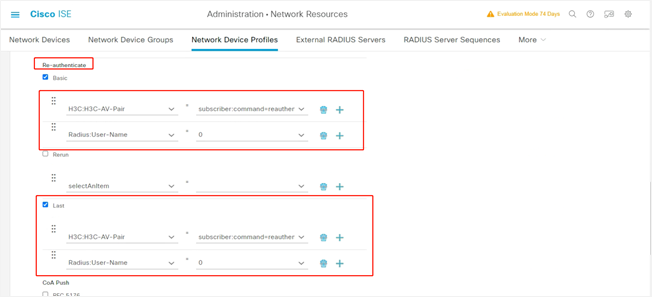

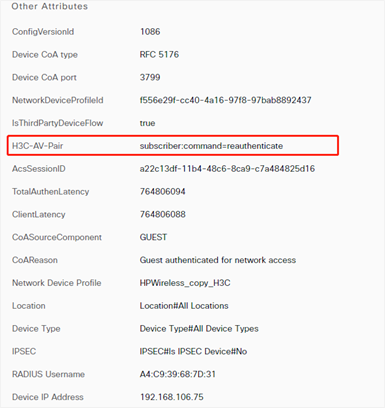

a. CoA配置

Change of Authorization (CoA)下配置重认证的属性,basic和last均需要配置

选择H3C:H3C-AV-Pair,配置属性subscriber:command=reauthenticate

选择radius:User-Name,配置等于0

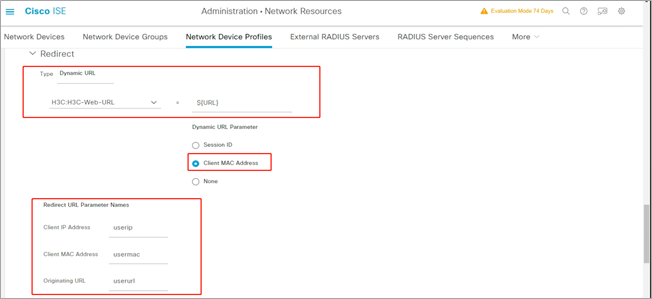

b. Redirect配置

Redirect下配置type为dynamic URL,属性为H3C-Web-URL=${URL}

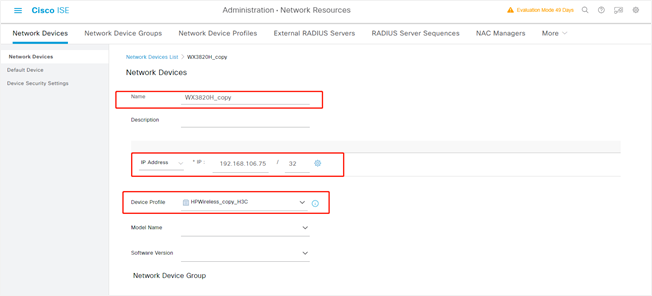

(3)添加AC设备

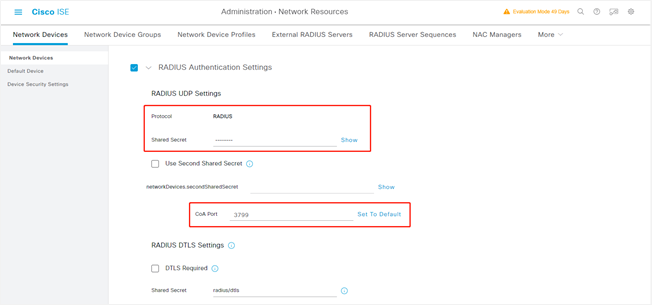

在ISE上添加AC设备,配置IP,device profile选择上述创建的HPWireless_copy_H3C,配置radius共享密钥和COA端口3799。

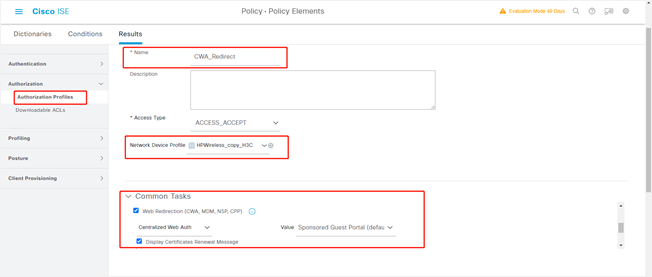

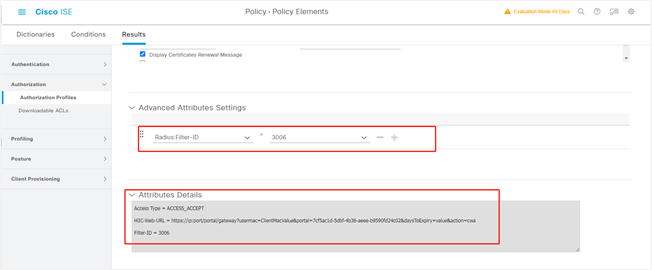

(4)授权配置文件配置

此处需要创建两个授权配置文件,如下:

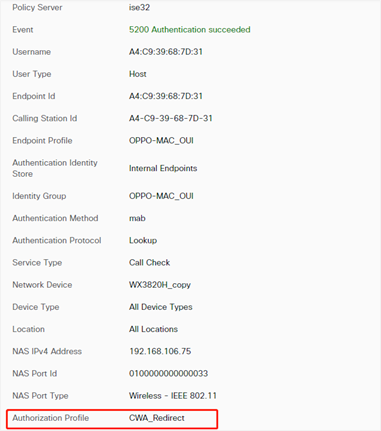

a. 创建授权配置文件CWA_Redirect

用于终端访问CWA访客门户界面,指定参数如下:

l Network Device Profile选择上述步骤创建的HPWireless_copy_H3C

l Common tasks 下勾选web redirection(CWA/MDM/NSP/CPP),选择“Centralized Web Auth” ,value配置Sponsored Guest Portal (default)

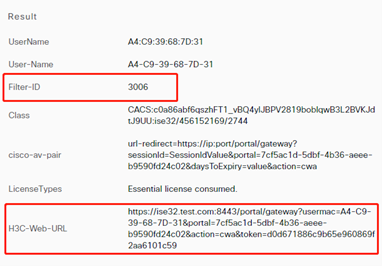

l 并授权下发ACL 3006。

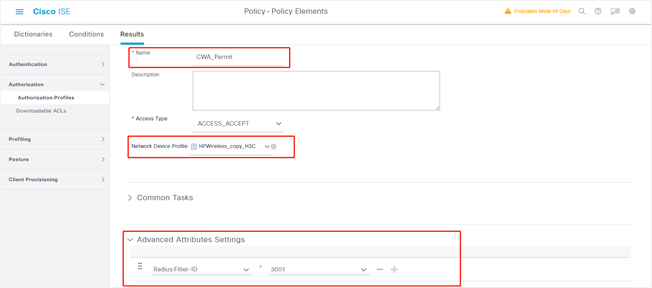

b. 创建授权配置文件CWA_Permit

用于终端在访客门户界面输入用户名密码认证成功后下发的授权。

该配置文件配置参数如下:

l Network Device Profile选择上述步骤创建的HPWireless_copy_H3C

l 下发授权ACL 3001,即允许访问任何网络。

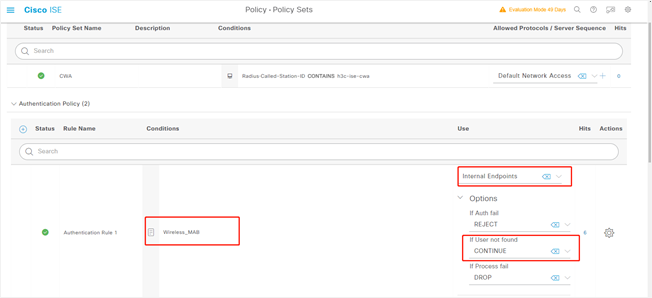

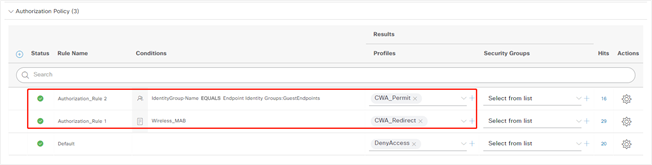

(5)Policy Sets配置:引用授权配置文件

在policy sets下创建新的policy,命名为CWA,匹配条件是Called-Station-ID包含ssid名称h3c-ise-cwa,协议配置文件选择默认的default network access。

保存后点击最右侧View下拉,进行授权文件配置

l 新增Authentication Rule 1,条件配置Wireless_MAB,身份源选择Internal Endpoints,USE项中下拉Options选项,If User not found选择CONTINUE

l 新增Authorization Rule 1,条件配置Wireless_MAB,配置授权文件选择CWA_Redirect

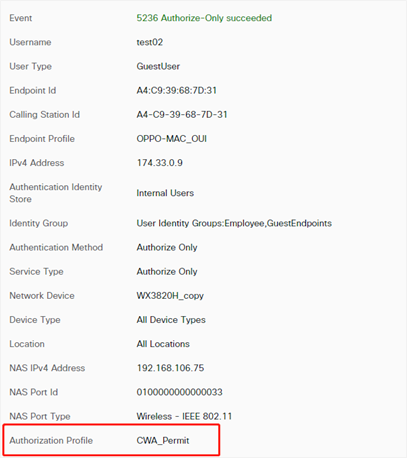

l 新增Authorization Rule 2,条件配置IdentityGroup·Name= Endpoint Identity Groups: GuestEndpoints,配置授权文件选择CWA_Permit

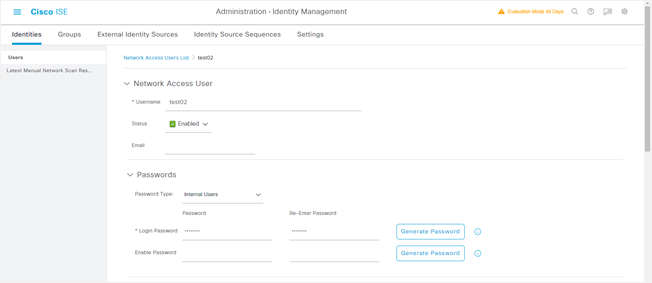

(6)添加用户

创建用户名test02和密码

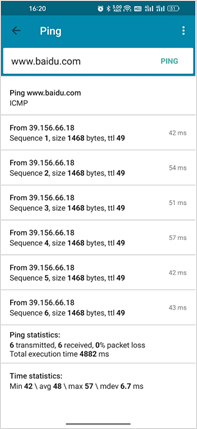

1.3结果验证

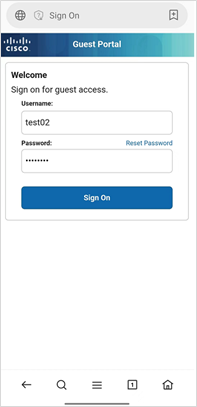

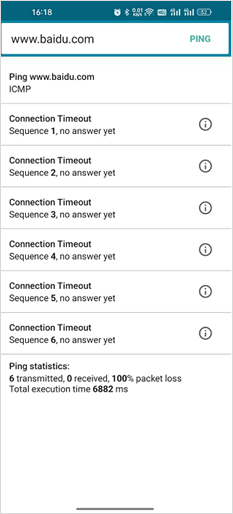

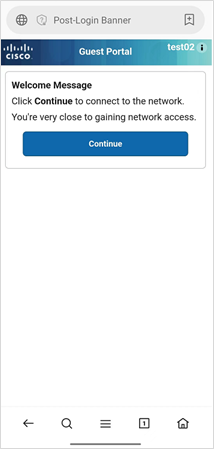

(1) 终端连接上WiFi之后浏览器重定向到ISE的guest portal界面

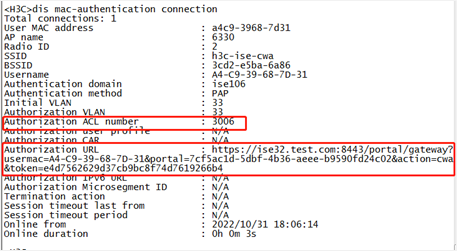

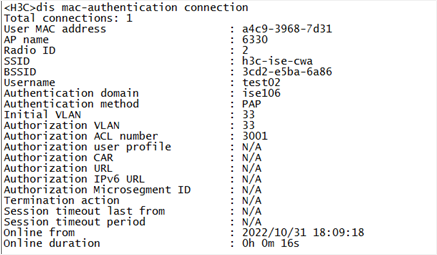

(2) 设备上display mac-authentication connection可以查看到授权URL和ACL的下发信息,此时终端无法上网。

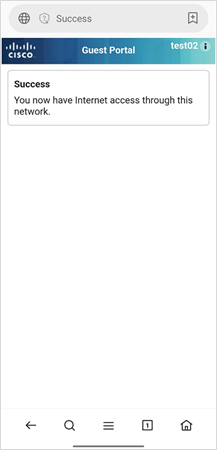

(3) 在guest portal界面输入正确的用户名和密码之后,认证成功。

(4) 此时ISE自动进行COA下发重认证,二次授权下发ACL,此时终端获取到网络访问权限。

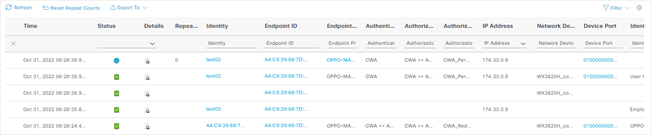

(5)用户成功认证上线,服务器看到用户CWA认证的日志

日志列表

先进行MAC认证,下发CWA_Redirect的授权

输入用户名和密码之后,ISE自动下发COA重认证进行二次授权认证

二次授权下发CWA_Permit的授权

该案例暂时没有网友评论

编辑评论

✖

案例意见反馈

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作