问题描述

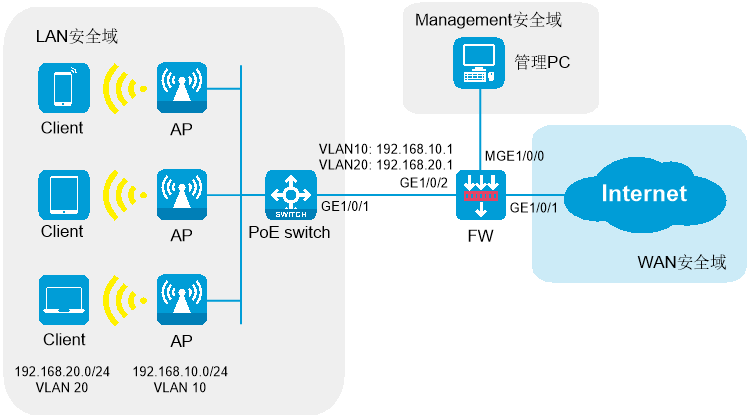

某公司为了给员工提供更好的无线网络服务且对安全性有较高要求,希望在该公司内进行无线网络全覆盖,并以防火墙作为出口网关来确保内网的安全性。

如图所示,公司内部署的AP工作在Fit模式,通过PoE交换机连接到出口网关防火墙上,接入Internet。防火墙同时作为DHCP Server为AP和无线客户端分配IP地址,并为内网设备提供安全防护功能。

图1-1 防火墙融合AC典型配置组网图

过程分析

本例采用如下的思路进行网络配置:

(1) 配置出口网关防火墙。

a. 通过Console口登录防火墙。

b. 配置防火墙连接运营商网络并可以访问Internet。

c. 配置内网接口,创建管理和业务VLAN接口,为VLAN接口指定IP地址。

d. 配置管理VLAN和业务VLAN的DHCP地址池。

e. 配置安全策略。

f. 配置NAT,确保内网用户可以访问Internet。

g. 配置无线AC功能,确保FW可以作为AC管理AP。

(2) 配置PoE接入交换机。

a. 通过Console口登录PoE接入交换机。

b. 创建业务VLAN,并放通所有业务VLAN。

c. 开启PoE供电功能,为AP供电。

1.1 配置步骤

1.1.1 配置出口网关防火墙

1. 连接防火墙和PC

(1) 使用以太网线将PC和防火墙设备上的GE1/0/0接口相连。

(2) 单击电脑右下角的“ ”,然后单击“打开网络和共享中心”,弹出“网络和共享中心”对话框。

(3) 在“网络和共享中心”对话框中,单击“本地连接”,弹出“本地连接状态”对话框。

图1-1 网络和共享中心

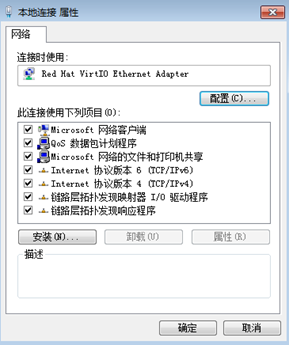

(4) 在“本地连接状态”对话框,单击<属性>按钮,弹出“本地连接属性”对话框。

图1-2 本地连接状态

(5) 在“本地连接属性”对话框,单击“Internet 协议版本4(TCP/IPv4)”,然后单击<确定>按钮,弹出“Internet 协议版本4(TCP/IPv4)”对话框。

图1-3 本地连接属性

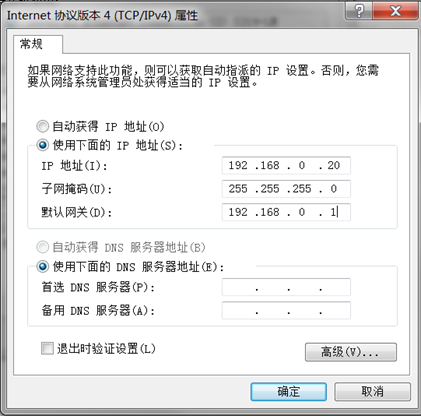

(6) 在“Internet 协议版本4(TCP/IPv4)”对话框中,为PC配置IP地址,保证能与防火墙设备互通,以下两种方式任选其一:

¡ 配置PC的IP地址为“自动获得IP地址”和“自动获得DNS服务器地址”,由防火墙为PC自动分配IP地址等网络参数。

图1-4 配置PC自动获取IP地址

¡ 手动修改PC的IP地址为192.168.0.0/24网段内的任意地址(除192.168.0.1),例如192.168.0.20。(注意:后期修改了防火墙设备的缺省登录地址后,请使用修改后的网段内的IP地址重新登录防火墙设备)

图1-5 手动配置PC的IP地址

2. 通过Console口登录防火墙

(1) 使用配置电缆连接PC和设备。请先将配置口电缆的DB-9(孔)/标准USB插头插入PC机的9芯(针)串口/USB口中,再将RJ-45插头端插入设备的Console口中。

(2) 在通过Console口搭建本地配置环境时,需要通过超级终端或PuTTY等终端仿真程序与设备建立连接。用户可以运行这些程序来连接网络设备、Telnet或SSH站点,这些程序的详细介绍和使用方法请参见该程序的使用指导。打开终端仿真程序后,请按如下要求设置终端参数:

¡ 波特率:9600

¡ 数据位:8

¡ 停止位:1

¡ 奇偶校验:无

¡ 流量控制:无

(3) 设备上电,终端上显示设备自检信息,自检结束后输入缺省用户名admin和密码admin,用户键入回车后将出现命令行提示符(如<Sysname>)。

3. 配置外网接口

(1) 配置接口GigabitEthernet1/0/1的IP地址

IPv4地址支持DHCP、PPPoE和指定IP地址三种方式,请根据实际运营商网络进行选择。本举例中选择“DHCP”方式。

¡ 如果选择“PPPoE”,需输入运营商提供的PPPoE接入账号和密码。

¡ 如果选择“DHCP”,将自动从DHCP服务器获取接入广域网的公网IP地址。

¡ 如果选择“指定IP地址”,需手动输入广域网的IP地址、子网掩码、网关地址。

# 根据组网图中规划的信息,配置各接口的IP地址,具体配置步骤如下。

<FW> system-view

[FW] interface gigabitethernet 1/0/1

[FW-GigabitEthernet1/0/1] ip address dhcp-alloc

[FW-GigabitEthernet1/0/1] quit

(2) 配置接口GigabitEthernet1/0/1加入WAN安全域

[FW] security-zone name WAN

[FW-security-zone-WAN] import interface gigabitethernet 1/0/1

[FW-security-zone-WAN] quit

4. 配置内网接口

(1) 创建管理VLAN10和业务VLAN20

[FW] vlan 10

[FW-vlan10]

[FW-vlan10] quit

[FW] vlan 20

[FW-vlan20] quit

(2) 配置接口Vlan-interface10的IP地址/掩码长度为192.168.10.1/24

[FW] interface vlan-interface 10

[FW-Vlan-interface10] ip address 192.168.10.1 24

[FW-Vlan-interface10] quit

(3) 配置接口Vlan-interface20的IP地址/掩码长度为192.168.20.1/24

[FW] interface Vlan-interface 20

[FW-Vlan-interface20] ip address 192.168.20.1 24

[FW-Vlan-interface20] quit

(4) 配置以太网接口GigabitEthernet1/0/2为二层Trunk端口,并允许所有VLAN通过当前Trunk端口

[FW] interface GigabitEthernet 1/0/2

[FW-GigabitEthernet1/0/2] port link-mode bridge

[FW-GigabitEthernet1/0/2] port link-type trunk

[FW-GigabitEthernet1/0/2] port trunk permit vlan all

[FW-GigabitEthernet1/0/2] quit

(5) 向LAN安全域中加入接口Vlan-interface10、Vlan-interface20、二层以太网接口GigabitEthernet1/0/2以及对应的VLAN 10、二层以太网接口GigabitEthernet1/0/2以及对应的VLAN 20

[FW] security-zone name LAN

[FW-security-zone-LAN] import interface vlan-interface 10

[FW-security-zone-LAN] import interface vlan-interface 20

[FW-security-zone-LAN] import interface GigabitEthernet 1/0/2 vlan 10

[FW-security-zone-LAN] import interface GigabitEthernet 1/0/2 vlan 20

[FW-security-zone-LAN] quit

5. 配置DHCP地址池

(1) 开启全局DHCP服务。

[FW] dhcp enable

(2) 新建DHCP服务器地址池poolforap,为AP分配IP地址。

# 配置动态分配的地址段为192.168.10.0/24,不参与自动分配的地址为192.168.10.1,网关地址为192.168.10.1。

[FW] dhcp server ip-pool poolforap

[FW-dhcp-pool-poolforap] network 192.168.10.0 24

[FW-dhcp-pool-poolforap] forbidden-ip 192.168.10.1

[FW-dhcp-pool-vlan1pool] gateway-list 192.168.10.1

(3) 新建DHCP服务器地址池poolforsta,为接入终端分配IP地址。

# 配置动态分配的地址段为192.168.20.0/24,不参与自动分配的地址为192.168.20.1,网关地址为192.168.20.1。

[FW] dhcp server ip-pool poolforsta

[FW-dhcp-pool-poolforsta] network 192.168.20.0 24

[FW-dhcp-pool-poolforsta] forbidden-ip 192.168.20.1

[FW-dhcp-pool-poolforsta] gateway-list 192.168.20.1

[FW-dhcp-pool-poolforsta] quit

6. 配置安全策略

# 配置名称为lan-wan的安全策略规则,允许LAN安全域访问WAN安全域。

[FW] security-policy ip

[FW-security-policy-ip] rule name lan-wan

[FW-security-policy-ip-3-lan-wan] source-zone lan

[FW-security-policy-ip-3-lan-wan] destination-zone wan

[FW-security-policy-ip-3-lan-wan] action pass

[FW-security-policy-ip-3-lan-wan] quit

# 配置名称为lan-local的安全策略规则,允许LAN安全域访问Local安全域。

[FW-security-policy-ip] rule name lan-local

[FW-security-policy-ip-4-lan-local] source-zone lan

[FW-security-policy-ip-4-lan-local] destination-zone local

[FW-security-policy-ip-4-lan-local] action pass

[FW-security-policy-ip-4-lan-local] quit

[FW-security-policy-ip] quit

# 配置名称为local-lan的安全策略规则,允许Local安全域访问LAN安全域。

[FW-security-policy-ip] rule name local-lan

[FW-security-policy-ip-5-local-lan] source-zone local

[FW-security-policy-ip-5-local-lan] destination-zone lan

[FW-security-policy-ip-5-local-lan] action pass

[FW-security-policy-ip-5-local-lan] quit

[FW-security-policy-ip] quit

7. 配置NAT

# 创建名称为PolicyRule_1的全局NAT规则,配置报文过滤条件为源安全域LAN访问目的安全域WAN的报文,源地址转换方式为Easy IP方式。

[FW] nat global-policy

[FW-nat-global-policy] rule name PolicyRule_1

[FW-nat-global-policy-rule-PolicyRule_1] source-zone lan

[FW-nat-global-policy-rule-PolicyRule_1] destination-zone wan

[FW-nat-global-policy-rule-PolicyRule_1] action snat easy-ip

[FW-nat-global-policy-rule-PolicyRule_1] quit

[FW-nat-global-policy] quit

8. 配置无线AC功能

(1) 配置AP,在创建手工AP和配置自动AP两种方式中,请至少选择其中一项进行配置。

¡ 创建手工AP

- # 创建名称为ap1的手工AP,AP型号为WA6520XS-LI,MAC地址为F4E9-75CD-BE30。

[FW] wlan ap ap1 model WA6520XS-LI

[FW-wlan-ap-ap1] mac-address f4e9-75cd-be30

[FW-wlan-ap-ap1] quit

¡ 配置自动AP

# 开启自动AP功能,自动上线的AP名称为AP的MAC地址

[FW] wlan auto-ap enable

# 配置自动AP固化为手工AP。请至少选择其中一项进行配置。

- 将自动AP固化为手工AP。

[FW] wlan auto-ap persistent all

- 开启自动AP自动固化功能。仅对配置本命令后新上线的自动AP生效,对于已上线的自动AP,只能使用wlan auto-ap persistent命令将自动AP转换为固化AP。

[FW] wlan auto-persistent enable

(2) 关闭全局AP版本升级功能

有关AP版本升级功能的详细介绍请参见“6.1 AP自动升级”。

[FW] wlan global-configuration

[FW-wlan-global-configuration] firmware-upgrade disable

[FW-wlan-global-configuration] quit

(3) 配置无线服务模板service1

# 配置SSID为WiFi_example,配置无线客户端从指定无线服务模板上线后被加入到VLAN 20。

[FW] wlan service-template service1

[FW-wlan-st-service1] ssid WiFi_example

[FW-wlan-st-service1] vlan 20

# 配置身份认证与密钥管理模式为PSK模式,使用明文的字符串User@1234作为共享密钥。加密套件为CCMP,安全信息元素为WPA。

[FW-wlan-st-service1] akm mode psk

[FW-wlan-st-service1] preshared-key pass-phrase simple User@1234

[FW-wlan-st-service1] cipher-suite ccmp

[FW-wlan-st-service1] security-ie wpa

# 使能无线服务模板。

[FW-wlan-st-service1] service-template enable

[FW-wlan-st-service1] quit

(4) 将无线服务模板绑定到射频radio1和radio2上,并开启射频

[FW] wlan ap ap1

[FW-wlan-ap-ap1] radio 1

[FW-wlan-ap-ap1-radio-1] service-template service1

[FW-wlan-ap-ap1-radio-1] radio enable

[FW-wlan-ap-ap1-radio-1] quit

[FW-wlan-ap-ap1] radio 2

[FW-wlan-ap-ap1-radio-2] service-template service1

[FW-wlan-ap-ap1-radio-2] radio enable

[FW-wlan-ap-ap1-radio-2] return

<FW>

1.1.2 配置PoE接入交换机

1. 通过Console口登录PoE接入交换机

(1) 使用配置电缆连接PC和设备。请先将配置口电缆的DB-9(孔)/标准USB插头插入PC机的9芯(针)串口/USB口中,再将RJ-45插头端插入设备的Console口中。

(2) 在通过Console口搭建本地配置环境时,需要通过超级终端或PuTTY等终端仿真程序与设备建立连接。用户可以运行这些程序来连接网络设备、Telnet或SSH站点,这些程序的详细介绍和使用方法请参见该程序的使用指导。打开终端仿真程序后,请按如下要求设置终端参数:

¡ 波特率:9600

¡ 数据位:8

¡ 停止位:1

¡ 奇偶校验:无

¡ 流量控制:无

(3) 设备上电,终端上显示设备自检信息,自检结束后键入<Crtl+C>,用户键入回车后将出现命令行提示符(如<Sysname>)。

2. 创建VLAN

# 按照规划,创建管理VLAN 10和业务VLAN 20。

[PoE switch] vlan 10 20

3. 设置接口类型并划分到指定VLAN

# 配置连接防火墙的二层以太网接口GigabitEthernet1/0/1为Trunk端口,并允许所有VLAN通过当前Trunk端口。

[PoE switch] interface GigabitEthernet 1/0/1

[PoE switch-GigabitEthernet1/0/1] port link-type trunk

[PoE switch-GigabitEthernet1/0/1] port trunk permit vlan all

[PoE switch-GigabitEthernet1/0/1] quit

# 配置连接AP的多个二层以太网接口(本例仅GE1/0/2)为Trunk端口,允许所有VLAN通过当前Trunk端口,并配置端口的缺省VLAN ID为10。

[PoE switch] interface GigabitEthernet 1/0/2

[PoE switch-GigabitEthernet1/0/2] port link-type trunk

[PoE switch-GigabitEthernet1/0/2] port trunk permit vlan all

[PoE switch-GigabitEthernet1/0/2] port trunk pvid vlan 10

[PoE switch-GigabitEthernet1/0/2] quit

4. 启用PoE供电功能

交换机缺省已经开启PoE功能,如果与AP连接的交换机接口的PoE功能已经处于开启状态,可跳过本步骤。

# 开启与AP连接的多个以太网接口(本例仅GE1/0/2)的PoE远程供电功能,为AP进行供电。

[PoE switch] interface GigabitEthernet 1/0/2

[PoE switch-GigabitEthernet1/0/2] poe enable

[PoE switch-GigabitEthernet1/0/2] quit

解决方法

# 查看AP的信息,可以看到AP与AC成功建立隧道连接并进入R/M状态。(以手工AP为例)

<FW> display wlan ap all

Total number of APs: 1

Total number of connected APs: 1

Total number of connected manual APs: 1

Total number of connected auto APs: 0

Total number of connected common APs: 1

Total number of connected WTUs: 0

Total number of inside APs: 0

Maximum supported APs: 64

Remaining APs: 63

Total AP licenses: 1

Local AP licenses: 1

Server AP licenses: 0

Remaining local AP licenses: 0

Sync AP licenses: 0

AP information

State : I = Idle, J = Join, JA = JoinAck, IL = ImageLoad

C = Config, DC = DataCheck, R = Run, M = Master, B = Backup

AP name APID State Model Serial ID

ap1 1 R/M WA6520XS-LI 219801A3Q3P22A00000V

# 还可以在“无线AC”页面的左侧导航栏中选择“概览 > 概览”进入概览页面,可以查看所有AP、客户端、无线服务和无线流量等统计信息。

编辑评论

✖

案例意见反馈

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作