IPSG 联动 DAI(ARP Detection)实现生成提示非法终端 IP-MAC 的日志告警

- 0关注

- 0收藏 536浏览

组网及说明

IPSG实现端口绑定本身没有日志告警的能力,如果需要让没有绑定的非法终端产生告警并打印出IP MAC地址,可以联动DAI (ARP Detection)实现。

原文如下:

对于ARP信任接口,不进行用户合法性检查;对于ARP非信任接口,需要进行用户合法性检查,以防止仿冒用户的攻击。

用户合法性检查是根据ARP报文中源IP地址和源MAC地址检查用户是否是所属VLAN所在接口上的合法用户,包括基于用户合法性规则检查、IP Source Guard静态绑定表项的检查、基于DHCP Snooping表项的检查和基于802.1X安全表项的检查。设备收到ARP报文后,首先进行基于用户合法性规则检查,如果找到与报文匹配的规则,则按照该规则对报文进行处理;如果未找到与报文匹配的规则,则继续进行基于IP Source Guard静态绑定表项的检查、基于DHCP Snooping表项的检查和基于802.1X安全表项的检查。

· 只要符合三者中的任何一个,就认为该ARP报文合法,进行转发。转发时查询报文目的IP地址对应的IP Source Guard静态绑定表项、DHCP Snooping表项和802.1X安全表项:

¡ 如果查询到三者中的任何一个,且和源IP地址对应表项的接口不一致,则将报文从目的IP地址对应的表项中的接口发送出去;

¡ 如果查询到三者中的任何一个,且和源IP地址对应表项的接口一致,则将报文进行二层转发;

¡ 如果未查到任何表项,则将报文进行二层转发。

· 如果所有检查都没有找到匹配的表项,则认为是非法报文,直接丢弃。

IP Source Guard静态绑定表项通过ip source binding命令生成,详细介绍请参见“安全配置指导”中的“IP Source Guard”。DHCP Snooping安全表项通过DHCP Snooping功能自动生成,详细介绍请参见“三层技术-IP业务配置指导”中的“DHCP Snooping”。

802.1X安全表项通过802.1X功能产生,802.1X用户需要使用支持将IP地址上传的客户端,用户通过了802.1X认证并且将IP地址上传至配置ARP Detection的设备后,设备自动生成可用于ARP Detection的用户合法性检查的802.1X安全表项。802.1X的详细介绍请参见“安全配置指导”中的“802.1X”。

S3为网关,S1接口配置DAI + IPSG联动,PC1 为绑定终端,PC4 模拟非法终端

配置步骤

S3只作为三层网关:

interface Vlan-interface1

ip address 192.168.1.254 255.255.255.0

S1 配置DAI + IPSG:

vlan 1

# 开启DAI

arp detection enable

#

interface GigabitEthernet1/0/1

# 绑定1.1 的MAC 56aa-c871-0206

ip source binding ip-address 192.168.1.1 mac-address 56aa-c871-0206

#

interface GigabitEthernet1/0/2

arp detection trust # 上行接口配置ARP信任接口

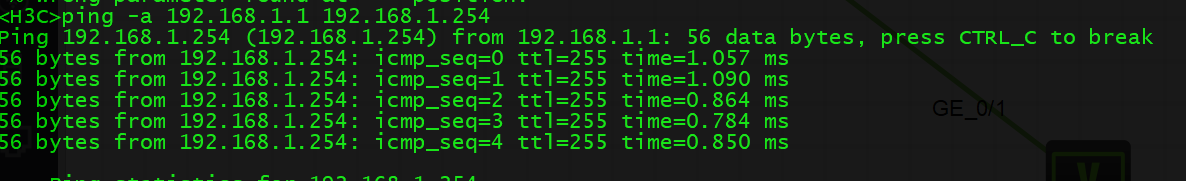

配置后IPSG 绑定的合法终端可以直接上网

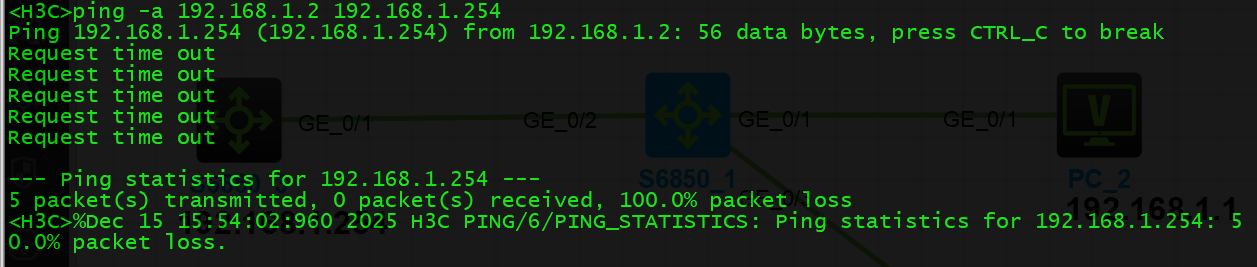

没有绑定的非法终端无法上网并产生日志告警

配置关键点

注意,DAI和IPSG的联动,可以不开启IPSG: ip verify source ip-address mac-address 命令

如果配置ip verify source ip-address mac-address ,删除DAI仍有IPSG功能,非法终端无法上网但不会告警。

如果不配置,删除DAI后所有终端均可正常上网。

日志:ARP/5/ARP_INSPECTION: Detected an ARP attack 在部分设备老版本不支持,建议升级新版本使用

该案例暂时没有网友评论

编辑评论

✖

案例意见反馈

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作