iMC EIA配合AC WAPI标准证书认证的典型配置

一、组网需求

WAPI证书鉴别包括标准证书鉴别和AAA鉴别,由于AAA鉴别是我司私有鉴别模式,对于不支持该模式的AS,可以通过标准鉴别模式进行鉴别。标准鉴别模式:即基于 WAPI 标准协议的UDP 模式。在该模式下,AP 与AS 之间的WAI 协议报文将通过普通的UDP 方式进行传输,最终完成证书鉴别。

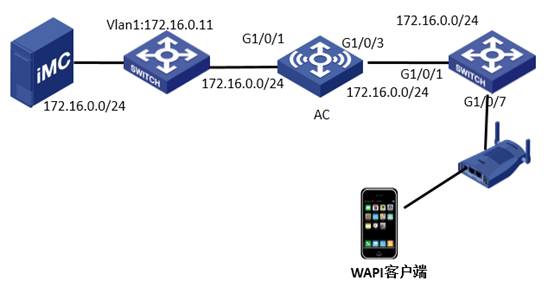

二、典型组网

组网说明:

IMC地址:172.16.0.22

AC管理地址:172.16.0.156

AP:192.168.7.0/24

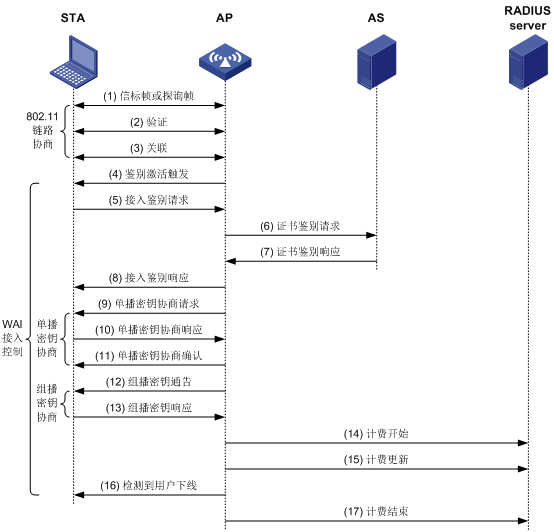

认证流程

三、配置步骤

1.设备配置

当采用证书鉴别方式时,需要配置证书所属的PKI域,以实现WAPI 证书鉴别的功能

创建PKI域pki

[5400eac] pki domain pki

在该域中禁止CRL 检查(对导入的证书不进行是否吊销检查,即默认此方式

下用户证书有效)

[5400eac -pki-domain-pki] crl check disable

WAPI 协议规定在证书鉴别过程中所使用的密钥签名算法必须为ECDSA(Elliptic Curve Digital Signature Algorithm,椭圆曲线数字签名算法),需要指定证书采用ECDSA 签名算法

[5400eac -pki-domain-pki] signature-algorithm ecdsa

配置外部实体iMC采用手工导入证书的方式。

[5400eac -pki-domain-pki] peer-entity iMC import

AC即接入设备中需要分别导入AC/AS和AE证书

分别导入证书文件root.cer、ae.cer 和as.cer(同root.cer),并指定AS服务器为iMC

[5400eac] pki import-certificate ca domain pki pem filename root.cer

[5400eac] pki import-certificate local domain pki1 pem filename ae.cer

[5400eac] pki import-certificate peer-entity iMC domain pki1 pem filename root.cer

配置全局端口安全

[5400eac-xun]port-security enable

配置wlan-ess口1000

[5400eac-xun]inter WLAN-ESS 1000

配置该接口的安全模式为wapi模式

[5400eac-xun]port-security port-mode wapi

指定wapi的鉴别模式为证书鉴别

[5400eac-WLAN-ESS1000] wapi authentication method certificate

配置证书鉴别模式为标准模式

[5400eac-xun]wapi authentication mode standard

指定AS服务器的IP为172.16.0.22

[5400eac-xun]wapi authentication-server ip 172.16.0.22

指定证书所属的PKI域为pki、AS为iMC。

[5400eac-xun]wapi certificate domain pki authentication-server imc

在接口WLAN-ESS1000上关闭BK更新功能,并配置单播密钥和组播密钥的更新时间均为20000秒。

[5400eac-xun -WLAN-ESS1000] undo wapi bk rekey enable

[5400eac-xun -WLAN-ESS1000] wapi usk lifetime 20000

[5400eac-xun -WLAN-ESS1000] wapi msk-rekey method time-based 20000

配置通过wapi认证的用户获得vlan4的地址,由于wapi不支持授权,需要提前配置用户网段

[5400eac-xun -WLAN-ESS1000]port access vlan 4

配置服务模板1000,类型为wapi

[5400eac-xun]wlan service-template 1000 wapi

wlan service-template 1000 wapi

ssid wapi

bind WLAN-ESS 1000

remote-ap keep-client-online

service-template enable

配置AP

[5400eac-xun-wlan-ap-1]dis this

wlan ap 1 model WA2620-AGN id 1

nas-id xunshangyan

serial-id 219801A0A79101G05128

radio 1

service-template 1000

radio enable

radio 2

service-template 1000

radio enable

2.iMC侧配置

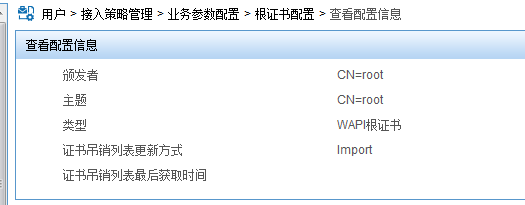

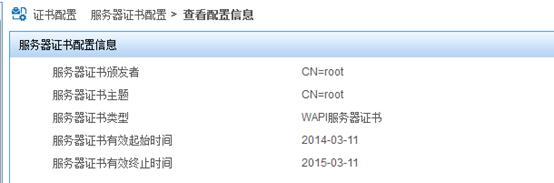

证书配置

导入key与cer合并后的CA证书

导入AS证书,本例中CA和AS是同一服务器,所以AS证书也即CA证书,该服务器证书可以分别导入也可以合并导入。

配置接入设备

3.客户端配置

对于iOS系统,两种导入证书的方法:

A:分别导入合并后的根证书和客户端证书;

B:如果合并后的客户端证书无法导入,则导入合并后的根证书,并按顺序先导入合并前的客户端证书,再导入合并后的客户端证书,认证时分别选择合并后的根证书和客户端证书即可。

对于android系统,两种导入方法:

A:分别导入合并后的根证书和客户端证书;

B:按照a的方法导入后无法认证成功,且在服务器侧看不到认证失败日志,则需要导入合并前的根证书,认证时选择合并前的根证书和合并后的客户端证书即可;

C:不排除以上两种方法都不能认证的情况,此时还需要再分别尝试选择不同证书测试。

客户端上线:

四、注意事项

1.iMC侧及设备侧需要导入合并后的证书,其中ae证书无需合并,合并是指将.cer文件与.Key文件合并;

该案例暂时没有网友评论

编辑评论

✖

案例意见反馈

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作