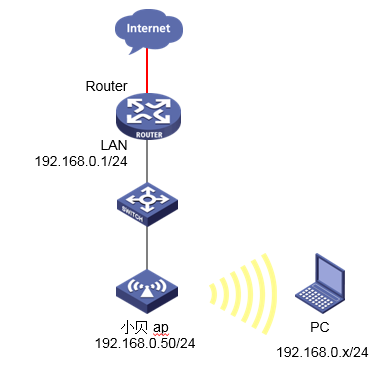

组网及说明

1 配置需求或说明

1.1 适用产品系列

本手册适用于如下产品:WAP712C(FAT)、WAP722E(FAT) 、WAP722S(FAT)、WAP722(FAT)、WAP621(FAT)、 WA1208、WA2110-GN、WA2200、WA2600、WA3600、WA4300

1.2 配置需求及实现的效果

本案例介绍如何通过WEB菜单下给AP单独配置无线加密上网。

设置无线信号为 “xiaobei722s”,密码为“12345678”的SSID提供接入服务。

假设路由器连接运营商,路由器给内网分配IP地址(本案例网段为192.168.1.X网段,网关为192.168.1.1),LAN口连接无管理型交换机,交换机下联多台PC。PC从路由器上获取1网段地址(本案例采用手动设置IP)与Mini AP默认地址保持同一网段。

2 环境搭建及连接方式

2.1 需要的工具及软件环境

2.2 连通环境搭建

配置步骤

3 登录小贝 AP使用浏览器登录

# 打开浏览器,地址栏输入该系列设备的默认管理IP,打开登录界面,输入默认用户密码即可登录,账号密码均为小写。需注意的是,不同系列产品,登录界面不完全一样。

# 设备出厂时已经默认启用了HTTP服务,默认的Web登录信息如下表所示,均为小写:

# 若网络存在个AP或需要修改管理AP网段,可进入“设备”>“接口管理”,点击Vlan-interface1 的“修改本接口”后进入修改界面,若修改新IP后,需要使用新IP登录,若修改了AP网段,需要同步修改电脑IP网段。

4 无线加密设置

4.1 配置或修改接入服务

# WAP系列AP设置无线有两种接入服务(不能互相转换),分为“clear”类型的不加密服务,和“crypto”类型的加密服务,用户可根据自行需求设置。

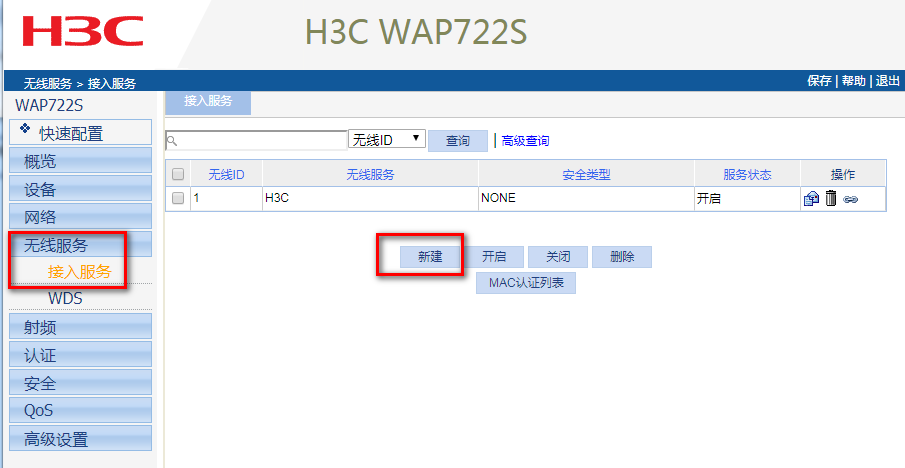

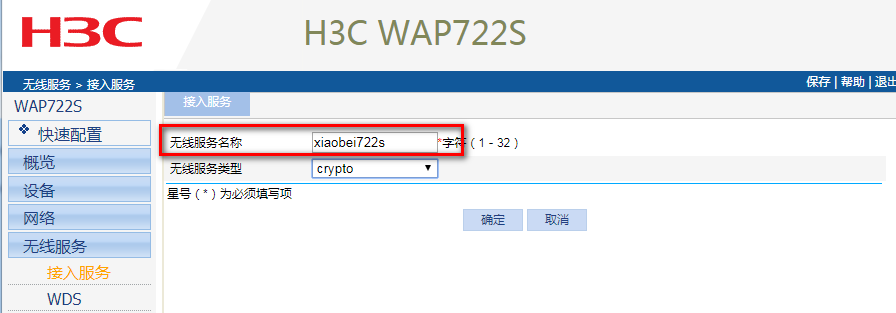

#通过“无线服务”>“接入服务”,点击新建创建新的接入服务“xiaobei722s”, 选择无线服务类型为“crypto”。

#选中“加密类型”前的复选框,选择“AES and TKIP”加密类型,选择“WPA and WPA2”安全IE,选中“端口设置”前的复选框,在端口模式的下拉框中选择“psk”方式。

在PSK预共享密钥下拉框里选择“pass-phrase”,输入密钥“12345678”。

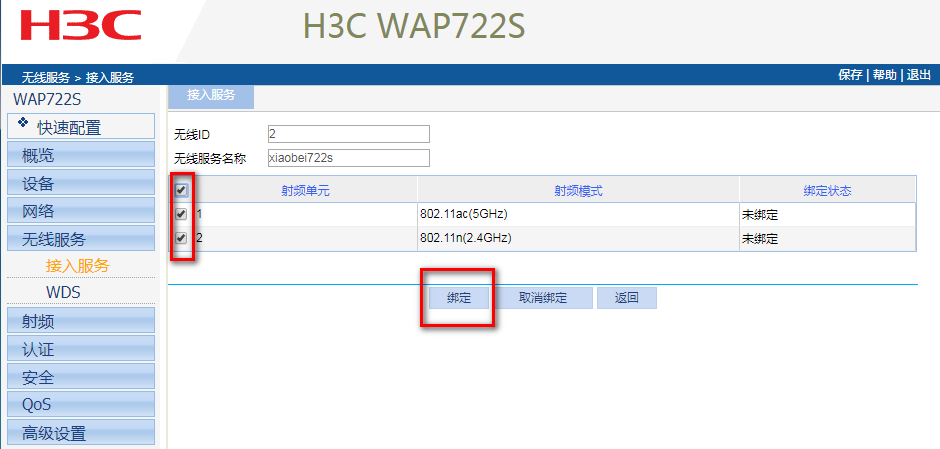

4.2 绑定AP的射频

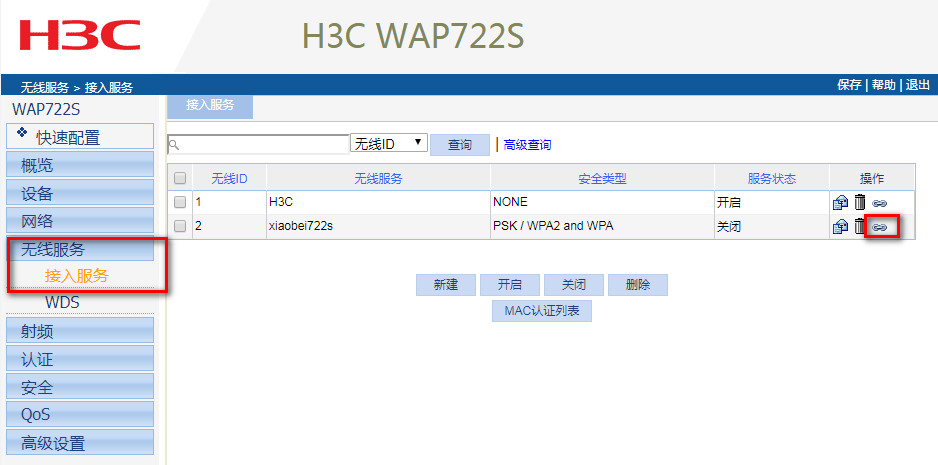

#选择“无线服务”>“接入服务”单击无线服务“psk”对应的

#根据用户需求选择射频口前的复选框并点击“绑定”

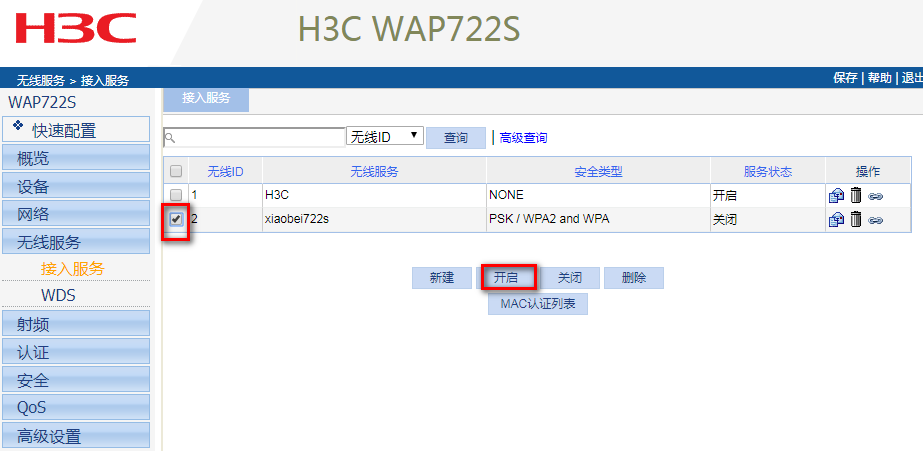

4.3 开启无线服务

#选择“无线服务”>“接入服务”,选中“xiaobei722s”前的复选框,单击“开启”按钮完成。

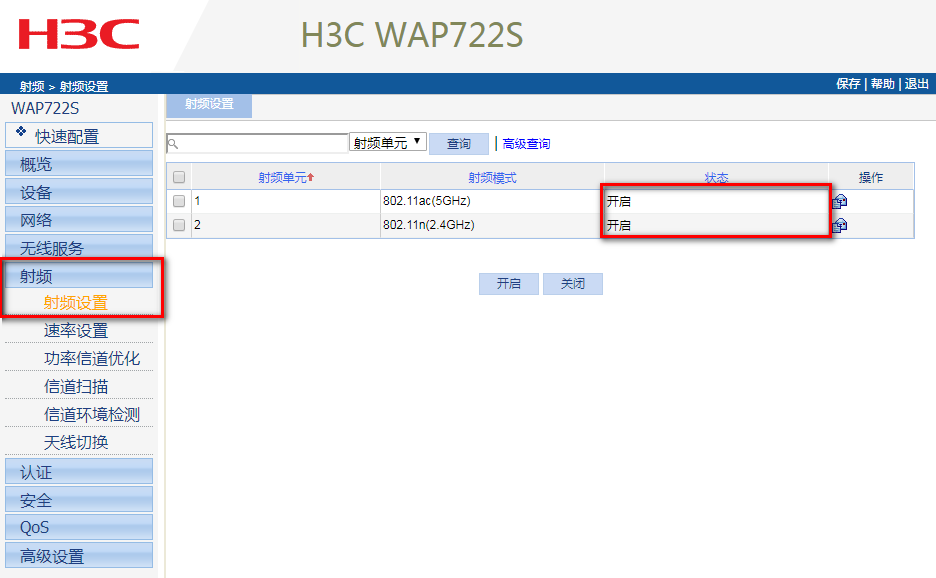

#开启射频(缺省情况下,所有射频处于开启状态,此步骤可选)

选择“射频”>“射频设置”,进入射频设置页面,确认所有射频处于开启状态。

配置完成后,点击右上角保存菜单,防止设备断电丢。

就是这么配置的,就上pc连上无线后上不了网?能获取到IP地址

<WAP712C>dis cu # version 5.20, Release 1509P01

# sysname WAP712C # domain default enable system

# telnet server enable

# port-security enable

# password-recovery enable

# undo attack-defense tcp fragment enable

# vlan 1

# domain system access-limit disable state active idle-cut disable self-service-url disable

# dhcp server ip-pool home network 192.168.10.0 mask 255.255.255.0 gateway-list 192.168.10.1

# user-group system group-attribute allow-guest

# local-user admin password cipher $c$3$BpGhTe9InaODcZ1tQwjwDkJ5lY++3HWptRMFDy8= authorization-attribute level 3 service-type telnet service-type web

# wlan mesh-profile 1 mesh-id default_11ac(5GHz) link-backhaul-rate 6

# wlan mesh-profile 2 mesh-id default_11n(2.4GHz) link-backhaul-rate 1

# wlan mp-policy 1

# wlan mp-policy 2

# wlan rrm dot11a mandatory-rate 6 12 24 dot11a supported-rate 9 18 36 48 54 dot11b mandatory-rate 1 2 dot11b supported-rate 5.5 11 dot11g mandatory-rate 1 2 5.5 11 dot11g supported-rate 6 9 12 18 24 36 48 54

# wlan service-template 2 crypto ssid home302 cipher-suite tkip cipher-suite ccmp security-ie rsn security-ie wpa service-template enable # cwmp undo cwmp enable # interface NULL0 # interface Vlan-interface1 ip address 192.168.10.1 255.255.255.0 nat outbound 2000 # interface GigabitEthernet1/0/1 # interface WLAN-MESH1 port link-type hybrid port hybrid vlan 1 tagged port-security port-mode psk port-security tx-key-type 11key port-security preshared-key pass-phrase cipher $c$3$pDTyPJCt3qKMVNLFZs7Ol2/ExOTnMxUxwcL1SNI= # interface WLAN-MESH2 port link-type hybrid port hybrid vlan 1 untagged port-security port-mode psk port-security tx-key-type 11key port-security preshared-key pass-phrase cipher $c$3$HX4Sg59AJzteBlyexUxmsiZqGtLXJ8ruleLsIHs= # interface WLAN-BSS1 # interface WLAN-BSS5 port-security port-mode psk port-security tx-key-type 11key port-security preshared-key pass-phrase cipher $c$3$WpcmuiBMUHwaB+2WFMbQIT4u+iKMF/h0JbRn/8k= # interface WLAN-BSS34 port link-type hybrid port hybrid vlan 1 untagged port-security port-mode psk port-security tx-key-type 11key port-security preshared-key pass-phrase cipher $c$3$2KxD6cbZQihZkRZC46XCgHcCo9SuSFA5gwawIPk= # interface WLAN-Radio1/0/1 service-template 2 interface wlan-bss 34 # interface WLAN-Radio1/0/2 # undo info-center enable # dhcp enable # ntp-service unicast-server 210.72.145.44 # arp-snooping enable # load xml-configuration # load tr069-configuration # user-interface con 0 user-interface vty 0 4 authentication-mode scheme

- 2020-07-04回答

- 评论(0)

- 举报

-

(1)

编辑评论

✖

案例意见反馈

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作