组网及说明

PEAP-MSCHAPv2认证类型是EAP证书认证的一种,当LDAP服务器使用Windows AD 时,LDAP用户支持EAP-PEAP-MSCHAPv2认证。当主域控服务器无法正常工作时(例如:主域控服务器重启或断网等连通性错误),iMC会自动切换到备份域控服务器进行认证,整个切换过程约1分钟,在此期间用户无法通过认证。直到备份域控服务器无法正常工作时,iMC才会自动切换到主域控服务器进行认证。支持通过手工修改“使用中的域控服务器”

EIA、接入设备、Windows AD、iNode使用的版本分别如下:

iMC EIA版本为iMC EIA 7.3(E0505)

接入设备为H3C WX3010H-X Comware Software, Version 7.1.064,

Release 5208p03

Windows AD为Windows Server 2008 R2 AD

iNode版本为7.3(E0522)

配置前提说明:

接入设备支持802.1X协议,且与iMC EIA服务器路由可达。

LDAP服务器为Windows AD,且与iMC EIA服务器路由可达。

相关根证书和服务器证书已申请完成。

配置步骤

1、Windows

AD

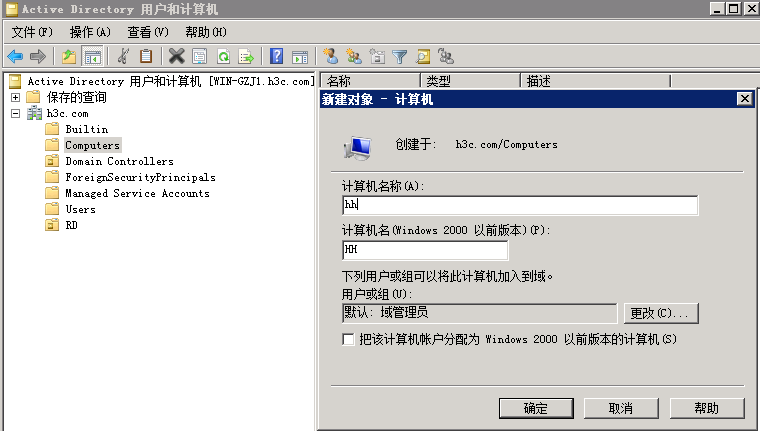

本案例中Windows AD命名林根域为h3c.com,在h3c.com下新建一个名为RD的组织单位,并在RD组织中新建两个用户liuming和zhang。

同时在备用域控服务器中的h3c.com下新建一个同样的名为RD的组织单位,并在RD组织中创建相同的两个用户liuming和zhangyu(两个账户的密码也与主域控服务器中设置的相同)。

2、AC接入设备802.1X认证关键配置

1、#

radius scheme 1x

primary authentication 192.168.113.126

primary accounting 192.168.113.126

key authentication simple admin

key accounting simple admin

nas-ip 192.168.205.1

#

domain 1x

authentication lan-access radius-scheme 1x

authorization lan-access radius-scheme 1x

accounting lan-access radius-scheme 1x

#

#

radius session-control enable

#创建并配置无线服务模板gzj。

wlan service-template gzj

ssid 1x

vlan 500

akm mode dot1x

cipher-suite ccmp

security-ie rsn

client-security authentication-mode dot1x

dot1x domain 1x

service-template enable

#将无线服务模板gzj绑定到radio 1和radio 2,并开启射频。

wlan ap lh-test model WA4320-CAN-SI

serial-id 219801A0T78166E00247

radio 1

radio enable

service-template gzj vlan 500

radio 2

radio enable

service-template gzj vlan 500

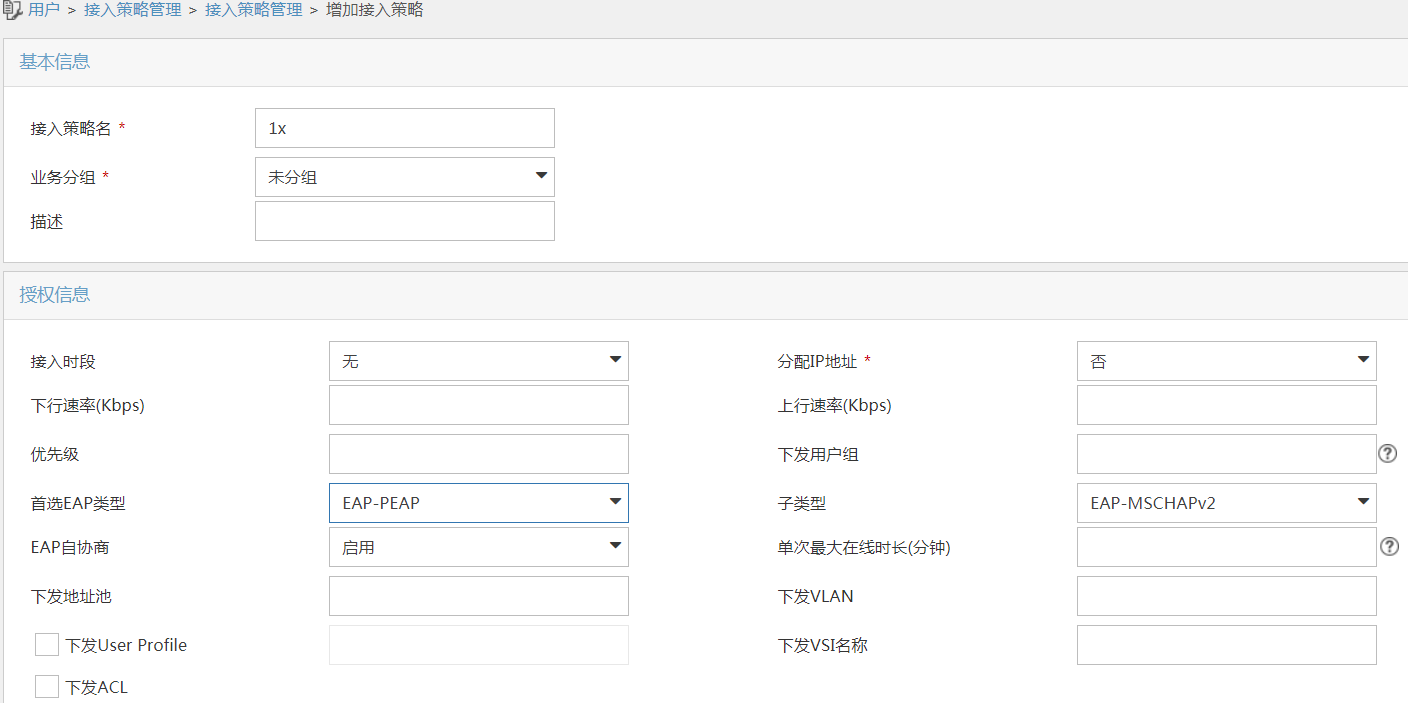

用户>接入策略管理>业务参数配置>证书配置,分别导入根证书和服务器证书。若无特殊安全需求或在测试环境使用,可以直接在页面点击“导入预置证书”按钮,导入iMC EIA内置的证书文件。

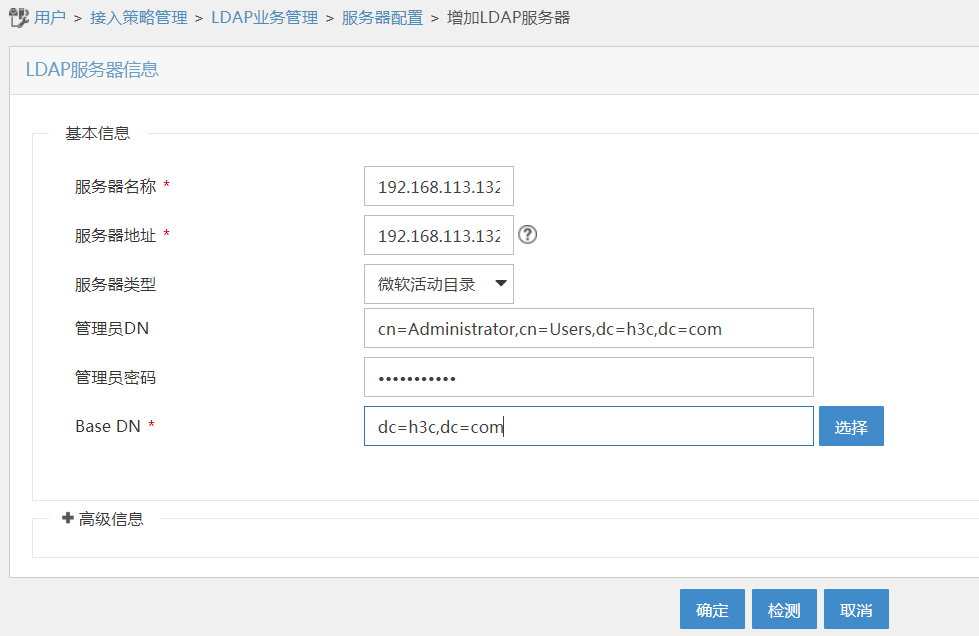

管理员 DN为cn=Administrator,cn=Users,dc=h3c,dc=com,管理员密码为Administrator的密码,Base DN为dc=h3c,dc=com 其他参数根据需求配置。

(6)

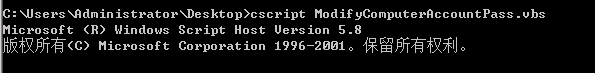

设置虚拟计算机密码需要运行一个脚本程序ModiComputerAccoutPass.vbs,该脚本程序从用户>接入策略管理>LDAP业务管理>参数配置页面点击修改计算机密码脚本的下载链接获取:

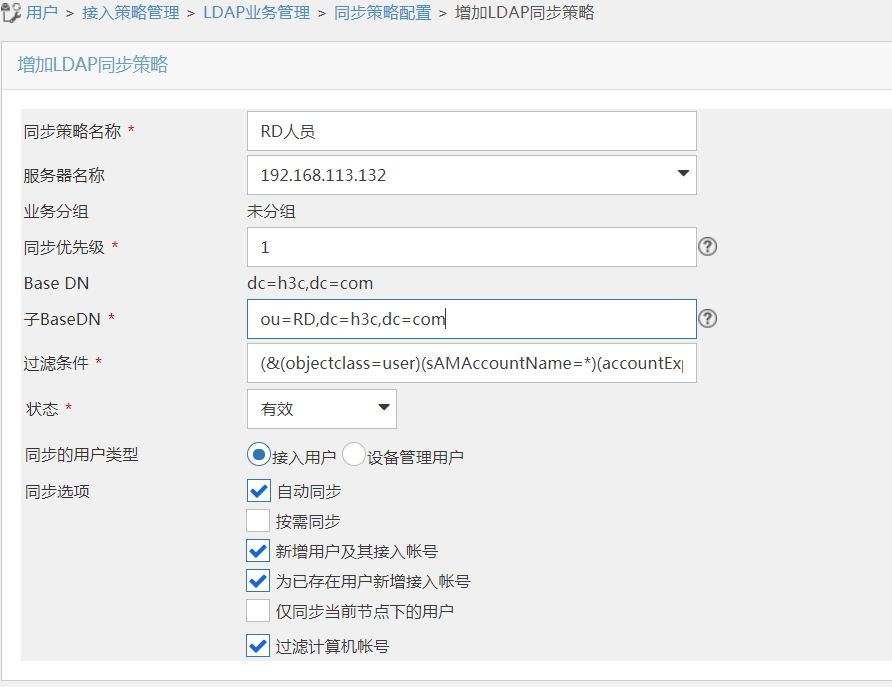

(8)用户>接入策略管理>LDAP业务管理>同步策略配置,增加LDAP同步策略。

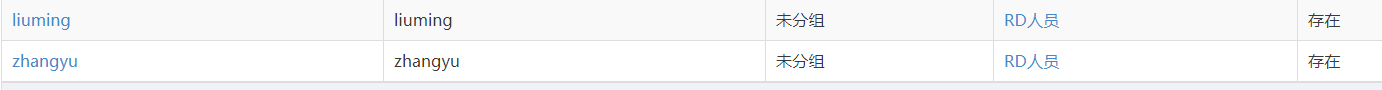

(9)LDAP

4、客户端配置

点击信任证书:

连接成功:

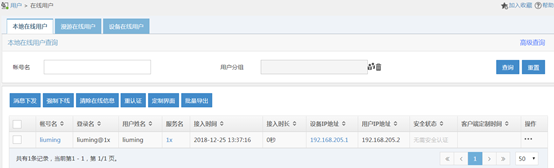

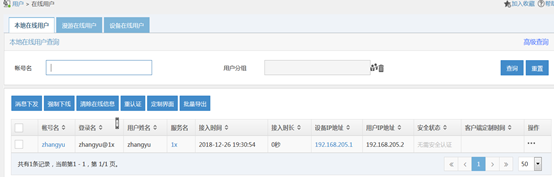

在iMC服务器上可以查看到终端的在线信息:

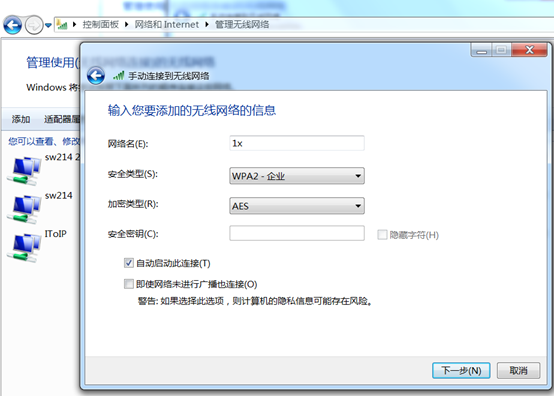

(2)Windows7电脑终端使用zhangyu拨号认证测试管理无线网络下手动添加SSID 1x的无线网络连接:

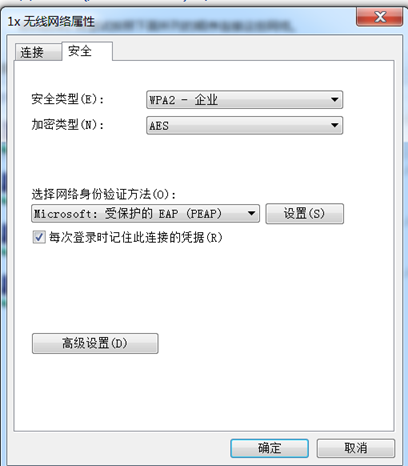

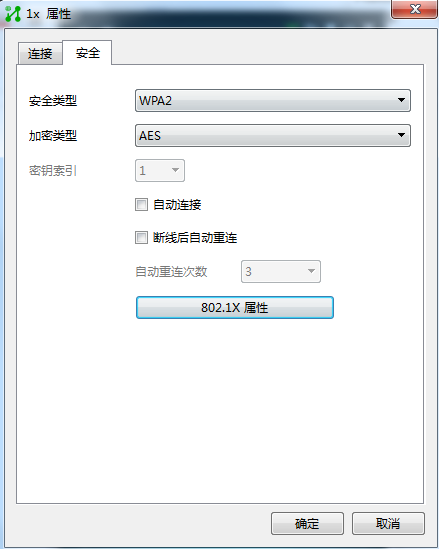

手动添加无线网络后,右键设置属性:

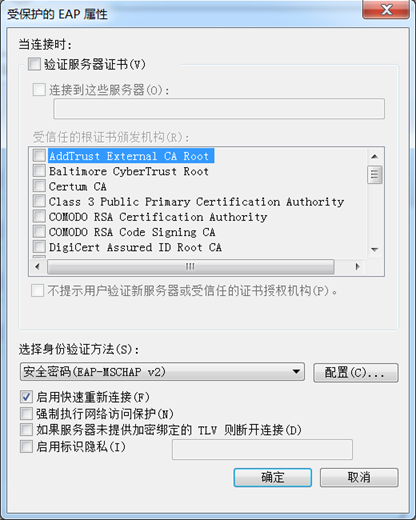

网络身份验证方法选择受保护的EAP(PEAP),点击设置,这里不验证服务器证书,所以去勾选“验证服务器证书”:

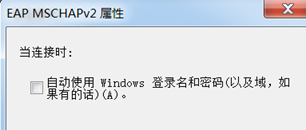

身份验证方式选择EAP-MSCHA V2,点击配置,属性去勾选“自动使用Windows登录名和密码(以及域,如果有的话)”:

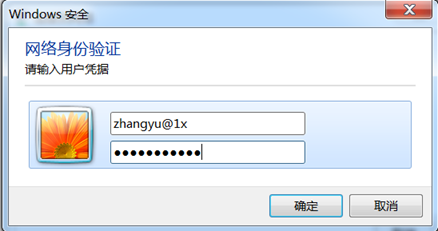

设置无线网络连接属性后,连接信号1x,弹出的网络身份验证框中输入用户名zhangyu@1x和密码认证上线:

上线成功后,可以在iMC服务器上查看到终端的在线信息:

(3)iNode客户端

打开iNode客户端,右上角无线图标选择使用iNode管理无线,然后选择无线网络SSID信号1x:

点击连接旁边的下拉选项选择属性进行设置:

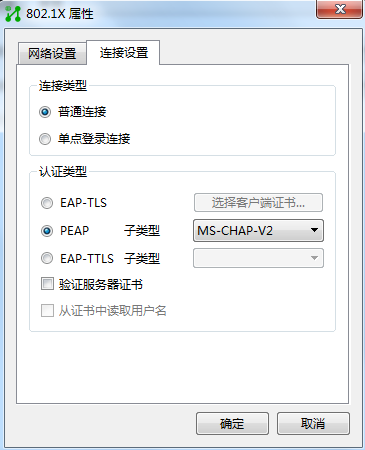

点击802.1x属性进行设置,认证类型选择PEAP,子类型选择MS-CHAP-V2,不勾选验证服务器证书:

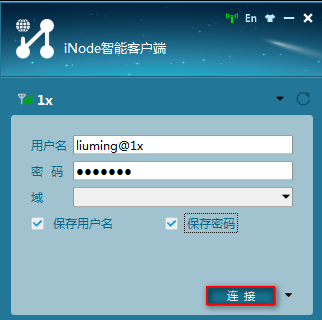

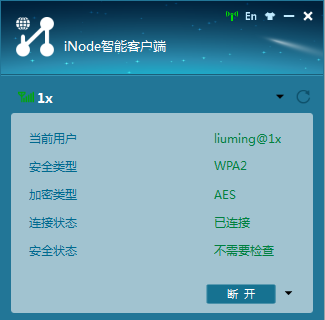

输入用户名liuming@1x和密码,点击连接开始认证:

连接成功:

配置关键点

该案例暂时没有网友评论

编辑评论

✖

案例意见反馈

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作