iMC产品 radius逃生问题排查思路

- 0关注

- 4收藏 3634浏览

iMC radius逃生方案中,当iMC服务器宕机后逃生没有正常生效,新用户还是无法认证,之前认证过的用户一段时间后会自动掉线。

用户在认证时会收到提示“认证失败,radius服务器没有正常响应,请联系管理员处理。”

iMC radius逃生方案的原理为安装一个逃生工具,逃生工具有收发radius报文的功能,当收到用户认证时发送的radius报文后,会自动回复认证成功报文给BAS设备,进而用户上线成功。当逃生工具没有正常运行,或者没有配置正确的配置文件,或者radius报文在传输到逃生工具服务器的过程中被防火墙阻挡或丢弃时就会导致逃生不生效问题产生。下面具体分析一下问题原因

说明:

1. 本文引用案例中采用的认证类型为无线MAC认证,实际中也适用于其他认证类型;

2. 本文引用案例中iMC服务器地址为172.17.0.100/24,逃生服务器地址为192.168.150.5/24,实际使用中对此没有限制,只要BAS设备和逃生服务器也能正常通信即可,推荐逃生服务器和iMC服务器位于同一网段。

第一步确认认证类型是否支持。

Radius逃生方案目前支持的认证类型为:

使用iNode客户端时支持的认证类型有:PAP,CHAP,EAP-MD5,EAP-TLS,EAP-PEAP。

逃生工具并不是真正支持EAP-TLS、EAP-PEAP认证类型,而是因为iNode客户端可以根据服务器指定的认证类型进行自适应。

使用第三方客户端时支持的认证类型有:PAP,CHAP,EAP-MD5,不支持EAP-TLS、EAP-PEAP、WAPI认证。

说明:使用不支持的认证类型会导致认证失败,此种情况下无法使用radius逃生工具进行认证逃生。

第二步检查逃生工具是否正常运行

radius逃生工具运行正常是逃生顺利进行的前提。在安装完逃生工具后,首先需要确认RadiusFailOpen Monitor服务有没有正常启动,如下图所示:

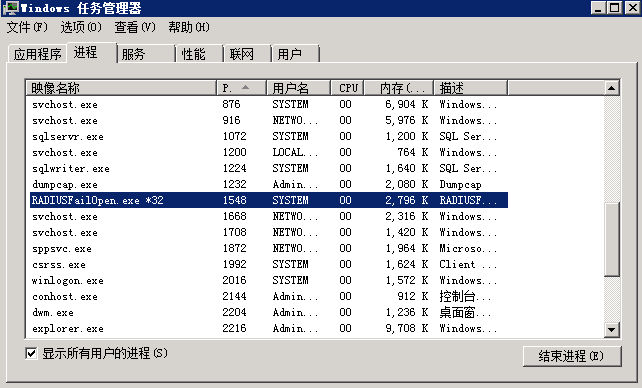

除此之外还要确认RADIUSFailOpen.exe和RADIUSFailOpensrv.exe两个进程有没有正常运行,如下图所示:

注:初次运行逃生工具时可能会出现任务管理器中有逃生工具的两个进程,但是服务中看不到逃生工具的服务,此时逃生工具运行不是完全正常的状态,需要重新启动逃生工具服务,具体方法参见下步说明。

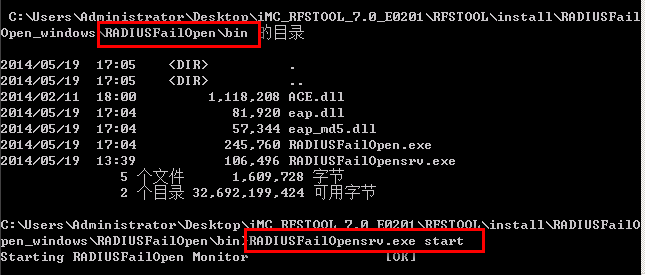

第三步可以检查或重启逃生服务

当逃生服务或者进程没有正常启动时可以打开逃生服务器的命令行窗口,用cd命令进入到逃生工具所在的$INSTALL_HOME\RADIUSFailOpen\bin目录下,执行RADIUSFailOpensrv.exe start来重新启动逃生工具服务,当服务启动正常后对应的进程也会正常的启动。操作过程如下图所示:

注:当端口被占用或者服务器网卡没有正常UP的时候服务可能无法启动,请逐个排查。

第四步检查端口是否监听正常

Radius逃生工具也会像iMC一样正常接收BAS设备发送过来的radius认证和计费报文,进行认证交互。所以需要确认下逃生服务器上的UDP 1812和UDP 1813端口处于正常监听状态,如下图所示:

并且占用这两端口的进程确实为逃生工具的进程RADIUSFailOpen.exe进程。如下图所示:

如果占用这两端口的是别的进程,证明逃生工具服务器上还有类似的认证服务,比如iMC、CAMS或其他厂商软件等,此时逃生工具是无法正常运行的,需要在任务管理器中右键停止该进程,然后重启逃生服务。

第五步检查是否收到radius报文

在排查逃生服务器正常后就需要确认逃生服务器是否正确收到了BAS设备发送过来的radius报文。可以通过在逃生服务器上安装抓包软件wireshark来确认,如下图所示说明已经收到了BAS设备发送过来的radius报文:

第六步检查是否正确回应

逃生服务器收到BAS设备发送过来的access-request报文后应该给其回复access-accept报文,BAS设备在收到正确回复后会再发送accounting-request报文,逃生服务器继续回复accounting-response报文来完成用户上线的过程。故在逃生服务器收到radius报文后,请确认其有没有正常回复给BAS设备。正常交互过程如下图所示:

注:此步骤排查过程中注意逃生工具服务器防火墙对报文的过滤,必要时请关闭防火墙;

第七步检查clients配置文件

逃生工具使用前需要将iMC配置文件$INSTALL_HOME\uam\etc\clients拷贝到逃生工具所在的目录$INSTALL_HOME\RADIUSFailOpen\etc\下。并且用记事本打开clients文件,查看其中配置是否正确。其格式如下:

127.0.0.1 nokey WAT 1812

192.168.0.4 h3ch3c LAN 1812,1813

192.168.0.7 12345678 LAN 1812,1813

每一行代表一个BAS接入设备,第一列为BAS设备IP地址,第二列为认证和计费秘钥,第三列为认证方式,第四列为认证和计费端口。请确保此处存在要测试的BAS设备并且参数和BAS设备上配置的完全一致;

第八步检查BAS设备是否发送

逃生服务器没有收到BAS设备发送过来的radius报文有可能是BAS设备没有发送。可以在BAS设备上开启debug radius packet进行判断,如下面输出即表示BAS设备向192.168.150.5的服务器发送了radius认证报文。

*Jan 25 21:12:08:520 2016 WX6108E-AC RDS/7/DEBUG: Send: IP=[192.168.150.5], UserIndex=[178], ID=[25], RetryTimes=[3], Code=[1], Length=[228]

第九步检查防火墙

如果BAS设备debug radius packet输出中可以看到已经给逃生服务器发送了认证报文,但是逃生服务器却没有收到。那么很可能就是报文在传输过程中被丢弃或者过滤了。此时应该检查BAS设备到逃生服务器直接的各个节点是否配置了过滤规则,重点关注逃生服务器本身自带的防火墙配置。

第十步检查BAS设备配置

如果debug radius packet输出中确实没有看到发送给逃生服务器的记录,则有可能是BAS设备配置错误导致报文发送异常。认证逃生方案中BAS设备主要有两种配置方式,一种是radius scheme中只配置primary服务器(包括authentication和accounting),如下所示:

#

radius scheme imc

server-type extended

primary authentication 172.17.0.100

primary accounting 172.17.0.100

key authentication cipher $c$3$62ZBB0V5D+CG2LlOVDNAyTUnwGjaCHhcSA==

key accounting cipher $c$3$0P3ezie33dIOgaXZDS4E4Lc6s+nvK/8E2A==

timer realtime-accounting 3

user-name-format without-domain

nas-ip 192.168.0.4

attribute 41 0

#

此种方式时BAS设备只给172.17.0.100这个地址发送radius报文,所以当iMC服务器宕机后需要手工将网线插到逃生服务器上并把逃生服务器配置iMC服务器的地址。

另一种是同时配置primary和secondory两个服务器,如下所示:

#

radius scheme imc

server-type extended

primary authentication 172.17.0.100

primary accounting 172.17.0.100

secondary authentication 192.168.150.5

secondary accounting 192.168.150.5

key authentication cipher $c$3$62ZBB0V5D+CG2LlOVDNAyTUnwGjaCHhcSA==

key accounting cipher $c$3$0P3ezie33dIOgaXZDS4E4Lc6s+nvK/8E2A==

timer realtime-accounting 3

user-name-format without-domain

nas-ip 192.168.0.4

attribute 41 0

#

此种方式时BAS设备起初只向172.17.0.100发送radius报文,当连续三次发送都没有收到回应时会自动切换到向192.168.150.5发送radius报文。此时在debug radius packet输出中应该能够看到Event: Server was switched!的字样。此种情况下需要将逃生服务器同时接入网络中,当iMC异常时会实现自动认证切换。

如果以上步骤排查完成后还是无法解决问题,请收集以下信息联系H3C技术支持热线协助分析:

1. BAS设备型号版本,逃生工具版本;

2. BAS设备配置,clients文件;

3. 逃生认证过程中BAS设备上的debug radius packet输出;

4. 认证所用的用户名,终端IP地址,认证时间点;

5. 逃生工具的日志文件,(具体位置在$INSTALL_HOME\RADIUSFailOpen\log文件夹下)

逃生工具的切换相当于认证服务器的切换,需要检查网络状态,认证服务器的运行状态以及网络的连通性状态,如果配置都正常,可以逐步分析认证报文交互流程,看是否正常。

✖

案例意见反馈

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作