IDS和S8500交换机联动功能的配置

- 0关注

- 0收藏 949浏览

SecEngine IDS和S8500交换机联动功能的配置

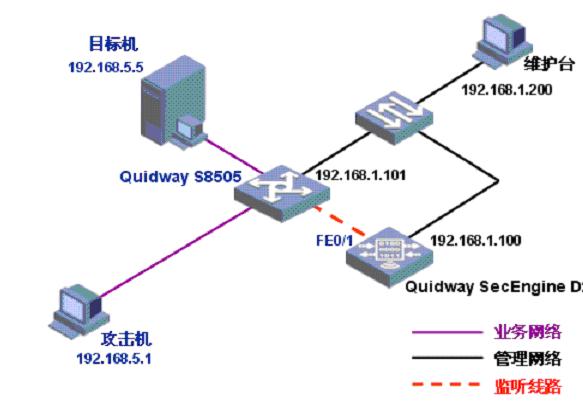

一、 组网图:

上图是一个典型的联动组网图,这是联动的基础。攻击机和目标机必须经过S8500,IDS通过交换机上的镜像接口对流量进行监控,IDS的管理接口与维护台相连,并且都可以访问S8500交换机。

二、 配置步骤:

1. 在S8500上配置镜像,用来监听网络。

[85]mirroring-group 3 inbound GigabitEthernet

其中G6/1/1到G6/1/4(4个接口)为被监听的网络端口,G6/1/5连接IDS的业务口。

注意:

2 一般不要把管理口的数据也镜像到IDS的业务口。

2 镜像的方式有端口镜像和流镜像两种,由于流镜像配置现对复杂一些,而且在S85的R3以前的版本中不支持,所以不再赘述。

2. 在S8500上配置一个IP地址,以使IDS和S8500能够互通。该IP地址可以为VLAN虚接口地址,也可以为M-Ethernet的IP地址。我们就以VLAN的虚接口为例子:

[85]vlan 19

[85-vlan19]port GigabitEthernet 6/2/1

[85]interface Vlan-interface 19

[85-Vlan-interface19]ip address 192.168.1.101 24

注意:port命令时应该把IDS管理口所对应的接口包含在该VLAN里;ip address命令用来设定VLAN虚接口的地址和掩码;此处的IP地址就是以后在IDS上所配置的联动对象的IP地址。

3. 在所要联动的端口上打开IDS使能开关。

[85]interface GigabitEthernet

[85-GigabitEthernet6/1/1]ids-acl enable

[85-GigabitEthernet6/1/1]quit

这样联动所生成ACL便会端口G6/1/1上生效。

注意:ids-acl enable命令在有些S8500的版本上为acl-ids enable.

4. 联动特性是基于Mib的,所以在交换机上需要设置能够访问给IDS所预留Mib节点的用户以及相应权限。

设置IDS所对应的节点对应的mibview(注意模式):

[85]snmp-agent mib-view included mymibview 1.3.6.1.4.1.2011.10.2.8.1.10

注意:1.3.6.1.4.1.2011.10.2.8.1.10是IDS在S8500上对应的节点位置。如果事先不知道可以用以下方式得到:

[85-hidecmd]_display snmp-agent mib | include IDS

h3cAclIDSTable <1.3.6.1.4.1.2011.10.2.8.1.10>

h3cAclIDSEntry <1.3.6.1.4.1.2011.10.2.8.1.10.1>

h3cAclIDSName <1.3.6.1.4.1.2011.10.2.8.1.10.1.1>

该命令用来显示mib库中节点名字中包含IDS字眼的节点列表。

这里也可以直接取1,代表所有的mib节点。这样处理比较简单,但是无形中扩大了访问范围(由只能访问IDS的节点变成能访问所有的节点),存在着安全隐患。

5. 设置能访问该mib节点的group

[85]snmp-agent group v3 mygroup privacy write-view mymibview

该命令指定供下面所用到的用户所在的group,该group中的所有用户对第一步建立的mibviewtest都有write权限,所用snmp版本V3;指定privacy则从属于该group的用户需要认证和加密,从而保证IDS于交换机之间通讯的报文在网络上传输是相对安全的。设置该group后,后面设置的从属于这个group的用户有与该group一致的权限。

6. 设置用来供IDS访问的合法用户

[85]snmp-agent usm-user v3 userv3 mygroup authentication-mode md5 md5passwd privacy-mode des56 despasswd

指定版本v3,与第二步设置group时版本一致;用户所从属的group为mygroup,为第二步所设置;红色的用户名,认证密码和加密密码可以选择自己喜欢的,但是在IDS配置时,要和这儿的一致。

7. 与S8500上所配置对应的,在IDS上配置属性相同的用户。

[IDS] co-operation target-host 192.168.1.101 v3 userv3 md5 md5passwd des despasswd

配置供IDS联动的用户的相关信息,192.168.1.101为在S8500上配置的VLAN的虚接口IP;

该案例暂时没有网友评论

编辑评论

✖

案例意见反馈

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作