iMC EIA 7.2 E0408版本和V7设备配合实现PPPOE认证的典型配置案例

- 0关注

- 0收藏 2296浏览

PPPOE认证是运营商常用的认证方式,即我们电脑上所见的宽带连接。本文档简单介绍目前iMC EIA最新版本7.2 E0408配合V7设备实现PPPOE认证。本文档不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。本文档假设您已了解AAA、PPPOE认证。

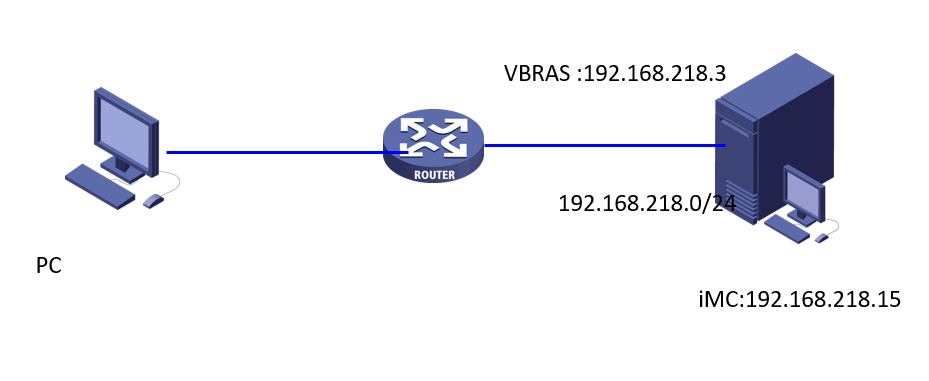

此案例中认证PC的地址为通过iMC EIA进行下发,虚模版接口地址为172.16.1.1,另一个接口地址为192.168.218.3,与iMC互联,iMC的地址为192.168.218.15,作为认证的RADIUS服务器。

iMC EIA版本信息 :7.2 E0408

VBRAS版本信息: 7.1.059, ESS 0321

一.设备配置:

interface Virtual-Template1 //配置虚模版接口

ppp authentication-mode chap domain pppoe //设置PPP的认证方式为CHAP,且认证的域为pppoe,此域见后面的配置。

ppp account-statistics enable //开启PPP计费统计功能。PPP协议可以为每条PPP链路提供基于流量的计费统计功能,具体统计内容包括出入两个方向上流经本链路的报文数和字节数。AAA可以获取这些流量统计信息用于计费控制。如果不开启的话iMC侧看不到上线的用户信息。

ip address 172.16.1.1 255.255.255.0 //配置虚模版接口地址

interface GigabitEthernet1/0 //配置路由器连接外网的地址

port link-mode route

description nat-shangwang-vnet8

ip address 192.168.226.4 255.255.255.0

nat outbound

#

interface GigabitEthernet2/0 //配置连接认证PC的接口

port link-mode route

description qiaojie-youxian-wangka-vnet2

pppoe-server bind virtual-template 1 //接口绑定虚模版接口1

#

interface GigabitEthernet3/0 //配置连接iMC的接口

port link-mode route

description zhuji-pc-vnet1

ip address 192.168.218.3 255.255.255.0

snmp-agent //配置SNMP参数用于网管

snmp-agent local-engineid 800063A280000C29B1FDD600000001

snmp-agent community write private

snmp-agent community read public

snmp-agent sys-info version all

snmp-agent target-host trap address udp-domain 192.168.1.105 params securityname public v2c

snmp-agent target-host trap address udp-domain 192.168.218.1 params securityname public v2c

snmp-agent target-host trap address udp-domain 192.168.218.15 params securityname public v2c

snmp-agent trap enable arp

snmp-agent trap enable radius

#

radius session-control enable //使能RADIUS session control功能,这个命令比较重要。iMC使用session control报文向设备发送授权信息的动态修改请求以及断开连接请求。使能RADIUS session control功能后,设备会打开知名UDP端口1812来监听并接收RADIUS服务器发送的session control报文。需要注意的是,该功能仅能和H3C IMC的RADIUS服务器配合使用。开启之后iMC发送的强制下线报文设备才会处理。

radius scheme pppoe //配置 radius scheme pppoe

primary authentication 192.168.218.15 //指定认证的服务器地址为192.168.218.15

primary accounting 192.168.218.15 //指定计费的服务器地址为192.168.218.15

key authentication cipher $c$3$iEtLdRTtKsvy5Y/pKIm/M8I7eanILw== //配置认证的key,这里配置为h3c,此处的密钥要和iMC侧接入设备配置的密钥一致。

key accounting cipher $c$3$/FjyWUxuvMBjn6RdZ4eFW4eNgCsIhQ== //配置计费的key,这里配置为h3c,此处的密钥要和iMC侧接入设备配置的密钥一致。这两个密钥要保持一致,因为iMC侧只能配置一个密钥,所以认证和计费密钥要一致。

user-name-format without-domain //配置认证用户不带domain域,对应IMC侧接入服务不能添加服务后缀

nas-ip 192.168.218.3 //指定设备发送RADIUS报文的源地址为192.168.218.3,iMC对应接入设备里面配置的地址也应该为192.168.218.3,否则会导致认证不成功。

#

domain pppoe //配置domain域pppoe

authentication ppp radius-scheme pppoe //设置用户认证的radius方案为pppoe

authorization ppp radius-scheme pppoe //设置用户授权的radius方案为pppoe

accounting ppp radius-scheme pppoe //设置用户计费的radius方案为pppoe

二.iMC配置:

iMC网管加入设备的过程略过,从iMC增加接入设备开始。

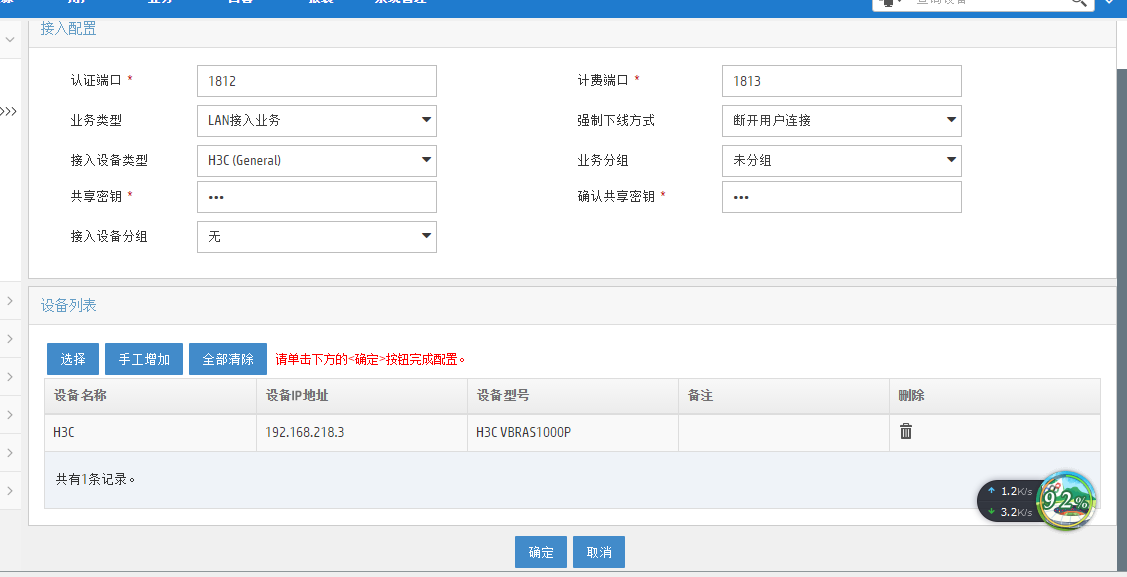

第一步:增加接入设备

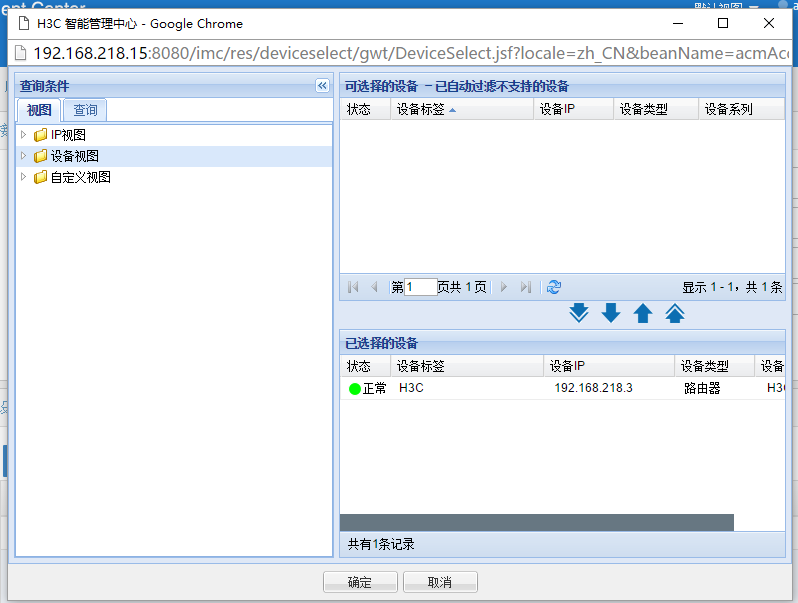

点击到增加设备的页面,选择“增加”选项

802.1x认证、portal认证、PPPOE认证以及MAC认证业务类型需要选择“LAN接入业务”,否则认证的时候会提示“no this user”,输入共享密钥,此处密钥需要和设备上配置radius scheme里面认证和计费的密钥一致。点击“选择”增加设备,此处需要先将设备通过iMC网管之后才可以看到。

选择好之后如上图,点击确认即可添加成功。

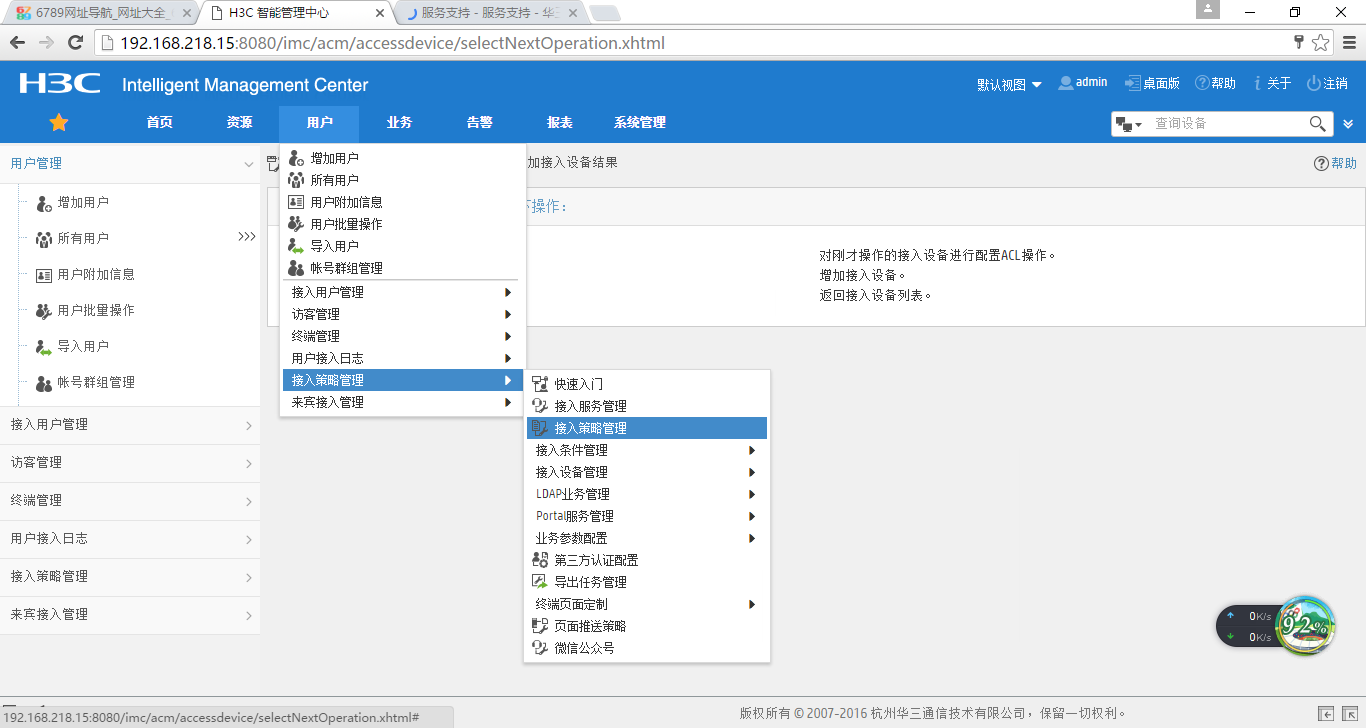

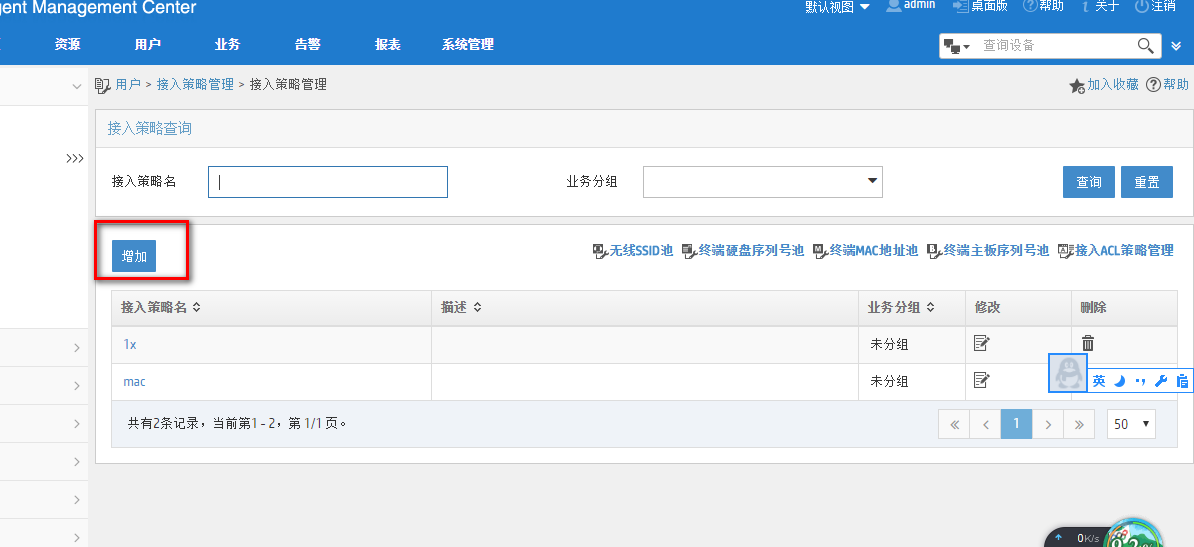

第二步:增加接入策略

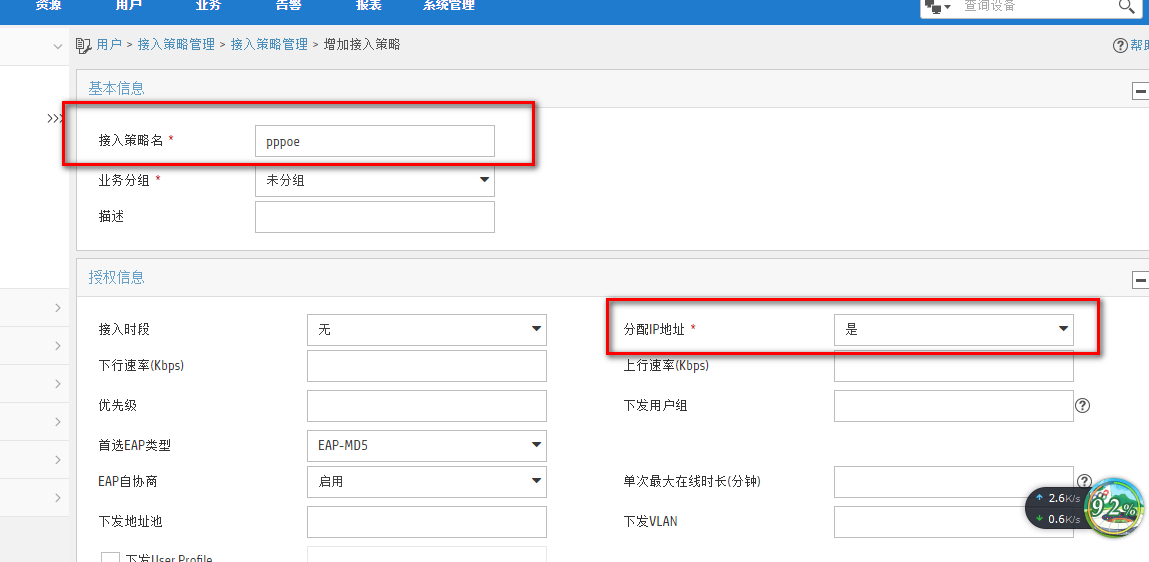

点击接入策略管理页面,点击“增加”选项进行接入策略的增加

输入策略名pppoe,如果没有其他安全要求或者用户限速等要求的话直接点击下面的确定即可,分配地址处选择是。

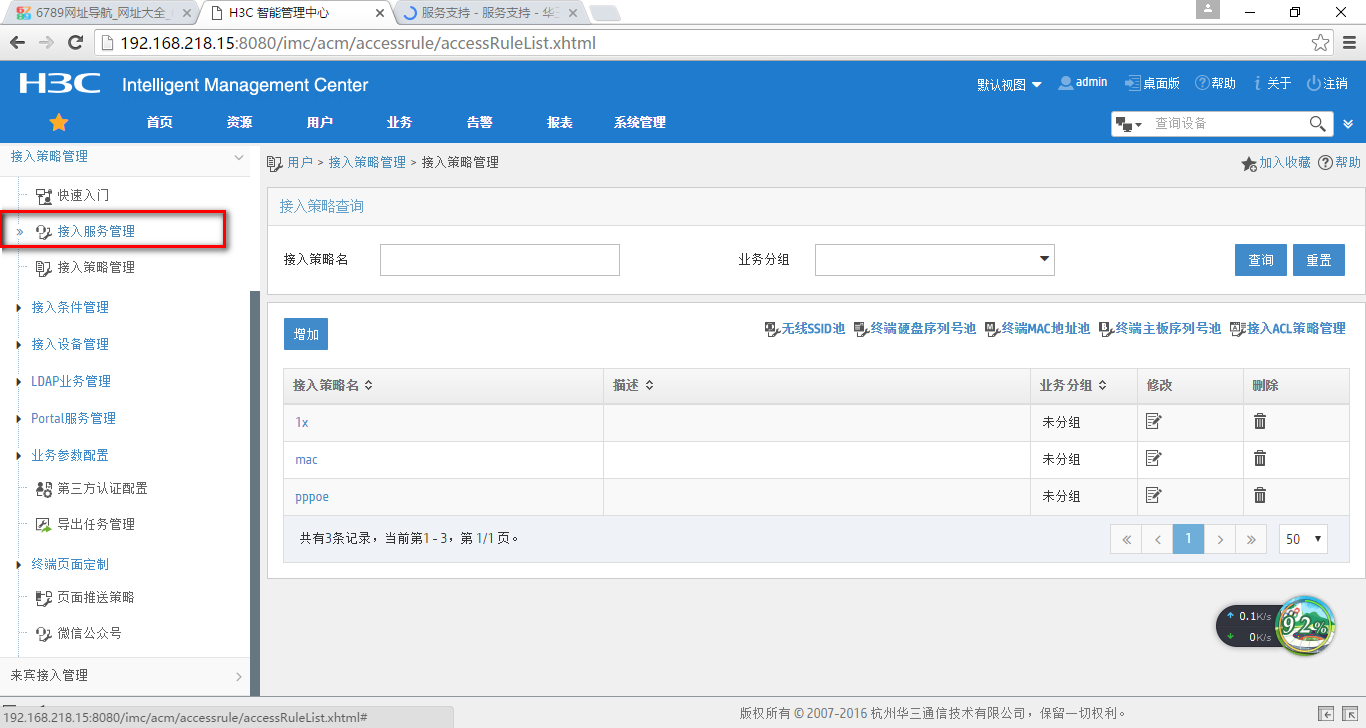

第三步:增加接入服务

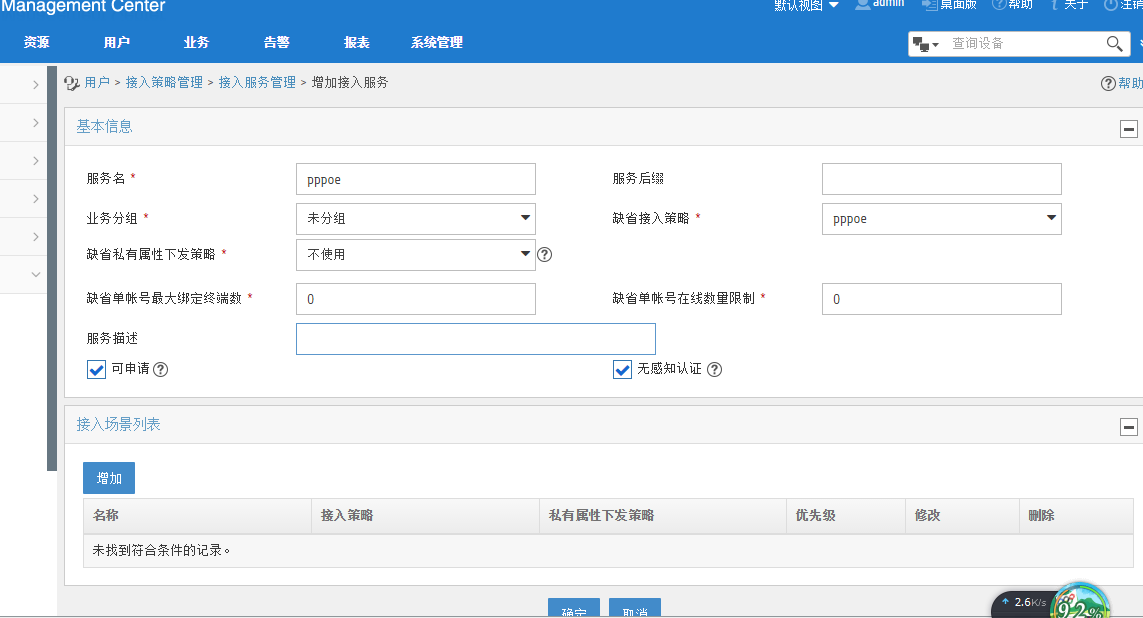

点击接入服务管理,点击“增加”选项进行接入服务的增加

输入服务名,缺省接入策略选择为刚刚配置的“pppoe”,其他的按照默认即可。

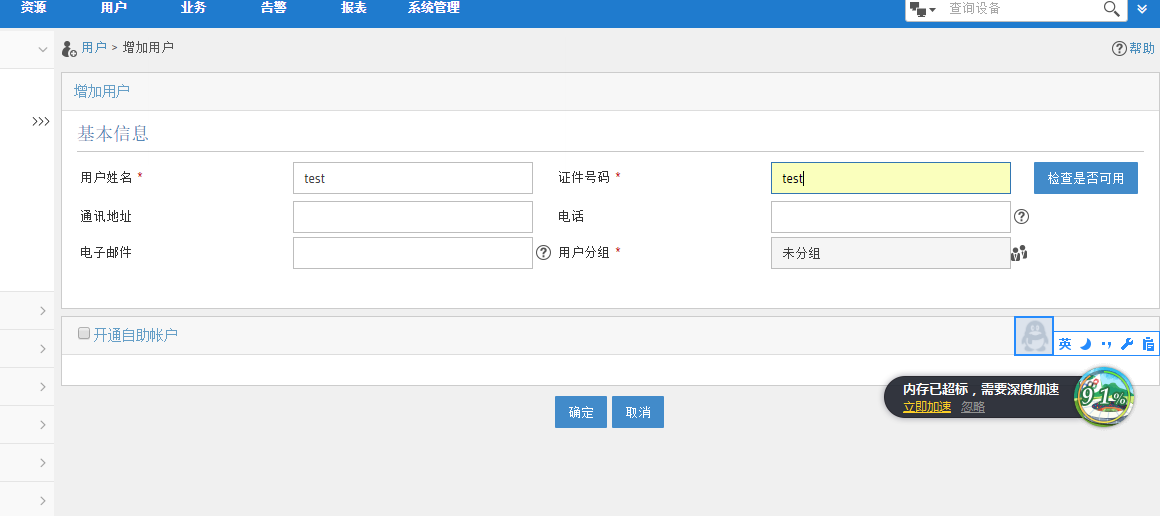

第四步:增加接入用户

点击“用户”,选择“增加用户”来增加平台用户

点击确认即可。

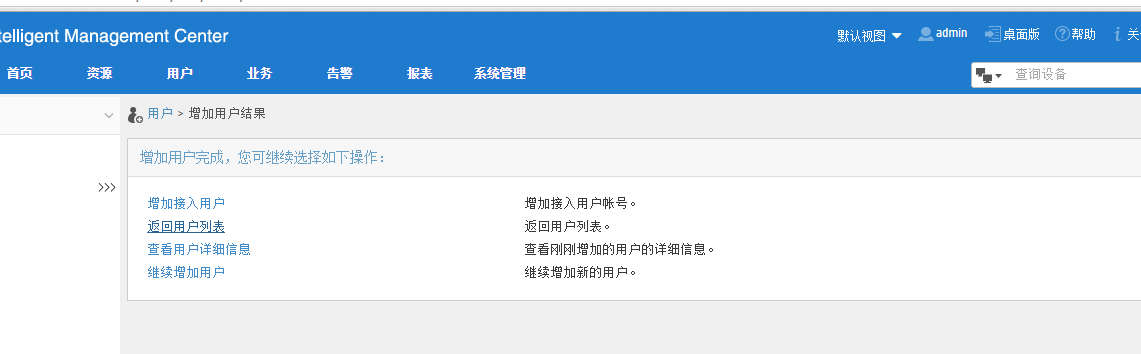

增加平台用户成功,选择增加接入用户

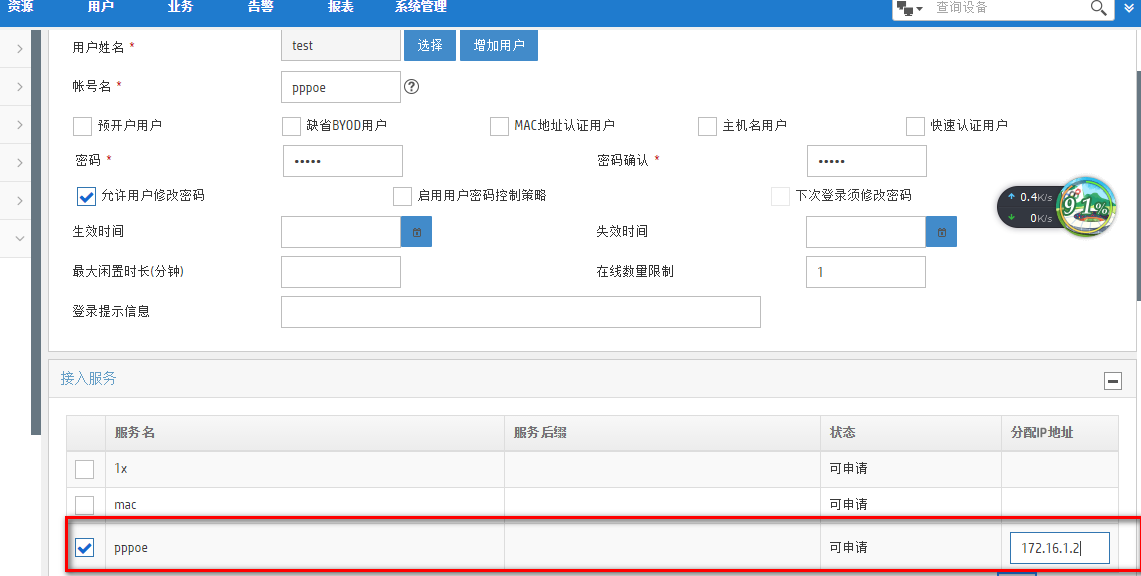

输入接入用户的用户名和密码,接入服务选择刚刚配置的“pppoe”,后面“分配IP地址选项”输入要分配的IP地址,点击确定即可完成配置。

三.验证配置:

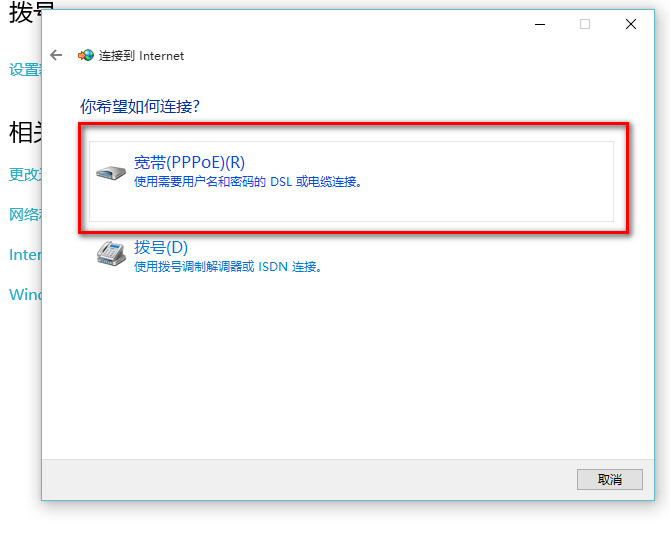

终端电脑增肌拨号连接,本案例以Windows 10做示范,其他版本的配置方法请到网上搜索,在此不一一赘述:

选择拨号,点击“设置新连接”

选择“连接到internet”

设置新连接

选择PPPOE

输入用户名和密码,点击“连接”,客户端即可进行拨号。

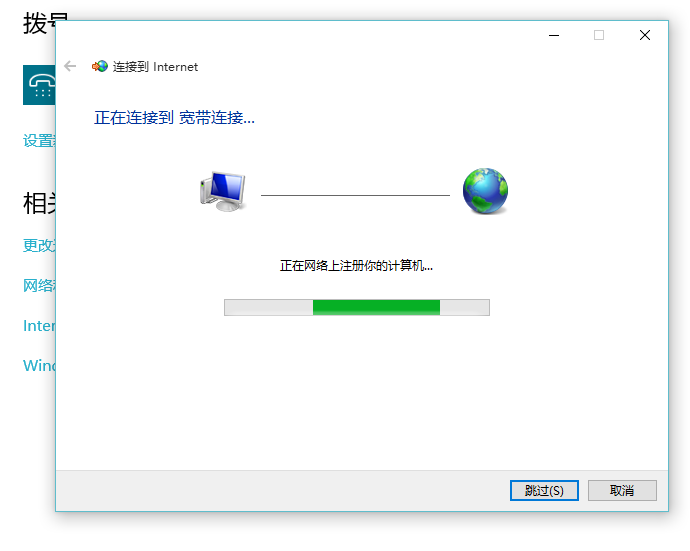

正在认证过程中

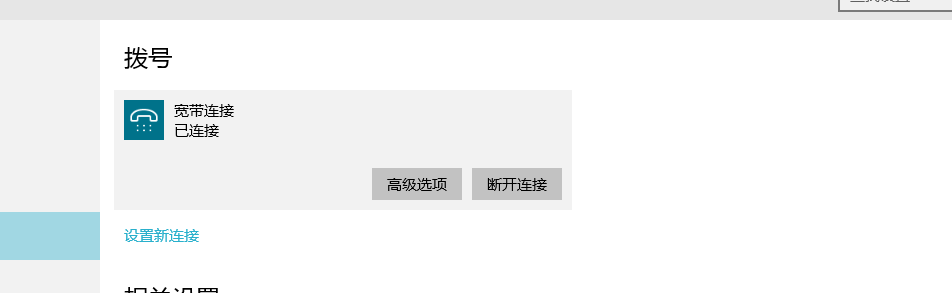

认证成功,客户端显示“已连接”

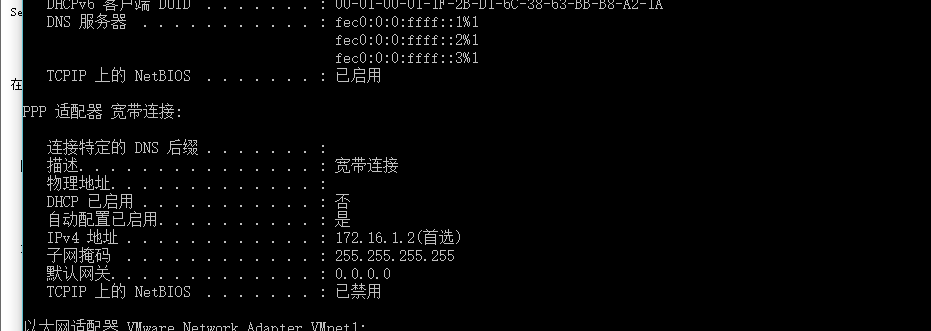

在终端上通过ipconfig /all查看获取的IP地址等信息

可以看到获取的地址正是 172.16.1.2

在iMC侧查看在线用户:

在设备上查看在线用户信息:

[H3C]dis pppoe-server session summary

Total PPPoE sessions: 1

Local PPPoE sessions: 1

Ethernet interface: GE2/0 Session ID: 1

PPP interface: VA0 State: OPEN

Remote MAC: 3863-bbb8-a21a Local MAC: 000c-292c-38fb

Service VLAN: N/A Customer VLAN: N/A

[H3C]dis pppoe-server session packet

Total PPPoE sessions: 1

Local PPPoE sessions: 1

Ethernet interface: GE2/0 Session ID: 1

InPackets: 326 OutPackets: 250

InBytes: 66517 OutBytes: 49031

InDrops: 0

略

该案例暂时没有网友评论

编辑评论

✖

案例意见反馈

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作