H3C ER8300G2-X路由器怎么清楚ipsec 缓存,为什么对端ipsec接口down了了一下,ipsec vpn链接不上了呢?

- 0关注

- 1收藏,3090浏览

问题描述:

H3C ER8300G2-X路由器怎么清楚ipsec 缓存,为什么对端ipsec接口down了了一下,ipsec vpn链接不上了呢?

组网及组网描述:

- 2020-10-26提问

- 举报

-

(0)

最佳答案

您好,请知:

可以关闭该端口后重新启用看下是否能连接上。

其次可以尝试调整IPSEC VPN的DPD和生存周期,参考配置如下:

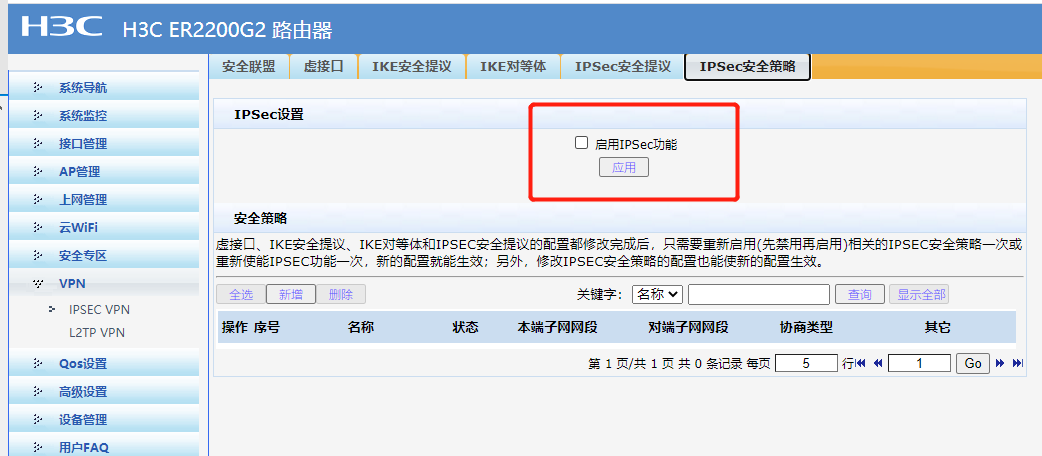

2. 设置安全策略

安全策略规定了对什么样的数据流采用什么样的安全提议。安全策略分为手工安全策略和IKE协商安全策略。前者需要用户手工配置密钥、SPI等参数;后者则由IKE自动协商生成这些参数。

页面向导:VPN→IPSEC VPN→IPSec安全策略

本页面为您提供如下主要功能:

开启IPSec功能、显示和修改已添加的安全策略(主页面) | |

设置使用IKE协商方式建立SA(单击主页面上的<新增>按钮,在弹出的对话框中选择“协商类型”为IKE协商并设置相应的参数,单击<增加>按钮完成操作) | |

设置使用手动协商方式建立SA(单击主页面上的<新增>按钮,在弹出的对话框中选择“协商类型”为手动模式并设置相应的参数,单击<增加>按钮完成操作) |

页面中关键项的含义如下表所示。

表10-6 页面关键项描述

页面关键项 | 描述 | ||

启用IPSec | 选中“启用IPSec”,开启IPSec功能 缺省情况下,禁用IPSec功能 | ||

安全策略名称 | 设置安全策略的名称,后面的复选框可以设置该安全策略的使用状态 | ||

本地子网IP/掩码 | 本地子网IP/掩码和对端子网IP/掩码,两个配置项组成一个访问控制规则。IPSec通过此访问控制规则来定义需要保护的数据流,访问控制规则匹配的报文将会被保护 本地子网IP/掩码和对端子网IP/掩码分别用来指定IPSec VPN隧道本端和对端的子网网段 | ||

对端子网IP/掩码 | |||

协商类型 | 选择IPSec协商方式 缺省情况下,使用IKE协商方式 | ||

IKE协商模式 | 对等体 | 选择需要引用的IKE对等体 | |

安全提议 | 选择需要引用的IPSec安全提议 此模式下,一条安全策略最多可以引用四个安全提议,根据组网需求可以灵活的加以配置 | ||

PFS | PFS特性是一种安全特性,指一个密钥被破解,并不影响其他密钥的安全性,因为这些密钥间没有派生关系。IKE在使用安全策略发起一个协商时,可以进行一个PFS交换。如果本端设置了PFS特性,则发起协商的对端也必须设置PFS特性,且本端和对端指定的DH组必须一致,否则协商会失败 · 禁止:关闭PFS特性 · DH1:768位DH组 · DH2:1024位DH组 · DH5:1536位DH组 · DH14:2048位DH组 缺省情况下,PFS特性处于关闭状态 | ||

生命周期 | 设置IPSec SA存在的生命周期 缺省情况下,生命周期为28800秒 | ||

触发模式 | 用来指定隧道的触发模式 · 流量触发:IKE隧道配置下发后,不会自动建立隧道,会等待兴趣流来触发隧道建立 · 长连模式:IKE隧道配置下发后或隧道异常断开后,会自动触发隧道建立,并且保证隧道长时间建立,不需等待兴趣流触发 | ||

手动模式 | 虚接口 | 指定与当前策略绑定的虚接口 | |

对端地址 | 指定IPSec对等体另外一端的IP地址 | ||

安全提议 | 选择需要引用的IPSec安全提议 | ||

入/出SPI值 | 在安全隧道的两端设置的SA参数必须是完全匹配的。本端入方向SA的SPI必须和对端出方向SA的SPI一样;本端出方向SA的SPI必须和对端入方向SA的SPI一样。SPI具有唯一性,不允许输入相同的SPI值 | ||

安全联盟使用的密钥 | 入/出ESP MD5密钥 入/出ESP 3DES密钥 | 在安全隧道的两端设置的SA参数必须是完全匹配的。本端入方向SA的密钥必须和对端出方向SA的密钥一样;本端出方向SA的密钥必须和对端入方向SA的密钥一样 | |

- 2020-10-26回答

- 评论(1)

- 举报

-

(0)

为什么配置好后,安全联盟没有信息,这一端不主动发起协商呢?

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

为什么配置好后,安全联盟没有信息,这一端不主动发起协商呢?