s3600v2的v5版本802.1x认证显示错误问题

- 0关注

- 1收藏,2181浏览

问题描述:

1.802.1X认证显示问题,查看mac地址,状态栏没有显示dot1x或者auth,只是显示learning状态。登陆记录只有log里面才存在。

2.终端认证报文上传到服务器异常,怀疑目前怀疑为交换机转发机制异常,因为查看交换机显示哑终端为在线状态,服务器端没有哑终端的认证记录。客户端上线能成功,过一段时间服务器显示客户端下线,交换机显示客户端仍然在线,并且客户端机器可以正常使用。

组网及组网描述:

PC类设备在radius服务器配置账号信息,哑终端设备在radius服务器添加mac信息。

具体配置:

全局:

port-security enable

dot1x authentication-method eap

mac-authentication domain XXX

radius scheme XXX

primary authentication X.X.X.X key simple XXXXXX

primary accounting X.X.X.X key simpleXXXXXX

secondary authentication X.X.X.X key simple XXXXXX

secondary accounting X.X.X.X key simple XXXXXX

timer realtime-accounting 15

user-name-format without-domain

nas-ip X.X.X.X

domain X.X.X.X

authentication lan-access radius-scheme XXX none

authorization lan-access radius-scheme XXX none

accounting lan-access radius-scheme XXX none

端口配置:

interface GigabitEthernet0/3

undo dot1x handshake

dot1x mandatory-domain xxx

port-security port-mode userlogin-secure-or-mac-ext

- 2020-11-13提问

- 举报

-

(0)

最佳答案

//全局开启802.1x

dot1x

//全局开启mac认证

mac-authentication

mac-authentication domain dot1x

mac-authentication user-name-format mac-address with-hyphen

//端口配置示例

interface GigabitEthernet1/0/1

dot1x //开启802.1x认证

mac-authentication //开启mac认证

全局配置可以参考以上命令,radius的配置参考一下案例

上述命令在同端口开启后,pc可以做802.1x认证,哑终端做mac认证

参考一下这个配置案例:

1.6 802.1X典型配置举例

1.6.1 802.1X认证配置举例

1. 组网需求

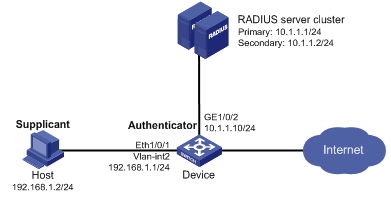

用户通过Device的端口Ethernet1/0/1接入网络,设备对该端口接入的用户进行802.1X认证以控制其访问Internet,具体要求如下:

· 由两台RADIUS服务器组成的服务器组与Device相连,其IP地址分别为10.1.1.1/24和10.1.1.2/24,使用前者作为主认证/计费服务器,使用后者作为备份认证/计费服务器。

· 端口Ethernet1/0/1下的所有接入用户均需要单独认证,当某个用户下线时,也只有该用户无法使用网络。

· 认证时,首先进行RADIUS认证,如果RADIUS服务器没有响应则进行本地认证;计费时,如果RADIUS计费失败则切断用户连接使其下线。

· 所有接入用户都属于同一个ISP域***.***,该域中最多可容纳30个用户。

· Device与RADIUS认证服务器交互报文时的共享密钥为name、与RADIUS计费服务器交互报文时的共享密钥为money。

2. 组网图

图1-11 802.1X认证组网图

3. 配置步骤

![]()

· 下述配置步骤中包含了若干AAA/RADIUS协议的配置命令,关于这些命令的详细介绍请参见“安全命令参考”中的“AAA”。

· 完成802.1X客户端的配置。若使用H3C iNode 802.1X客户端,为保证备选的本地认证可成功进行,请确认802.1X连接属性中的“上传客户端版本号”选项未被选中。

· 完成RADIUS服务器的配置,添加用户帐户,保证用户的认证/授权/计费功能正常运行。

(1) 配置各接口的IP地址(略)

(2) 配置本地用户

# 添加本地用户,用户名为localuser,密码为明文输入的localpass。(此处添加的本地用户的用户名和密码需要与服务器端配置的用户名和密码保持一致,本例中的localuser仅为示例,请根据实际情况配置)

<Device> system-view

[Device] local-user localuser

[Device-luser-localuser] service-type lan-access

[Device-luser-localuser] password simple localpass

# 启动闲置切断功能,并指定正常连接时用户空闲时间超过20分钟,则切断其连接。

[Device-luser-localuser] authorization-attribute idle-cut 20

[Device-luser-localuser] quit

(3) 配置RADIUS方案

# 创建RADIUS方案radius1并进入其视图。

[Device] radius scheme radius1

# 配置主认证/计费RADIUS服务器的IP地址。

[Device-radius-radius1] primary authentication 10.1.1.1

[Device-radius-radius1] primary accounting 10.1.1.1

# 配置备份认证/计费RADIUS服务器的IP地址。

[Device-radius-radius1] secondary authentication 10.1.1.2

[Device-radius-radius1] secondary accounting 10.1.1.2

# 配置Device与认证/计费RADIUS服务器交互报文时的共享密钥。

[Device-radius-radius1] key authentication name

[Device-radius-radius1] key accounting money

# 配置发送给RADIUS服务器的用户名不携带域名。

[Device-radius-radius1] user-name-format without-domain

[Device-radius-radius1] quit

![]()

发送给服务器的用户名是否携带域名与服务器端是否接受携带域名的用户名以及服务器端的配置有关:

· 若服务器端不接受携带域名的用户名,或者服务器上配置的用户认证所使用的服务不携带域名后缀,则Device上指定不携带用户名(without-domain);

· 若服务器端可接受携带域名的用户名,且服务器上配置的用户认证所使用的服务携带域名后缀,则Device上指定携带用户名(with-domain)。

(4) 配置ISP域

# 创建域***.***并进入其视图。

[Device] domain ***.***

# 配置802.1X用户使用RADIUS方案radius1进行认证、授权、计费,并采用local作为备选方法。

[Device-isp-***.***] authentication lan-access radius-scheme radius1 local

[Device-isp-***.***] authorization lan-access radius-scheme radius1 local

[Device-isp-***.***] accounting lan-access radius-scheme radius1 local

# 配置该域最多可容纳30个用户。

[Device-isp-***.***] access-limit enable 30

# 启动闲置切断功能,并指定正常连接时用户空闲时间超过20分钟,则切断其连接。

[Device-isp-***.***] idle-cut enable 20

[Device-isp-***.***] quit

# 指定域***.***为缺省的ISP域。如果用户在登录时没有提供ISP域名,系统将把它归于该缺省的ISP域。

[Device] domain default enable ***.***

# 开启全局802.1X特性。

[Device] dot1x

# 开启指定端口Ethernet1/0/1的802.1X特性。

[Device] interface ethernet 1/0/1

[Device-Ethernet1/0/1] dot1x

[Device-Ethernet1/0/1] quit

# 配置基于MAC地址的接入控制方式(该配置可选,因为端口的接入控制在缺省情况下就是基于MAC地址的)。

[Device] dot1x port-method macbased interface ethernet 1/0/1

4. 验证配置结果

使用命令display dot1x interface ethernet 1/0/1可以查看802.1X的配置情况。当802.1X用户输入正确的用户名和密码成功通过RADIUS认证上线后,可使用命令display connetion查看到上线用户的连接情况。若RADIUS服务器无响应,则进行本地认证。

- 2020-11-13回答

- 评论(0)

- 举报

-

(0)

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论