问题描述:

麻烦有那位大神能够指点一下?

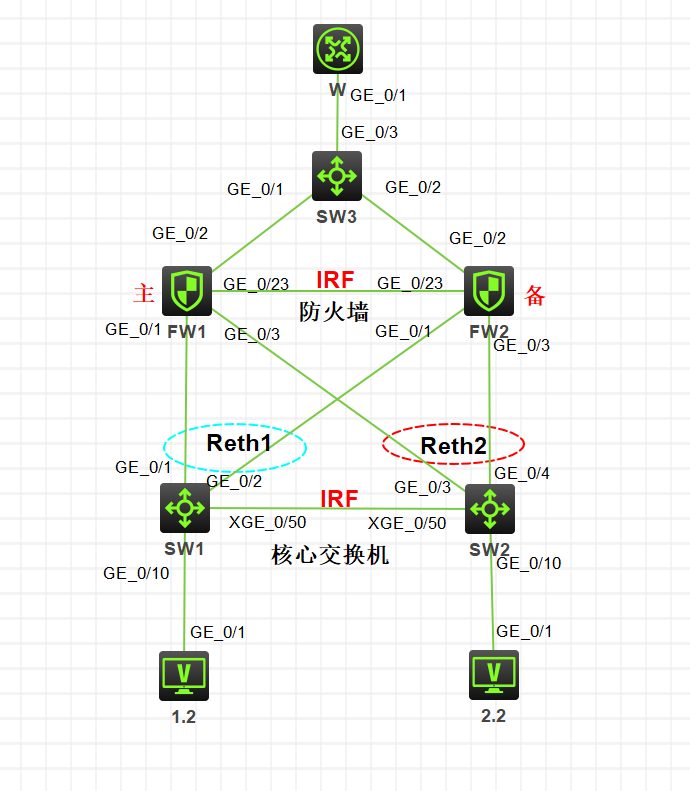

1.防火墙需要创建2个不同的冗余组和冗余接口吗?

2.核心交换机 SW1-SW2对应的接口应该要怎么配置是(acc口还是trunk口?需要聚合吗?)

组网及组网描述:

基本组网信息,现有核心交换机2台,防火墙2台都做IRF堆叠;正常流量经过主防火墙转发 ,当主防火墙出现问题是,再由备防火墙转发。

- 2020-11-16提问

- 举报

-

(0)

最佳答案

上行口reth口,下行口也可以用reth ,也可以参考下面用聚合方式。

参考透明主备案例:https://zhiliao.h3c.com/Theme/details/22270

某局点部署安全生产专网,业务网关在下联汇聚交换机上,在网关和上联核心交换机中间部署防火墙作安全审计,要求做纯二层透传,并且结合IRF和冗余组提高网络可靠性。

1、FW1060设备做纯二层透传,做IRF;

2、在正常情况下,FW1060主接口被聚合口选中,同时为冗余组的主设备,流量走FW1060主;

3、当主FW1060的链路出现故障时,聚合口内成员口发生切换,冗余组的主备发生联动切换,流量切至备FW1060

4、当主FW1060的链路故障恢复后,由主FW1060继续承担流量转发功能;

配置思路

1、两台F1060做堆叠,与下游设备单臂互联,配置为纯二层;

2、互联链路可以是物理链路、子接口、vlan-interface,两台设备各出一个接口组成聚合口,设置聚合组中的最大选中端口数为1,同时设置主设备接口的聚合成员优先级高,此时备机的聚合成员接口down;

3、上下游设备通过活动成员链路上送主设备;

4、配置冗余组,主备设备track本设备聚合成员接口;

5、上下行设备配置OSPF的情况下,单纯聚合口切换不会导致OSPF路由重新收敛。

一、配置核心交换机

(1) 创建聚合口,配置物理口并加入到聚合口中

# 创建三层路由聚合口,配置IP地址。

<H3C> system-view

[H3C] interface Route-Aggregation 1

[H3C-Route-Aggregation1] ip address 172.19.47.1 255.255.255.252

# 配置聚合链路成员口最大选中数为1。

[H3C-Route-Aggregation1] link-aggregation selected-port maximum 1

[H3C-Route-Aggregation1] quit

# 配置物理接口。

[H3C] interface GigabitEthernet 1/0/12

[H3C-GigabitEthernet1/0/12] port link-mode route

# 配置高优先级10。

[H3C-GigabitEthernet1/0/12] link-aggregation port-priority 10

# 加入三层聚合口中

[H3C-GigabitEthernet1/0/12] port link-aggregation group 1

# 配置另一个物理接口。

[H3C]interface GigabitEthernet1/0/13

[H3C-GigabitEthernet1/0/13] port link-mode route

# 配置低优先级100。

[H3C-GigabitEthernet1/0/13] link-aggregation port-priority 100

# 加入三层聚合口1中。

[H3C-GigabitEthernet1/0/12] port link-aggregation group 1

[H3C-GigabitEthernet1/0/12] quit

(2) 配置本地LoopBack口。

[H3C] interface LoopBack1

[H3C-LoopBack1] ip address 192.168.0.1 255.255.255.255

[H3C-LoopBack1] quit

(3) 配置OSPF进程并把对应网段路由加入OSPF进程中。

[H3C] ospf 47

[H3C-ospf-47] area 0.0.0.0

[H3C-ospf-47-area-0.0.0.0] network 172.19.47.1 0.0.0.3

[H3C-ospf-47-area-0.0.0.0] network 192.168.0.1 0.0.0.0

[H3C-ospf-47-area-0.0.0.0] quit

[H3C-ospf-47] quit

二、配置防火墙

(1)FW做堆叠和BFD MAD(略)

(2)开启会话同步功能

[H3C] session synchronization enable

(3)创建聚合口,配置物理口并加入到对应聚合口中

# 创建VLAN 100,FW与上下行设备连接的端口做二层透传。

[H3C] vlan 100

# 创建二层聚合口1,把FW与上行SW相连的端口加入该聚合口。

[H3C] interface Bridge-Aggregation1

[H3C-Bridge-Aggregation1] port access vlan 100

# 配置聚合链路成员口最大选中数为1。

[H3C-Bridge-Aggregation1] link-aggregation selected-port maximum 1

# 把对应物理口加入二层聚合口1中,并配置链路聚合端口的优先级。

[H3C] interface GigabitEthernet1/0/13

[H3C-gigabitethernet-1/0/13] port link-mode bridge

[H3C-gigabitethernet-1/0/13] port access vlan 100

# 配置端口高优先级10。

[H3C-gigabitethernet-1/0/13] link-aggregation port-priority 10

# 加入链路聚合口1。

[H3C-gigabitethernet-1/0/13] port link-aggregation group 1

# 配置备设备上与上行SW连接的端口,加入VLAN 100。

[H3C] interface GigabitEthernet2/0/13

[H3C-gigabitethernet-2/0/13] port link-mode bridge

[H3C-gigabitethernet-2/0/13] port access vlan 100

# 配置低优先级100。

[H3C-gigabitethernet-2/0/13] link-aggregation port-priority 100

# 加入链路聚合口1。

[H3C-gigabitethernet-2/0/13] port link-aggregation group 1

[H3C-gigabitethernet-2/0/13] quit

# 同理,创建二层聚合口2。

[H3C] interface Bridge-Aggregation2

[H3C-Bridge-Aggregation2] port access vlan 100

# 配置聚合链路成员口最大选中数为1。

[H3C-Bridge-Aggregation1] link-aggregation selected-port maximum 1

# 把主FW与下行SW相连的端口加入该聚合口2,并配置成员端口为高优先级。

[H3C] interface GigabitEthernet1/0/16

[H3C-gigabitethernet-1/0/16] port link-mode bridge

[H3C-gigabitethernet-1/0/16] port access vlan 100

[H3C-gigabitethernet-1/0/16] link-aggregation port-priority 10

[H3C-gigabitethernet-1/0/16] port link-aggregation group 2

[H3C-gigabitethernet-1/0/16] quit

# 把备FW与下行SW相连的端口加入该聚合口2,并配置成员端口为低优先级。

[H3C]interface GigabitEthernet2/0/16

[H3C-gigabitethernet-2/0/16] port link-mode bridge

[H3C-gigabitethernet-2/0/16] port access vlan 100

[H3C-gigabitethernet-2/0/16] link-aggregation port-priority 100

[H3C-gigabitethernet-2/0/16] port link-aggregation group 2

[H3C-gigabitethernet-2/0/16] quit

(4)配置安全域

具体安全域配置不做详细赘述,主体思路是将上联口加入trust域,将下联口加入untrust域,但是要注意把MAD BFD检测的vlan-interface1000加入trust域,否则MAD BFD检测报文无法通过,导致检测失败。

(5)配置track项,track物理接口

[H3C] track 7 interface GigabitEthernet2/0/13 physical

[H3C] track 8 interface GigabitEthernet2/0/16 physical

[H3C] track 9 interface GigabitEthernet1/0/13 physical

[H3C] track 10 interface GigabitEthernet1/0/16 physical

(6)配置冗余组

[H3C] redundancy group 2

# 添加node1。

[H3C-redundancy-group-2] node 1

[H3C-redundancy-group-2-node-1] bind slot 1

# 配置为高优先级。

[H3C-redundancy-group-2-node-1] priority 100

# node1节点里track对应接口。

[H3C-redundancy-group-2-node-1] track 9 interface GigabitEthernet1/0/13

[H3C-redundancy-group-2-node-1] track 10 interface GigabitEthernet1/0/16

[H3C-redundancy-group-2-node-1] node-member interface GigabitEthernet1/0/13

[H3C-redundancy-group-2-node-1] node-member interface GigabitEthernet1/0/16

[H3C-redundancy-group-2-node-1] quit

# 添加node2。

[H3C-redundancy-group-2] node 2

[H3C-redundancy-group-2-node-2] bind slot 2

# 配置为低优先级。

[H3C-redundancy-group-2-node-2] priority 50

# node2节点里track对应接口。

[H3C-redundancy-group-2-node-2] track 7 interface GigabitEthernet2/0/13

[H3C-redundancy-group-2-node-2] track 8 interface GigabitEthernet2/0/16

[H3C-redundancy-group-2-node-2] node-member interface GigabitEthernet2/0/13

[H3C-redundancy-group-2-node-2] node-member interface GigabitEthernet2/0/16

[H3C-redundancy-group-2-node-2] quit

[H3C-redundancy-group-2] quit

三、配置汇聚交换机

(1)配置IRF和BFD MAD(略)

(2)接口配置,包括二层聚合口和成员端口配置

# 创建vlan200。

<H3C> system-view

[H3C] vlan 200

# 创建vlan-ingterface200。

[H3C]interface Vlan-interface200

[H3C-Vlan-interface200] ip address 172.19.47.2 255.255.255.252

[H3C-Vlan-interface200] quit

# 创建二层聚合口2,并加入vlan200,配置链路聚合最大选中端口数为1。

[H3C] interface Bridge-Aggregation2

[H3C-Bridge-Aggregation2] port access vlan 200

[H3C-Bridge-Aggregation2] link-aggregation selected-port maximum 1

# 配置LoopBack1地址。

[H3C] interface LoopBack1

[H3C-LoopBack1] ip address 192.168.0.2 255.255.255.255

# 添加聚合成员口,配置成员口高低优先级。

[H3C] interface GigabitEthernet1/1/3

[H3C-GigabitEthernet1/1/3] port link-mode bridge

[H3C-GigabitEthernet1/1/3] port access vlan 200

# 主SW与主FW连接的接口配置为高优先级。

[H3C-GigabitEthernet1/1/3] link-aggregation port-priority 10

[H3C-GigabitEthernet1/1/3] port link-aggregation group 2

[H3C-GigabitEthernet1/1/3] quit

[H3C] interface GigabitEthernet2/1/3

[H3C-GigabitEthernet2/1/3] port link-mode bridge

[H3C-GigabitEthernet2/1/3] port access vlan 200

# 备SW与备FW连接的接口配置为低优先级。

[H3C-GigabitEthernet2/1/3] link-aggregation port-priority 100

[H3C-GigabitEthernet2/1/3] port link-aggregation group 2

[H3C-GigabitEthernet2/1/3] quit

(1) 配置ospf进程并把对应网段路由加入OSPF进程中

[H3C] ospf 47

[H3C-ospf-47] area 0.0.0.0

[H3C-ospf-47-area-0.0.0.0] network 172.19.47.2 0.0.0.3

[H3C-ospf-47-area-0.0.0.0] network 192.168.0.2 0.0.0.0

[H3C-ospf-47-area-0.0.0.0] quit

1、IRF的配置中,做BFD MAD检测的vlan-interface1000要加入安全域trust中,否则MAD BFD检测报文不能通过防火墙,MAD BFD检测失败,无法正常工作;

2、防火墙设备上的二层聚合口及其成员口要带具体的vlan加入到对应的安全域中,否则报文无法通过防火墙;

3、防火墙做IRF,要开启会话同步功能。

- 2020-11-16回答

- 评论(4)

- 举报

-

(0)

这个提示没有访问权限。。。

防火墙不是做透明模式的

上行口用reth口,下行口可以使用四条链路聚合对接,最大选择数为2 ,将主设备的两条链路优先级调大,实现效果和reth一样。

1.防火墙需要创建2个不同的冗余组和冗余接口吗?

一个冗余组,下面芳两个冗余口,物理接口做三层聚合加入到冗余口里面

2.核心交换机 SW1-SW2对应的接口应该要怎么配置是(acc口还是trunk口?需要聚合吗?)

SW1和SW2的接口加入对应的VLAN,不需要做聚合。

按照下面这个配置。只不过案例里面的接口配置聚合就行,看懂了就可以操作,不需要改接口优先级,改接口优先级只是透明部署使用。

3. 配置步骤

(1) 配置各接口的IP地址、路由、安全域及域间策略保证网络可达,具体配置过程略。

(2) 配置IRF

IRF的配置请参见“2.13.2 工作在三层,上下行分别连接一台设备”。

(3) 配置以太网冗余接口

# 创建Reth1,IP地址为1.1.1.2/24,成员接口为GigabitEthernet1/0/1和GigabitEthernet2/0/1,其中GigabitEthernet1/0/1的优先级为255,GigabitEthernet2/0/1的优先级为50。

<Sysname> system-view

[Sysname] interface reth 1

[Sysname-Reth1] ip address 1.1.1.2 24

[Sysname-Reth1] member interface gigabitethernet 1/0/1 priority 255

[Sysname-Reth1] member interface gigabitethernet 2/0/1 priority 50

[Sysname-Reth1] quit

# 创建Reth2,IP地址为2.2.2.2/24,成员接口为GigabitEthernet1/0/2和GigabitEthernet2/0/2,其中GigabitEthernet1/0/2的优先级为255,GigabitEthernet2/0/2的优先级为50。

[Sysname] interface reth 2

[Sysname-Reth2] ip address 2.2.2.2 24

[Sysname-Reth2] member interface gigabitethernet 1/0/2 priority 255

[Sysname-Reth2] member interface gigabitethernet 2/0/2 priority 50

[Sysname-Reth2] quit

(4) 配置Track,监测上、下行接口的状态。

[Sysname] track 1 interface gigabitethernet 1/0/1 physical

[Sysname-track-1] quit

[Sysname] track 2 interface gigabitethernet 1/0/2 physical

[Sysname-track-2] quit

[Sysname] track 3 interface gigabitethernet 2/0/1 physical

[Sysname-track-3] quit

[Sysname] track 4 interface gigabitethernet 2/0/2 physical

[Sysname-track-4] quit

(5) 配置冗余组

# 创建Node 1,Node 1和Device A绑定,为主节点。关联的Track项为1和2。

[Sysname] redundancy group aaa

[Sysname-redundancy-group-aaa] node 1

[Sysname-redundancy-group-aaa-node1] bind slot 1

[Sysname-redundancy-group-aaa-node1] priority 100

[Sysname-redundancy-group-aaa-node1] track 1 interface gigabitethernet 1/0/1

[Sysname-redundancy-group-aaa-node1] track 2 interface gigabitethernet 1/0/2

[Sysname-redundancy-group-aaa-node1] quit

# 创建Node 2,Node 2和Device B绑定,为备节点。关联的Track项为3和4。

[Sysname-redundancy-group-aaa] node 2

[Sysname-redundancy-group-aaa-node2] bind slot 2

[Sysname-redundancy-group-aaa-node2] priority 50

[Sysname-redundancy-group-aaa-node2] track 3 interface gigabitethernet 2/0/1

[Sysname-redundancy-group-aaa-node2] track 4 interface gigabitethernet 2/0/2

[Sysname-redundancy-group-aaa-node2] quit

# 将Reth1和Reth2添加到冗余组中。

[Sysname-redundancy-group-aaa] member interface reth 1

[Sysname-redundancy-group-aaa] member interface reth 2

[Sysname-redundancy-group-aaa] quit

4. 验证配置

(1) 缺省情况下的显示信息

# 显示冗余组信息。可以看到优先级高的Node 1为主节点,Reth1和Reth2中优先级高的成员接口处于激活状态。

[Sysname] display redundancy group aaa

Redundancy group aaa (ID 1):

Node ID Slot Priority Status Track weight

Node1 Slot1 100 Primary 255

Node2 Slot2 50 Secondary 255

Preempt delay time remained : 0 min

Preempt delay timer setting : 1 min

Remaining hold-down time : 0 sec

Hold-down timer setting : 300 sec

Manual switchover request : No

Member interfaces:

Reth1 Reth2

Member failover groups:

Node 1:

Track info:

Track Status Reduced weight Interface

1 Positive 255 GE1/0/1

2 Positive 255 GE1/0/2

Node 2:

Track info:

Track Status Reduced weight Interface

3 Positive 255 GE2/0/1

4 Positive 255 GE2/0/2

# 显示Reth信息。可以看到Reth1和Reth2中优先级高的成员接口处于激活状态。

[Sysname] display reth interface reth 1

Reth1 :

Redundancy group : aaa

Member Physical status Forwarding status Presence status

GE1/0/1 UP Active Normal

GE2/0/1 UP Inactive Normal

[Sysname] display reth interface reth 2

Reth2 :

Redundancy group : aaa

Member Physical status Forwarding status Presence status

GE1/0/2 UP Active Normal

GE2/0/2 UP Inactive Normal

(2) 冗余组内主备倒换后的显示信息

# 手工关闭接口GigabitEthernet1/0/2,显示冗余组信息。可以看到优先级低的Node 2为主节点。

[Sysname] interface gigabitethernet 1/0/2

[Sysname-GigabitEthernet1/0/2] shutdown

[Sysname-GigabitEthernet1/0/2] display redundancy group aaa

Redundancy group aaa (ID 1):

Node ID Slot Priority Status Track weight

Node1 Slot1 100 Secondary -255

Node2 Slot2 50 Primary 255

Preempt delay time remained : 0 min

Preempt delay timer setting : 1 min

Remaining hold-down time : 0 sec

Hold-down timer setting : 300 sec

Manual switchover request : No

Member interfaces:

Reth1 Reth2

Member failover groups:

Node 1:

Track info:

Track Status Reduced weight Interface

1 Negative 255 GE1/0/1

2 Negative 255 GE1/0/2(Fault)

Node 2:

Track info:

Track Status Reduced weight Interface

3 Positive 255 GE2/0/1

4 Positive 255 GE2/0/2

# 显示Reth的信息。Reth2下的接口GigabitEthernet1/0/2故障(DOWN),Reth1下的接口GigabitEthernet1/0/1被协议关闭(DOWN(redundancy down))。GigabitEthernet2/0/1和GigabitEthernet2/0/2激活。

[Sysname-GigabitEthernet1/0/2] display reth interface reth 1

Reth1 :

Redundancy group : aaa

Member Physical status Forwarding status Presence status

GE1/0/1 DOWN(redundancy down) Inactive Normal

GE2/0/1 UP Active Normal

[Sysname-GigabitEthernet1/0/2] display reth interface reth 2

Reth2 :

Redundancy group : aaa

Member Physical status Forwarding status Presence status

GE1/0/2 DOWN Inactive Normal

GE2/0/2 UP Active Normal

- 2020-11-16回答

- 评论(10)

- 举报

-

(0)

您好,用HCL做了一下实验,目前情况是这样的,防火墙上联是用冗余口,下联核心交换机是用链路聚合,上联交换机就配置了vlan和子接口IP。 1.终端ping防火墙的内网口能通,ping防火墙的外网口也能通 2.但是ping不通防火墙的上联的交换机,在防火墙直连去ping也是不通

那个冗余组的状态都是正常的

您好,我想确认一下配置 1.防火墙 1.防火墙是不是下连核心交换机接口的话,4条线都做聚合就可以了(不论是三层还是二层),不需要做冗余主吧? 2.防火墙的上联口的话是不是做冗余接口-加入冗余组,然后冗余组配置监控防火墙所有上下联接口? 核心交换机 核心交换机上联防火墙就需要做聚合就可以了吗? 需要指定IP地址吗? 我遇到过一次就是,防火墙下联口不变,还是做聚合,但是上联口不做冗余口,只是做三层聚合,然后效果是可以通信,但是把主防火墙的上联线关闭后,就不通了,在防火墙上看会话,是有建立的但是只有发送者,没有响应者的包。。。

我遇到过一次就是,防火墙下联口不变,还是做聚合,但是上联口不做冗余口,只是做三层聚合,然后效果是可以通信,但是把主防火墙的上联线关闭后,就不通了,在防火墙上看会话,是有建立的但是只有发送者,没有响应者的包。。。怀疑是来回路径不一致,开了那个宽松命令也不行。。

你仔细看过我的答复和我发的案例了?还问这种问题,我强调很多遍了,防火墙不需要做聚合,做的是冗余口冗余组,冗余是主备,不是双主。上下联配置方法是一样的。核心交换机上联我说了加入vlan就行了呀。

我看了就是按照案例做了发现不通,然后我才尝试其他方式的,其他方式是能通信的,但是出现我第二种问题,把防火墙的主线拔掉后,就通不了了(在防火墙pping外网是能通的,但是在终端ping外网不通)

上联的交换机是没有做聚合的, 只是下联核心交换机做了聚合而已

上联交换机只是建立vlan 接口加入vlan 配IP地址

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

好的,谢谢,我先尝试一下