S5560+arp绑定

- 0关注

- 1收藏,2386浏览

问题描述:

需求:S5560作为网关交换机,对终端设备进行IP+MAC形式绑定,对没绑定的禁止数据通过。

组网及组网描述:

- 2020-12-04提问

- 举报

-

(0)

您好,请知:

可以使用arp filter或动态绑定表项来实现,以下是配置举例,请参考:

1、

进入接口使用arp filter方式进行绑定,命令如下:

int Ten-GigabitEthernet1/0/1

arp filter binding 1.1.1.1 0023-24a1-0605

2、

进入接口使用动态绑定表项的方式进行绑定,命令如下:

int Ten-GigabitEthernet 1/0/1

ip source binding ip-address 1.1.1.1 mac-address 0023-24a1-0605

ip verify source ip-address mac-address

也可在系统模式下使用动态绑定表项的方式进行绑定,命令如下:

ip source binding ip-address 1.1.1.1 mac-address 0023-24a1-0605

- 2020-12-04回答

- 评论(0)

- 举报

-

(0)

👉方法很多,连接:

安全配置指导

http://www.h3c.com/cn/d_201912/1252516_30005_0.htm#_Toc27574547

👉下面是举例:

配置授权ARP功能

1.8.1 授权ARP功能简介

所谓授权ARP(Authorized ARP),就是动态学习ARP的过程中,只有和DHCP服务器生成的租约或DHCP中继生成的安全表项一致的ARP报文才能够被学习。关于DHCP服务器和DHCP中继的介绍,请参见“三层技术-IP业务配置指导”中的“DHCP服务器”和“DHCP中继”。

配置接口的授权ARP功能后,系统会禁止该接口学习动态ARP表项,可以防止用户仿冒其他用户的IP地址或MAC地址对网络进行攻击,保证只有合法的用户才能使用网络资源,增加了网络的安全性。

1.8.2 开启授权ARP功能

表1-10 开启授权ARP功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入三层以太网接口、三层以太网子接口、三层聚合接口、三层聚合子接口、VLAN接口视图 |

interface interface-type interface-number |

- |

|

开启授权ARP功能 |

arp authorized enable |

缺省情况下,接口下的授权ARP功能处于关闭状态 |

1.8.3 授权ARP功能在DHCP服务器上的典型配置举例

1. 组网需求

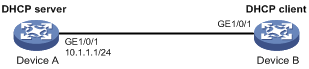

· Device A是DHCP服务器,为同一网段中的客户端动态分配IP地址,地址池网段为10.1.1.0/24。通过在接口GigabitEthernet1/0/1上开启授权ARP功能来保证客户端的合法性。

· Device B是DHCP客户端,通过DHCP协议从DHCP服务器获取IP地址。

2. 组网图

图1-3 授权ARP功能典型配置组网图

3. 配置步骤

(1) 配置Device A

# 配置接口的IP地址。

<DeviceA> system-view

[DeviceA] interface gigabitethernet 1/0/1

[DeviceA-GigabitEthernet1/0/1] ip address 10.1.1.1 24

[DeviceA-GigabitEthernet1/0/1] quit

# 开启DHCP服务。

[DeviceA] dhcp enable

[DeviceA] dhcp server ip-pool 1

[DeviceA-dhcp-pool-1] network 10.1.1.0 mask 255.255.255.0

[DeviceA-dhcp-pool-1] quit

# 进入三层以太网接口视图。

[DeviceA] interface gigabitethernet 1/0/1

# 开启接口授权ARP功能。

[DeviceA-GigabitEthernet1/0/1] arp authorized enable

[DeviceA-GigabitEthernet1/0/1] quit

(2) 配置Device B

<DeviceB> system-view

[DeviceB] interface gigabitethernet 1/0/1

[DeviceB-GigabitEthernet1/0/1] ip address dhcp-alloc

[DeviceB-GigabitEthernet1/0/1] quit

(3) Device B获得Device A分配的IP后,在Device A查看授权ARP信息。

[DeviceA] display arp all

Type: S-Static D-Dynamic O-Openflow R-Rule M-Multiport I-Invalid

IP Address MAC Address VID Interface/Link ID Aging Type

10.1.1.2 0012-3f86-e94c N/A GE1/0/1 16 D

从以上信息可以获知Device A为Device B动态分配的IP地址为10.1.1.2。

此后,Device B与Device A通信时采用的IP地址、MAC地址等信息必须和授权ARP表项中的一致,否则将无法通信,保证了客户端的合法性。

1.8.4 授权ARP功能在DHCP中继上的典型配置举例

1. 组网需求

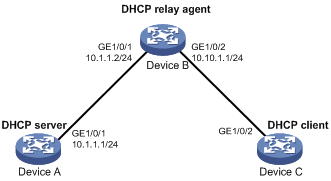

· Device A是DHCP服务器,为不同网段中的客户端动态分配IP地址,地址池网段为10.10.1.0/24。

· Device B是DHCP中继,通过在接口GigabitEthernet1/0/2上开启授权ARP功能来保证客户端的合法性。

· Device C是DHCP客户端,通过DHCP中继从DHCP服务器获取IP地址。

2. 组网图

图1-4 授权ARP功能典型配置组网图

3. 配置步骤

(1) 配置Device A

# 配置接口的IP地址。

<DeviceA> system-view

[DeviceA] interface gigabitethernet 1/0/1

[DeviceA-GigabitEthernet1/0/1] ip address 10.1.1.1 24

[DeviceA-GigabitEthernet1/0/1] quit

# 开启DHCP服务。

[DeviceA] dhcp enable

[DeviceA] dhcp server ip-pool 1

[DeviceA-dhcp-pool-1] network 10.10.1.0 mask 255.255.255.0

[DeviceA-dhcp-pool-1] gateway-list 10.10.1.1

[DeviceA-dhcp-pool-1] quit

[DeviceA] ip route-static 10.10.1.0 24 10.1.1.2

(2) 配置Device B

# 开启DHCP服务。

<DeviceB> system-view

[DeviceB] dhcp enable

# 配置接口的IP地址。

[DeviceB] interface gigabitethernet 1/0/1

[DeviceB-GigabitEthernet1/0/1] ip address 10.1.1.2 24

[DeviceB-GigabitEthernet1/0/1] quit

[DeviceB] interface gigabitethernet 1/0/2

[DeviceB-GigabitEthernet1/0/2] ip address 10.10.1.1 24

# 配置GigabitEthernet1/0/2接口工作在DHCP中继模式。

[DeviceB-GigabitEthernet1/0/2] dhcp select relay

# 配置DHCP服务器的地址。

[DeviceB-GigabitEthernet1/0/2] dhcp relay server-address 10.1.1.1

# 开启接口授权ARP功能。

[DeviceB-GigabitEthernet1/0/2] arp authorized enable

[DeviceB-GigabitEthernet1/0/2] quit

# 开启DHCP中继用户地址表项记录功能。

[DeviceB] dhcp relay client-information record

(3) 配置Device C

<DeviceC> system-view

[DeviceC] ip route-static 10.1.1.0 24 10.10.1.1

[DeviceC] interface gigabitethernet 1/0/2

[DeviceC-GigabitEthernet1/0/2] ip address dhcp-alloc

[DeviceC-GigabitEthernet1/0/2] quit

4. 验证配置

(1) Device C获得Device A分配的IP后,在Device B查看授权ARP信息。

[DeviceB] display arp all

Type: S-Static D-Dynamic O-Openflow R-Rule M-Multiport I-Invalid

IP Address MAC Address VID Interface/Link ID Aging Type

10.10.1.2 0012-3f86-e94c N/A GE1/0/2 16 D

从以上信息可以获知Device A为Device C动态分配的IP地址为10.10.1.2。

此后,Device C与Device B通信时采用的IP地址、MAC地址等信息必须和授权ARP表项中的一致,否则将无法通信,保证了客户端的合法性

- 2020-12-04回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论