防火墙堆叠-负载均衡转发

- 0关注

- 1收藏,4191浏览

问题描述:

设置列表

- 有序列表

- 无序列表

对齐方式

- 靠左

- 居中

- 靠右

各位大哥,请教一下

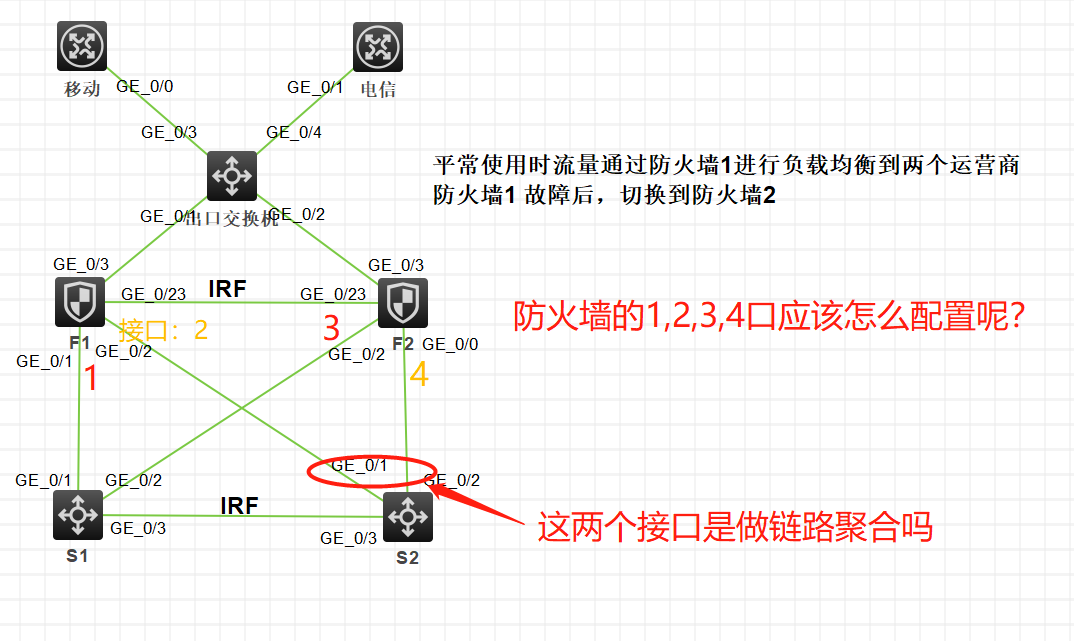

基本组网信息,现有两条外网运营商的出口(移动和电信),正常内网用户访问外网流量经过主防火墙负载均衡转发 ,当主防火墙出现问题时,再由备防火墙负载转发应该怎么配置呢?

问题如下:

1.如果我双运营商出口,加上两台防火墙的话,是不是我电信运营商一条线到主防火墙,一条线接备防火墙;移动运营商也是两台防火墙各一条?

还是说我要在运营商和防火墙之前加一台交换机?这台交换机需要配置吗?

2.防火墙的外网接口需要怎么配置呢? 是直接配置路由口就可以?

3.防火墙的内网口(1.2.3.4就配置冗余组就可以吗?)

4.核心交换机的接口是做二层链路聚合还是三层链路聚合呢?

5.配置的话一般需要注意什么?

组网及组网描述:

对齐方式

- 靠左

- 居中

- 靠右

设备有核心交换机2台IRF堆叠,防火墙2台都做IRF堆叠

- 2021-02-25提问

- 举报

-

(0)

最佳答案

1.都可以的

但由于不管那种方式都无法解决运营商单线接入单点故障,如果现场又交换机可以放在防火墙前端作为isp接入扩展也行。可不做配置,可简单做vlan区分不同线路。

2.防火墙与前置交换机可采用二层聚合方式对接,或者交换机侧二层聚合,防火墙侧三层聚合。

3.最简单办法4个接口做一个三层聚合。因为本事对应irf设备来说就是一台设备。

4.同上,建议防火墙和核心侧都使用三层聚合减少二层泛红范围。

5.由于没有设备具体型号和软件版本信息。建议参考下实际产品的配置手册和说明,一般如irf组网限制和特殊要求配置手册中都有注明的。

- 2021-02-25回答

- 评论(0)

- 举报

-

(0)

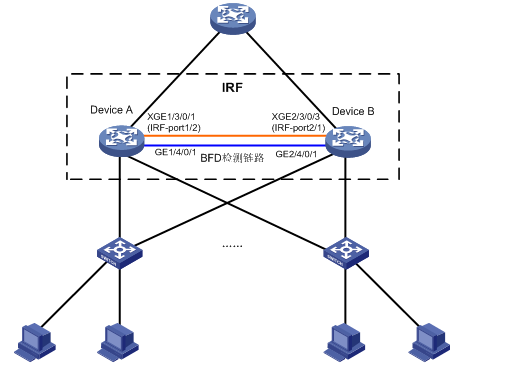

图3-14 IRF典型配置组网图(BFD MAD检测方式)

3. 配置思路

· Device A处于局域网的汇聚层,为了将汇聚层的转发能力提高一倍,需要另外增加一台设备Device B。

· 鉴于IRF技术具有管理简便、网络扩展能力强、可靠性高等优点,所以本例使用IRF技术构建网络汇聚层(即在Device A和Device B上配置IRF功能),接入层设备通过聚合双链路上行。

· 为了防止万一IRF链路故障导致IRF分裂、网络中存在两个配置冲突的IRF,需要启用MAD检测功能。因为成员设备比较少,我们采用BFD MAD检测方式来监测IRF的状态。

4. 配置步骤

# 设置Device A的成员编号为1,创建IRF端口2,并将它与物理端口Ten-GigabitEthernet3/0/1绑定。

[Sysname] irf member 1

Info: Member ID change will take effect after the member reboots and operates in IRF mode.

[Sysname] irf-port 2

[Sysname-irf-port2] port group interface ten-gigabitethernet 3/0/1

[Sysname-irf-port2] quit

# 将当前配置保存到下次启动配置文件。

<Sysname> save

# 将设备的运行模式切换到IRF模式。

[Sysname] chassis convert mode irf

The device will switch to IRF mode and reboot. You are recommended to save the current running configuration and specify the configuration file for the next startup. Continue? [Y/N]:y

Do you want to convert the content of the next startup configuration file flash:/startup.cfg to make it available in IRF mode? [Y/N]:y

Please wait...

Saving the converted configuration file to the main board succeeded.

Slot 1:

Saving the converted configuration file succeeded.

Now rebooting, please wait...

设备重启后Device A组成了只有一台成员设备的IRF。

# 配置Device B的成员编号为2,创建IRF端口1,并将它与物理端口Ten-GigabitEthernet3/0/1绑定。

[Sysname] irf member 2

Info: Member ID change will take effect after the member reboots and operates in IRF mode.

[Sysname] irf-port 1

[Sysname-irf-port1] port group interface ten-gigabitethernet 3/0/1

[Sysname-irf-port1] quit

# 将当前配置保存到下次启动配置文件。

<Sysname> save

# 将设备的运行模式切换到IRF模式。

[Sysname] chassis convert mode irf

The device will switch to IRF mode and reboot. You are recommended to save the current running configuration and specify the configuration file for the next startup. Continue? [Y/N]:y

Do you want to convert the content of the next startup configuration file flash:/startup.cfg to make it available in IRF mode? [Y/N]:y

Please wait...

Saving the converted configuration file to the main board succeeded.

Slot 1:

Saving the converted configuration file succeeded.

Now rebooting, please wait...

设备B重启后与设备A形成IRF。

# 创建VLAN 3,并将Device A(成员编号为1)上的端口1/4/0/1和Device B(成员编号为2)上的端口2/4/0/1加入VLAN中。

[Sysname] vlan 3

[Sysname-vlan3] port gigabitethernet 1/4/0/1 gigabitethernet 2/4/0/1

[Sysname-vlan3] quit

# 创建VLAN接口3,并配置MAD IP地址。

[Sysname] interface vlan-interface 3

[Sysname-Vlan-interface3] mad bfd enable

[Sysname-Vlan-interface3] mad ip address 192.168.2.1 24 member 1

[Sysname-Vlan-interface3] mad ip address 192.168.2.2 24 member 2

[Sysname-Vlan-interface3] quit

# 因为BFD MAD和生成树功能互斥,所以在GigabitEthernet1/4/0/1和GigabitEthernet2/4/0/1上关闭生成树协议。

[Sysname] interface gigabitethernet 1/4/0/1

[Sysname-gigabitethernet-1/4/0/1] undo stp enable

[Sysname-gigabitethernet-1/4/0/1] quit

[Sysname] interface gigabitethernet 2/4/0/1

[Sysname-gigabitethernet-2/4/0/1] undo stp enable

# 向安全域Trust中添加VLAN接口3。

<Sysname> system-view

[Sysname] security-zone name trust

[Sysname-security-zone-Trust] import interface vlan-interface 3

[Sysname-security-zone-Trust] quit

# 配置ACL 2000,定义规则:仅允许来自192.168.2.0网段的报文通过。

[Sysname] acl number 2000

[Sysname-acl-basic-2000] rule permit source 192.168.2.0 0.0.0.255

[Sysname-acl-basic-2000] quit

# 创建源安全域Trust到目的安全域Local的安全域间实例,并在该域间实例上应用包过滤策略

[Sysname] zone-pair security source trust destination loacl

[Sysname-zone-pair-security-Trust-Local] packet-filter 2000

[Sysname-zone-pair-security-Trust-Local] quit

# 创建源安全域Local到目的安全域Trust的安全域间实例,并在该域间实例上应用包过滤策略

[Sysname] zone-pair security source local destination trust

[Sysname-zone-pair-security-Local-Trust] packet-filter 2000

[Sysname-zone-pair-security-Local-Trust] quit

- 2021-02-25回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论