h3c f100-c-a5防火墙做LAC连接LNS无法访问内网网段

- 0关注

- 1收藏,2218浏览

问题描述:

准备架设一个L2TP 的站点到站点VPN,让LAC设备下面的PC能够访问到LNS下面的内网服务器,实现同一局域网的域管理目的

现在有一个H3C F100-S-G3的设备作为LNS的服务器端,内网IP网段192.168.0.0,VPN隧道地址池网段192.168.88.0,已经设置

用h3c f100-c-a5防火墙(内网网段192.168.20.0)作为LAC连接成功以后,LAC下面的PC,无法访问到192.168.0.0网段的设备和加入域控

请问需要怎么设置可以连接成功,麻烦大虾们给个详细的设置教程,谢谢啦!

组网及组网描述:

- 2021-04-11提问

- 举报

-

(0)

最佳答案

您好,请知:

以下是配置案例,请参考:

https://zhiliao.h3c.com/theme/details/102845

组网说明:

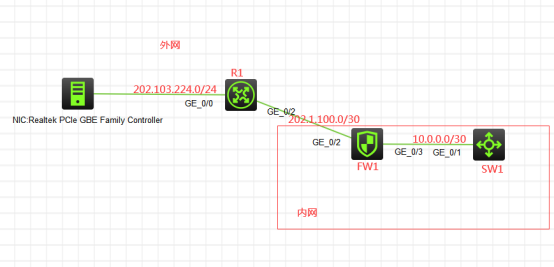

本案例采用H3C HCL模拟器的F1060防火墙来实现L2TP VPN客户模式的典型组网。内网和外网在网络拓扑图中已有了明确的标识。FW1为内网的出口设备,提供NAT转换的服务。同时为了能让外网的移动办公终端能访问内网的SW1,需要启用L2TP VPN 客户LAC模式,FW1为LNS端点。

特别说明:

由于模拟器及物理机的局限性,因此采用HCL模拟器的S5820交换机开启WEB功能模拟成为WEB服务器

配置步骤

1、按照网络拓扑图正确配置IP地址

2、SW1开启WEB功能,并创建账户及赋予权限

3、FW1配置NAT,并配置默认路由指向R1

4、FW1开启L2TP VPN服务

配置关键点

SW1:

<H3C>sys

System View: return to User View with Ctrl+Z.

[H3C]sysname SW1

[SW1]int gi 1/0/1

[SW1-GigabitEthernet1/0/1]port link-mode route

[SW1-GigabitEthernet1/0/1]des <connect to FW1>

[SW1-GigabitEthernet1/0/1]ip address 10.0.0.1 30

[SW1-GigabitEthernet1/0/1]quit

[SW1]ip route-static 0.0.0.0 0.0.0.0 10.0.0.2

[SW1]ip http enable

[SW1]ip https enable

[SW1]local-user admin

New local user added.

[SW1-luser-manage-admin]password simple admin

[SW1-luser-manage-admin]service-type http https

[SW1-luser-manage-admin]authorization-attribute user-role network-admin

[SW1-luser-manage-admin]quit

R1:

<H3C>sys

System View: return to User View with Ctrl+Z.

[H3C]sysname R1

[R1]int gi 0/0

[R1-GigabitEthernet0/0]ip address 202.103.224.254 24

[R1-GigabitEthernet0/0]quit

[R1]int gi 0/2

[R1-GigabitEthernet0/2]des <connect to FW1>

[R1-GigabitEthernet0/2]ip address 202.1.100.1 30

[R1-GigabitEthernet0/2]quit

FW1:

<H3C>sys

System View: return to User View with Ctrl+Z.

[H3C]sysname FW1

[FW1]int gi 1/0/3

[FW1-GigabitEthernet1/0/3]ip address 10.0.0.2 30

[FW1-GigabitEthernet1/0/3]des <connect to SW1>

[FW1-GigabitEthernet1/0/3]quit

[FW1]acl basic 2000

[FW1-acl-ipv4-basic-2000]rule 0 permit source any

[FW1-acl-ipv4-basic-2000]quit

[FW1]int gi 1/0/2

[FW1-GigabitEthernet1/0/2]des <connect to R1>

[FW1-GigabitEthernet1/0/2]ip address 202.1.100.2 30

[FW1-GigabitEthernet1/0/2]nat outbound 2000

[FW1-GigabitEthernet1/0/2]quit

[FW1]ip route-static 0.0.0.0 0.0.0.0 202.1.100.1

[FW1]security-zone name trust

[FW1-security-zone-Trust]import interface GigabitEthernet 1/0/3

[FW1-security-zone-Trust]quit

[FW1]security-zone name Untrust

[FW1-security-zone-Untrust]import interface GigabitEthernet 1/0/2

[FW1-security-zone-Untrust]quit

[FW1]acl basic 2001

[FW1-acl-ipv4-basic-2001]rule 0 permit source any

[FW1-acl-ipv4-basic-2001]quit

[FW1]

[FW1]zone-pair security source trust destination untrust

[FW1-zone-pair-security-Trust-Untrust]packet-filter 2001

[FW1-zone-pair-security-Trust-Untrust]quit

[FW1]

[FW1]zone-pair security source untrust destination trust

[FW1-zone-pair-security-Untrust-Trust]packet-filter 2001

[FW1-zone-pair-security-Untrust-Trust]quit

[FW1]

[FW1]zone-pair security source trust destination local

[FW1-zone-pair-security-Trust-Local]packet-filter 2001

[FW1-zone-pair-security-Trust-Local]quit

[FW1]

[FW1]zone-pair security source local destination trust

[FW1-zone-pair-security-Local-Trust]packet-filter 2001

[FW1-zone-pair-security-Local-Trust]quit

[FW1]

[FW1]zone-pair security source untrust destination local

[FW1-zone-pair-security-Untrust-Local]packet-filter 2001

[FW1-zone-pair-security-Untrust-Local]quit

[FW1]

[FW1]zone-pair security source local destination untrust

[FW1-zone-pair-security-Local-Untrust]packet-filter 2001

[FW1-zone-pair-security-Local-Untrust]quit

FW1 L2TP VPN LNS关键配置点:

[FW1]local-user weijianing class network

New local user added.

[FW1-luser-network-weijianing]password simple weijianing

[FW1-luser-network-weijianing]service-type ppp

[FW1-luser-network-weijianing]quit

[FW1]domain system

[FW1-isp-system]authentication ppp local

[FW1-isp-system]quit

[FW1]ip pool weijianing 172.16.1.2 172.16.1.254

[FW1]ip pool weijianing gateway 172.16.1.1

[FW1]int Virtual-Template 1

[FW1-Virtual-Template1]ip address 172.16.1.1 24

[FW1-Virtual-Template1]ppp authentication-mode chap domain system

[FW1-Virtual-Template1]remote address pool weijianing

[FW1-Virtual-Template1]quit

[FW1]security-zone name Untrust

[FW1-security-zone-Untrust]import interface Virtual-Template 1

[FW1-security-zone-Untrust]quit

[FW1]l2tp enable

[FW1]l2tp-group 1 mode lns

[FW1-l2tp1]undo tunnel authentication

[FW1-l2tp1]tunnel name LNS

[FW1-l2tp1]allow l2tp virtual-template 1

[FW1-l2tp1]quit

测试:

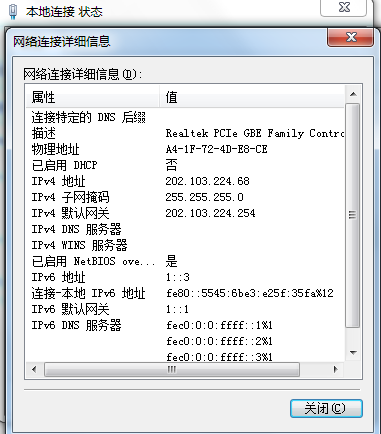

物理机填写IP地址:

物理机能PING通FW1的外网地址,PING不通私网地址:

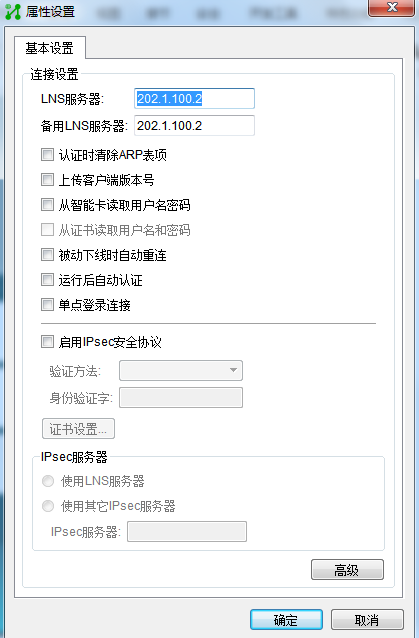

打开iNode智能客户端,点击连接右边的小三角,设置LNS服务器的IP地址:

输入用户名、密码,点击连接:

连接成功:

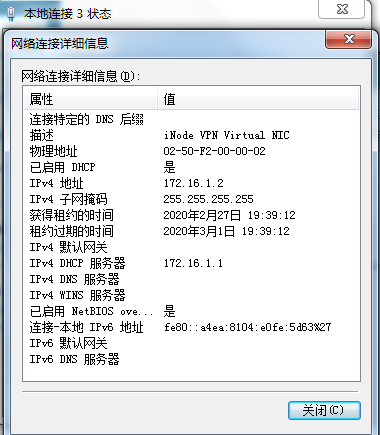

查看获取到的IP地址:

此时物理机已经可以PING通FW1的私网地址:

同时也可以打开SW1的WEB服务:

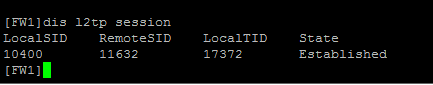

查看FW1的L2TP显示信息:

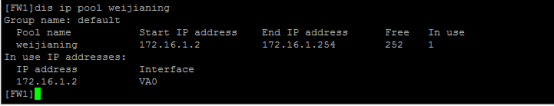

查看已分配的IP:

至此,F1060 L2TP VPN 客户LAC模式典型组网配置案例已完成!

- 2021-04-11回答

- 评论(0)

- 举报

-

(0)

你好,请知:

可以参考如下案例:

https://www.h3c.com/cn/d_202101/1373022_30005_0.htm#_Toc60329056

- 2021-04-11回答

- 评论(0)

- 举报

-

(0)

暂无评论

您好,参考以下官网配置手册:

链接如下:

https://www.h3c.com/cn/d_202101/1373022_30005_0.htm#_Toc60329016

- 2021-04-11回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论