h3c f1000-g2

- 0关注

- 1收藏,2326浏览

问题描述:

请大佬帮忙看看配置,策略路由不生效是哪里配置有问题么。

组网及组网描述:

version 7.1.064, Release 9510P11# sysname KMG-JC-VPN#context Admin id 1# irf mac-address persistent timer irf auto-update enable undo irf link-delay irf member 1 priority 1# password-recovery enable#vlan 1#policy-based-route ipsec permit node 10 if-match acl 3501 apply next-hop 221.213.114.8#interface NULL0#interface GigabitEthernet1/0/0 port link-mode route combo enable copper ip address 192.168.0.1 255.255.255.0#interface GigabitEthernet1/0/1 port link-mode route description connect_to_lan combo enable copper duplex full ip address 10.162.64.16 255.255.255.0 tcp mss 1200#interface GigabitEthernet1/0/2 port link-mode route description connect_to_wan duplex full ip address 112.112.16.73 255.255.255.240 packet-filter 3500 inbound ipsec apply policy kmgh3100avpna#interface GigabitEthernet1/0/3 port link-mode route description connect_to_wan duplex full ip address 221.213.114.7 255.255.255.0 packet-filter 3500 inbound ipsec apply policy kmgh3100avpnb#interface GigabitEthernet1/0/4 port link-mode route#interface GigabitEthernet1/0/5 port link-mode route#interface GigabitEthernet1/0/6 port link-mode route#interface GigabitEthernet1/0/7 port link-mode route#interface GigabitEthernet1/0/8 port link-mode route#interface GigabitEthernet1/0/9 port link-mode route#interface GigabitEthernet1/0/10 port link-mode route#interface GigabitEthernet1/0/11 port link-mode route#route-policy 221 permit node 10 if-match interface GigabitEthernet1/0/3 apply ip-address next-hop 221.213.114.8#route-policy 221 permit node 100# ip prefix-list 221 index 10 permit 221.213.114.0 24#object-policy ip any rule 10 pass#security-zone name Local#security-zone name Trust import interface GigabitEthernet1/0/1#security-zone name DMZ# security-zone name Untrust import interface GigabitEthernet1/0/2 import interface GigabitEthernet1/0/3#security-zone name Management import interface GigabitEthernet1/0/0#zone-pair security source Any destination Any object-policy apply ip any# scheduler logfile size 16#line class aux user-role network-operator#line class console authentication-mode scheme user-role network-admin#line class vty user-role network-operator#line aux 0 user-role network-admin#line con 0 user-role network-admin#line vty 0 63 authentication-mode scheme user-role network-admin# ip route-static 0.0.0.0 0 112.112.16.74 ip route-static 0.0.0.0 0 221.213.114.8 preference 65# ssh server enable# ip local policy-based-route ipsec#acl advanced 3500 rule 50 permit icmp#acl advanced 3501rule 0 permit ip destination 221.213.114.7 0 #acl advanced 3706 rule 0 rule 1 #domain system# aaa session-limit ftp 16 aaa session-limit telnet 16 aaa session-limit ssh 16 domain default enable system#role name level-0 description Predefined level-0 role#role name level-1 description Predefined level-1 role#role name level-2 description Predefined level-2 role#role name level-3 description Predefined level-3 role#role name level-4 description Predefined level-4 role#role name level-5 description Predefined level-5 role#role name level-6 description Predefined level-6 role#role name level-7 description Predefined level-7 role#role name level-8 description Predefined level-8 role#role name level-9 description Predefined level-9 role#role name level-10 description Predefined level-10 role#role name level-11 description Predefined level-11 role#role name level-12 description Predefined level-12 role#role name level-13 description Predefined level-13 role#role name level-14 description Predefined level-14 role#user-group system#local-user admin class manage password hash $h$6$UbIhNnPevyKUwfpm$LqR3+yg1IjNct39MkOR0H0iQXLkYB3jMqM4vbAeoXOhbabIIFnjJPEGR00YiYA1Sz4LiY3FmEdru2fOLMb1shQ== service-type ssh terminal https authorization-attribute user-role level-3 authorization-attribute user-role network-admin authorization-attribute user-role network-operator

- 2021-04-13提问

- 举报

-

(0)

最佳答案

参考如下配置:

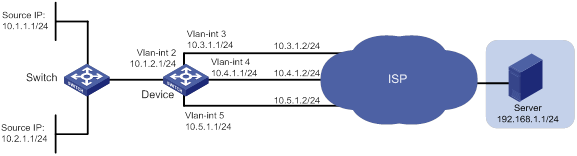

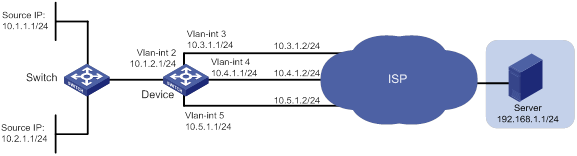

4.1 组网需求

如图1所示,缺省情况下,Device的VLAN接口2上收到的所有访问Server的报文根据路由表转发的下一跳均为10.4.1.2。

现要求在Device上配置IPv4策略路由,对于访问Server的报文实现如下要求:

(1) 首先匹配Vlan-interface2上收到的源IP地址为10.2.1.1的报文,将该报文的下一跳重定向到10.5.1.2;

(2) 其次匹配Vlan-interface2上收到的HTTP报文,将该报文的下一跳重定向到10.3.1.2。

图1 IPv4策略路由特性典型配置组网图

4.2 配置思路

· 为了确保能同时满足对于两种不同类型的报文重定向到不同的下一跳,需要配置两个访问控制列表,一个用于匹配Vlan-interface2上收到的源IP地址为10.2.1.1的报文,另一个用于匹配Vlan-interface2上收到的HTTP报文,并在策略路由中创建两个节点,分别对匹配上的报文进行重定向;

· 同一条策略路由中,创建的节点编号越小,优先级越高。为了确保Vlan-interface2上收到源IP地址为10.2.1.1的HTTP报文下一跳能优先被重定向到10.5.1.2,需要在策略路由中配置该策略使用较小的节点编号(本例中使用0号节点,另一策略使用1号节点)。

4.3 配置步骤

#配置Vlan-interface2的IP地址。

<Device> system-view

[Device] interface vlan-interface 2

[Device-Vlan-interface2] ip address 10.1.2.1 255.255.255.0

[Device-Vlan-interface2] quit

#请参考以上方法配置图1中其它接口的IP地址,配置步骤这里省略。

# 配置静态路由,保证三条路径都可达,并且缺省下一跳为10.4.1.2。

[Device] ip route-static 192.168.1.0 24 10.3.1.2

[Device] ip route-static 192.168.1.0 24 10.4.1.2 preference 40

[Device] ip route-static 192.168.1.0 24 10.5.1.2

# 定义访问控制列表ACL 3005,用于匹配源IP地址为10.2.1.1的报文。

[Device] acl advanced 3005

[Device-acl-ipv4-adv-3005] rule 0 permit ip source 10.2.1.1 0

[Device-acl-ipv4-adv-3005] quit

# 定义访问控制列表ACL 3006,用于匹配HTTP报文。

[Device] acl advanced 3006

[Device-acl-ipv4-adv-3006] rule 0 permit tcp destination-port eq www

[Device-acl-ipv4-adv-3006] quit

# 创建策略路由pbr1的0号节点,将匹配ACL 3005的报文下一跳重定向到10.5.1.2。

[Device] policy-based-route pbr1 permit node 0

[Device-pbr-pbr1-0] if-match acl 3005

[Device-pbr-pbr1-0] apply next-hop 10.5.1.2

[Device-pbr-pbr1-0] quit

# 创建策略路由pbr1的1号节点,将匹配ACL 3006的报文下一跳重定向到10.3.1.2。

[Device] policy-based-route pbr1 permit node 1

[Device-pbr-pbr1-1] if-match acl 3006

[Device-pbr-pbr1-1] apply next-hop 10.3.1.2

[Device-pbr-pbr1-1] quit

# 在Device的接口Vlan-interface2上应用策略。

[Device] interface vlan-interface 2

[Device-Vlan-interface2] ip policy-based-route pbr1

[Device-Vlan-interface2] quit

4.4 验证配置

通过display ip policy-based-route命令可以查看到当前策略路由配置已经配置成功:

[Device] display ip policy-based-route policy pbr1

Policy name: pbr1

node 0 permit:

if-match acl 3005

apply next-hop 10.5.1.2

node 1 permit:

if-match acl 3006

apply next-hop 10.3.1.2

# 通过tracert命令查看以下报文的转发路径(使用Tracert功能需要在中间设备上开启ICMP超时报文发送功能,在目的端开启ICMP目的不可达报文发送功能):

源IP为10.1.1.1的非HTTP报文,重定向到10.4.1.2进行转发。

<Switch> tracert -a 10.1.1.1 192.168.1.1

traceroute to 192.168.1.1 (192.168.1.1) from 10.1.1.1, 30 hops at most, 40 bytes

each packet, press CTRL_C to break

1 10.1.2.1 (10.1.2.1) 2.178 ms 1.364 ms 1.058 ms

2 10.4.1.2 (10.4.1.2) 1.548 ms 1.248 ms 1.112 ms

3 192.168.1.1 (192.168.1.1) 1.594 ms 1.321 ms 1.093 ms

源IP为10.2.1.1的报文,重定向到10.5.1.2进行转发。

<Switch> tracert -a 10.2.1.1 192.168.1.1

traceroute to 192.168.1.1 (192.168.1.1) from 10.2.1.1, 30 hops at most, 40 bytes

each packet, press CTRL_C to break

1 10.1.2.1 (10.1.2.1) 1.721 ms 1.226 ms 1.050 ms

2 10.5.1.2 (10.5.1.2) 4.494 ms 1.385 ms 1.170 ms

3 192.168.1.1 (192.168.1.1) 1.448 ms 1.304 ms 1.093 ms

4.5 配置文件

#

vlan 1

#

vlan 2 to 5

#

policy-based-route pbr1 permit node 0

if-match acl 3005

apply next-hop 10.5.1.2

#

policy-based-route pbr1 permit node 1

if-match acl 3006

apply next-hop 10.3.1.2

#

interface Vlan-interface2

ip address 10.1.2.1 255.255.255.0

ip policy-based-route pbr1

#

interface Vlan-interface3

ip address 10.3.1.1 255.255.255.0

#

interface Vlan-interface4

ip address 10.4.1.1 255.255.255.0

#

interface Vlan-interface5

ip address 10.5.1.1 255.255.255.0

#

interface Ten-GigabitEthernet3/0/1

port link-mode bridge

port access vlan 2

#

interface Ten-GigabitEthernet3/0/3

port link-mode bridge

port access vlan 3

#

interface Ten-GigabitEthernet3/0/4

port link-mode bridge

port access vlan 4

#

interface Ten-GigabitEthernet3/0/5

port link-mode bridge

port access vlan 5

#

ip route-static 192.168.1.0 24 10.3.1.2

ip route-static 192.168.1.0 24 10.4.1.2 preference 40

ip route-static 192.168.1.0 24 10.5.1.2

#

acl advanced 3005

rule 0 permit ip source 10.2.1.1 0

#

acl advanced 3006

rule 0 permit tcp destination-port eq www

#

- 2021-04-14回答

- 评论(0)

- 举报

-

(0)

暂无评论

您好,请知:

策略路由不生效,以下是排查要点,请参考:

1、由于是防火墙,防火墙上涉及到的物理端口需加入安全域并放通安全策略或域间策略。

2、确保路由可达。

3、确保下一跳地址可达。

4、确保策略能匹配上。

5、检查策略路由是否调用到了正确的接口上。

6、以下是配置举例,请参考:

4.1 组网需求

如图1所示,缺省情况下,Device的VLAN接口2上收到的所有访问Server的报文根据路由表转发的下一跳均为10.4.1.2。

现要求在Device上配置IPv4策略路由,对于访问Server的报文实现如下要求:

(1) 首先匹配Vlan-interface2上收到的源IP地址为10.2.1.1的报文,将该报文的下一跳重定向到10.5.1.2;

(2) 其次匹配Vlan-interface2上收到的HTTP报文,将该报文的下一跳重定向到10.3.1.2。

图1 IPv4策略路由特性典型配置组网图

4.2 配置思路

· 为了确保能同时满足对于两种不同类型的报文重定向到不同的下一跳,需要配置两个访问控制列表,一个用于匹配Vlan-interface2上收到的源IP地址为10.2.1.1的报文,另一个用于匹配Vlan-interface2上收到的HTTP报文,并在策略路由中创建两个节点,分别对匹配上的报文进行重定向;

· 同一条策略路由中,创建的节点编号越小,优先级越高。为了确保Vlan-interface2上收到源IP地址为10.2.1.1的HTTP报文下一跳能优先被重定向到10.5.1.2,需要在策略路由中配置该策略使用较小的节点编号(本例中使用0号节点,另一策略使用1号节点)。

4.3 配置步骤

#配置Vlan-interface2的IP地址。

<Device> system-view

[Device] interface vlan-interface 2

[Device-Vlan-interface2] ip address 10.1.2.1 255.255.255.0

[Device-Vlan-interface2] quit

#请参考以上方法配置图1中其它接口的IP地址,配置步骤这里省略。

# 配置静态路由,保证三条路径都可达,并且缺省下一跳为10.4.1.2。

[Device] ip route-static 192.168.1.0 24 10.3.1.2

[Device] ip route-static 192.168.1.0 24 10.4.1.2 preference 40

[Device] ip route-static 192.168.1.0 24 10.5.1.2

# 定义访问控制列表ACL 3005,用于匹配源IP地址为10.2.1.1的报文。

[Device] acl advanced 3005

[Device-acl-ipv4-adv-3005] rule 0 permit ip source 10.2.1.1 0

[Device-acl-ipv4-adv-3005] quit

# 定义访问控制列表ACL 3006,用于匹配HTTP报文。

[Device] acl advanced 3006

[Device-acl-ipv4-adv-3006] rule 0 permit tcp destination-port eq www

[Device-acl-ipv4-adv-3006] quit

# 创建策略路由pbr1的0号节点,将匹配ACL 3005的报文下一跳重定向到10.5.1.2。

[Device] policy-based-route pbr1 permit node 0

[Device-pbr-pbr1-0] if-match acl 3005

[Device-pbr-pbr1-0] apply next-hop 10.5.1.2

[Device-pbr-pbr1-0] quit

# 创建策略路由pbr1的1号节点,将匹配ACL 3006的报文下一跳重定向到10.3.1.2。

[Device] policy-based-route pbr1 permit node 1

[Device-pbr-pbr1-1] if-match acl 3006

[Device-pbr-pbr1-1] apply next-hop 10.3.1.2

[Device-pbr-pbr1-1] quit

# 在Device的接口Vlan-interface2上应用策略。

[Device] interface vlan-interface 2

[Device-Vlan-interface2] ip policy-based-route pbr1

[Device-Vlan-interface2] quit

4.4 验证配置

通过display ip policy-based-route命令可以查看到当前策略路由配置已经配置成功:

[Device] display ip policy-based-route policy pbr1

Policy name: pbr1

node 0 permit:

if-match acl 3005

apply next-hop 10.5.1.2

node 1 permit:

if-match acl 3006

apply next-hop 10.3.1.2

# 通过tracert命令查看以下报文的转发路径(使用Tracert功能需要在中间设备上开启ICMP超时报文发送功能,在目的端开启ICMP目的不可达报文发送功能):

源IP为10.1.1.1的非HTTP报文,重定向到10.4.1.2进行转发。

<Switch> tracert -a 10.1.1.1 192.168.1.1

traceroute to 192.168.1.1 (192.168.1.1) from 10.1.1.1, 30 hops at most, 40 bytes

each packet, press CTRL_C to break

1 10.1.2.1 (10.1.2.1) 2.178 ms 1.364 ms 1.058 ms

2 10.4.1.2 (10.4.1.2) 1.548 ms 1.248 ms 1.112 ms

3 192.168.1.1 (192.168.1.1) 1.594 ms 1.321 ms 1.093 ms

源IP为10.2.1.1的报文,重定向到10.5.1.2进行转发。

<Switch> tracert -a 10.2.1.1 192.168.1.1

traceroute to 192.168.1.1 (192.168.1.1) from 10.2.1.1, 30 hops at most, 40 bytes

each packet, press CTRL_C to break

1 10.1.2.1 (10.1.2.1) 1.721 ms 1.226 ms 1.050 ms

2 10.5.1.2 (10.5.1.2) 4.494 ms 1.385 ms 1.170 ms

3 192.168.1.1 (192.168.1.1) 1.448 ms 1.304 ms 1.093 ms

- 2021-04-14回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论