问题描述:

SSL VPN会在防火墙上配置 但是防火墙的L2TP 和GRE 我配置完了 出不来结果 ping不通 抓包能抓到GRE

所以想都用路由器做VPN实验 官网的是V5的配置 我做不出来 路由器的 有大哥指导吗 架鸽不是问题 不会很笨

企鹅联系方式 武玲二三五四七久六

这个打不出来 主机都进不去路由器

这个打不出来 主机都进不去路由器

组网及组网描述:

SSL VPN会在防火墙上配置 但是防火墙的L2TP 和GRE 我配置完了 出不来结果 ping不通 抓包能抓到GRE

所以想都用路由器做VPN实验 官网的是V5的配置 我做不出来 路由器的 有大哥指导吗 架鸽不是问题 不会很笨

企鹅联系方式 武玲二三五四七久六

这个打不出来 主机都进不去路由器

这个打不出来 主机都进不去路由器

- 2021-05-04提问

- 举报

-

(0)

最佳答案

您好,请知:

由于是在防火墙上部署的SSL VPN和GRE,以下是排查要点,请参考:

1、配置基础路由,确保路由可达。

2、防火墙上涉及到的物理端口、GRE的tunnel接口、SSL VPN的接口都需要加入安全域并放通安全策略或域间策略,尤其是LOCAL域的策略,需要分别作为源和目的进行放通。

3、检查本端和对端tunnel的接口状态是否UP,且是否已正确指定了源和目的,另外本端和对端的tunnel的模式是否一致。

4、检查SSL VPN内是否正确创建了用户名、密码,并赋予了SSL VPN的服务权限及调用了SSL VPN的策略。

5、以下是SSL VPN的配置关键点及案例链接:

[SSL_VPN]acl advanced 3000

[SSL_VPN-acl-ipv4-adv-3000]rule 0 permit ip source any

[SSL_VPN-acl-ipv4-adv-3000]quit

[SSL_VPN]sslvpn ip address-pool weijianing 172.16.1.2 172.16.1.254

[SSL_VPN]int SSLVPN-AC 1

[SSL_VPN-SSLVPN-AC1]ip address 172.16.1.1 24

[SSL_VPN-SSLVPN-AC1]quit

[SSL_VPN]sslvpn gateway james

[SSL_VPN-sslvpn-gateway-james]ip address 192.168.200.200

[SSL_VPN-sslvpn-gateway-james]service enable

[SSL_VPN-sslvpn-gateway-james]quit

[SSL_VPN]sslvpn context james

[SSL_VPN-sslvpn-context-james]gateway james

[SSL_VPN-sslvpn-context-james]ip-tunnel address-pool weijianing mask 24

[SSL_VPN-sslvpn-context-james]ip-tunnel interface SSLVPN-AC 1

[SSL_VPN-sslvpn-context-james]ip-route-list james

[SSL_VPN-sslvpn-context-james-route-list-james]include 10.0.0.0 24

[SSL_VPN-sslvpn-context-james-route-list-james]quit

[SSL_VPN-sslvpn-context-james]policy-group ip

[SSL_VPN-sslvpn-context-james-policy-group-ip]filter ip-tunnel acl 3000

[SSL_VPN-sslvpn-context-james-policy-group-ip]ip-tunnel access-route ip-route-list james

[SSL_VPN-sslvpn-context-james-policy-group-ip]quit

[SSL_VPN-sslvpn-context-james]service enable

[SSL_VPN-sslvpn-context-james]quit

[SSL_VPN]local-user weijianing class network

New local user added.

[SSL_VPN-luser-network-weijianing]password simple weijianing

[SSL_VPN-luser-network-weijianing]service-type sslvpn

[SSL_VPN-luser-network-weijianing]authorization-attribute sslvpn-policy-group ip

[SSL_VPN-luser-network-weijianing]quit

[SSL_VPN]security-zone name Untrust

[SSL_VPN-security-zone-Untrust]import interface SSLVPN-AC 1

[SSL_VPN-security-zone-Untrust]quit

- 2021-05-04回答

- 评论(0)

- 举报

-

(0)

V5的路由器

1 简介

本文档介绍SSL VPN特性的典型配置举例。

SSL VPN能够满足用户随时随地以多种方式接入网络、对用户访问权限进行严格限制的需求,具有跨平台、免安装、免维护的客户端和丰富有效的权限管理等特点。

2 配置前提

本文档不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解SSL VPN特性。

3 配置举例

3.1 组网需求

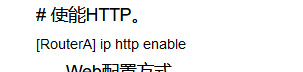

如图1所示,Router B是Telnet服务器,AAA服务器、CA服务器和邮件服务器为一台Windows 2003 server设备,分别提供AAA认证,证书申请和邮件服务功能。要求:

· 远程接入用户需要通过SSL VPN以Telnet方式访问Router B设备。

· 远程接入用户需要通过SSL VPN以WEB方式访问WEB服务器。

图1 SSL VPN特性的典型配置组网图

接口 | IP地址 | 设备 | 接口 | IP地址 | |

Router A | GE0/0 | 16.1.1.1/24 | CA服务器 |

| 168.32.36.2/16 |

| Eth2/1 | 1.1.1.11/24 | WEB服务器 |

| 192.168.0.1/24 |

| Eth2/0 | 192.168.0.2/24 | AAA服务器 |

| 168.32.36.2/16 |

| Eth2/2 | 168.32.30.11/24 | 邮件服务器 |

| 168.32.36.2/16 |

Router B | Eth0/0 | 1.1.1.2/24 | 用户PC |

| 16.1.1.2/24 |

3.2 配置思路

· 为了使普通用户能够以HTTPS方式登录SSL VPN网关的Web页面,需要开启路由器的HTTP功能。

· 为了使SSL VPN网关和远程接入用户可以验证彼此的身份,需要在路由器上配置证书服务。

· 通过指定使用的SSL服务器端策略,可以确定SSL VPN服务使用的SSL参数。

· 为了下载并运行“ActiveX控件”以便使用“TCP应用”和“IP网络”,需将使用SSL VPN的远程接入用户设置成管理员级别用户。

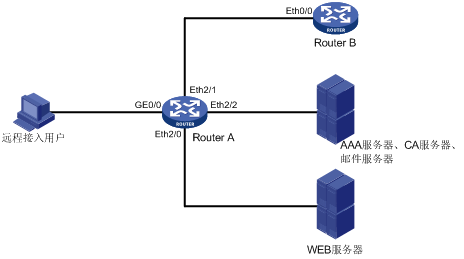

· 为了在PC上启用SSL VPN功能,在配置前需要对PC进行安全设置,在“Internet选项”中,“自定义级别”的“安全设置”中将“对没有标记为安全的ActiveX控件进行初始化和脚本运行”的选项修改为“启用”。

图2 安全设置

3.3 使用版本

本举例是在Release 2317版本上进行配置和验证的。

3.4 配置注意事项

· 在同时使用HTTPS和SSL VPN功能时,由于这两个模块默认监听端口都是443,修改SSL VPN策略后,需要同时去使能HTTPS和SSL VPN后,修改的策略才会生效。

· 配置SSL VPN应用的时候,不支持命令行配置方式,只能使用WEB方式进行,包括界面定制、配置用户、配置资源、配置组、配置WEB代理服务、配置TCP应用、配置IP应用、配置域、配置认证方式和配置安全策略等。

3.5 配置步骤

3.5.1 Router A的配置

· 命令行配置方式

# 配置接口GigabitEthernet0/0的IP地址。

<RouterA> system-view

[RouterA] interface gigabitethernet 0/0

[RouterA-GigabitEthernet0/0] ip address 16.1.1.1 255.255.255.0

[RouterA-GigabitEthernet0/0] quit

# 配置接口Ethernet2/0的IP地址。

[RouterA] interface ethernet 2/0

[RouterA-Ethernet2/0] ip address 192.168.0.2 255.255.255.0

[RouterA-Ethernet2/0] quit

# 配置接口Ethernet2/1的IP地址。

[RouterA] interface ethernet 2/1

[RouterA-Ethernet2/1] ip address 1.1.1.11 255.255.255.0

[RouterA-Ethernet2/1] quit

# 配置接口Ethernet2/2的IP地址。

[RouterA] interface ethernet 2/2

[RouterA-Ethernet2/2] ip address 168.32.30.11 255.255.255.0

[RouterA-Ethernet2/2] quit

# 配置PKI实体。

[RouterA] pki entity test

[RouterA-pki-entity-test] common-name 333

[RouterA-pki-entity-test] quit

# 配置PKI域。

[RouterA] pki domain test

[RouterA-pki-domain-test] ca identifier test

[RouterA-pki-domain-test] certificate request url http://168.32.36.2/certsrv/mscep/mscep.dll

[RouterA-pki-domain-test] certificate request from ra

[RouterA-pki-domain-test] certificate request entity test

[RouterA-pki-domain-test] crl check disable

[RouterA-pki-domain-test] quit

# 生成本地密钥对。

[RouterA] public-key local create rsa

# 生成CA证书。

[RouterA] pki retrieval-certificate ca domain test

# 生成CA签名的本地证书。

[RouterA] pki request-certificate domain test

# 设置加密卡为SSL方式,并重启设备使设置生效。

[RouterA] card-mode slot 13 ssl

# 配置SSL的策略。

[RouterA] ssl server-policy test

[RouterA-ssl-server-policy-test] pki-domain test

[RouterA-ssl-server-policy-test] crypto-accelerator Encrypt13/0

[RouterA-ssl-server-policy-test] quit

# 配置SSL策略和SSL VPN关联。

[RouterA] ssl-vpn server-policy test

# 使能SSL VPN。

[RouterA] ssl-vpn enable

# 配置本地用户。

[RouterA] local-user 1

[RouterA-luser-1] service-type web

[RouterA-luser-1] authorization-attribute level 3

[RouterA-luser-1] password simple 1

[RouterA-luser-1] quit

# 使能HTTP。

[RouterA] ip http enable

· Web配置方式

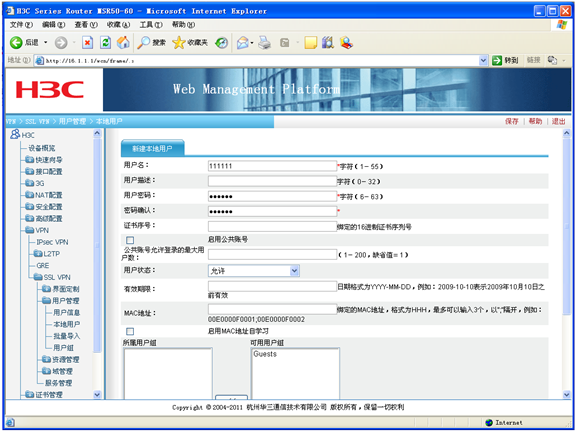

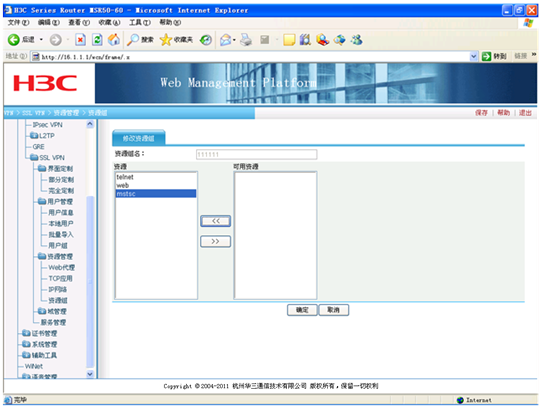

# 定义SSL VPN用户

使用Web方式登录路由器,在导航栏中单击“VPN > SSL VPN > 用户管理 > 本地用户页面”,单击<新建>创建本地用户,进入用户定义页面,定义用户名为“111111”密码为“111111”的用户。

图3 新建本地账户界面图

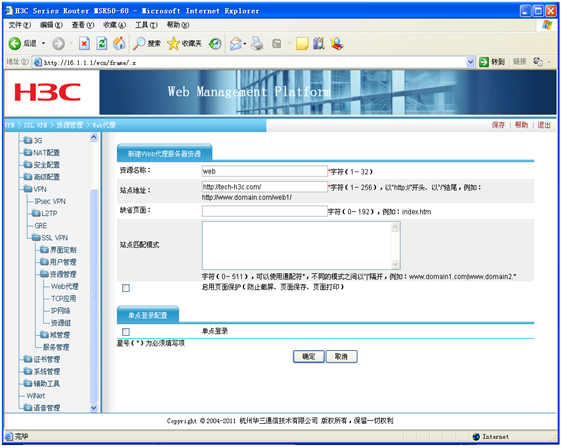

# 配置Web代理功能——定义Web代理资源

进入“VPN > SSL VPN > 资源管理 > Web代理页面”,单击<新建>,如下方式定义Web代理,单击<确定>按钮完成操作。

图4 SSL VPN的Web代理界面图

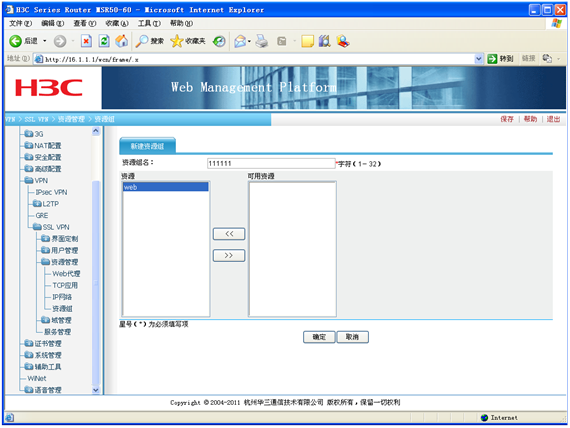

# 配置Web代理功能——资源加入资源组

进入“VPN > SSL VPN > 资源管理 > 资源组页面”,单击<新建>定义资源组。资源组中选择已定义Web代理资源。

图5 SSL VPN的资源组界面图

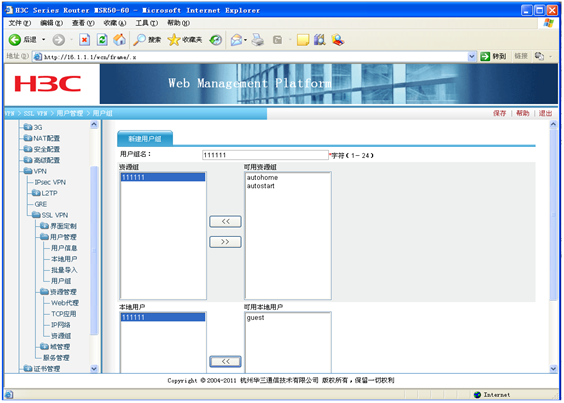

# 配置Web代理功能——用户和资源通过资源组关联

进入“VPN > SSL VPN > 用户管理 > 用户组页面”,单击<新建>定义用户组,将用户和资源加入组中。

图6 SSL VPN的用户组界面图。

# 配置TCP应用

进入“VPN > SSL VPN> 资源管理 > TCP应用 > 桌面共享页面”,按照如下方式进行配置,单击<确定>按钮完成操作。

图7 SSL VPN的更改桌面共享服务界面图

将已配置的资源加入到资源组中。

图8 将配置的资源加入资源组图

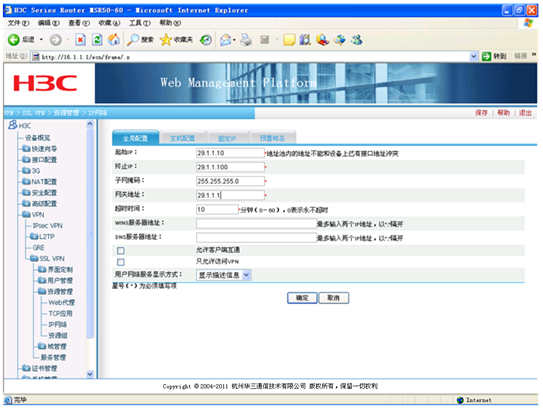

# 配置IP应用——定义IP网络资源

进入“VPN > SSL VPN > 资源管理 > IP网络页面”,按照如下方式配置“全局配置”,单击<确定>按钮完成操作。

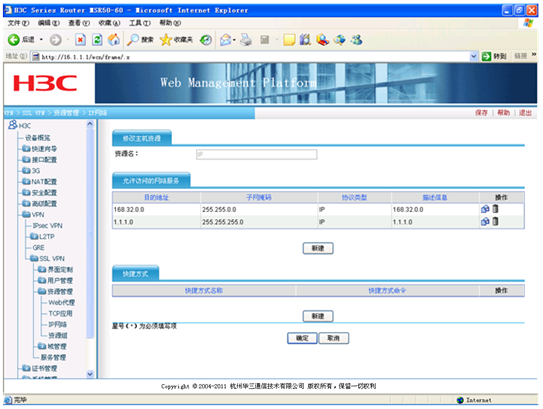

# 配置IP应用——定义主机配置

进入“VPN > SSL VPN >资源管理 > IP网络 > 主机配置页面”,点击<新建>。按照如下方式设置“允许访问的网络服务”,单击<确定>按钮完成操作。

3.5.2 Router B的配置

# 配置接口Ethernet0/0的IP地址。

<RouterB> system-view

[RouterB] interface ethernet 0/0

[RouterB-Ethernet0/0] ip address 1.1.1.2 255.255.255.0

[RouterB-Ethernet0/0] quit

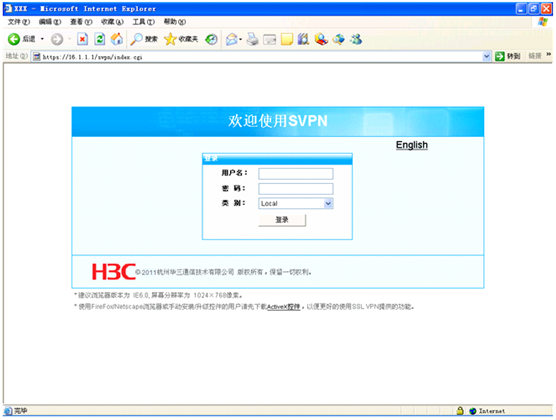

3.6 验证配置

(1) 验证“本地认证”功能。

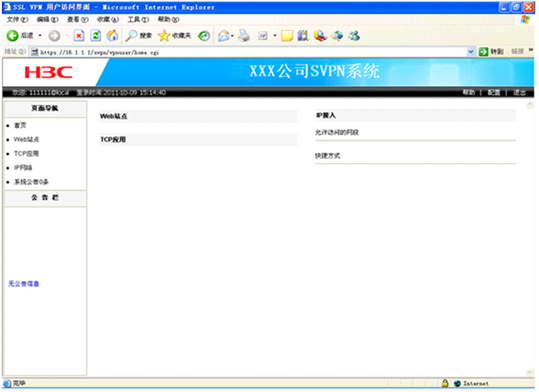

在IE的地址栏中输入“https://16.1.1.1/svpn/”进入SSL VPN的登录页面,使用“111111”用户登录SSL VPN,登录成功。

图11 SSL VPN登录界面图

图12 SSL VPN用户访问界面图

(2) 验证“Web代理”功能

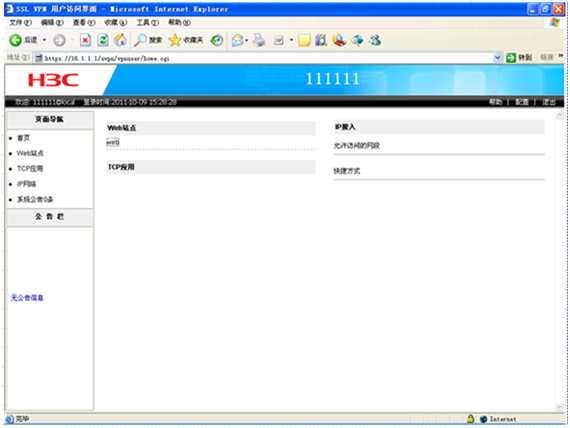

使用“111111”用户登录SSL VPN,在“Web站点”下面会出现已定义的“web”资源。

图13 用户111111登录的SSL VPN用户访问界面图

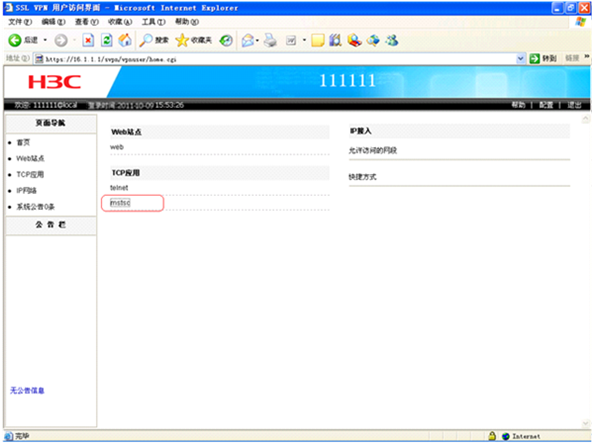

(3) 验证“桌面共享”功能

使用“111111”用户登录SSL VPN。

图14 用户111111登录的SSL VPN的用户访问界面图

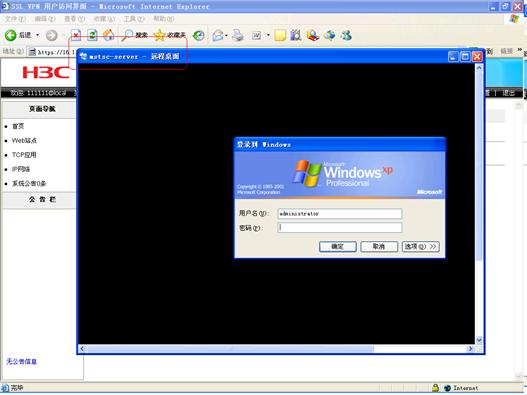

点击“TCP应用”中的“mstsc”。

图15 远程桌面登录界面图

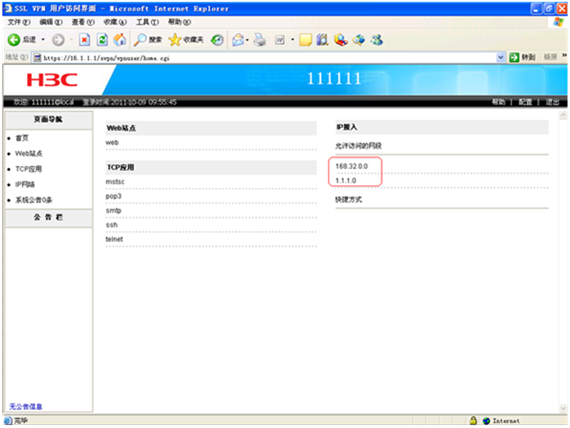

(4) 验证“IP网络”功能

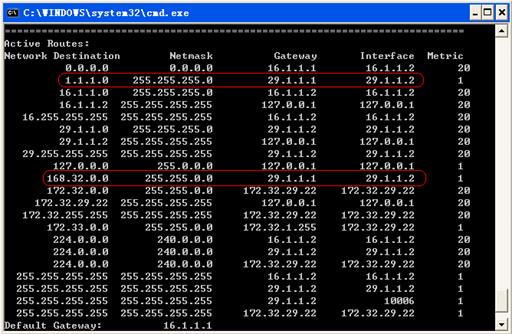

远程接入用户在PC上使用DOS命令route print查看计算机的路由表如下图所示生成两条路由。

使用“111111”用户登录SSL VPN,查看可以访问的网段资源会出现在图16显示的路由表中。

图17 用户111111登录的用户访问界面图

# 在Router A上生成一个“SSLVPN”接口。

[RouterA] display interface SSLVPN

SSLVPN1 current state: UP

Line protocol current state: UP

Description: SSLVPN1 Interface

The Maximum Transmit Unit is 1500

Internet Address is 29.1.1.1/24 Primary

3.7 配置文件

· Router A:

#

pki entity test

common-name 333

#

pki domain test

ca identifier test

certificate request url http://168.32.36.2/certsrv/mscep/mscep.dll

certificate request from ra

certificate request entity test

crl check disable

#

local-user 1

password simple 1

authorization-attribute level 3

service-type web

#

ssl server-policy test

pki-domain test

crypto-accelerator Encrypt13/0

ssl server-policy access-policy

pki-domain test

#

interface Ethernet2/0

port link-mode route

ip address 192.168.0.2 255.255.255.0

#

interface Ethernet2/1

port link-mode route

ip address 1.1.1.11 255.255.255.0

#

interface Ethernet2/2

port link-mode bridge

ip address 168.32.30.11 255.255.255.0

#

interface GigabitEthernet0/0

port link-mode route

ip address 16.1.1.1 255.255.255.0

#

interface Encrypt13/0

#

ssl-vpn server-policy access-policy

ssl-vpn enable

#

· Router B :

#

interface Ethernet0/0

port link-mode route

ip address 1.1.1.2 255.255.255.0

#

- 2021-05-04回答

- 评论(0)

- 举报

-

(0)

暂无评论

你好,防火墙因为涉及安全域、安全策略等,所以比路由器相对复杂一点。如果路由器是v5的,可以参考一下网关的V5路由器的参考案例,因为不确定你到底用的是哪个型号和版本得了路由器,我随便找了一个,你可以参考一下:

https://www.h3c.com/cn/d_201808/1106949_30005_0.htm#_Toc522895170

- 2021-05-04回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论