域间策略和安全策略同时存在,域间策略生效,安全策略不生效

- 1关注

- 4收藏,4651浏览

问题描述:

我把域间策略删除,安全策略存在时,业务不通,恢复域间策略,业务恢复

而且现在入侵检测上看安全策略匹配数0

是不是安全策略没生效,因为有域间策略,但是域间策略删除,还是安全策略不生效,需要打什么命令转换嘛

组网及组网描述:

- 2021-06-29提问

- 举报

-

(0)

最佳答案

您好,参考

3.1 H3C 防火墙安全策略与域间策略

3.1.1 域间策略

1. 域间策略介绍

防火墙加入安全域的概念之后,安全管理员将安全需求相同的接口或IP地址进行分类(划分到不同的域),能够实现策略的分层管理,管理员只需要部署各域之间的域间策略即可。

域间策略是一种安全策略,应用于域间实例之间。域间实例用于指定安全策略所需检测报文流的源安全域和目的安全域,即首个报文要进入的安全域和要离开的安全域。在域间实例上应用域间策略可实现对报文流的检查,并根据检查结果允许或拒绝其通过。域间策略通过配置域间策略规则实现。

一个域间策略中可以包含多条用于识别报文流的规则,称为域间策略规则。这里的规则是指通过指定对象组来描述报文匹配条件的判断语句,匹配条件可以是报文的源地址、目的地址、服务类型等。设备依照这些规则识别出特定的报文,并根据设定的动作对其进行处理。

IPv4域间策略规则可以指定引用的对象,包括以下几种:

1、源IP地址对象:用于与报文的源IP地址进行匹配

2、目的IP地址对象:用于与报文的目的IP地址进行匹配

3、服务对象:用于与报文携带的服务类型进行匹配,如ICMP、TCP

4、VPN实例:用于与报文的VPN实例进行匹配

当一个域间策略中包含多条规则时,报文会按照一定的顺序与这些规则进行匹配,一旦匹配上某条规则便结束匹配过程。域间策略规则的匹配顺序与规则的创建顺序有关,先创建的规则优先进行匹配。域间策略规则的显示顺序与匹配顺序一致,从上到下依次匹配。同时可以通过命令移动规则位置来调整规则的匹配顺序。

2. 域间策略实现

NGFW防火墙上配置域间策略有两种方式,一种是基于ACL的包过滤策略,一种是基于对象组的对象策略。两者同时配置时对象策略的优先级高于包过滤策略。

1、基于ACL的包过滤策略:

zone-pair security source trust destination untrust

packet-filter 3000

2、基于对象组的对象策略

zone-pair security source trust destination untrust

object-policy apply ip market-1

3.1.2 安全策略

1. 安全策略介绍

与基于域间实例的包过滤策略、对象策略相比,安全策略具有如下优势:

1、与包过滤策略相比,安全策略不仅可以通过五元组对报文进行控制,还可以有效区分协议(如HTTP协议)上承载的不同应用(如基于网页的游戏、视频和购物),使网络管理更加精细和准确。

2、与对象策略相比,安全策略可以基于用户对报文进行控制,使网络管理更加灵活和可视。

3、安全策略的加速功能可用于提高安全策略规则的匹配速度。当有大量用户同时通过设备新建连接时,如果安全策略内包含大量规则,加速功能可以提高规则的匹配速度,保证网络通畅。

4、安全策略不再局限于一对一的域间实例下的引用,可以匹配一对多、多对一以及多对多等情况下安全域之间的访问。

H3C NGFW防火墙新Web版本支持安全策略,同时也仍然支持域间策略。当两种同样功能的策略同时存在时必然是有优先顺序:安全策略功能与对象策略功能在设备上不能同时使用,开启安全策略功能后,对象策略功能立即失效;当安全策略与包过滤策略同时配置时,由于安全策略对报文的处理在包过滤策略之前,报文与安全策略规则匹配成功后,不再进行包过滤处理。

2. 安全策略实现

安全策略配置举例:

security-policy ip

rule 0 name market

action pass

source-zone trust

destination-zone untrust

profile 8_IPv4

source-ip market

service http

3.2 H3C 防火墙安全策略与域间策略识别

3.2.1 安全策略和域间策略版本区别

防火墙D022之前版本(不包括D022版本)只能支持域间策略,最新版本防火墙即D022版本之后版本支持安全策略与域间策略共存。

查询防火墙版本方法:

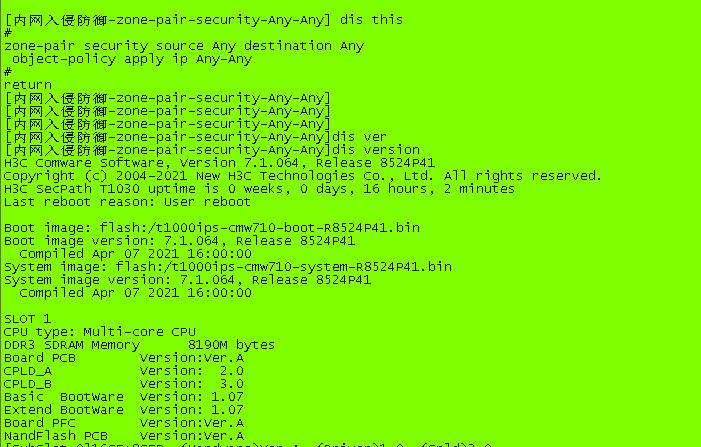

1、查询到此台设备为D032版本:

<H3C>system-view

[H3C]probe

[H3C-probe]display system internal version

H3C SecPath F1070 V900R003B01D632SP20

Comware V700R001B64D032SP20

2、查询此板卡为D012版本:

[H3C-probe]display system internal version

H3C SecPath F1060 V900R003B01D612SP20

Comware V700R001B64D012SP20

3.2.2 安全策略和域间策略生效情况

安全策略与域间策略默认情况下只能一种生效,D022版本默认情况下域间策略生效,而在D032版本下则为安全策略生效。也可以通过命令查询当前设备生效的策略。

通过下面display命令查询:如果能查到命令“security-policy disable”则域间策略生效、没有查到任何命令则安全策略生效。

查询为域间策略生效:

[H3C]display current-configuration | include security-policy

security-policy disable

查询为安全策略生效:

[H3C]display current-configuration | include security-policy

3.3 H3C 防火墙安全策略与域间策略相互转换

3.3.1 安全策略与域间策略转换限制

1、

2、

3、

3.3.2 安全策略与域间策略转换方法

1、转换前一定要查看当前启动文件是否是需要转换的启动文件。

<H3C>dis startup

MainBoard:

Next main startup saved-configuration file: flash:/startup.cfg

2、配置对象策略到安全策略的转换命令

<H3C>system-view

[H3C]security-policy switch-from object-policy startup.cfg abc.cfg

Configuration switching begins...

Object policies in the specified configuration file have been switched to security policies.

Reboot the device to make the configuration take effect. Reboot now? [Y/N]:Y

注:startup.cfg为设备配置文件、abc.cfg为转换后的安全策略配置文件(其中abc可以自定义)

转换后设备会将包含安全策略的配置文件作为下次启动文件:

<H3C>dis startup

MainBoard:

Next main startup saved-configuration file: flash:/abc.cfg

4 域间策略与安全策略问题排查

4.1 包过滤策略排查方法

<H3C>debugging packet-filter packet ip

<H3C>terminal debugging

<H3C>terminal monitor

举例:从设备本地Ping外部地址

<H3C>ping 1.1.1.2

Ping 1.1.1.2 (1.1.1.2): 56 data bytes, press CTRL_C to break

56 bytes from 1.1.1.2: icmp_seq=0 ttl=255 time=3.224 ms

56 bytes from 1.1.1.2: icmp_seq=1 ttl=255 time=3.056 ms

56 bytes from 1.1.1.2: icmp_seq=2 ttl=255 time=3.145 ms

56 bytes from 1.1.1.2: icmp_seq=3 ttl=255 time=3.068 ms

56 bytes from 1.1.1.2: icmp_seq=4 ttl=255 time=3.049 ms

原始Debugging信息:

*Aug 28 20:14:34:590 2019 H3C FILTER/7/PACKET: -COntext=1; The packet is permitted. Src-ZOne=Local, Dst-ZOne=Trust;If-In=InLoopBack0(132), If-Out=Reth1(134); Packet Info:Src-IP=1.1.1.1, Dst-IP=1.1.1.2, VPN-Instance=,Src-Port=8, Dst-Port=0, Protocol=ICMP(1), Application=ICMP(22742), ACL=3001, Rule-ID=5.

Debugging信息解释:

*Aug 28 20:14:34:590 2019 H3C FILTER/7/PACKET: -COntext=1; The packet is permitted. (这个包被放行)Src-ZOne=Local(源安全域为local), Dst-ZOne=Trust(目的安全域为trust);If-In=InLoopBack0(132), If-Out=Reth1(134)(从Reth1接口发出); Packet Info:Src-IP=1.1.1.1, Dst-IP=1.1.1.2,(报文的源地址与目的地址) VPN-Instance=,Src-Port=8, Dst-Port=0(报文源端口和目的端口), Protocol=ICMP(1), Application=ICMP(22742)(协议类型), ACL=3001, Rule-ID=5.(调用的ACL编号与规则ID)

4.2 对象策略排查方法

<H3C>debugging aspf all

<H3C>terminal debugging

<H3C>terminal monitor

举例:从设备本地Ping外部地址

<H3C>ping 1.1.1.2

Ping 1.1.1.2 (1.1.1.2): 56 data bytes, press CTRL_C to break

56 bytes from 1.1.1.2: icmp_seq=0 ttl=255 time=3.224 ms

56 bytes from 1.1.1.2: icmp_seq=1 ttl=255 time=3.056 ms

56 bytes from 1.1.1.2: icmp_seq=2 ttl=255 time=3.145 ms

56 bytes from 1.1.1.2: icmp_seq=3 ttl=255 time=3.068 ms

56 bytes from 1.1.1.2: icmp_seq=4 ttl=255 time=3.049 ms

Debugging信息:

*Aug 28 20:24:39:791 2019 H3C FILTER/7/PACKET: -COntext=1; The packet is permitted. Src-ZOne=Local, Dst-ZOne=Trust;If-In=InLoopBack0(132), If-Out=Reth1(134); Packet Info:Src-IP=1.1.1.1, Dst-IP=1.1.1.2, VPN-Instance=,Src-Port=8, Dst-Port=0, Protocol=ICMP(1), Application=ICMP(22742), ObjectPolicy=1, Rule-ID=1.

4.3 安全策略排查方法

<H3C>debugging security-policy all

<H3C>terminal debugging

<H3C>terminal monitor

举例:从设备本地Ping外部地址

<H3C>ping 1.1.1.2

Ping 1.1.1.2 (1.1.1.2): 56 data bytes, press CTRL_C to break

56 bytes from 1.1.1.2: icmp_seq=0 ttl=255 time=3.224 ms

56 bytes from 1.1.1.2: icmp_seq=1 ttl=255 time=3.056 ms

56 bytes from 1.1.1.2: icmp_seq=2 ttl=255 time=3.145 ms

56 bytes from 1.1.1.2: icmp_seq=3 ttl=255 time=3.068 ms

56 bytes from 1.1.1.2: icmp_seq=4 ttl=255 time=3.049 ms

Debugging信息:

*Aug 28 20:20:46:121 2019 H3C FILTER/7/PACKET: -COntext=1; The packet is permitted. Src-ZOne=Local, Dst-ZOne=Trust;If-In=InLoopBack0(132), If-Out=Reth1(134); Packet Info:Src-IP=1.1.1.1, Dst-IP=1.1.1.2, VPN-Instance=, Src-MacAddr=0000-0000-0000,Src-Port=8, Dst-Port=0, Protocol=ICMP(1), Application=ICMP(22742), SecurityPolicy=1, Rule-ID=1.

- 2021-06-29回答

- 评论(1)

- 举报

-

(0)

写的很清楚

您好,请知:

安全策略优先级高于域间策略。

先匹配安全策略,安全策略匹配不上了再去匹配域间策略,域间策略匹配不上的就被防火墙拦截了。

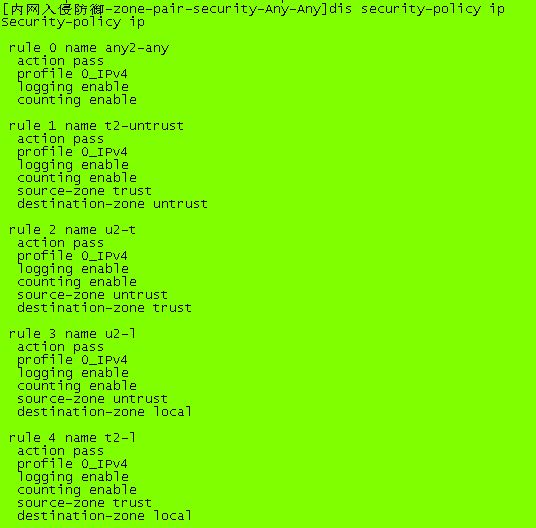

因此需要进一步检查安全策略的配置。

以下是介绍说明,请参考:

3.1 H3C 防火墙安全策略与域间策略

3.1.1 域间策略

1. 域间策略介绍

防火墙加入安全域的概念之后,安全管理员将安全需求相同的接口或IP地址进行分类(划分到不同的域),能够实现策略的分层管理,管理员只需要部署各域之间的域间策略即可。

域间策略是一种安全策略,应用于域间实例之间。域间实例用于指定安全策略所需检测报文流的源安全域和目的安全域,即首个报文要进入的安全域和要离开的安全域。在域间实例上应用域间策略可实现对报文流的检查,并根据检查结果允许或拒绝其通过。域间策略通过配置域间策略规则实现。

一个域间策略中可以包含多条用于识别报文流的规则,称为域间策略规则。这里的规则是指通过指定对象组来描述报文匹配条件的判断语句,匹配条件可以是报文的源地址、目的地址、服务类型等。设备依照这些规则识别出特定的报文,并根据设定的动作对其进行处理。

IPv4域间策略规则可以指定引用的对象,包括以下几种:

1、源IP地址对象:用于与报文的源IP地址进行匹配

2、目的IP地址对象:用于与报文的目的IP地址进行匹配

3、服务对象:用于与报文携带的服务类型进行匹配,如ICMP、TCP

4、VPN实例:用于与报文的VPN实例进行匹配

当一个域间策略中包含多条规则时,报文会按照一定的顺序与这些规则进行匹配,一旦匹配上某条规则便结束匹配过程。域间策略规则的匹配顺序与规则的创建顺序有关,先创建的规则优先进行匹配。域间策略规则的显示顺序与匹配顺序一致,从上到下依次匹配。同时可以通过命令移动规则位置来调整规则的匹配顺序。

2. 域间策略实现

NGFW防火墙上配置域间策略有两种方式,一种是基于ACL的包过滤策略,一种是基于对象组的对象策略。两者同时配置时对象策略的优先级高于包过滤策略。

1、基于ACL的包过滤策略:

zone-pair security source trust destination untrust

packet-filter 3000

2、基于对象组的对象策略

zone-pair security source trust destination untrust

object-policy apply ip market-1

3.1.2 安全策略

1. 安全策略介绍

与基于域间实例的包过滤策略、对象策略相比,安全策略具有如下优势:

1、与包过滤策略相比,安全策略不仅可以通过五元组对报文进行控制,还可以有效区分协议(如HTTP协议)上承载的不同应用(如基于网页的游戏、视频和购物),使网络管理更加精细和准确。

2、与对象策略相比,安全策略可以基于用户对报文进行控制,使网络管理更加灵活和可视。

3、安全策略的加速功能可用于提高安全策略规则的匹配速度。当有大量用户同时通过设备新建连接时,如果安全策略内包含大量规则,加速功能可以提高规则的匹配速度,保证网络通畅。

4、安全策略不再局限于一对一的域间实例下的引用,可以匹配一对多、多对一以及多对多等情况下安全域之间的访问。

H3C NGFW防火墙新Web版本支持安全策略,同时也仍然支持域间策略。当两种同样功能的策略同时存在时必然是有优先顺序:安全策略功能与对象策略功能在设备上不能同时使用,开启安全策略功能后,对象策略功能立即失效;当安全策略与包过滤策略同时配置时,由于安全策略对报文的处理在包过滤策略之前,报文与安全策略规则匹配成功后,不再进行包过滤处理。

2. 安全策略实现

安全策略配置举例:

security-policy ip

rule 0 name market

action pass

source-zone trust

destination-zone untrust

profile 8_IPv4

source-ip market

service http

3.2 H3C 防火墙安全策略与域间策略识别

3.2.1 安全策略和域间策略版本区别

防火墙D022之前版本(不包括D022版本)只能支持域间策略,最新版本防火墙即D022版本之后版本支持安全策略与域间策略共存。

查询防火墙版本方法:

1、查询到此台设备为D032版本:

<H3C>system-view

[H3C]probe

[H3C-probe]display system internal version

H3C SecPath F1070 V900R003B01D632SP20

Comware V700R001B64D032SP20

2、查询此板卡为D012版本:

[H3C-probe]display system internal version

H3C SecPath F1060 V900R003B01D612SP20

Comware V700R001B64D012SP20

3.2.2 安全策略和域间策略生效情况

安全策略与域间策略默认情况下只能一种生效,D022版本默认情况下域间策略生效,而在D032版本下则为安全策略生效。也可以通过命令查询当前设备生效的策略。

通过下面display命令查询:如果能查到命令“security-policy disable”则域间策略生效、没有查到任何命令则安全策略生效。

查询为域间策略生效:

[H3C]display current-configuration | include security-policy

security-policy disable

查询为安全策略生效:

[H3C]display current-configuration | include security-policy

3.3 H3C 防火墙安全策略与域间策略相互转换

3.3.1 安全策略与域间策略转换限制

1、

2、

3、

3.3.2 安全策略与域间策略转换方法

1、转换前一定要查看当前启动文件是否是需要转换的启动文件。

<H3C>dis startup

MainBoard:

Next main startup saved-configuration file: flash:/startup.cfg

2、配置对象策略到安全策略的转换命令

<H3C>system-view

[H3C]security-policy switch-from object-policy startup.cfg abc.cfg

Configuration switching begins...

Object policies in the specified configuration file have been switched to security policies.

Reboot the device to make the configuration take effect. Reboot now? [Y/N]:Y

注:startup.cfg为设备配置文件、abc.cfg为转换后的安全策略配置文件(其中abc可以自定义)

转换后设备会将包含安全策略的配置文件作为下次启动文件:

<H3C>dis startup

MainBoard:

Next main startup saved-configuration file: flash:/abc.cfg

4 域间策略与安全策略问题排查

4.1 包过滤策略排查方法

<H3C>debugging packet-filter packet ip

<H3C>terminal debugging

<H3C>terminal monitor

举例:从设备本地Ping外部地址

<H3C>ping 1.1.1.2

Ping 1.1.1.2 (1.1.1.2): 56 data bytes, press CTRL_C to break

56 bytes from 1.1.1.2: icmp_seq=0 ttl=255 time=3.224 ms

56 bytes from 1.1.1.2: icmp_seq=1 ttl=255 time=3.056 ms

56 bytes from 1.1.1.2: icmp_seq=2 ttl=255 time=3.145 ms

56 bytes from 1.1.1.2: icmp_seq=3 ttl=255 time=3.068 ms

56 bytes from 1.1.1.2: icmp_seq=4 ttl=255 time=3.049 ms

原始Debugging信息:

*Aug 28 20:14:34:590 2019 H3C FILTER/7/PACKET: -COntext=1; The packet is permitted. Src-ZOne=Local, Dst-ZOne=Trust;If-In=InLoopBack0(132), If-Out=Reth1(134); Packet Info:Src-IP=1.1.1.1, Dst-IP=1.1.1.2, VPN-Instance=,Src-Port=8, Dst-Port=0, Protocol=ICMP(1), Application=ICMP(22742), ACL=3001, Rule-ID=5.

Debugging信息解释:

*Aug 28 20:14:34:590 2019 H3C FILTER/7/PACKET: -COntext=1; The packet is permitted. (这个包被放行)Src-ZOne=Local(源安全域为local), Dst-ZOne=Trust(目的安全域为trust);If-In=InLoopBack0(132), If-Out=Reth1(134)(从Reth1接口发出); Packet Info:Src-IP=1.1.1.1, Dst-IP=1.1.1.2,(报文的源地址与目的地址) VPN-Instance=,Src-Port=8, Dst-Port=0(报文源端口和目的端口), Protocol=ICMP(1), Application=ICMP(22742)(协议类型), ACL=3001, Rule-ID=5.(调用的ACL编号与规则ID)

4.2 对象策略排查方法

<H3C>debugging aspf all

<H3C>terminal debugging

<H3C>terminal monitor

举例:从设备本地Ping外部地址

<H3C>ping 1.1.1.2

Ping 1.1.1.2 (1.1.1.2): 56 data bytes, press CTRL_C to break

56 bytes from 1.1.1.2: icmp_seq=0 ttl=255 time=3.224 ms

56 bytes from 1.1.1.2: icmp_seq=1 ttl=255 time=3.056 ms

56 bytes from 1.1.1.2: icmp_seq=2 ttl=255 time=3.145 ms

56 bytes from 1.1.1.2: icmp_seq=3 ttl=255 time=3.068 ms

56 bytes from 1.1.1.2: icmp_seq=4 ttl=255 time=3.049 ms

Debugging信息:

*Aug 28 20:24:39:791 2019 H3C FILTER/7/PACKET: -COntext=1; The packet is permitted. Src-ZOne=Local, Dst-ZOne=Trust;If-In=InLoopBack0(132), If-Out=Reth1(134); Packet Info:Src-IP=1.1.1.1, Dst-IP=1.1.1.2, VPN-Instance=,Src-Port=8, Dst-Port=0, Protocol=ICMP(1), Application=ICMP(22742), ObjectPolicy=1, Rule-ID=1.

4.3 安全策略排查方法

<H3C>debugging security-policy all

<H3C>terminal debugging

<H3C>terminal monitor

举例:从设备本地Ping外部地址

<H3C>ping 1.1.1.2

Ping 1.1.1.2 (1.1.1.2): 56 data bytes, press CTRL_C to break

56 bytes from 1.1.1.2: icmp_seq=0 ttl=255 time=3.224 ms

56 bytes from 1.1.1.2: icmp_seq=1 ttl=255 time=3.056 ms

56 bytes from 1.1.1.2: icmp_seq=2 ttl=255 time=3.145 ms

56 bytes from 1.1.1.2: icmp_seq=3 ttl=255 time=3.068 ms

56 bytes from 1.1.1.2: icmp_seq=4 ttl=255 time=3.049 ms

Debugging信息:

*Aug 28 20:20:46:121 2019 H3C FILTER/7/PACKET: -COntext=1; The packet is permitted. Src-ZOne=Local, Dst-ZOne=Trust;If-In=InLoopBack0(132), If-Out=Reth1(134); Packet Info:Src-IP=1.1.1.1, Dst-IP=1.1.1.2, VPN-Instance=, Src-MacAddr=0000-0000-0000,Src-Port=8, Dst-Port=0, Protocol=ICMP(1), Application=ICMP(22742), SecurityPolicy=1, Rule-ID=1.

- 2021-06-29回答

- 评论(0)

- 举报

-

(2)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

写的很清楚