H3C ER3200G2 路由器

- 0关注

- 1收藏,2563浏览

问题描述:

对接深信服路由器IPSec连接上了,但是H3C下面的核心网络vlan访问不了。只有H3C的和深信服端的子网能访问

组网及组网描述:

H3C端路由端10.66.251.0/24 vlan6:10.66.17.0/23 vlan7:10.66.18.0/23

H3C端路由端能访问深信服端,vlan6/7无法访问

总部深信服端:10.66.253.0/23 VLAN3:10.66.242.0/23 VLAN4:10.66.244.0/23

通过第三方出站策略能访问H3C端路由,无法访问H3C下的vlan6/7

需求:深信服总部的vlan3和vlan4能访问H3C下的vlan6和vlan7

- 2021-07-02提问

- 举报

-

(0)

最佳答案

您好,检查感兴趣流是否匹配正确

参考配置

ERG2系列路由器 IPSEC VPN配置

目录

1 配置需求或说明

1.1 适用产品系列

本案例适用于ERG2 产品系列路由器:ER8300G2-X、ER6300G2、ER3260G2、ER3200G2等。

1.2 配置需求及实现的效果

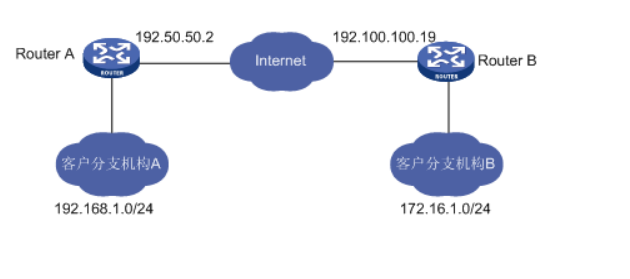

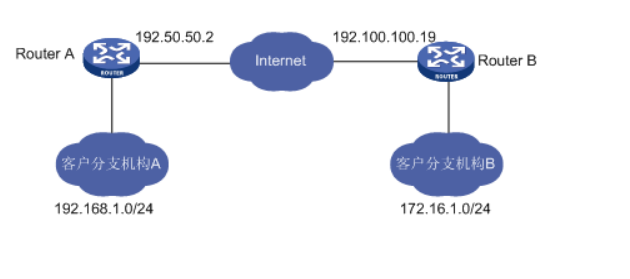

Router A和Router B均使用ERG2 路由器,在两者之间建立一个安全隧道,对客户分支机构A所在的子网(192.168.1.0/24)与客户分支机构B所在的子网(172.16.1.0/24)之间的数据流进行安全保护,实现2端子网终端通过IPsec VPN 隧道进行互访。

2 组网图

3 配置步骤

3.1 基本连接

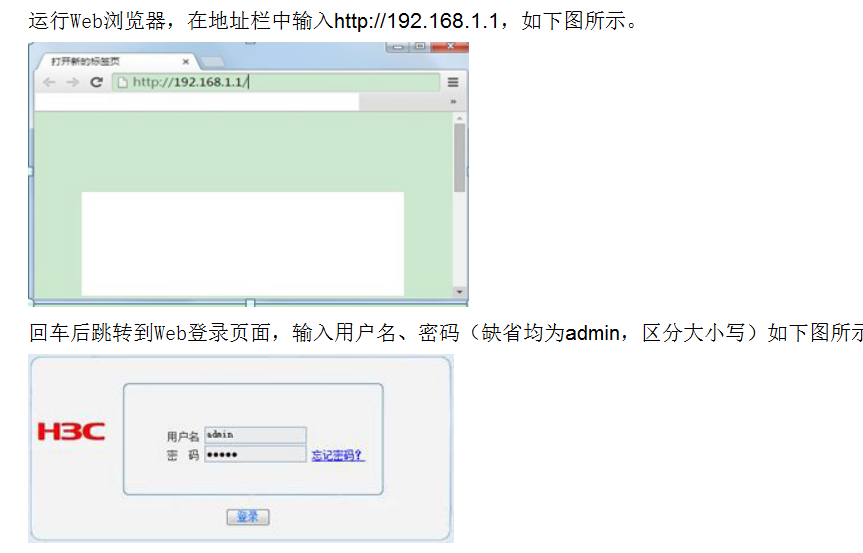

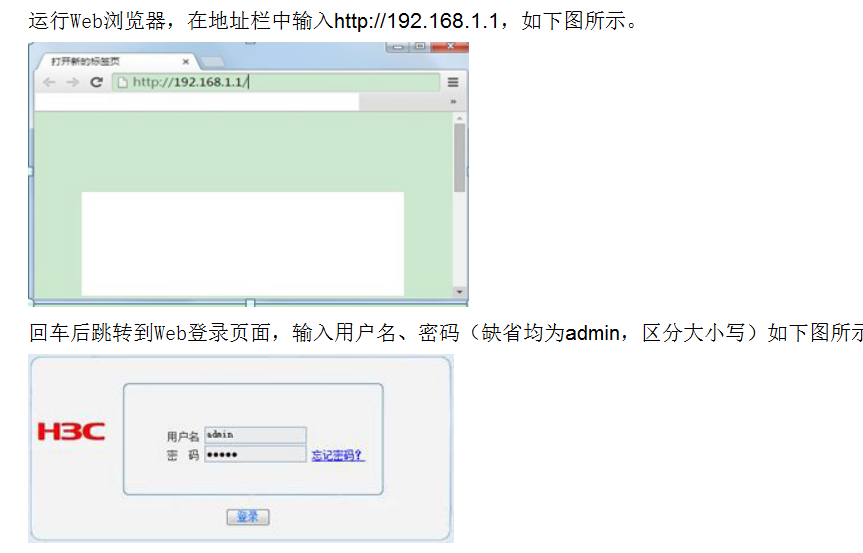

在路由器接口面板找到LAN接口,用网线将电脑和设备的任意一个LAN接口连在一起,电脑可以自动获取192.168.1.X/24网段的地址。电脑连接好路由器之后完成后打开浏览器,在浏览器地址栏中输入http://192.168.1.1登录设备管理界面。

3.2 登陆设备WEB界面

单击【登录】按钮或直接回车后,您即可登录到路由器的Web设置页面,如下图所示。

注意: 同一时间,路由器最多允许五个用户通过Web设置页面进行管理。

3.3 配置IPSEC VPN

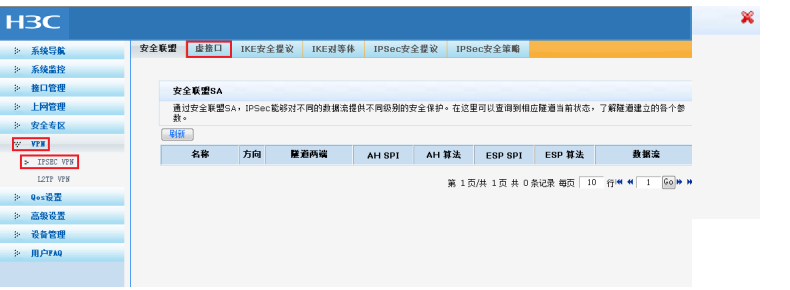

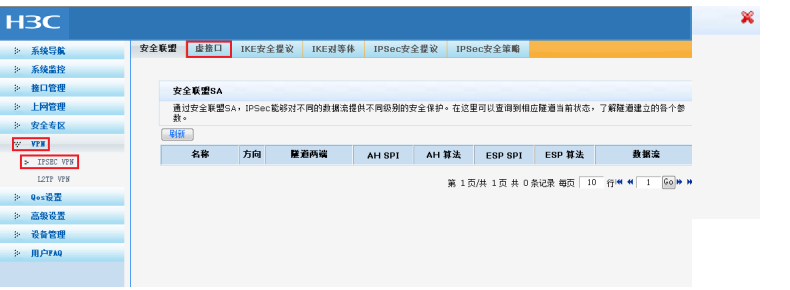

3.3.1 配置IPSEC 虚接口

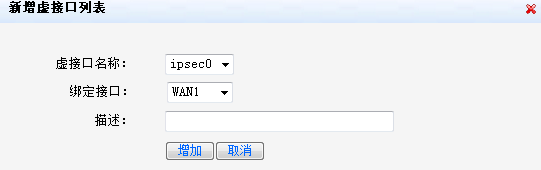

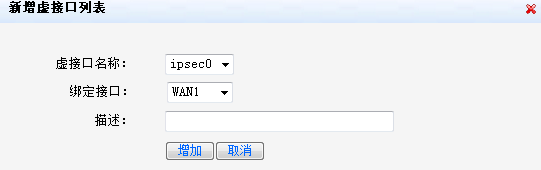

单击【VPN】--【VPN设置】--【虚接口】, 点击【新增】,绑定对应的WAN口,比如WAN1:

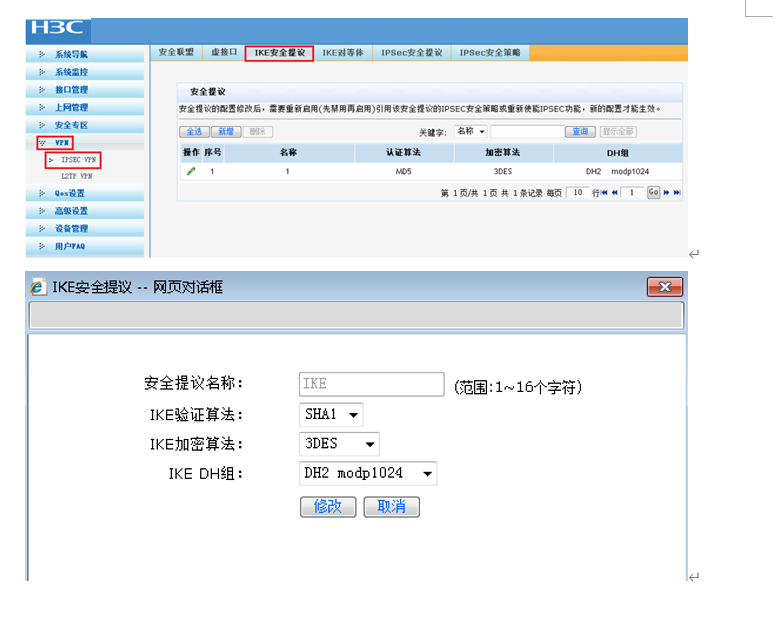

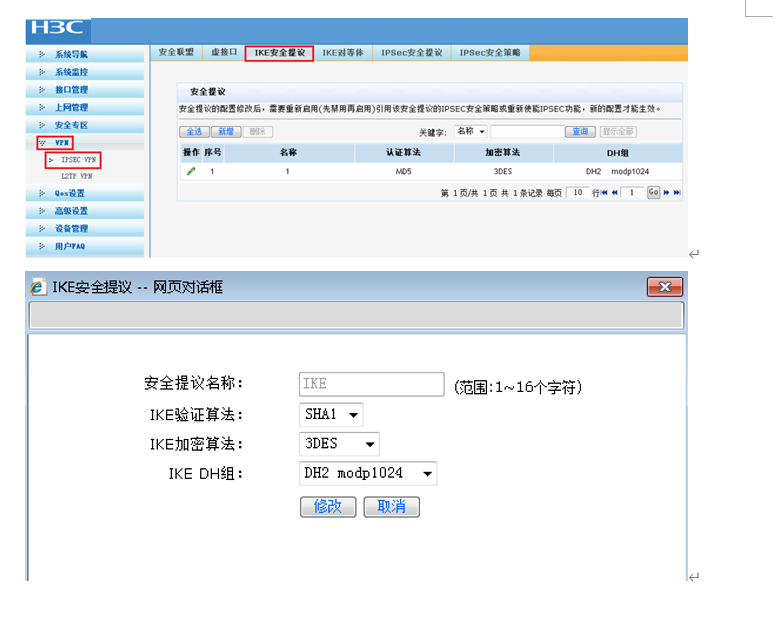

3.3.2 配置IKE安全提议

单击【VPN】--【VPN设置】--【IKE安全提议】,点击【新增】,配置IKE安全提议的各个参数:安全提议名称、IKE验证算法、IKE加密算法、IKE DH组,如下图配置。

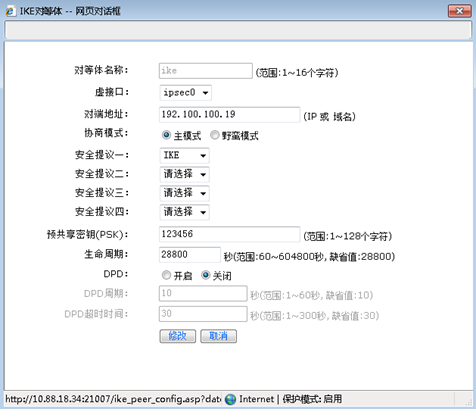

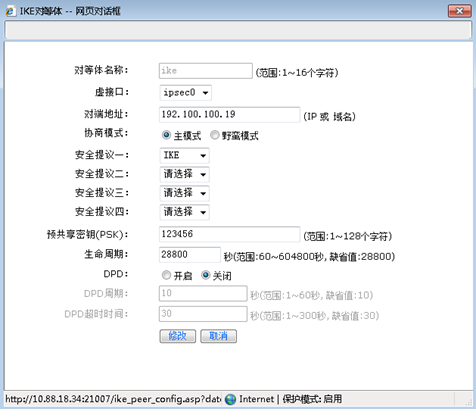

3.2.3配置IKE对等体

单击【VPN】--【VPN设置】--【IKE对等体】,点击【新增】,配置IKE对等体:

对等体名称为ike、绑定虚接口为ipsec0(前面已经创建)、对端地址为Router B的公网ip,即192.100.100.19、协商模式选择主模式、安全提议选择ike(前面已经创建)、配置预共享秘钥,此处配置为123456(可根据自己需求自行设置)、其余选择默认即可。

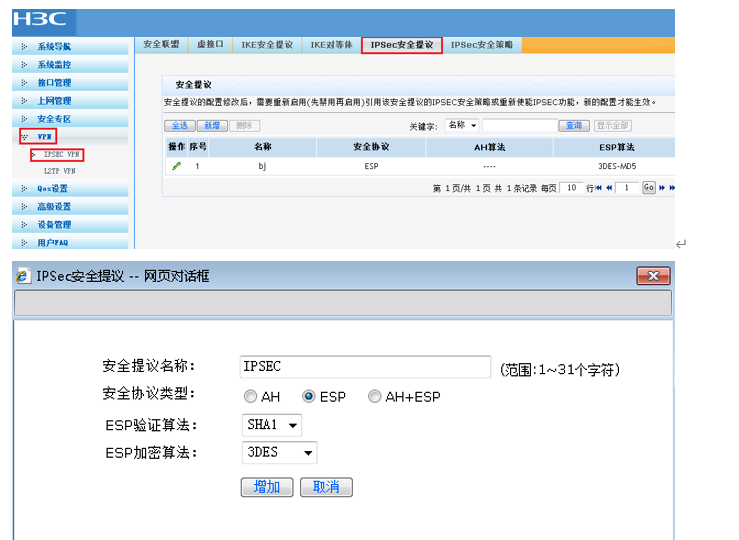

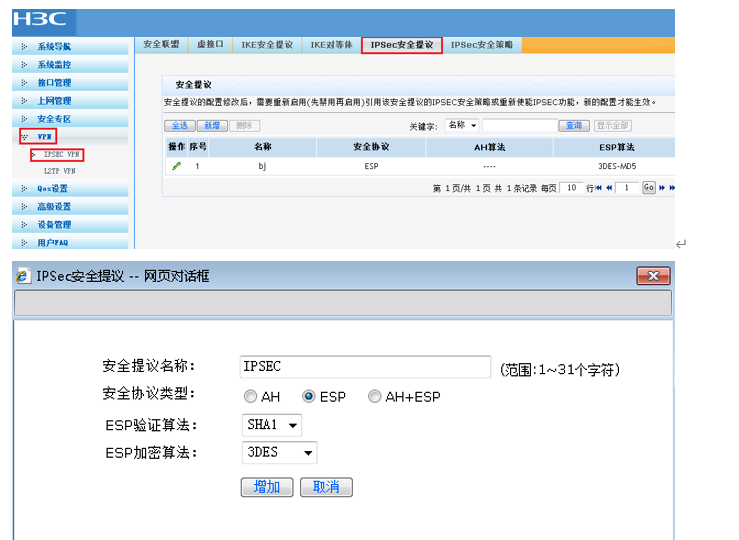

3.2.4配置IPSEC安全提议

单击【VPN】--【VPN设置】--【IPSec安全提议】,点击【新增】,配置IPSEC安全提议:安全提议名称、安全协议类型、ESP验证算法、ESP加密算法配置如下图:

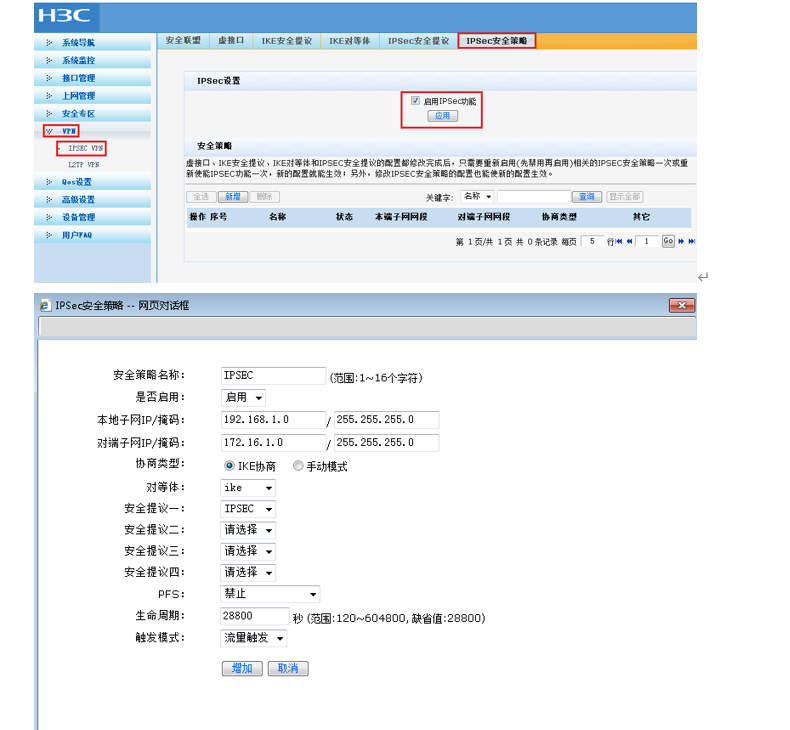

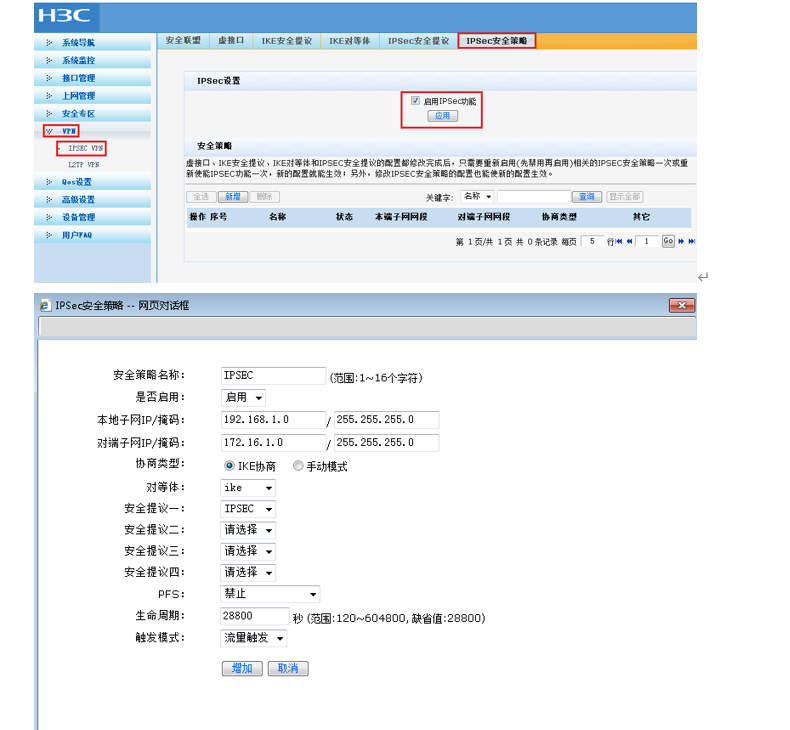

3.2.5配置IPSEC安全策略

单击【VPN】--【VPN设置】--【IPSEC安全策略】,勾选启【用IPSEC功能】,点击【新增】,配置IPSEC安全策略:本地子网IP即为Router A内网网段,此处配置为192.168.1.0/24,对端子网IP即为Router B内网网段,此处配置为172.16.1.0/24,其余参数按照下图所示配置:

3.2.6配置去往对端子网的静态路由

单击【高级设置】--【路由设置】--【静态路由】,目的地址配置成对端子网,即172.16.1.0,子网掩码为255.255.255.0,出接口为ipsec0虚接口。

在Router B上,IPSec VPN的相关配置与Router A是相互对应的,Router B上除了IKE对等体的对端地址以及IPSEC安全策略中的本地子网、对端子网需要做相应修改外,其他的设置均一致,Router B的具体配置参见Router A配置,此处不再赘述。

注意:修改了IPSEC相关参数,需要将启用IPsec功能勾去掉应用再重新勾上应用使能,否则IPsec VPN无法起来。

3.4 保存配置

设备默认会保存配置。

- 2021-07-02回答

- 评论(0)

- 举报

-

(0)

您好,请知:

IPSEC VPN故障排查:

1、检查公网地址的连通性

2、检查ipsec acl是否配置正确(两端ACL以互为镜像的方式配置)

3、检查 协商参数配置是否正确(工作模式、keychain、identity、本端/对端隧道地址或隧道名称)

4、检查参数两端是否一致(封装模式、安全协议、验证算法、加密算法)

5、检查设备是否创建ipsec策略,并加载协商参数(acl、ike profile 、ipsec transform-set、对端隧道IP)

6、检查ipsec策略是否应用在正确的接口上

以下是配置案例,请参考:

1 配置需求或说明

1.1 适用产品系列

本案例适用于ERG2 产品系列路由器:ER8300G2-X、ER6300G2、ER3260G2、ER3200G2等。

1.2 配置需求及实现的效果

Router A和Router B均使用ERG2 路由器,在两者之间建立一个安全隧道,对客户分支机构A所在的子网(192.168.1.0/24)与客户分支机构B所在的子网(172.16.1.0/24)之间的数据流进行安全保护,实现2端子网终端通过IPsec VPN 隧道进行互访。

2 组网图

3 配置步骤

3.1 基本连接

在路由器接口面板找到LAN接口,用网线将电脑和设备的任意一个LAN接口连在一起,电脑可以自动获取192.168.1.X/24网段的地址。电脑连接好路由器之后完成后打开浏览器,在浏览器地址栏中输入http://192.168.1.1登录设备管理界面。

3.2 登陆设备WEB界面

单击【登录】按钮或直接回车后,您即可登录到路由器的Web设置页面,如下图所示。

注意: 同一时间,路由器最多允许五个用户通过Web设置页面进行管理。

3.3 配置IPSEC VPN

3.3.1 配置IPSEC 虚接口

单击【VPN】--【VPN设置】--【虚接口】, 点击【新增】,绑定对应的WAN口,比如WAN1:

3.3.2 配置IKE安全提议

单击【VPN】--【VPN设置】--【IKE安全提议】,点击【新增】,配置IKE安全提议的各个参数:安全提议名称、IKE验证算法、IKE加密算法、IKE DH组,如下图配置。

3.2.3配置IKE对等体

单击【VPN】--【VPN设置】--【IKE对等体】,点击【新增】,配置IKE对等体:

对等体名称为ike、绑定虚接口为ipsec0(前面已经创建)、对端地址为Router B的公网ip,即192.100.100.19、协商模式选择主模式、安全提议选择ike(前面已经创建)、配置预共享秘钥,此处配置为123456(可根据自己需求自行设置)、其余选择默认即可。

3.2.4配置IPSEC安全提议

单击【VPN】--【VPN设置】--【IPSec安全提议】,点击【新增】,配置IPSEC安全提议:安全提议名称、安全协议类型、ESP验证算法、ESP加密算法配置如下图:

3.2.5配置IPSEC安全策略

单击【VPN】--【VPN设置】--【IPSEC安全策略】,勾选启【用IPSEC功能】,点击【新增】,配置IPSEC安全策略:本地子网IP即为Router A内网网段,此处配置为192.168.1.0/24,对端子网IP即为Router B内网网段,此处配置为172.16.1.0/24,其余参数按照下图所示配置:

3.2.6配置去往对端子网的静态路由

单击【高级设置】--【路由设置】--【静态路由】,目的地址配置成对端子网,即172.16.1.0,子网掩码为255.255.255.0,出接口为ipsec0虚接口。

在Router B上,IPSec VPN的相关配置与Router A是相互对应的,Router B上除了IKE对等体的对端地址以及IPSEC安全策略中的本地子网、对端子网需要做相应修改外,其他的设置均一致,Router B的具体配置参见Router A配置,此处不再赘述。

注意:修改了IPSEC相关参数,需要将启用IPsec功能勾去掉应用再重新勾上应用使能,否则IPsec VPN无法起来。

- 2021-07-02回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论