MER5200路由器有没有设置IPSEC的详细教程

- 0关注

- 1收藏,2642浏览

问题描述:

公司想组建外网登录系统,因为本地服务器没有固定IP,用的是域名解析软件(对端也没有固定IP),所以做不了L2TP,只能做IPsec,来人帮帮忙呀,来份教程,谢谢啦

组网及组网描述:

双端随机IP

- 2021-07-21提问

- 举报

-

(0)

您好,请知:

以下是IPSEC VPN的配置说明,请参考:

7 虚拟网络

7.1 IPsec VPN

本章节介绍IPsec VPN的相关内容,包括:

· 简介

7.1.1 简介

IPsec VPN是利用IPsec技术建立的虚拟专用网。IPsec通过在特定通信方之间建立“通道”,来保护通信方之间传输的用户数据,该通道通常称为IPsec隧道。

IPsec协议为IP层上的网络数据安全提供了一整套安全体系结构,包括安全协议AH(Authentication Header,认证头)和ESP(Encapsulating Security Payload,封装安全载荷)、IKE(Internet Key Exchange,互联网密钥交换)以及用于网络认证及加密的一些算法等。其中,AH协议和ESP协议用于提供安全服务,IKE协议用于密钥交换。

设备支持两种IPsec VPN组网方式:

· “中心—分支”方式组网:企业分支机构网关将主动与总部网关建立IPsec隧道,分支机构内部终端可以安全访问总部的网络资源。

· 对等方式组网:企业各分支网关之间均可主动建立IPsec隧道,来保护分支之间的数据通信。

7.1.2 配置IPsec分支节点

1. 配置需求

“中心—分支”方式组网环境中的分支节点设备需要主动建立IPsec隧道与中心节点通信。

对等方式组网环境中的设备需要与对端设备主动建立IPsec隧道。

2. 配置步骤

IPsec基本配置

(1) 单击导航树中[虚拟专网/IPsec VPN]菜单项,进入IPsec VPN配置页面。

单击“IPsec策略”页签,进入IPsec策略配置页面。

(2) 点击<添加>按钮,进入添加IPsec策略页面。

(3) 在“名称”配置项处,输入IPsec策略的名称。

(4) 在“接口”配置项处,选择应用IPsec策略的接口。请注意,此接口需要与对端设备路由可达。

(5) 在“组网方式”配置项处,选择分支节点。

(6) 在“对端网关地址”配置项处,输入IPsec隧道对端的IP地址。通常为总部网关或对端分支机构网关的WAN口地址。

(7) 在“预共享密钥”配置项处,输入与对端设备相同的预共享密钥。该密钥需要提前进行协商和通告。

(8) 在“保护流配置”配置项处,进行如下配置:

a. 在“受保护协议”配置项处,选择受IPsec隧道保护的报文的协议类型。

b. 在“本端受保护网段/掩码”配置项处,输入本端受保护网段。

c. 在“本端受保护端口”配置项处,输入本端受保护端口。仅当受保护协议选择为TCP或UDP时支持配置。

由本端受保护网段内主机的受保护端口发送的报文将被设备进行IPsec隧道封装处理。

d. 在“对端受保护网段/掩码”配置项处,输入对端受保护网段。

e. 在“对端受保护端口”配置项处,输入对端受保护端口。仅当受保护协议选择为TCP或UDP时支持配置。

由对端受保护网段内主机的受保护端口发送的报文才可以被设备进行IPsec隧道解封装处理。

f. 可以通过多次执行步骤(9)添加多条保护流。

IKE配置

如您需要改变设备的缺省IKE配置,可按如下方式进行配置。

(1) 按上述方式完成IPsec基本配置。

(2) 点击<显示高级配置>链接,进入高级配置页面。

(3) 单击“IKE配置”页签,进入IKE配置页面。

(4) 在“协商模式”配置项处,选择IKE协商模式:

¡ 主模式:协商步骤多,身份验证位于密钥交互过程之后进行,适用于对身份保护要求较高的场合。

¡ 野蛮模式:协商步骤少,身份验证与密钥交互同时进行,适用于对身份保护要求不高的场合。

若设备公网IP地址是动态分配的,建议您选择IKE协商模式为野蛮模式。

(5) 在“本端身份类型”配置项处,配置用于IKE认证的本端设备身份类型和身份标识。身份类型可选择IP地址、FQDN名称或user FQDN名称。需要注意的是,此项必须与对端设备上执行步骤(6)配置的对端身份类型和身份标识一致。

如果您执行步骤(4)选择的IKE协商模式为主模式,您需要将本端设备身份类型配置为IP地址。

(6) 在“对端身份类型”配置项处,配置用于IKE认证的对端设备身份类型和身份标识。身份类型可选择IP地址、FQDN名称或user FQDN名称。需要注意的是,此项必须与对端设备上执行步骤(5)配置的本端身份类型和身份标识一致。

(7) 在“对等体存活检测(DPD)”配置项处,选择是否开启对等体存活检测功能。该功能可用于检测对端是否存活,设备将拆除对端失活的IPsec隧道。建议您开启此功能,使设备能够及时获悉IPsec隧道的可用情况。

(8) 在“算法组合”配置项处,选择IKE协议交互所需的加密和认证算法。您可选择推荐的算法组合亦可自定义认证算法、加密算法和PFS算法。

IPsec隧道的两端所配置的认证算法、加密算法和PFS算法必须一致。

(9) 在“SA生存时间”配置项处,输入IKE重新协商的时间间隔,超过所配时间将触发IKE相关参数的重新协商。

IPsec高级配置

如您需要改变设备的缺省IPsec高级配置,可按如下方式进行配置。

(1) 按上述方式完成IPsec基本配置。

(2) 单击“IPsec配置”页签,进入IPsec配置页面。

(3) 在“算法组合”配置项处,选择IPsec协议交互使用的安全协议以及相应的加密和认证算法。您可选择推荐的算法组合亦可自定义安全协议、认证算法、加密算法、封装模式和PFS算法。

若IPsec本端受保护网段与对端受保护网段均为私网网段,建议您选择封装模式为隧道模式。

IPsec隧道的两端所配置的安全协议、认证算法、加密算法、封装模式和PFS算法必须一致。

(4) 在“基于时间的SA生存时间”配置项处,输入触发IPsec重新协商的时间间隔,超过所配时间将触发IPsec相关参数的重新协商。

(5) 在“基于流量的SA生存时间”配置项处,输入触发IPsec重新协商的流量大小,超过所配流量将触发IPsec相关参数的重新协商。

(6) 点击<返回基本配置>按钮,返回添加IPsec策略页面。

(7) 点击<确定>按钮,完成配置。

7.1.3 配置IPsec中心节点

1. 配置需求

“中心—分支”方式组网环境中的中心节点设备需要主动建立IPsec隧道与分支节点通信。

2. 配置步骤

IPsec基本配置

(1) 单击导航树中[虚拟专网/IPsec VPN]菜单项,进入IPsec VPN配置页面。

(2) 单击“IPsec策略”页签,进入IPsec策略配置页面。

(3) 点击<添加>按钮,进入添加IPsec策略页面。

(4) 在“名称”配置项处,输入IPsec策略的名称。

(5) 在“接口”配置项处,选择应用IPsec策略的接口。请注意,此接口需要与分支节点设备路由可达。

(6) 在“组网方式”配置项处,选择中心节点。

(7) 在“预共享密钥”配置项处,输入与对端设备相同的预共享密钥。该密钥需要提前进行协商和通告。

IKE配置

如您需要改变设备的缺省IKE配置,可按如下方式进行配置。

(1) 按上述方式完成IPsec基本配置。

(2) 点击<显示高级配置>链接,进入高级配置页面。

(3) 单击“IKE配置”页签,进入IKE配置页面。

(4) 在“协商模式”配置项处,选择IKE协商模式:

¡ 主模式:协商步骤多,身份验证位于密钥交互过程之后进行,适用于对身份保护要求较高的场合。

¡ 野蛮模式:协商步骤少,身份验证与密钥交互同时进行,适用于对身份保护要求不高的场合。

若设备公网IP地址是动态分配的,建议您选择IKE协商模式为野蛮模式。

(5) 在“本端身份类型”配置项处,配置用于IKE认证的本端设备身份类型和身份标识。身份类型可选择IP地址、FQDN名称或user FQDN名称。需要注意的是,此项必须与分支节点设备上配置的对端身份类型和身份标识一致。

如果您执行步骤(4)选择的IKE协商模式为主模式,您需要将本端设备身份类型配置为IP地址。

(6) 在“对等体存活检测(DPD)”配置项处,选择是否开启对等体存活检测功能。该功能可用于检测对端是否存活,设备将拆除对端失活的IPsec隧道。建议您开启此功能,使设备能够及时获悉IPsec隧道的可用情况。

(7) 在“算法组合”配置项处,选择IKE协议交互所需的加密和认证算法。您可选择推荐的算法组合亦可自定义认证算法、加密算法和PFS算法。

IPsec隧道的两端所配置的认证算法、加密算法和PFS算法必须一致。

(8) 在“SA生存时间”配置项处,输入IKE重新协商的时间间隔,超过所配时间将触发IKE相关参数的重新协商。

IPsec高级配置

如您需要改变设备的缺省IPsec高级配置,可按如下方式进行配置。

(1) 按上述方式完成IPsec基本配置。

(2) 单击“IPsec配置”页签,进入IPsec配置页面。

(3) 在“算法组合”配置项处,选择IPsec协议交互使用的安全协议以及相应的加密和认证算法。您可选择推荐的算法组合亦可自定义安全协议、认证算法、加密算法、封装模式和PFS算法。

若IPsec本端受保护网段与对端受保护网段均为私网网段,建议您选择封装模式为隧道模式。

IPsec隧道的两端所配置的安全协议、认证算法、加密算法、封装模式和PFS算法必须一致。

(4) 在“基于时间的SA生存时间”配置项处,输入触发IPsec重新协商的时间间隔,超过所配时间将触发IPsec相关参数的重新协商。

(5) 在“基于流量的SA生存时间”配置项处,输入触发IPsec重新协商的流量大小,超过所配流量将触发IPsec相关参数的重新协商。

(6) 点击<返回基本配置>按钮,返回添加IPsec策略页面。

(7) 点击<确定>按钮,完成配置。

具体的用户手册链接如下:

https://www.h3c.com/cn/d_202105/1411849_30005_0.htm#_Toc72745989

- 2021-07-21回答

- 评论(1)

- 举报

-

(0)

好多地方都不一样,然后没有具体选择哪个选项的说明,一点用没啊

好多地方都不一样,然后没有具体选择哪个选项的说明,一点用没啊

参考https://zhiliao.h3c.com/Theme/details/38413

- 2021-07-21回答

- 评论(2)

- 举报

-

(0)

全是命令太高端,看不懂,有没有图文的

您好,以下参考

MER系列路由器和ERG2系列路由器 IPSEC VPN配置(野蛮模式)

目录

MER系列路由器和ERG2系列路由器 IPSEC VPN配置(野蛮模式)... 1

1 配置需求或说明

1.1 适用产品系列

本案例适用于MER3220、MER5200、MER8300路由器。

1.2 配置需求及实现的效果

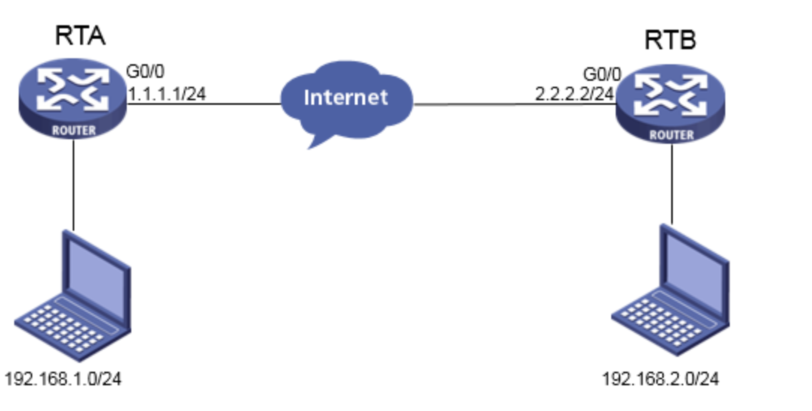

Router A使用ERG2路由器,Router B均使用MER路由器,在两者之间建立一个安全隧道,对客户分支机构A所在的子网(192.168.1.0/24)与客户分支机构B所在的子网(192.168.2.0/24)之间的数据流进行安全保护,实现两端子网终端通过IPsec VPN 隧道进行互访。并且ERG2路由器是不固定的IP地址。

2 组网图

3 配置步骤

3.1 基本上网配置

路由器基本上网配置省略,可参考“路由器上网配置方法”案例。

3.2 配置IPSEC VPN

3.2.1 配置 ERG2--Router A

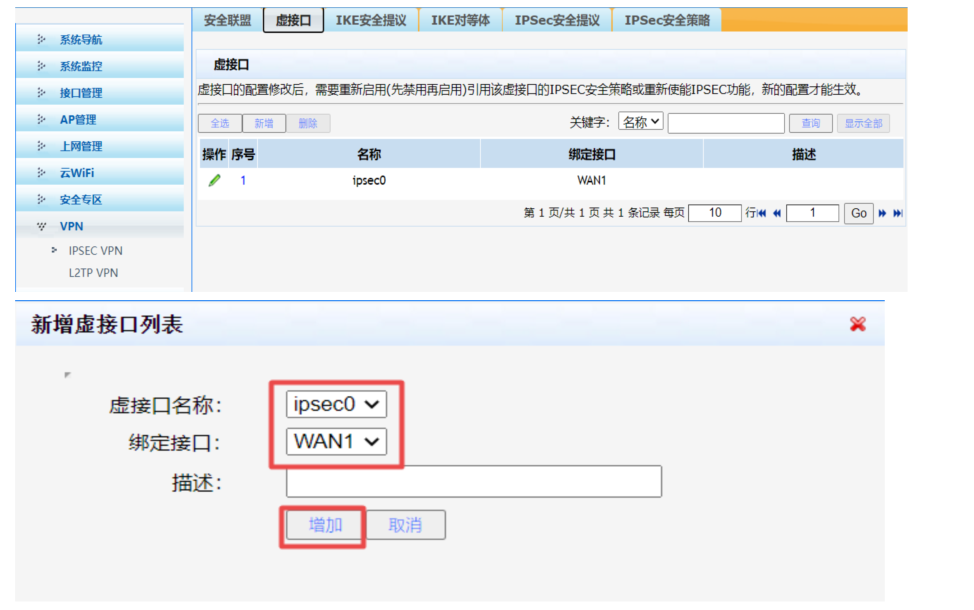

单击【VPN】--【IPsec VPN】--【虚接口】, 点击【新增】,虚接口选择【ipsec0】,绑定接口选择【WAN1】,点击【增加】。

#配置IKE安全提议 点击【新增】,验证算法选择【MD5】,加密算法选择【3DES】,DH组选择【DH2】,点击【增加】。

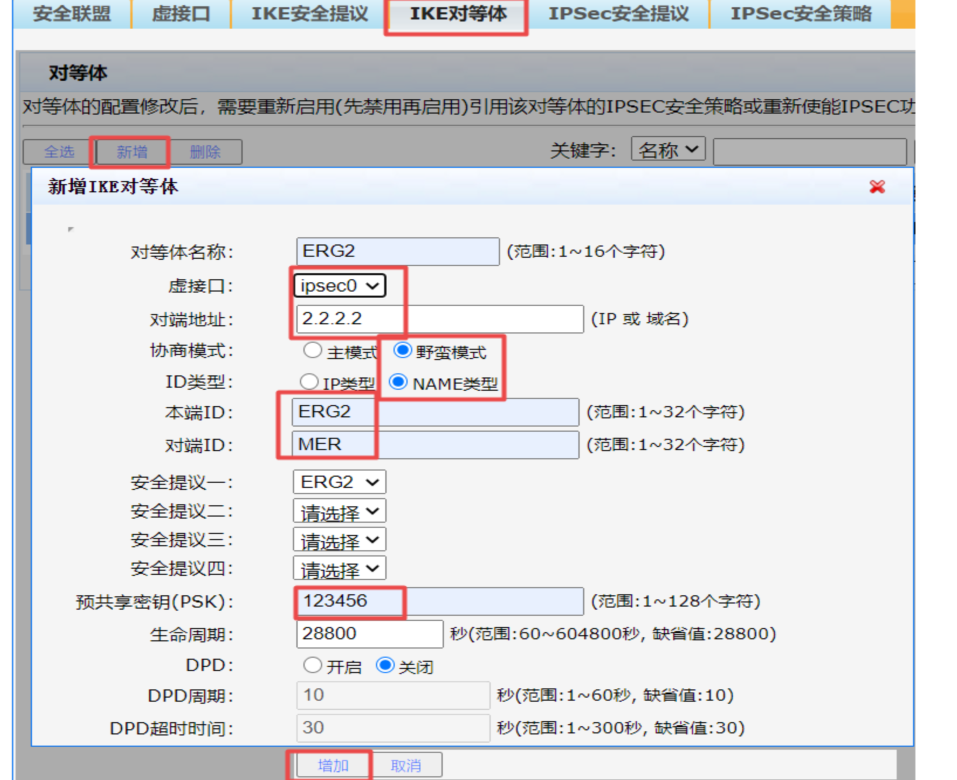

#配置IKE对等体,点击【新增】,虚接口选择【ipsec0】,对端地址选择【2.2.2.2】,协商模式选择【野蛮模式】,ID类型选择【NAME类型】,本段ID【ERG2】,对端ID【MER】,安全提议一选择【ERG2】,预共享密钥选择【123456】,点击【增加】。

#配置IPsec安全提议,安全协议选择【ESP】,验证算法选择【MD5】,加密算法选择【3DES-CBC】,点击【增加】。

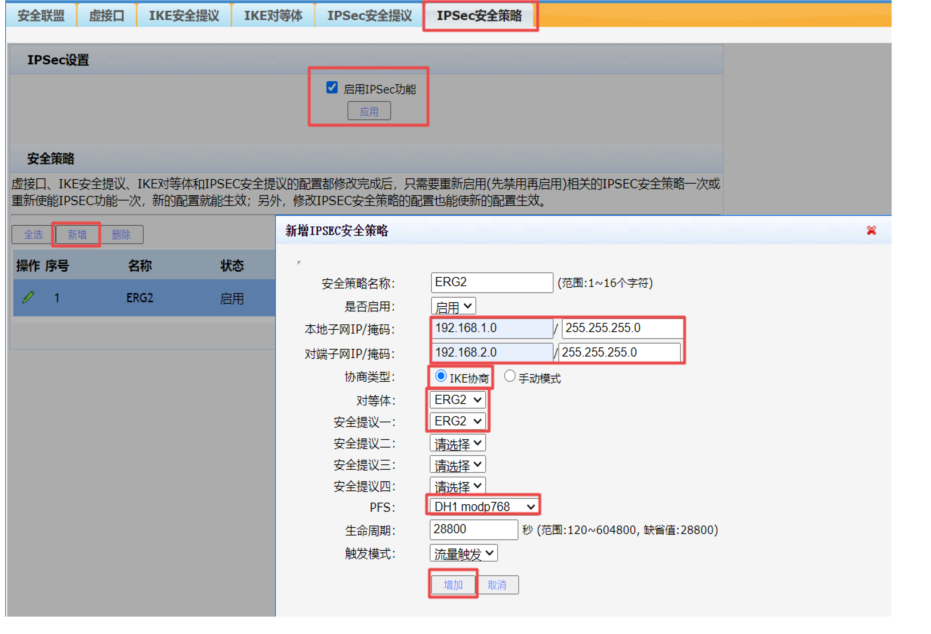

#配置IPSec安全策略,勾选“启用IPSec功能”,点击“启用”,本地子网配置【192.168.1.0/255.255.255.0】,对端子网配置【192.168.2.0/255.255.255.0】,协商类型选择【IKE协商】,对等体选择【ERG2】,安全提议一选择【ERG2】,PFS配置【DH1】,点击【增加】。

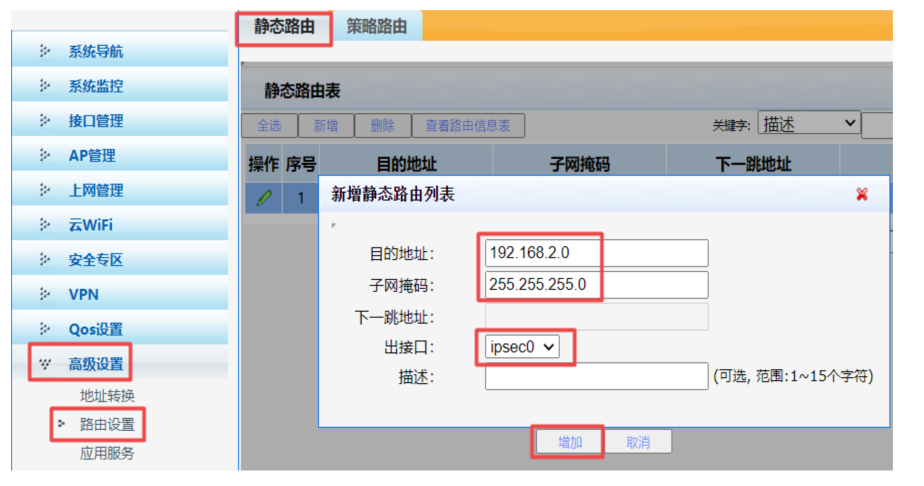

#添加静态路由 单击【高级设置】--【路由设置】---【静态路由】 点击【新增】,目的地址填【192.168.2.0】,子网掩码【255.255.255.0】,出接口选择【IPSec0】,点击【增加】。

3.2.2 配置MER--Router B

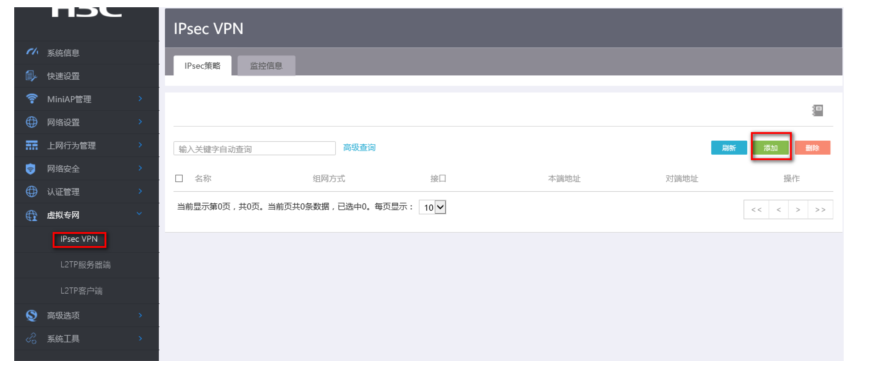

#单击【虚拟专网】--【IPsec VPN】--【IPsec策略】,点击【添加】

#选择【中心节点】,选择公网接口【WAN0】,填写预共享密钥【123456】,点击【显示高级配置】

#配置IKE,协商模式选择【野蛮模式】,本端身份类型选择【FQDN】配置【MER】,算法组合选择【自定义】,认证算法选择【MD5】,加密算法选择【3DES】,PFS选择【DH1】

注意:除了上面的配置外还需要在命令行配置match remote identity fqdn ERG2 否则无法建立。

#配置IPsec,安全协议选择ESP,认证算法选择【MD5】,加密算法选择【3DES-CBC】,PFS选择【Group1】,并保证两端算法一致。然后点击【返回基本配置】,再点击【确定】

3.3 保存配置

#点击页面右上角保存按钮

3.4 验证配置结果

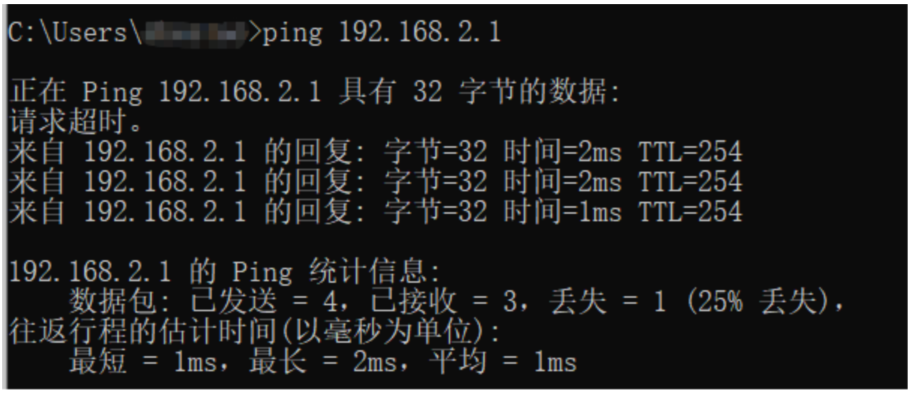

#在ERG2下面的终端ping对端MER的内网电脑的地址触发隧道

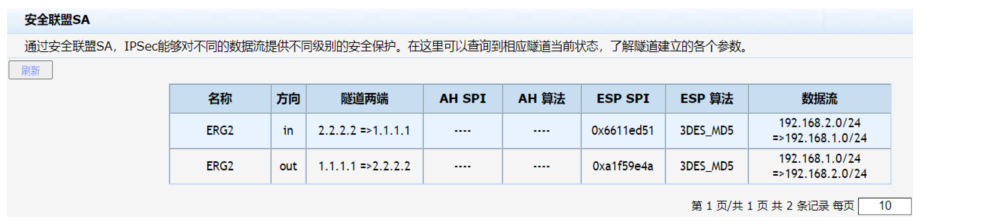

#在ERG2上面看到的安全联盟

#在MER上查看隧道信息

- 2021-07-21回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明