SR6604与阿里云对接IPSecVPN起不来

- 0关注

- 1收藏,4744浏览

问题描述:

SR6604与阿里云对接IPSecVPN起不来,

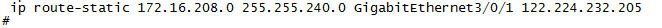

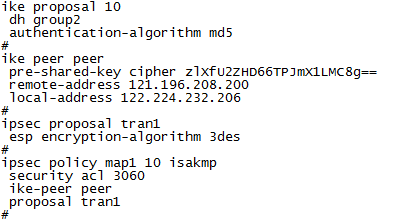

SR6604测的配置 端口上已经启用 ipsec policy map1

阿里云侧的配置

{

"RemoteSubnet": "172.16.208.0/20",

"Local": "122.224.232.206",

"IpsecConfig": {

"IpsecLifetime": 86400,

"IpsecAuthAlg": "md5",

"IpsecPfs": "group2",

"IpsecEncAlg": "3des"

},

"Remote": "121.196.208.200",

"LocalSubnet": "80.16.17.0/24",

"IkeConfig": {

"IkeEncAlg": "3des",

"IkePfs": "group2",

"RemoteId": "121.196.208.200",

"IkeAuthAlg": "md5",

"Psk": "*******",

"IkeMode": "main",

"IkeLifetime": 86400,

"IkeVersion": "ikev1",

"LocalId": "122.224.232.206"

}

}

SR6604侧的配置是否正确?

- 2017-07-26提问

- 举报

-

(0)

最佳答案

1、ipsec policy下增加一个phs dh-group2,阿里云用的是group2: "IpsecPfs": "group2"

2、ipsec proposal增加认证方式md5

3、ike proposal增加加密方式3des

其他的应该没问题

- 2017-07-26回答

- 评论(11)

- 举报

-

(0)

下面是阿里云给的,让我路由器这边的配置。。我这边配置的还有问题吗

ike proposal 10应该如何引用?

在ike peer下配置proposal 10就可以

这要看阿里云的策略了,因为VPN建立后,流量就全部都发送到阿里云哪里了,阿里云那一段会控制流量是送给公网,还是送给内网

是的呀,路由只能匹配一次,匹配IPsec了,肯定就走隧道到阿里云了,除非匹配不到VPN,可以从本地公网口出去

我现在写的acl是rule 0 permit ip source 80.16.17.0 0.0.0.255 destination 172.16.208.0 0.0.15.255 这样vpn建立不起来,然后我改成any就建立起来了,这个是哪里有问题?

这个问题可就难猜了,感觉肯定是ACL协商问题,IPsec协商中两端ACL必须在同一个范围内,这得看阿里云那边是怎么配置保护流的,说实话,看了半天真没看懂阿里云这个配置的保护六到底是啥。。。

问题已经查明,因为本地网段80开头的,但是是私网ip,可是阿里云那边,会把80段地址当成是公网地址从公网出口nat出去,所以导致协商不起来,将阿里云端的nat接口用acl把80段拒绝掉就可以成功协商了,感谢大神的帮助!!!

查看阿里侧的配置,阿里侧的感兴趣流应该是源是80.16.17.0/24,目的是172.16.208.0/20,那么在SR6604侧的ACL 3060就应该写rule ip source 172.16.208.0 0.0.15.255 destination 80.16.17.0 0.0.0.255,并且SR6604的静态路由应该写目的地址是80.16.17.0/24的,不应该写172.16.208.0/20的吧,因为172的网段是SR66侧的

- 2017-07-26回答

- 评论(1)

- 举报

-

(0)

不好意思,下面应该是阿里云给的,让我路由器这侧的配置。

不好意思,下面应该是阿里云给的,让我路由器这侧的配置。

问题已经查明,因为本地网段80开头的,但是是私网ip,可是阿里云那边,会把80段地址当成是公网地址从公网出口nat出去,所以导致协商不起来,将阿里云端的nat接口用acl把80段拒绝掉就可以成功协商了,感谢大神的帮助!!!

- 2017-07-27回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

问题已经查明,因为本地网段80开头的,但是是私网ip,可是阿里云那边,会把80段地址当成是公网地址从公网出口nat出去,所以导致协商不起来,将阿里云端的nat接口用acl把80段拒绝掉就可以成功协商了,感谢大神的帮助!!!