WA5320-C 本地MAC认证

- 0关注

- 1收藏,2221浏览

问题描述:

WA5320-C 如何做本地的MAC认证

组网及组网描述:

- 2022-03-11提问

- 举报

-

(0)

最佳答案

配置案例如下,可以把PSK配置去掉直接配置MAC认证

1.12.3 PSK身份认证与密钥管理模式和MAC地址认证配置举例

1. 组网需求

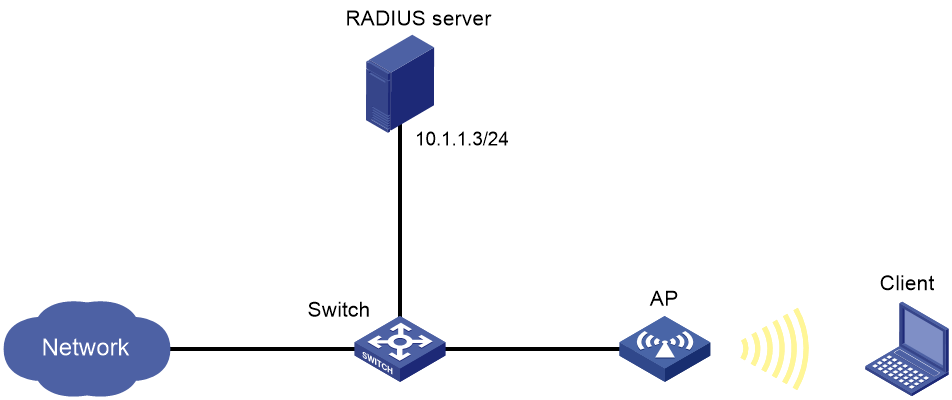

· 如图1-13所示,AP旁挂在Switch上,Switch同时作为DHCP server为AP和Client分配IP地址。通过配置客户端PSK密钥12345678接入无线网络。

· 客户端链路层认证使用开放式系统认证,客户端通过RADIUS服务器进行MAC地址认证的方式,实现客户端可使用固定用户名abc和密码123接入WLAN网络的目的。

· 通过配置客户端和AP之间的数据报文采用PSK认证密钥管理模式来确保用户数据的传输安全。

2. 组网图

图1-13 PSK密钥管理模式和MAC认证配置组网图

3. 配置步骤

· 下述配置中包含了若干AAA/RADIUS协议的配置命令,关于这些命令的详细介绍,请参见“用户接入与认证命令参考”中的“AAA”。

· 确保RADIUS服务器与设备路由可达,并成功添加了用户账户,用户名为abc,密码为123。

· 下述配置中包含了若干AAA/RADIUS协议的配置命令,关于这些命令的详细介绍,请参见“用户接入与认证命令参考”中的“AAA”。

· 确保RADIUS服务器与设备路由可达,并成功添加了用户账户,用户名为abc,密码为123。

(1) 创建无线服务模板

# 创建无线服务模板service1。

<AP> system-view

[AP] wlan service-template service1

# 配置无线服务的SSID为service。

[AP-wlan-st-service1] ssid service

(2) 配置安全信息

# 配置AKM为PSK,配置PSK密钥,使用明文的字符串12345678作为共享密钥。

[AP-wlan-st-service1] akm mode psk

[AP-wlan-st-service1] preshared-key pass-phrase simple 12345678

# 配置CCMP为加密套件,配置RSN为安全信息元素。

[AP-wlan-st-service1] cipher-suite ccmp

[AP-wlan-st-service1] security-ie rsn

# 配置用户接入方式为MAC地址认证。

[AP-wlan-st-service1] client-security authentication-mode mac

# 配置使能无线服务模板。

[AP-wlan-st-service1] service-template enable

[AP-wlan-st-service1] quit

(3) 创建RADIUS方案

# 创建RADIUS方案radius1并进入其视图。

[AP] radius scheme radius1

# 配置主认证/计费RADIUS服务器的IP地址为10.1.1.3,服务器的UDP端口号为1812和1813。

[AP-radius-radius1] primary authentication 10.1.1.3 1812

[AP-radius-radius1] primary accounting 10.1.1.3 1813

# 配置AP与认证/计费RADIUS服务器交互报文时的共享密钥为12345678。

[AP-radius-radius1] key authentication simple 12345678

[AP-radius-radius1] key accounting simple 12345678

# 配置发送给RADIUS服务器的用户名不携带域名。

[AP-radius-radius1] user-name-format without-domain

[AP-radius-radius1] quit

发送给服务器的用户名是否携带域名与服务器端是否接受携带域名的用户名、以及服务器端的配置有关:

· 若服务器端不接受携带域名的用户名,或者服务器上配置的用户认证所使用的服务不携带域名后缀,则Device上指定不携带用户名(without-domain);

· 若服务器端可接受携带域名的用户名,且服务器上配置的用户认证所使用的服务携带域名后缀,则Device上指定携带用户名(with-domain)。

(4) 创建认证域并配置使用RADIUS方案进行认证、授权、计费

# 创建认证域(ISP域)dom1并进入其视图。

[AP] domain dom1

# 配置MAC用户使用RADIUS方案radius1进行认证、授权、计费。

[AP-isp-dom1] authentication lan-access radius-scheme radius1

[AP-isp-dom1] authorization lan-access radius-scheme radius1

[AP-isp-dom1] accounting lan-access radius-scheme radius1

[AP-isp-dom1] quit

(5) 配置MAC地址认证域及用户名和密码

# 配置认证域为dom1,用户名为abc,密码为明文字符串123。

[AP] mac-authentication domain dom1

[AP] mac-authentication user-name-format fixed account abc password simple 123

(6) 将无线服务模板绑定到WLAN-Radio 1/0/1接口

[AP] interface WLAN-Radio 1/0/1

[AP-WLAN-Radio1/0/1] undo shutdown

[AP-WLAN-Radio1/0/1] service-template service1

[AP-WLAN-Radio1/0/1] quit

4. 验证配置

# 配置完成后,在AP上执行display wlan service-template命令,可以看到无线服务模板的配置情况如下。

[AP] display wlan service-template service1 verbose

Service template name : service1

Description : Not configured

SSID : service

SSID-hide : Disabled

User-isolation : Disabled

Service template status : Enabled

Maximum clients per BSS : 64

Frame format : Dot3

VLAN ID : 1

Customer Vlan : 4294967295

AKM mode : PSK

Security IE : RSN

Cipher suite : CCMP

TKIP countermeasure time : 0

PTK lifetime : 43200 sec

GTK rekey : Enabled

GTK rekey method : Time-based

GTK rekey time : 86400 sec

GTK rekey client-offline : Enabled

User authentication mode : MAC

Intrusion protection : Disabled

Intrusion protection mode : Temporary-block

Temporary block time : 180 sec

Temporary service stop time : 20 sec

Fail VLAN ID : Not configured

802.1X handshake : Disabled

802.1X handshake secure : Disabled

802.1X domain : Not configured

MAC-auth domain : Not configured

Max 802.1X users per BSS : 4096

Max MAC-auth users per BSS : 4096

802.1X re-authenticate : Disabled

Authorization fail mode : Online

Accounting fail mode : Online

Authorization : Permitted

Key derivation : N/A

PMF status : Disabled

Hotspot policy number : Not configured

Forward policy : Not configured

Forwarder : AP

FT status : Disabled

QoS trust : Port

QoS priority : 0

- 2022-03-11回答

- 评论(4)

- 举报

-

(0)

没有

云AP

做本地的mac接入认证

连接总是提示获取IP

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

连接总是提示获取IP