dhcp sooping

- 1关注

- 1收藏,3694浏览

问题描述:

1、客户内网私接严重、导致无线有线网络卡顿、干扰大、有线正常终端无法获取DHCP 地址

2、针对有线情况、我核心和接入都全局开启dhcp snooping enble,接入上联口配置信任端口(dhcp snooping trust)

3、一般私接都是接入的是接入交换机下联口,那么接入交换机下联口不需要配置吗??dhcp snooping binding record配置这个,我觉得也只是个记录的作用,配置不配置没有太大作用。求大神解答

组网及组网描述:

- 2022-03-25提问

- 举报

-

(0)

最佳答案

接入交换机其它接口开启dhcp-snooping,只要上联口开启trust即可,配置案例参考如下看看:

DHCP Snooping典型配置指导

1.4.1 应用要求

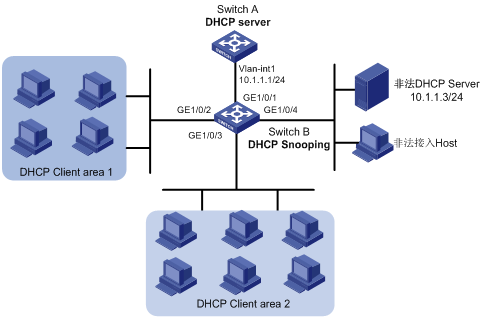

网络环境如图1-3所示:

图1-4 DHCP Snooping典型配置组网图

Switch B通过以太网端口GigabitEthernet1/0/1连接到DHCP服务器,通过以太网端口GigabitEthernet1/0/2、GigabitEthernet1/0/3连接到DHCP客户端,连接以太网端口GigabitEthernet1/0/4的DHCP服务器是非法私设的DHCP服务器,同时存在非法用户设置静态IP地址接入网络的情况。要求:

l 保证客户端从合法的服务器获取IP地址。

l 禁止用户通过配置静态IP地址的方式接入网络。

1.4.2 配置思路

l 为保证客户端从合法的服务器获取IP地址,将Switch B与合法服务器相连的端口GigabitEthernet1/0/1设置为信任端口,该端口可以转发DHCP服务器的响应报文,其它端口不转发DHCP服务器的响应报文。

l 为防止非法用户通过配置静态IP地址的方式接入网络,在缺省VLAN 1内启用ARP Detection功能,对DHCP客户端和用户进行保护,保证合法用户可以正常转发报文,否则丢弃。

1.4.3

1.4.4 配置过程和解释

(1) 配置Switch A

# 使能DHCP服务。

<SwitchA> system-view

[SwitchA] dhcp enable

# 配置DHCP地址池0。

[SwitchA] dhcp server ip-pool 0

[SwitchA-dhcp-pool-1] network 10.1.1.0 mask 255.255.255.0

[SwitchA-dhcp-pool-1] quit

(2) 配置Switch B

# 使能DHCP Snooping功能。

<SwitchB> system-view

[SwitchB] dhcp-snooping

# 配置GigabitEthernet1/0/1端口为信任端口。

[SwitchB] interface GigabitEthernet 1/0/1

[SwitchB-GigabitEthernet1/0/1] dhcp-snooping trust

[SwitchB-GigabitEthernet1/0/1] quit

# 使能ARP Detection功能,对用户合法性进行检查。

[SwitchB] vlan 1

[SwitchB-vlan1] arp detection enable

# 端口状态缺省为非信任状态,上行端口配置为信任状态,下行端口按缺省配置。

[SwitchB-vlan1] quit

[SwitchB] interface gigabitethernet 1/0/1

[SwitchB-GigabitEthernet1/0/1] arp detection trust

[SwitchB-GigabitEthernet1/0/1] quit

# S5810系列以太网交换机的Release 1102软件版本、S5500-EI和S5500-SI系列以太网交换机的Release 2202软件版本、S5120-EI系列以太网交换机的Release 2202软件版本、S5120-SI系列以太网交换机的Release 1101软件版本、S3610&S5510系列以太网交换机的Release 5306和Release 5309软件版本、S3500-EA系列以太网交换机的Release 5309软件版本、S5120-LI系列以太网交换机的Release 1107、E552&E528以太网交换机的Release 1103上还需要配置ARP Detection用户合法性检查模式:

[SwitchB] arp detection mode dhcp-snooping

1.4.5 完整配置

以S5800&S5820X系列以太网交换机的Release 1108软件版本为例:

l SwitchA上的配置

#

vlan 1

#

dhcp server ip-pool 0

network 10.1.1.0 mask 255.255.255.0

#

dhcp enable

#

l SwitchB上的配置

#

dhcp-snooping

#

vlan 1

arp detection enable

#

interface GigabitEthernet1/0/1

dhcp-snooping trust

arp detection trust

#

1.4.6 配置注意事项

l 设备只有位于DHCP客户端与DHCP服务器之间,或DHCP客户端与DHCP中继之间时,DHCP Snooping功能配置后才能正常工作;设备位于DHCP服务器与DHCP中继之间时,DHCP Snooping功能配置后不能正常工作。

l 为了使DHCP客户端能从合法的DHCP服务器获取IP地址,必须将与合法DHCP服务器相连的端口设置为信任端口,设置的信任端口和与DHCP客户端相连的端口必须在同一个VLAN内。

- 2022-03-25回答

- 评论(3)

- 举报

-

(0)

DHCP snooping 我全局开启就不用接入交换机下联口批量配置了吧?我刚跟测试了下接入交换机下联口的dhcp snooping 后面还要输入其他命令的。

嗯看到了,全局配置了,级联口我是配置信任端口,但是接入交换机有的端口下面接的是tp交换机而不是终端,这个时候接入交换机下端口我看没有其他配置了,[NEOlix-HT-CORE-GigabitEthernet1/0/5]dhcp snooping ? binding DHCP snooping entries check Check DHCP packets deny Specify this port as a DHCP packet blocking port disable Disable DHCP snooping information DHCP snooping information max-learning-num Set the maximum number of dynamic DHCP snooping entries allowed on the interface rate-limit Rate limit incoming DHCP traffic trust DHCP snooping trusted port settings

# 开启DHCP Snooping功能。

<SwitchB> system-view

[SwitchB] dhcp snooping enable

# 设置GigabitEthernet1/0/1端口为信任端口。

[SwitchB] interface gigabitethernet 1/0/1

[SwitchB-GigabitEthernet1/0/1] dhcp snooping trust

[SwitchB-GigabitEthernet1/0/1] quit

# 在GigabitEthernet1/0/2上开启DHCP Snooping表项功能。

[SwitchB] interface gigabitethernet 1/0/2

[SwitchB-GigabitEthernet1/0/2] dhcp snooping binding record

[SwitchB-GigabitEthernet1/0/2] quit

#保存配置

[SwitchB]save force

- 2022-03-25回答

- 评论(0)

- 举报

-

(1)

1.全局开启dhcp-snooping enable后,默认所有接口都是非信任口(非信任口可以转发dhcp请求,但从该口收到的dhcp响应会被丢弃),所以确实只需要把上联口设置成trust就行。

2.dhcp snooping binding record本身只能做记录,但可以联动IP Source Guard功能为其提供参数。

- 2022-03-25回答

- 评论(1)

- 举报

-

(2)

客户这边有的情况是:核心的9、10口————分别连接的下面一台tp交换机的3、4口。。

客户这边有的情况是:核心的9、10口————分别连接的下面一台tp交换机的3、4口。。

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

嗯看到了,全局配置了,级联口我是配置信任端口,但是接入交换机有的端口下面接的是tp交换机而不是终端,这个时候接入交换机下端口我看没有其他配置了,[NEOlix-HT-CORE-GigabitEthernet1/0/5]dhcp snooping ? binding DHCP snooping entries check Check DHCP packets deny Specify this port as a DHCP packet blocking port disable Disable DHCP snooping information DHCP snooping information max-learning-num Set the maximum number of dynamic DHCP snooping entries allowed on the interface rate-limit Rate limit incoming DHCP traffic trust DHCP snooping trusted port settings